2024-07-12

한어Русский языкEnglishFrançaisIndonesianSanskrit日本語DeutschPortuguêsΕλληνικάespañolItalianoSuomalainenLatina

Cognita Resources:

Plene Homomorphic Encryption I: Theoria ac Foundation (Magister Yu Yu ex Shanghai Jiao Tong University)

Plene Homomorphic Encryption II: Theoria et Constructione plene Homomorphic Encryption (Magister Xiang Xie)

Hodie, secunda generatio (sicut BGV et BFV) et tertia generatio plene homomorphic encryption technae omnes in LWE fundantur.

Primum considera, numerum encrypt volumus sss, nunc per seriem ai a_i *aegoius sssEncrypt atque ais a_isaegosimmo solvendo maximum divisorem GCD sss .Sed si temere sonitus addatur ei e_ieego, adepto ais + ei a_is+e_iaegos+eegoergo difficile erit solvere sss pretii. Is processus est simplex intellectus LWE.

Processus calculi plene encryptionis homomorphicae dividitur in tres gradus: clavis generationis KeyGen, encryption Enc, calculi homomorphicus Eval, et decryption Dec. ,

Primo construe aequationem superiorem; s ⋅ A + e = s A + e scdot A + e = sA+es⋅A+e=sA+eet publica clavis pk adepto ( A -A−Aet s A + e sA+esA+esplicing), et clavis privata sk ( sss et I). Ergo fit ut effectus multiplicationis inter pk et sk sit sonus temere e (prope 0).

Clavis publica pk pro encryptione adhibetur, r est vector temere continens solum 0 vel 1, et m indicium encryptum (in infimo vectoris frenum posuit).

Post calculandum interiorem productum clavis privatis sk adhibitis ad decryptionem et ct, mod 2 invenio ut decryption proventum obtineat.

Probatur rectitudo:

Multiplica sk et pk ut 2e (coniunctio KeyGen occurrit), ac deinde productum interiorem cum r ut parvum vel sonum accipias. Exitus m. Inde est, quod sonus constructus est 2e, non e. Intellectus meus est ut temere strepitum e numero construendo, commode uti mod 2 ad strepitum per decryption tollendum.

Salus probatio:

Quando pk est pseudo-passim et r satis alte entropy (hoc est, fortuiti fortuiti?), pk et pk tempora r pseudo-passim sunt. Post naturales et vectores additis m, encryption etiam pseudo-passim evenit.

Magister Xiang Xie descriptionis formulae est:

Encryptionis formula: ciphertext c = clavis publicus pk temere r + plaintext m

Decryptionis formula: plaintext m = <ciphertext sk, clavis privata sk> mod q mod 2

Hac ratione, mod 2 ad valorem decrypt m. Quamdiu sonus parvus est satis, accurate praestari potest.

Aliquid hic distinguendum est; PK = ( A , b = A s - + 2 e ) PK=(A, b=As'+2e)PK=(A,b=As′+2e)est BGV solutio, BFV est PK = ( A , b = A s + e ) PK=(A, b=As'+e)PK=(A,b=As′+e)differentia est quod BGV informationes in parvis frenis encodes, BFV nuntios in altum frenos encodes (cum discendi BFV explicabitur).

Nota quod additio vel multiplicatio homomorphica strepitum coacervationis significantem facient, et multiplicatio incrementum quadraticum habet.

Tunc fama quomodo minuatur effectus multiplicationis homomorphicae. Potes videre hanc formulam: Multiplicatio duorum notarum aequivalet facere tensorem producti ciphertext et clavis privatim respective, et deinde facere productum interiorem. Ita patet tam ciphertex quam clavis privata, ut magnitudine duplicentur. Exemplum est probatio aequivalentiae.

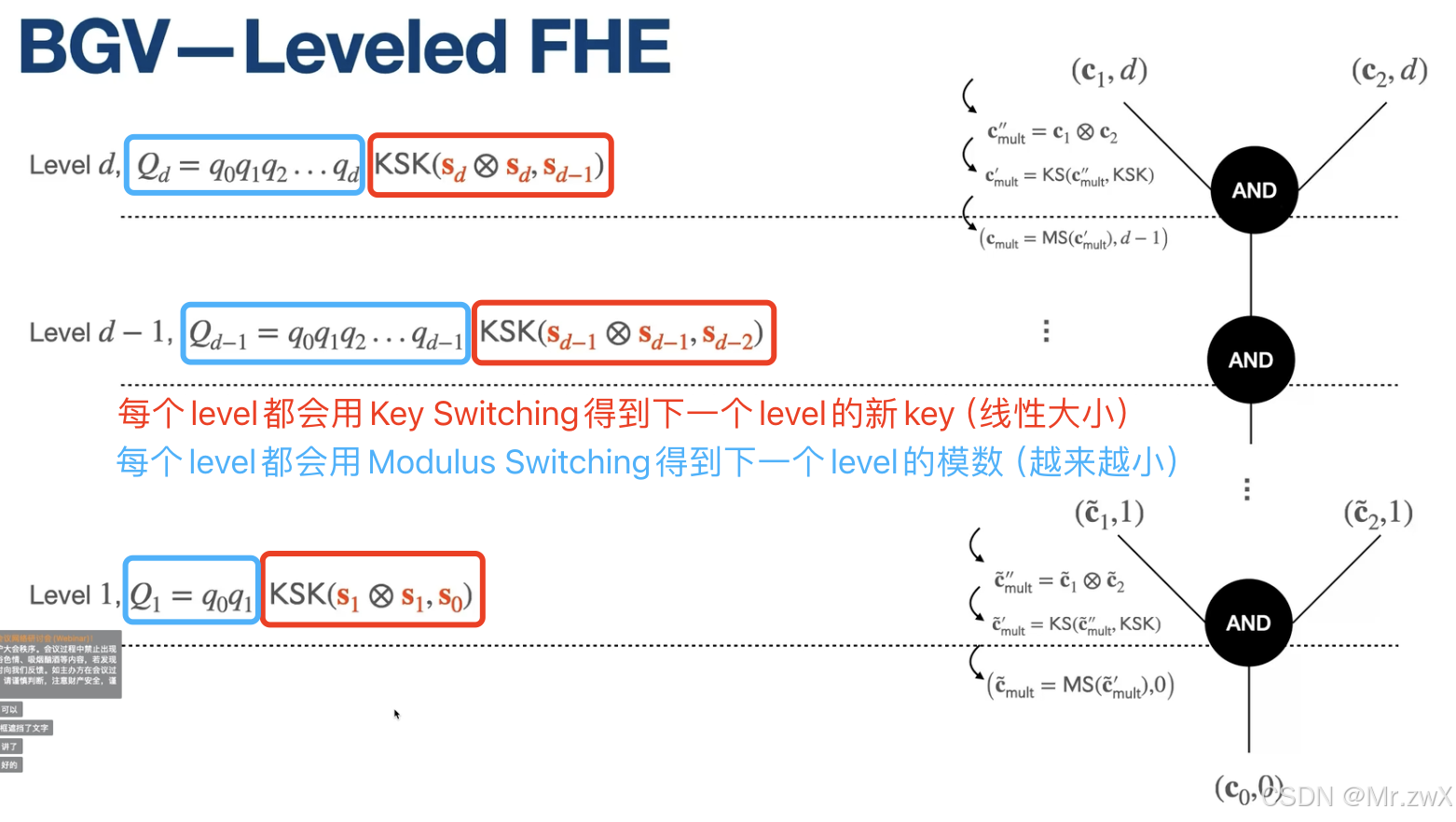

Quaeritur ergo, quomodo restituere magnitudinem ciphertex et clavis privatae magnitudinis post multiplicationem homomorphicam? Hoc problema Key Switching solvit.

Magister Xiang Xie descriptionem sequens est:

Propositum est quantitatem ciphertextarum et clavem privatam ad magnitudinem lineari restituendam.

Nunc c1 et c2 invenio multiplicationem cipherarum;

Processus praedictus fundatur in notione compositionis frenum;

Magister Xiang Xie descriptionem sequens est:

Propositum Clavis Switching: convertat clavis privata s ~ tilde ss~deorsum c~ tilde cc**************~ Convertere ad privata clavis sssdeorsum cc*c**************,et c~ tilde cc**************~et cc*c**************Omnes encrypted eodem plaintext.

Core notio hic est Key Switching Key (KSK), quae privatum clavem utens significat sssut encrypt s ~ tilde ss~。

Per clavem processus Switching, clavis privatis derivari potest s s interdum ss⊗sfactus lineari sssdum ciphertext mutat e c~ tilde cc**************~factus lineari cc*c************** .Et videri potest ex ultima formulae linea quae post Key Switching c, s angulum c, srangle⟨c**************,s⟩et originali c ~ , s s s s s s s s s s s⟨c**************~,s⊗s⟩Discrimen sonitus 2 c ~ T e ~ 2tilde c^Ttilde e2c**************~Te~ haec pars magna potest esse! Ita adhuc nullo modo ad efficiendum Key Switching here.

A Gadget matrix G hic inducitur;

Ergo processus Key Switching sic fit:

Hic error adiectus est minimus.

Ad summam, per Key Switching, originalis privative clavis s = s s tilde s=s otimes ss~=s⊗sdeorsum c = c ⊗ c tilde c = cotime cc**************~=c**************⊗c**************, convertitur in clavis privatum sssdeorsum cc*c**************Attende ad clavem post Key Switching s , cs, cs,c**************Non sunt bona originalia (duplex perscriptio).

Nam BGV, strepitus additionis lineariter auget, et sonitus multiplicationis quadratae augetur. Etsi Key Switching multiplicationem sustinere potest (finiens sk ut perquam magnus factus est), sonitus actu minimus strepitus multiplicationis originalis additus est est etiam amplissimum. Ergo hic strepitus ulterius reducendus est.

In hoc puncto, homomorphica multiplicatio et accessio calculi cum parva profunditate per LWE effectae sunt FHE (calculare FHE ad certam altitudinem).

Nunc speramus efficere ut FHE quae profundum quamdam computare potest sine bootstrapping utendo, quae modulo conversionis requirit.

Processum in medio non satis intellego. In summa, transformare ciphertextum c modulo q in dominico modulo p (p<

Certum exemplum hic est:

Si Modulus Reductio non fiat, sonus crescet in duplici inclinatio exponentiali ut profunditas profundius, et errorum decryption post planum fiet >=3.

Si Modulus Reductio fit in utroque gradu, strepitus etiam servabitur intra valorem absolutum, sumptu continuae reductionis in modulo.

Si ergo vis aequatam FHE efficere, modulum ponere potes B d B^dBd***Ergo computare profundum ddd***circuitu (ubi BBB est vox superior ligatus ciphertext refecti).Calculus ddd***Post profundum, in modulum reduci debet BBB ut ne error in decryption hoc tempore. librata BGV FHE.