プライベートな連絡先の最初の情報

送料メール:

2024-07-12

한어Русский языкEnglishFrançaisIndonesianSanskrit日本語DeutschPortuguêsΕλληνικάespañolItalianoSuomalainenLatina

ヘルムの概要

Helm は、Kubernetes アプリケーションのデプロイと管理を簡素化するために使用される、Kubernetes 用のパッケージ管理ツールです。 Helm は CentOS の yum ツールと比較できます。 Helm には次の基本概念があります。

チャート: これは Helm によって管理されるインストール パッケージであり、デプロイする必要があるインストール パッケージ リソースが含まれています。チャートは、CentOS yum で使用される rpm ファイルと比較できます。

リリース: チャートのデプロイメント インスタンスです。チャートは Kubernetes クラスター上に複数のリリースを持つことができます。つまり、チャートは複数回インストールできます。

リポジトリ: グラフの公開と保存に使用されるグラフ ウェアハウス

ダウンロード:https://github.com/helm/helm/releases

ポッドのステータスを確認する

- kubectl get pods --namespace=kube-system

- kubectl get pods --all-namespaces

これを削除する場合は、まずデプロイメントを見つけてから削除します。

- kangming@ubuntu26:~$ kubectl get deployment --namespace=kube-system

- NAMEREADY UP-TO-DATE AVAILABLE AGE

- calico-kube-controllers 1/1 11 4h23m

- coredns 2/2 22 4h22m

- coredns-autoscaler1/1 11 4h22m

- metrics-server1/1 11 4h18m

- tiller-deploy 0/1 10 4h15m

-

- kangming@ubuntu26:~$ kubectl delete deployment tiller-deploy --namespace=kube-system

- deployment.apps "tiller-deploy" deleted

ポッドを詳細に表示したい場合は、次のように記述できます。

kubectl describe pod rke-coredns-addon-deploy-job-qz8v6--namespace=kube-system最新の安定バージョン: v3.9.2

ダウンロード

https://get.helm.sh/helm-v3.9.2-linux-amd64.tar.gz

インストール

- tar -zxvf helm-v3.9.2-linux-amd64.tar.gz

- sudo mv linux-amd64/helm /usr/local/bin/helm

- sudo chmod +x /usr/local/bin/helm

公式ドキュメントを確認してください。

チャートウェアハウスを追加する

helm repo add bitnami https://charts.bitnami.com/bitnami

インストール可能なチャートのリストを表示する

- kangming@ubuntu26:~/rancher$ helm search repo bitnami

- NAMECHART VERSION APP VERSION DESCRIPTION

- bitnami/airflow 13.0.22.3.3 Apache Airflow is a tool to express and execute...

- bitnami/apache9.1.162.4.54Apache HTTP Server is an open-source HTTP serve...

- bitnami/argo-cd 4.0.6 2.4.8 Argo CD is a continuous delivery tool for Kuber...

- bitnami/argo-workflows2.3.8 3.3.8 Argo Workflows is meant to orchestrate Kubernet...

インストールチャートの例

- ##确定我们可以拿到最新的charts列表

- helm repo update

-

- #安装一个mysql的chat示例

- helm install bitnami/mysql --generate-name

- NAME: mysql-1659686641

- LAST DEPLOYED: Fri Aug5 16:04:04 2022

- NAMESPACE: default

- STATUS: deployed

- REVISION: 1

- TEST SUITE: None

- NOTES:

- CHART NAME: mysql

- CHART VERSION: 9.2.5

- APP VERSION: 8.0.30

-

- ** Please be patient while the chart is being deployed **

-

- Tip:

-

- Watch the deployment status using the command: kubectl get pods -w --namespace default

-

- Services:

-

- echo Primary: mysql-1659686641.default.svc.cluster.local:3306

-

- Execute the following to get the administrator credentials:

-

- echo Username: root

- MYSQL_ROOT_PASSWORD=$(kubectl get secret --namespace default mysql-1659686641 -o jsonpath="{.data.mysql-root-password}" | base64 -d)

-

- To connect to your database:

-

- 1. Run a pod that you can use as a client:

-

- kubectl run mysql-1659686641-client --rm --tty -i --restart='Never' --imagedocker.io/bitnami/mysql:8.0.30-debian-11-r4 --namespace default --env MYSQL_ROOT_PASSWORD=$MYSQL_ROOT_PASSWORD --command -- bash

-

- 2. To connect to primary service (read/write):

-

- mysql -h mysql-1659686641.default.svc.cluster.local -uroot -p"$MYSQL_ROOT_PASSWORD"

上記の例では、チャート bitnami/mysql が mysql-1659686641 という名前で公開されています。すべてのポッドをリストすると、さらに多くの mysql ポッドがあることがわかります。

helm show chart bitnami/mysql コマンドを実行すると、このチャートの基本情報を簡単に確認できます。 または、helm show all bitnami/mysql を実行して、チャートに関するすべての情報を取得できます。

helm install を実行するたびに、新しいリリース バージョンが作成されます。 したがって、チャートは同じクラスター内に複数回インストールでき、それぞれを個別に管理およびアップグレードできます。

Helm の使用方法の詳細については、次を参照してください。詳しくはこちら

Helm を使用すると、どのチャートが公開されているかを簡単に確認できます

- kangming@ubuntu26:~/rancher$ helm list

- NAMENAMESPACE REVISIONUPDATED STATUSCHART APP VERSION

- mysql-1659686641default 1 2022-08-05 16:04:04.411386078 +0800 CST deployedmysql-9.2.5 8.0.30

バージョンをアンインストールする

- kangming@ubuntu26:~/rancher$ helm uninstall mysql-1659686641

- release "mysql-1659686641" uninstalled

このコマンドは、Kubernetes から mysql-1659686641 をアンインストールし、このバージョンに関連するすべてのリソース (サービス、デプロイメント、ポッドなど)、さらにはバージョン履歴も削除します。

helm のアンインストールを実行するときに --keep-history オプションを指定すると、Helm はバージョン履歴を保存します。 このバージョンに関する情報は、次のコマンドで表示できます。

helm status mysql-1659686641

ヘルムヘルプドキュメント

helm get -h

ヘルム検索

ヘルム検索ハブからアーティファクトハブ で Helm チャートを検索してリストします。 Artifact Hub にはさまざまなリポジトリが保存されています。

helm search リポジトリは、(helm repo add を使用して) ローカル helm クライアントに追加したリポジトリから検索します。このコマンドはローカル データに基づいて検索するため、インターネット接続は必要ありません。

新しい helm パッケージをインストールするには、helm install コマンドを使用します。最も簡単な使用方法では、指定したリリース名とインストールするチャートの名前という 2 つのパラメーターを渡すだけです。

helm install happy-panda bitnami/wordpress

1. チャート倉庫のアドレスを追加します

helm repo add rancher-latest https://releases.rancher.com/server-charts/latest

2. 定義証明書の生成

参考のために:自己署名SSL証明書を生成する

ワンクリック証明書生成スクリプト、Rancher 公式、key.sh として保存

- #!/bin/bash -e

-

- help ()

- {

- echo' ================================================================ '

- echo' --ssl-domain: 生成ssl证书需要的主域名,如不指定则默认为www.rancher.local,如果是ip访问服务,则可忽略;'

- echo' --ssl-trusted-ip: 一般ssl证书只信任域名的访问请求,有时候需要使用ip去访问server,那么需要给ssl证书添加扩展IP,多个IP用逗号隔开;'

- echo' --ssl-trusted-domain: 如果想多个域名访问,则添加扩展域名(SSL_TRUSTED_DOMAIN),多个扩展域名用逗号隔开;'

- echo' --ssl-size: ssl加密位数,默认2048;'

- echo' --ssl-cn: 国家代码(2个字母的代号),默认CN;'

- echo' 使用示例:'

- echo' ./create_self-signed-cert.sh --ssl-domain=www.test.com --ssl-trusted-domain=www.test2.com '

- echo' --ssl-trusted-ip=1.1.1.1,2.2.2.2,3.3.3.3 --ssl-size=2048 --ssl-date=3650'

- echo' ================================================================'

- }

-

- case "$1" in

- -h|--help) help; exit;;

- esac

-

- if [[ $1 == '' ]];then

- help;

- exit;

- fi

-

- CMDOPTS="$*"

- for OPTS in $CMDOPTS;

- do

- key=$(echo ${OPTS} | awk -F"=" '{print $1}' )

- value=$(echo ${OPTS} | awk -F"=" '{print $2}' )

- case "$key" in

- --ssl-domain) SSL_DOMAIN=$value ;;

- --ssl-trusted-ip) SSL_TRUSTED_IP=$value ;;

- --ssl-trusted-domain) SSL_TRUSTED_DOMAIN=$value ;;

- --ssl-size) SSL_SIZE=$value ;;

- --ssl-date) SSL_DATE=$value ;;

- --ca-date) CA_DATE=$value ;;

- --ssl-cn) CN=$value ;;

- esac

- done

-

- # CA相关配置

- CA_DATE=${CA_DATE:-3650}

- CA_KEY=${CA_KEY:-cakey.pem}

- CA_CERT=${CA_CERT:-cacerts.pem}

- CA_DOMAIN=cattle-ca

-

- # ssl相关配置

- SSL_CONFIG=${SSL_CONFIG:-$PWD/openssl.cnf}

- SSL_DOMAIN=${SSL_DOMAIN:-'www.rancher.local'}

- SSL_DATE=${SSL_DATE:-3650}

- SSL_SIZE=${SSL_SIZE:-2048}

-

- ## 国家代码(2个字母的代号),默认CN;

- CN=${CN:-CN}

-

- SSL_KEY=$SSL_DOMAIN.key

- SSL_CSR=$SSL_DOMAIN.csr

- SSL_CERT=$SSL_DOMAIN.crt

-

- echo -e "033[32m ---------------------------- 033[0m"

- echo -e "033[32m | 生成 SSL Cert | 033[0m"

- echo -e "033[32m ---------------------------- 033[0m"

-

- if [[ -e ./${CA_KEY} ]]; then

- echo -e "033[32m ====> 1. 发现已存在CA私钥,备份"${CA_KEY}"为"${CA_KEY}"-bak,然后重新创建 033[0m"

- mv ${CA_KEY} "${CA_KEY}"-bak

- openssl genrsa -out ${CA_KEY} ${SSL_SIZE}

- else

- echo -e "033[32m ====> 1. 生成新的CA私钥 ${CA_KEY} 033[0m"

- openssl genrsa -out ${CA_KEY} ${SSL_SIZE}

- fi

-

- if [[ -e ./${CA_CERT} ]]; then

- echo -e "033[32m ====> 2. 发现已存在CA证书,先备份"${CA_CERT}"为"${CA_CERT}"-bak,然后重新创建 033[0m"

- mv ${CA_CERT} "${CA_CERT}"-bak

- openssl req -x509 -sha256 -new -nodes -key ${CA_KEY} -days ${CA_DATE} -out ${CA_CERT} -subj "/C=${CN}/CN=${CA_DOMAIN}"

- else

- echo -e "033[32m ====> 2. 生成新的CA证书 ${CA_CERT} 033[0m"

- openssl req -x509 -sha256 -new -nodes -key ${CA_KEY} -days ${CA_DATE} -out ${CA_CERT} -subj "/C=${CN}/CN=${CA_DOMAIN}"

- fi

-

- echo -e "033[32m ====> 3. 生成Openssl配置文件 ${SSL_CONFIG} 033[0m"

- cat > ${SSL_CONFIG} <<EOM

- [req]

- req_extensions = v3_req

- distinguished_name = req_distinguished_name

- [req_distinguished_name]

- [ v3_req ]

- basicConstraints = CA:FALSE

- keyUsage = nonRepudiation, digitalSignature, keyEncipherment

- extendedKeyUsage = clientAuth, serverAuth

- EOM

-

- if [[ -n ${SSL_TRUSTED_IP} || -n ${SSL_TRUSTED_DOMAIN} || -n ${SSL_DOMAIN} ]]; then

- cat >> ${SSL_CONFIG} <<EOM

- subjectAltName = @alt_names

- [alt_names]

- EOM

- IFS=","

- dns=(${SSL_TRUSTED_DOMAIN})

- dns+=(${SSL_DOMAIN})

- for i in "${!dns[@]}"; do

- echo DNS.$((i+1)) = ${dns[$i]} >> ${SSL_CONFIG}

- done

-

- if [[ -n ${SSL_TRUSTED_IP} ]]; then

- ip=(${SSL_TRUSTED_IP})

- for i in "${!ip[@]}"; do

- echo IP.$((i+1)) = ${ip[$i]} >> ${SSL_CONFIG}

- done

- fi

- fi

-

- echo -e "033[32m ====> 4. 生成服务SSL KEY ${SSL_KEY} 033[0m"

- openssl genrsa -out ${SSL_KEY} ${SSL_SIZE}

-

- echo -e "033[32m ====> 5. 生成服务SSL CSR ${SSL_CSR} 033[0m"

- openssl req -sha256 -new -key ${SSL_KEY} -out ${SSL_CSR} -subj "/C=${CN}/CN=${SSL_DOMAIN}" -config ${SSL_CONFIG}

-

- echo -e "033[32m ====> 6. 生成服务SSL CERT ${SSL_CERT} 033[0m"

- openssl x509 -sha256 -req -in ${SSL_CSR} -CA ${CA_CERT}

- -CAkey ${CA_KEY} -CAcreateserial -out ${SSL_CERT}

- -days ${SSL_DATE} -extensions v3_req

- -extfile ${SSL_CONFIG}

-

- echo -e "033[32m ====> 7. 证书制作完成 033[0m"

- echo

- echo -e "033[32m ====> 8. 以YAML格式输出结果 033[0m"

- echo "----------------------------------------------------------"

- echo "ca_key: |"

- cat $CA_KEY | sed 's/^//'

- echo

- echo "ca_cert: |"

- cat $CA_CERT | sed 's/^//'

- echo

- echo "ssl_key: |"

- cat $SSL_KEY | sed 's/^//'

- echo

- echo "ssl_csr: |"

- cat $SSL_CSR | sed 's/^//'

- echo

- echo "ssl_cert: |"

- cat $SSL_CERT | sed 's/^//'

- echo

-

- echo -e "033[32m ====> 9. 附加CA证书到Cert文件 033[0m"

- cat ${CA_CERT} >> ${SSL_CERT}

- echo "ssl_cert: |"

- cat $SSL_CERT | sed 's/^//'

- echo

-

- echo -e "033[32m ====> 10. 重命名服务证书 033[0m"

- echo "cp ${SSL_DOMAIN}.key tls.key"

- cp ${SSL_DOMAIN}.key tls.key

- echo "cp ${SSL_DOMAIN}.crt tls.crt"

- cp ${SSL_DOMAIN}.crt tls.crt

埋め込む

bash ./key.sh --ssl-domain=rancher.k8s-test.com--ssl-size=2048 --ssl-date=3650生成されたファイルは以下の通り

3. シークレット名前空間を作成する

kubectl create namespace cattle-system4. サービス証明書と秘密鍵の暗号文

- kubectl -n cattle-system create secret tls tls-rancher-ingress

- --cert=tls.crt

- --key=tls.key

証明書を置き換える必要がある場合は、次を使用できますkubectl -n cattle-system delete secret tls-rancher-ingress削除するtls-rancher-ingress暗号文を作成し、上記のコマンドを使用して新しい暗号文を作成します。プライベート CA によって署名された証明書を使用している場合、現在の証明書と同じ CA によって署名されている場合にのみ、新しい証明書を置き換えることができます。

5.ca証明書の暗号文

- kubectl -n cattle-system create secret generic tls-ca

- --from-file=cacerts.pem=./cacerts.pem

6. インストールランチャーを実行します。

- helm install rancher rancher-latest/rancher

- --namespace cattle-system

- --set hostname=rancher.k8s-test.com

- --set bootstrapPassword=admin

- --set ingress.tls.source=secret

- --set privateCA=true

7. ステータスを確認し、すべてのノードの準備が完了するまで待ちます。

- kangming@ubuntu26:~$ kubectl -n cattle-system rollout status deploy/rancher

- deployment "rancher" successfully rolled out

- kangming@ubuntu26:~$ kubectl -n cattle-system get deploy rancher

- NAMEREADY UP-TO-DATE AVAILABLE AGE

- rancher 3/3 33 40m

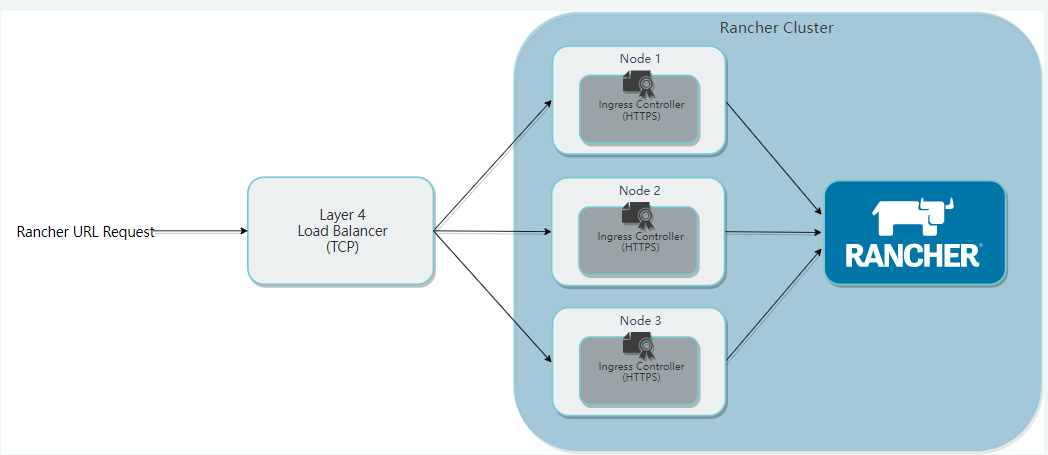

Rancher のポッドの準備ができたら、ブラウザ経由でポッドのステータスを確認します: rancher.k8s-test.com。このドメイン名は負荷分散ノードにマッピングできます。上記のインストールでは、デフォルトですべての動作ノードでポッドが開始されるためです。したがって、以下の nginx は 3 つのノードのポート 80 と 443 を構成します。

- kubectl get pods --all-namespaces

- 或者

- kubectl get pods -n cattle-system

-

- #查看rancher pod状态

- kubectl describe podrancher-ff955865-29ljr --namespace=cattle-system

- #一次看所有rancher pod

- kubectl -n cattle-system describe pods -l app=rancher

上記のホスト名は負荷分散ノードに解決できます。これは通常、keepalived によって仮想化された VIP です。便宜上、ここでは LB ノードを 1 つだけ使用し、24 に直接解決され、24 の nginx を通じて負荷分散が行われます。

ランチャーポッドのログを表示する

- kubectl get pods -n cattle-system

-

- kubectl -n cattle-system logs -f rancher-5d9699f4cf-72wgp

24 負荷分散ノード上で構成し、スクリプトによって生成された証明書を 24 にコピーするだけです。

sudo vi /etc/nginx/nignx.conf

- stream {

- upstream rancher_servers_http {

- least_conn;

- server 192.168.43.26:80 max_fails=3 fail_timeout=5s;

- server 192.168.43.27:80 max_fails=3 fail_timeout=5s;

- server 192.168.43.28:80 max_fails=3 fail_timeout=5s;

- }

- server {

- listen 80;

- proxy_pass rancher_servers_http;

- }

-

- upstream rancher_servers_https {

- least_conn;

- server 192.168.43.26:443 max_fails=3 fail_timeout=5s;

- server 192.168.43.27:443 max_fails=3 fail_timeout=5s;

- server 192.168.43.28:443 max_fails=3 fail_timeout=5s;

- }

- server {

- listen 443;

- proxy_pass rancher_servers_https;

- }

- }

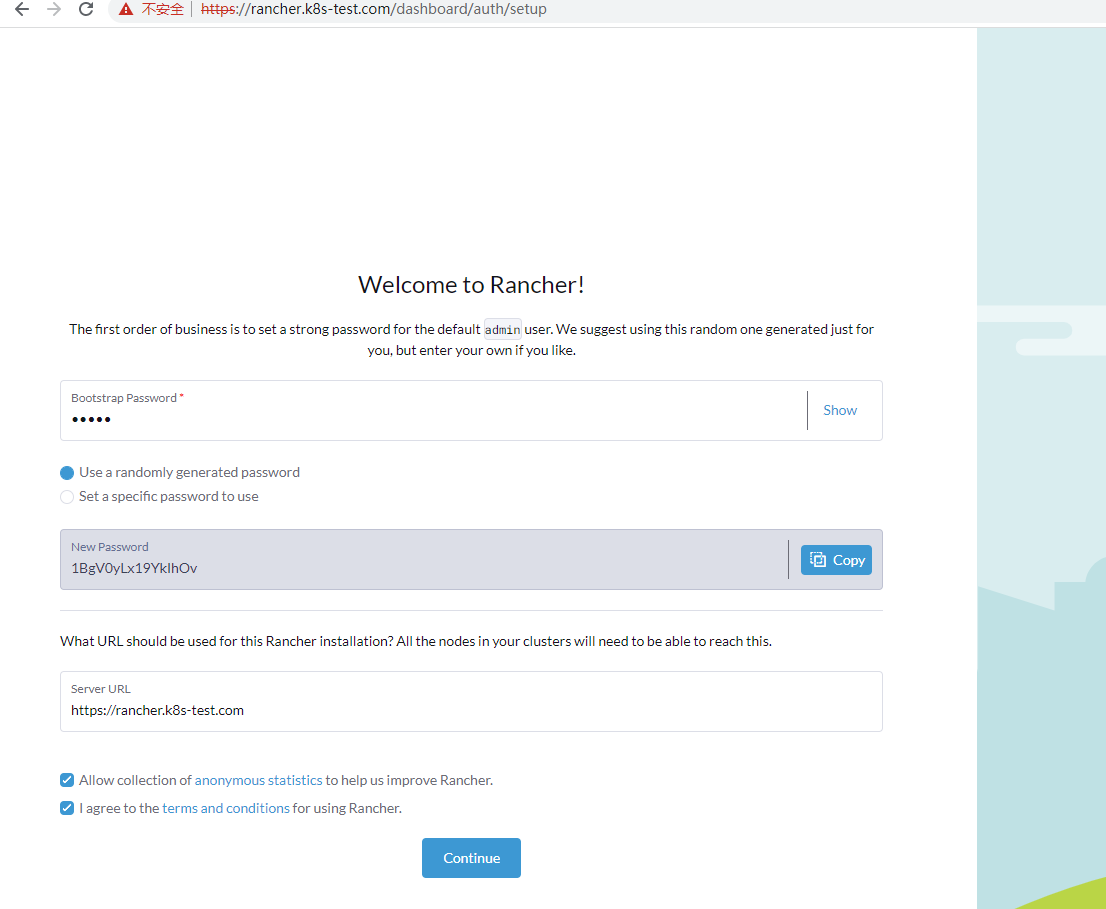

アクセス:https://rancher.k8s-test.com

ブートストラップのパスワードは admin、ログイン アカウントは admin、パスワードにはランダム コードを使用します: 1BgV0yLx19YkIhOv

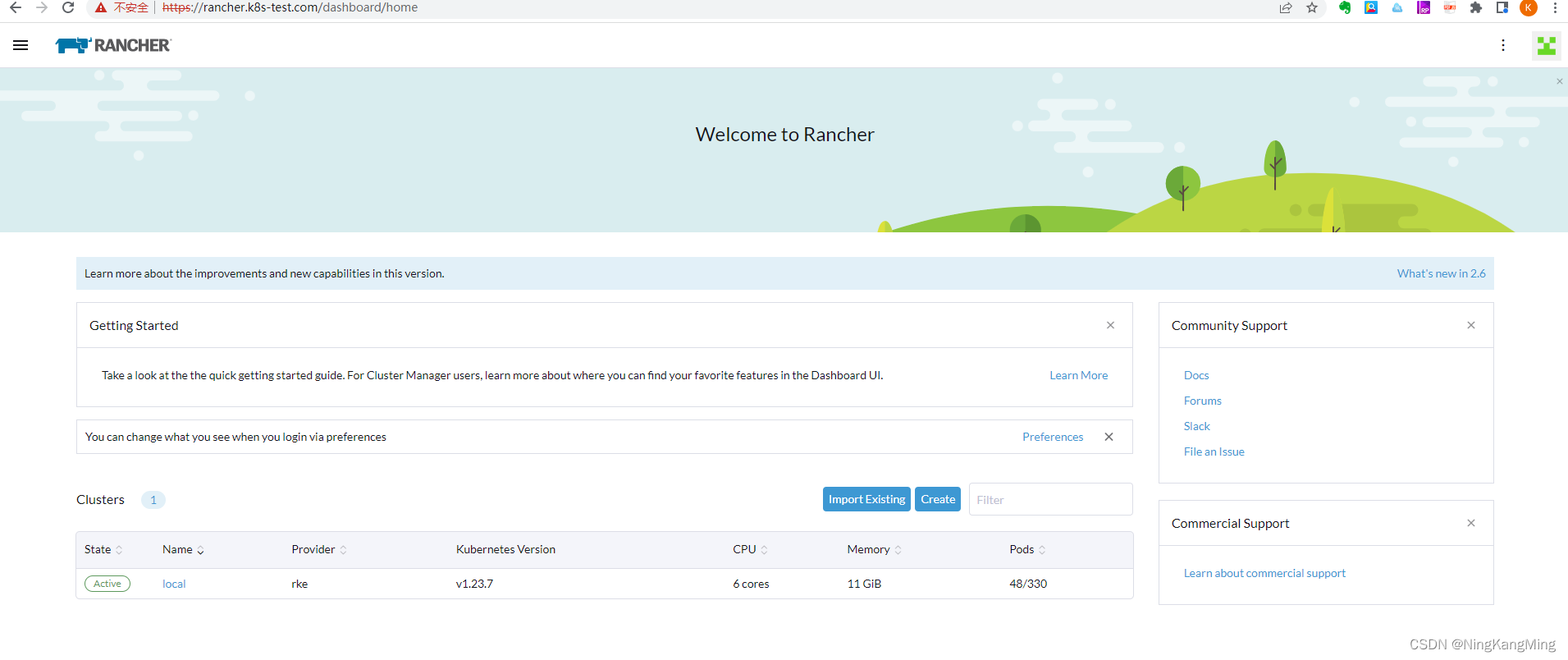

「続行」をクリックして管理ページに入ります。

前の前提条件を参照し、rke を介して k8s クラスターをインストールし、helm 環境を準備します。

1. ヘルム倉庫を追加する

- helm repo add rancher-latest

- https://releases.rancher.com/server-charts/latest

2. ネームスペースを作成する

kubectl create namespace cattle-system3. 証明書管理用に Rancher が生成した TLS 証明書方法を選択します。

4. cert-manager をインストールします。インストールは、Rancher によって生成された TLS 証明書方法を選択した場合にのみ必要です。

- # If you have installed the CRDs manually instead of with the `--set installCRDs=true` option added to your Helm install command, you should upgrade your CRD resources before upgrading the Helm chart:

-

- kubectl apply -f https://github.com/cert-manager/cert-manager/releases/download/v1.7.1/cert-manager.crds.yaml

-

- # Add the Jetstack Helm repository

- helm repo add jetstack https://charts.jetstack.io

-

- # Update your local Helm chart repository cache

- helm repo update

-

- # Install the cert-manager Helm chart

- helm install cert-manager jetstack/cert-manager

- --namespace cert-manager

- --create-namespace

- --version v1.7.1

cert-manager が正しくインストールされていることを確認します

kubectl get pods --namespace cert-manager5. rancher をインストールし、ホスト名に偽のドメイン名を使用すると、rancher は IP を公開します。

- helm install rancher rancher-latest/rancher

- --namespace cattle-system

- --set hostname=rancher.my.org

- --set bootstrapPassword=admin

6. ロールアウトが成功するまで待ちます

- kangming@ubuntu26:~$ kubectl -n cattle-system rollout status deploy/rancher

- deployment "rancher" successfully rolled out

- kangming@ubuntu26:~$ kubectl -n cattle-system get deploy rancher

- NAMEREADY UP-TO-DATE AVAILABLE AGE

- rancher 3/3 33 40m

成功したら、テストのためにドメイン名 rancher.my.org を 3 つのノードにマッピングするだけで、ページが正常に表示され、インストールが正常に完了したことがわかります。後で必要なのは、負荷分散統合入口を構成することだけです。以下のページをご覧いただくと、現状のインストールで問題がないことがわかります。ドメイン名でのアクセスのみとなり、IPアクセスでは正常にページを閲覧することができませんのでご注意ください。

すべてのノードが Rancher にアクセスできることを手動でテストした後、nginx ロード バランシングを構成する必要があります。証明書を構成する必要がないように、4 層の転送を直接構成できます。

sudo vi /etc/nginx/nignx.conf

- stream {

- upstream rancher_servers_http {

- least_conn;

- server 192.168.43.26:80 max_fails=3 fail_timeout=5s;

- server 192.168.43.27:80 max_fails=3 fail_timeout=5s;

- server 192.168.43.28:80 max_fails=3 fail_timeout=5s;

- }

- server {

- listen 80;

- proxy_pass rancher_servers_http;

- }

-

- upstream rancher_servers_https {

- least_conn;

- server 192.168.43.26:443 max_fails=3 fail_timeout=5s;

- server 192.168.43.27:443 max_fails=3 fail_timeout=5s;

- server 192.168.43.28:443 max_fails=3 fail_timeout=5s;

- }

- server {

- listen 443;

- proxy_pass rancher_servers_https;

- }

- }

クライアントの hosts ファイルを構成すると、テストに合格し、nginx LB ポータルにアクセスするときに Rancher に正常にアクセスできるようになります。