2024-07-12

한어Русский языкEnglishFrançaisIndonesianSanskrit日本語DeutschPortuguêsΕλληνικάespañolItalianoSuomalainenLatina

Secundaria iniectio vulnerabilities sunt forma securitatis vulnerabilitas quae in applicationibus interretialibus divulgatur. Comparatus cum prima iniectione vulnerabilitas, secundaria iniectio vulnerabilitas difficilior est deprehendere, sed eandem vim vim habet ac vulnerabilitas primariae iniectio.

Hackers datas construere in forma exhibendi HTTP postulationum fasciculus ad server pro dispensando in navigatro vel alio programmate.

Applicatio lateralis ministrantis notitias notitias ab piratica submissas, plerumque in datorum datorum reponet. Praecipuum munus notitiarum salvarum notitiarum originalis initus notitiarum praebet ad applicationes ad alia munera praestanda et petitionibus clientibus respondebunt.

Piratica mittit secundam petitionem datam nuntium servo qui a primo differt.

Servo post secundam petitionem informationes ab piratica submissas accipit, ut processus rogationis, server informationes notitias iam conditas in datorum et processu requiret, causando enuntiationem SQL vel iussionem a piratice in prima petitione constructa. esse in servitio.

Servo redit exsecutionem proventuum notitiarum notitiarum. Hackers notitiarum notitiarum proventus reverso uti potest ut an secundae iniectio vulnerabilitas feliciter abutatur.

In summa, secundaria iniectio ob defectum eliquandi notitias cum in datorum reponendarum reposuit. Primo, postulatio specialis characteris constructa in datorum reponenda est, et deinde, cum secunda petitio submissa est, notae sunt munus datorum primum submissum est, novum sql constitutionem exsecutioni mandantem.Accipe sqli-labs gradu XXIV ad exemplum

sqli-labs minus 24

1. Click infra ut subcriptio a user

Nomen usoris usoris hic admin'#

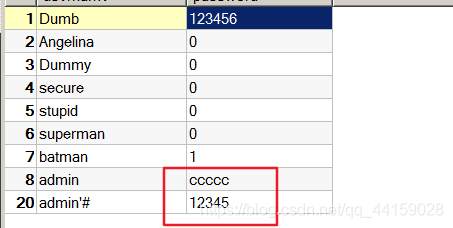

Hic reprimimus datorum, usorum usorum usorum reposita, tesseraque admin est DDD

2. Log in with the registered account and change the password to ccccc

Hoc tempore suggeret tesseram feliciter mutatam esse.

Hoc tempore invenimus tesseram admin in ccccc mutatam esse, sed tesseram usoris nostri admin'# non mutatam esse.

Causa vulnerability

1. Notae speciales sicut ' et # permittuntur in adnotatione usoris.

2. In fonte codice paginae tesserae mutatae deprehenditur iniectio manifestam esse vulnerabilitatem.

$sql = "UPDATE users SET SIGNUM='$pass' ubi username='$usoris' et password='$curr_pass'";

Cum ad rationem admin'# aperimus ac tesseram mutamus, sententia sql sic fit, #Comment codicem sequentem, tessera usoris admin mutatur ad ccccc.

$sql = "UPDATE users PONUNT SIGNUM='$passum' ubi username='admin'#' et password='$curr_pass'";

Original link: https://blog.csdn.net/qq_44159028/article/details/114325805