2024-07-12

한어Русский языкEnglishFrançaisIndonesianSanskrit日本語DeutschPortuguêsΕλληνικάespañolItalianoSuomalainenLatina

Palvelun nimi: sshd

Palvelimen pääohjelma: /usr/sbin/sshd

Palvelimen asetustiedosto: /etc/ssh/sshd config

SSH-asiakas: Putty, Xshell, CRT, MobaXterm, FinalShell

SSH-palvelin: OpenSSH

SSH-palvelin: Oletuksena käytetään TCP-porttia 22, ja suojausprotokollan versio on sshv2. 2:n lisäksi on myös 1 (porsaanreikillä).

Ssh-palvelin sisältää pääasiassa kaksi palvelutoimintoa: ssh-etälinkin ja sftp-palvelun.

Toiminto: SSHD-palvelu käyttää SSH-protokollaa kauko-ohjaukseen tai tiedostojen siirtämiseen tietokoneiden välillä.

Verrattuna aiempiin Telnetin käyttöön tiedostojen siirtämiseen, se on paljon turvallisempaa, koska Telnet käyttää selkeää tekstiä ja SSH käyttää salattua siirtoa.

OpenSSH on SSH-protokollaa toteuttava avoimen lähdekoodin ohjelmistoprojekti, joka sopii erilaisiin UNIX- ja Linux-käyttöjärjestelmiin. Centos 7 -järjestelmässä on oletuksena asennettuna openssh-ohjelmistopaketit, ja sshd-palvelu lisätään käynnistymään automaattisesti käynnistyksen yhteydessä.

[Versiossa 7 on kuitenkin ongelmia ja haavoittuvuuksia, ja se on päivitettävä. Uusin versio on tällä hetkellä 9.8].

Näytä versio:ssh -V

Suorita "systemctl start sshd" -komento käynnistääksesi sshd-palvelun

Sekä ssh_config että sshd_config ovat ssh-palvelimen määritystiedostoja. Ero näiden kahden välillä on, että edellinen on asiakkaan konfiguraatiotiedosto ja jälkimmäinen palvelimen asetustiedosto.

SSH:ta käytetään pohjimmiltaan Linux-järjestelmien etähallintaan. Syy on hyvin yksinkertainen: siirtotavat, kuten telnet ja FTP, lähettävät käyttäjän todennustiedot selkeänä tekstinä, mikä on luonnostaan vaarallista ja aiheuttaa verkon salakuuntelun. SSH (Secure Shell) on tällä hetkellä luotettavampi.

Protokolla, joka on suunniteltu turvaamaan etäkirjautumisistuntoja ja muita verkkopalveluita. SSH-protokollan käytöllä voidaan tehokkaasti estää tietovuodot etähallinnan aikana. Kaikki välitettävät tiedot voidaan salata SSH:n kautta, ja myös DNS-huijaus ja IP-huijaus voidaan estää.

1.3.1. Kirjautumistapa yksi

ssh [etäisännän käyttäjätunnus] @[etäpalvelimen isäntänimi tai IP-osoite] -p-portti

Jos haluat käyttää käyttäjätunnustalisiIP-osoitteeseen yhdistetty identiteetti on192.168.1.100palvelin, ja palvelimen SSH-palvelu toimii portissa22, sinun tulee käyttää seuraavaa komentoa:

当在 Linux 主机上远程连接另一台 Linux 主机时,如当前所登录的用户是 root 的话,当连接另一台主机时也是用 root 用户登录时,可以直接使用 ssh IP,端口默认即可,如果端口不是默认的情况下,需要使用-p 指定端口。

liitteenä

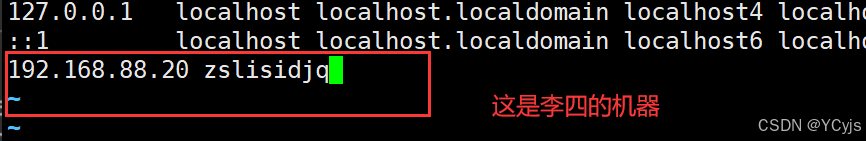

isäntäkartoitus

![]()

1.3.2 Kirjautumistapa kaksi

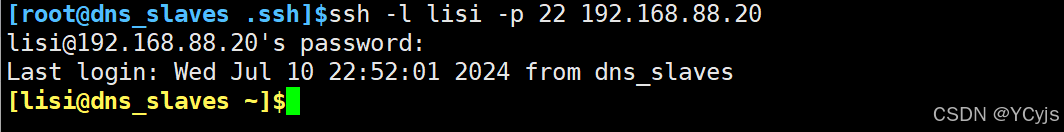

ssh -l [etäisännän käyttäjänimi] [etäpalvelimen isäntänimi tai IP-osoite] -p-portti

-l: -l vaihtoehto, määrittää kirjautumisnimen.

-p: -p-vaihtoehto, määrittää kirjautumisportin (jos palvelinportti ei ole oletusarvo, sinun on määritettävä sisäänkirjautumisportti komennolla -p)

(ei paljon käytetty)

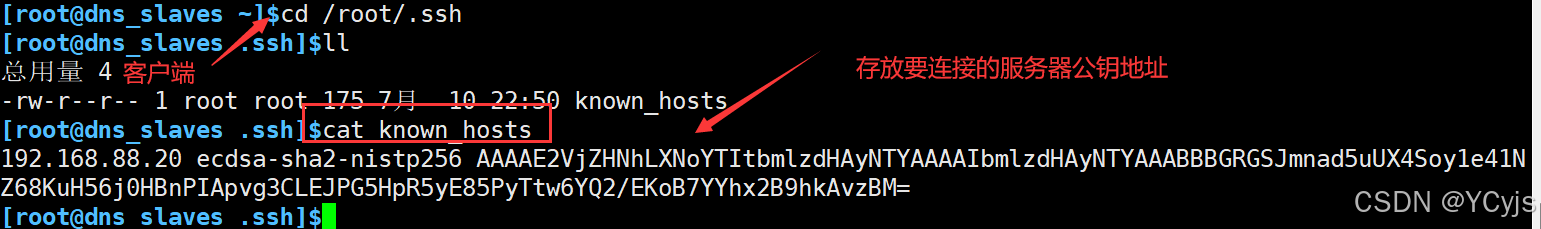

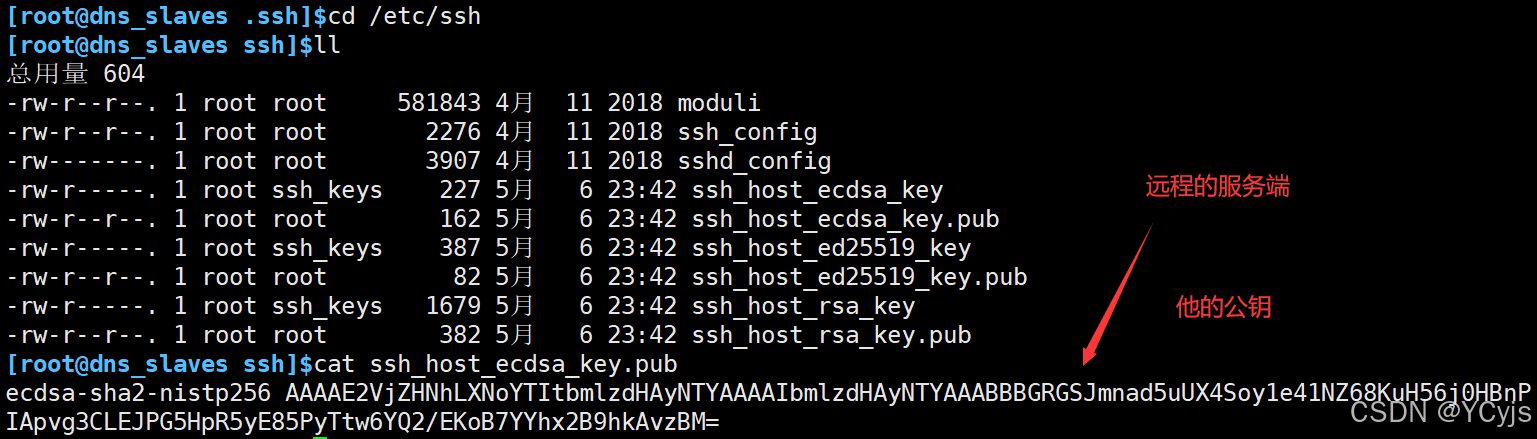

Kysely julkisesta avaimesta

Kysy asiakkaalta

Palvelin kysyy omaa julkista avaimensa

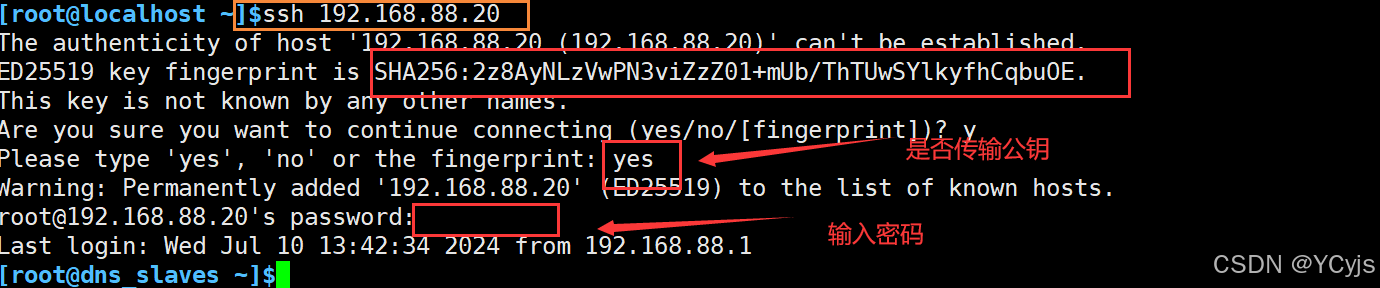

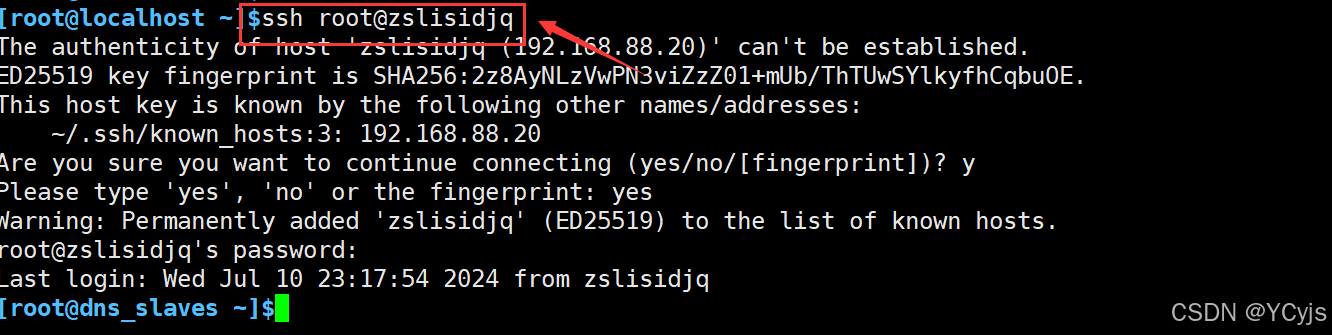

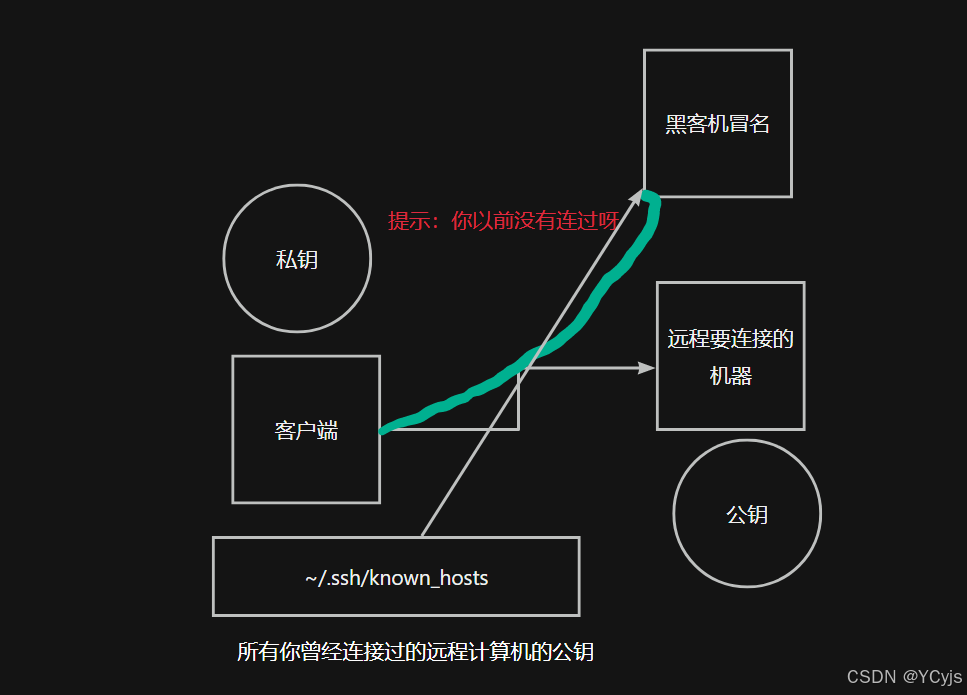

Huomautus: Järjestelmä ei tallenna etäisännän tietoja kirjautuessaan sisään palvelimelle ensimmäistä kertaa. Isännän identiteetin vahvistamiseksi käyttäjältä kysytään, haluatko jatkaa yhteyttä Tällä hetkellä järjestelmä kirjoittaa etäpalvelimen tiedot käyttäjän kotihakemistoon /.ssh/known_hosts, koska seuraavan kerran kirjaudut sisään, koska isäntätiedot on tallennettu, sinua ei kysytä uudelleen. .

OpenSSH tarkistaa julkisen avaimen, kun seuraavan kerran käytät samaa tietokonetta. Jos julkiset avaimet ovat erilaiset, OpenSSH antaa varoituksen suojatakseen sinua hyökkäyksiltä, kuten DNS-kaappaukselta.

Ratkaisu

1. Kun kirjaudut sisään etäisäntään ssh:n kautta, lisää "-o StrictHostKeyChecking=no" -vaihtoehto seuraavasti:

ssh -o StrictHostKeyChecking=ei 192.168.xxx.xxx

2. Tapa poistaa tämä kehote kokonaan on muokata kokoonpanoa /etc/ssh/ssh_config-tiedostossa (tai $HOME/.ssh/config) ja lisätä seuraavat kaksi riviä:

StrictHostKeyChecking no

UserKnownHostsFile /dev/null

Mutta on parasta olla lisäämättä

Yleinen määrityspalvelin

vim /etc/ssh/sshd_config

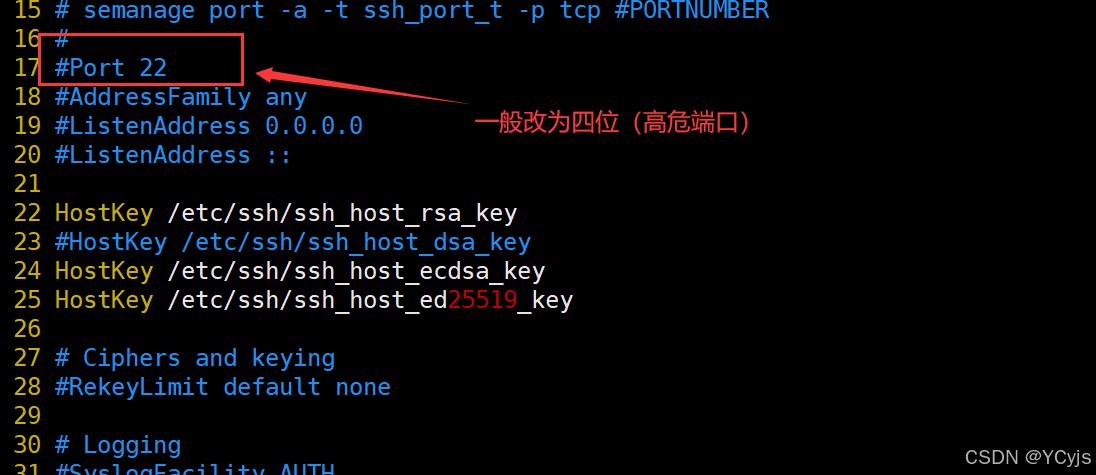

Portti on vaihdettava, jotta muut eivät murskaa sitä rajusti.

ListenAddress asettaa SSHD-palvelimeen sidotun IP-osoitteen, 0.0.0.0 tarkoittaa kaikkien osoitteiden kuuntelemista

Suojausehdotus: Jos isäntä ei tarvitse SSH-käyttöä julkisesta verkosta, voit muuttaa kuunteluosoitteen sisäiseksi verkko-osoitteeksi. Tämä arvo voidaan kirjoittaa paikalliseksi IP-osoitteeksi tai kaikkiin osoitteisiin, eli 0.0.0.0 edustaa kaikkia. IP-osoitteet.

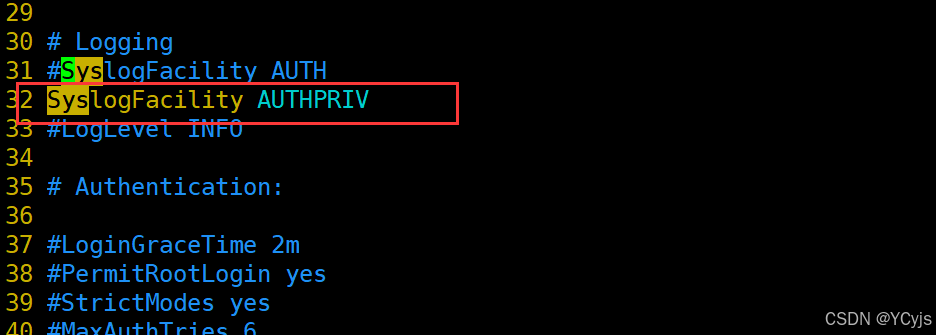

Kun joku kirjautuu järjestelmään SSH:lla, SSH tallentaa tiedot Tallennettavien tietojen tyyppi on AUTHPRIV. Sshd-palveluloki tallennetaan kansioon /var/log/secure.

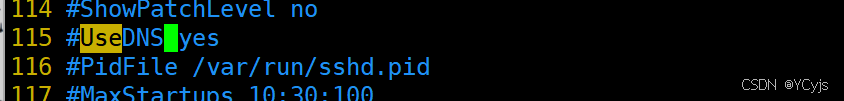

Yleisesti ottaen, jotta voidaan määrittää, onko asiakkaan lähde normaali ja laillinen, DNS:ää käytetään asiakkaan isäntänimen tarkistamiseen. Kuitenkin yleensä intranetin sisällä muodostettaessa tämä tukiasema asetetaan arvoon no, joten yhteyden nopeus on olla nopeampi.

Huomautus: Poista DNS-käänteinen resoluutio käytöstä palvelimen vastausnopeuden parantamiseksi

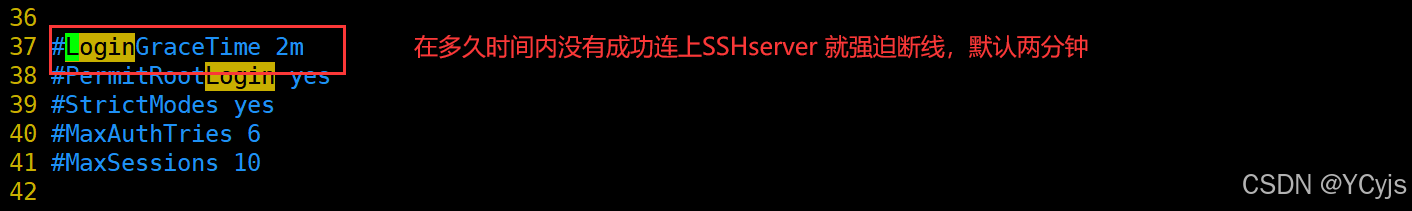

Sekä jotkin suojauskokoonpanot ja suojauksen viritys

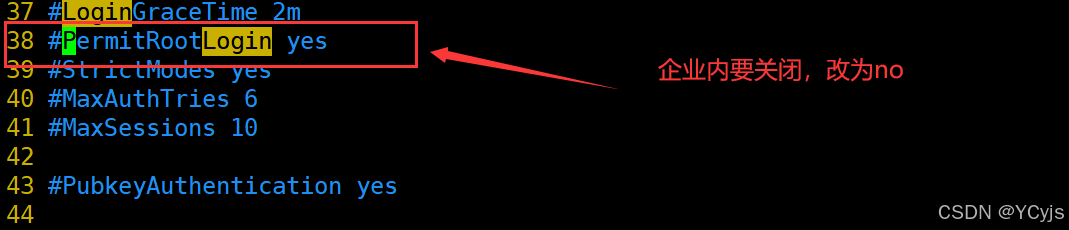

PermitRootLogin Pääkäyttäjän sisäänkirjautuminen sallitaan, oletusarvo on sallittu, mutta on suositeltavaa asettaa se arvoon ei.Todellinen tuotantoympäristöpalvelin ei salli pääkäyttäjän kirjautumista suoraan sisään., vain tavalliset käyttäjät voivat kirjautua sisään. Sinun on käytettävä pääkäyttäjää ja vaihdettava sitten root-käyttäjäksi.

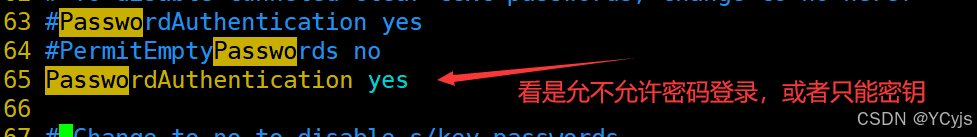

Salasanatodennus Joo

Salasanan varmistus on tietysti pakollinen, joten voit kirjoittaa tähän kyllä tai asettaa sen arvoksi ei Oikeilla tuotantopalvelimilla eri suojaustasovaatimusten mukaan jotkin asetukset eivät vaadi salasanaa, vaan sisään voi kirjautua todennuksen kautta. avain.

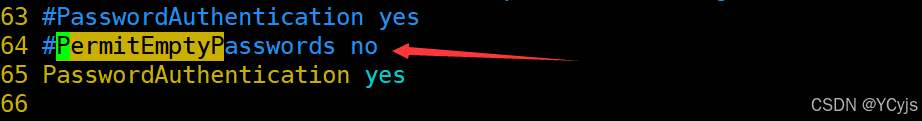

PermitEmptyPasswords ei

Sallitaanko käyttäjien kirjautua sisään tyhjillä salasanoilla. Oletusarvo on ei.

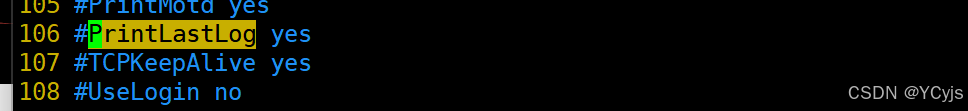

PrintLastLog kyllä

Näytä viimeisimmän kirjautumisen tiedot! Oletus on kyllä

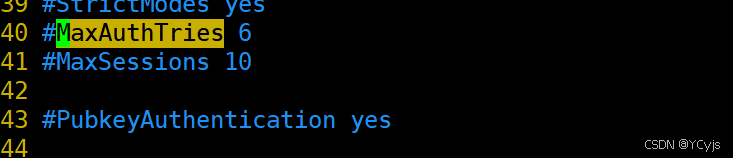

MaxAuthTries 6

Määrittää todennusten enimmäismäärän yhteyttä kohti. Oletusarvo on 6.

Jos epäonnistuneiden todennusten määrä ylittää puolet tästä arvosta, yhteys katkaistaan väkisin ja luodaan lisää vikalokiviestejä.

Oletusarvo 3 kertaa

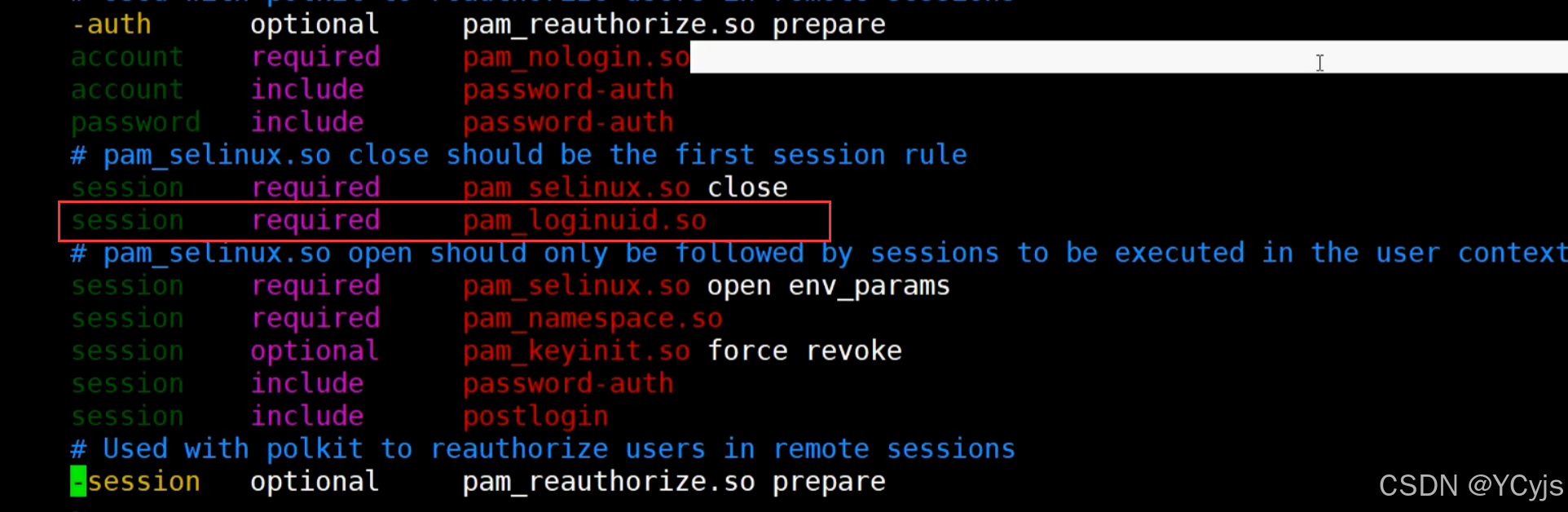

Ota pam-moduuli käyttöön

Kommentti

Mustavalkoinen lista

AllowUsers

Kun haluat sallia tai estää vain tiettyjen käyttäjien kirjautumisen, voit käyttää AllowUsers- tai DenyUsers-määrityksiä. Näiden kahden käyttö on samanlaista (varo käyttämästä niitä samanaikaisesti).

ConfigureAllowUsers

Esimerkiksi jos vain käyttäjät zhangsan ja wangwu voivat kirjautua sisään muille (lisi) käyttäjille

Lisätä

AllowUsers [email protected] wangwu

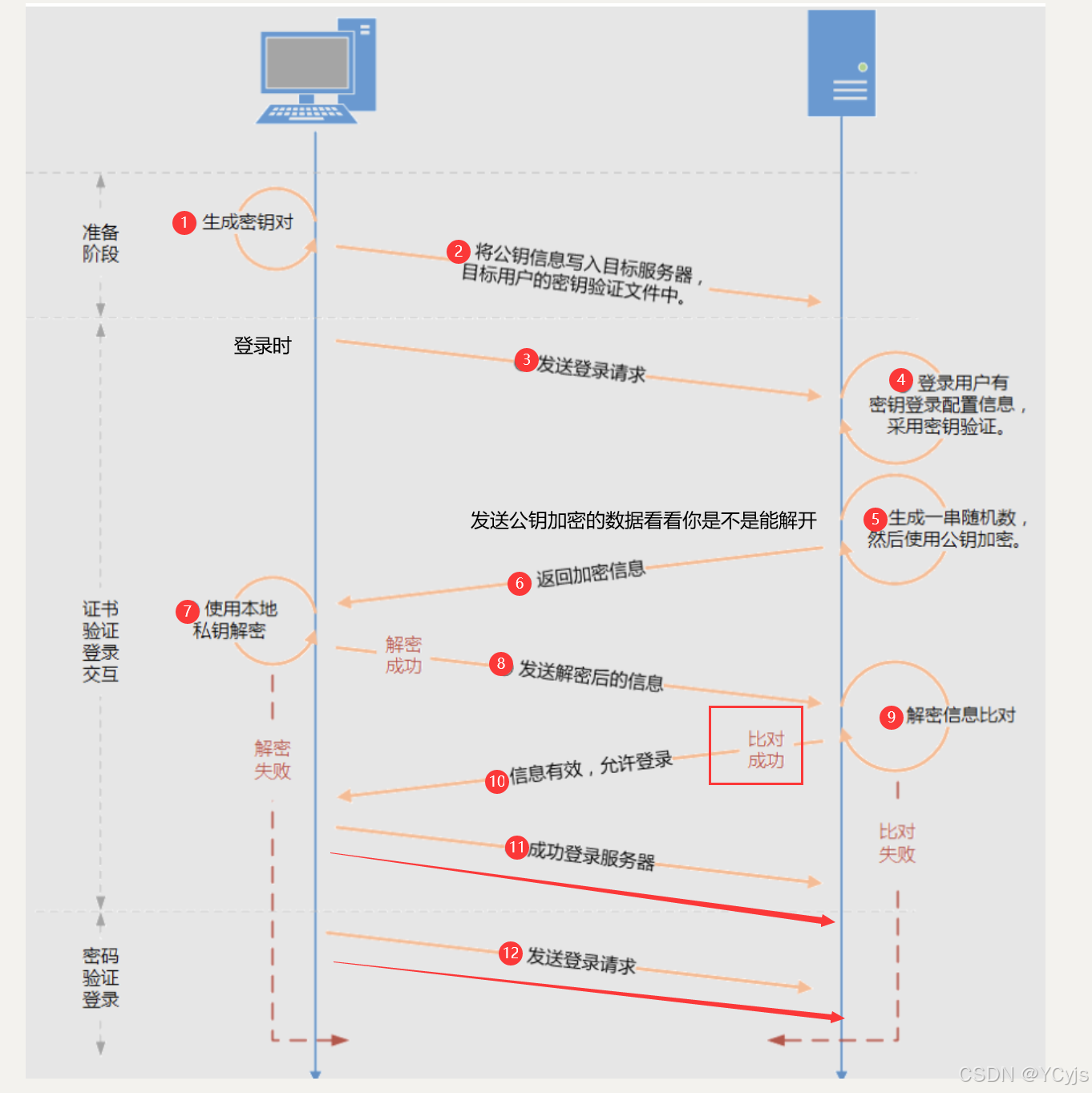

Jaettu 3 vaiheeseen:

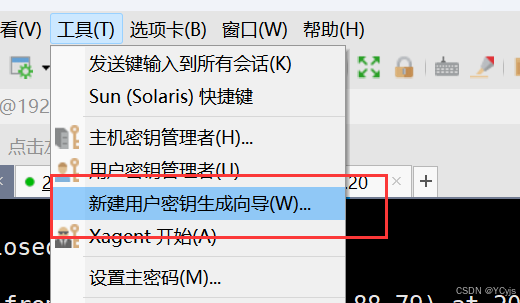

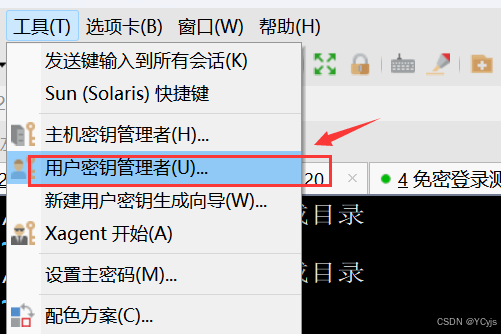

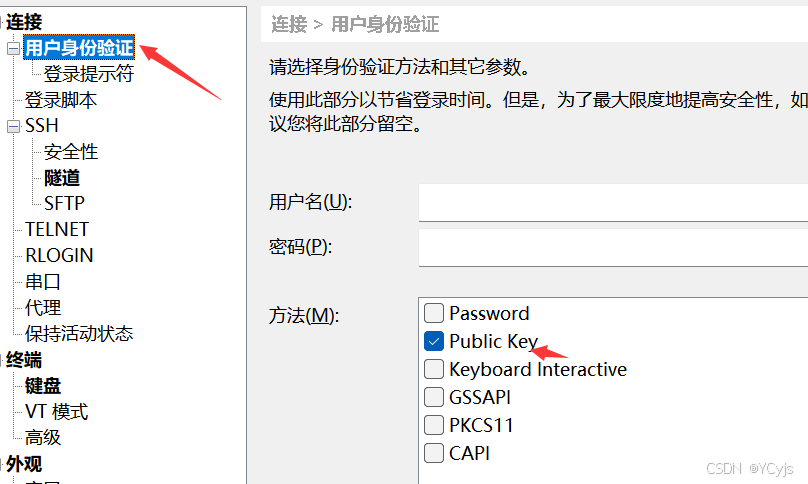

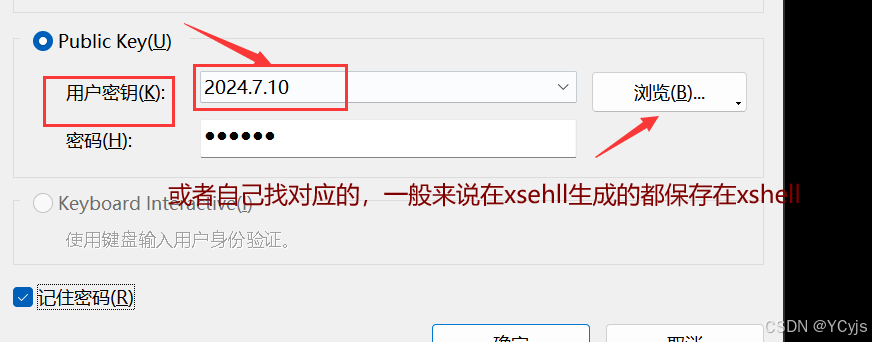

Asiakas luo avaimen (julkinen avain ja yksityinen avain) Xshell-asiakkaassa;

Aseta julkinen avain Linux-palvelimen ~/.ssh/authorized_key-tiedostoon;

Määritä ssh-asiakas (Xshell-asiakas) kirjautumaan sisään avaimella

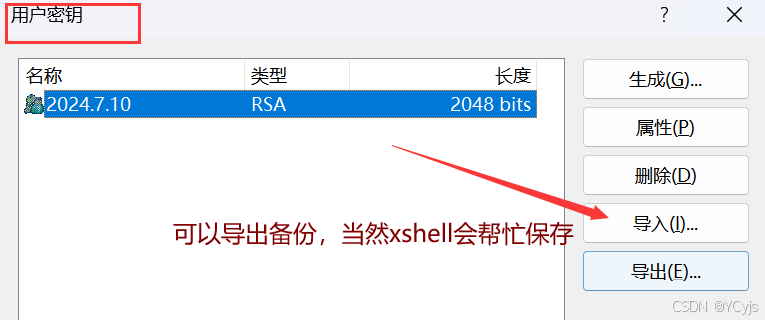

1. Luo ensin julkinen avain xshell-työkalussa

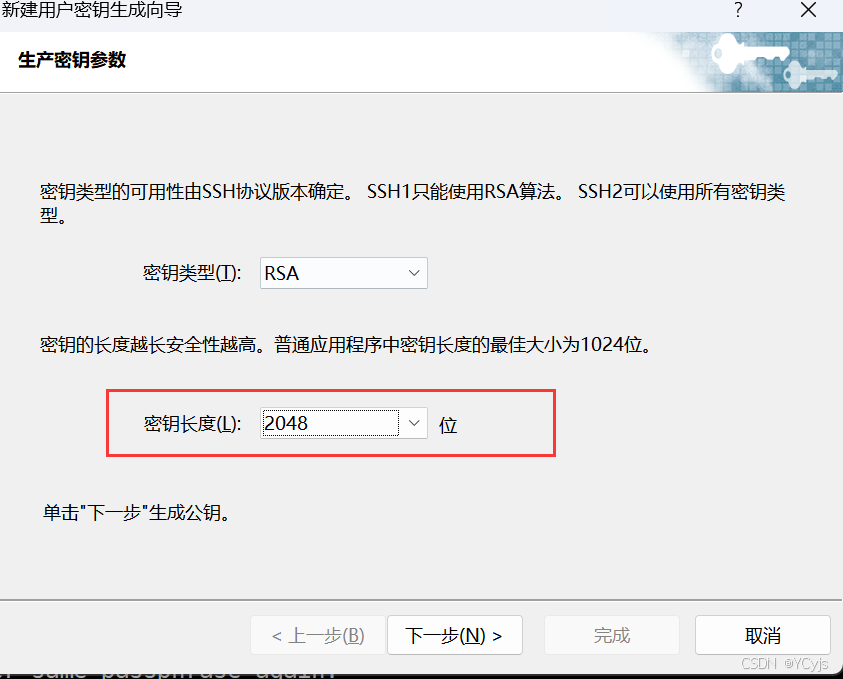

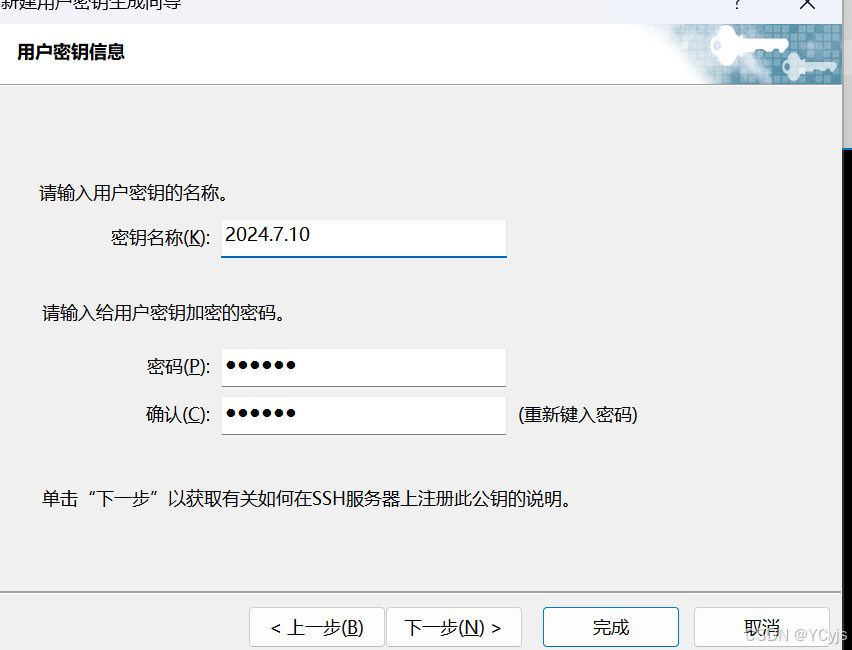

Säädä 2048:n pituutta, suorita seuraava vaihe, voit asettaa nimen ja salasanan

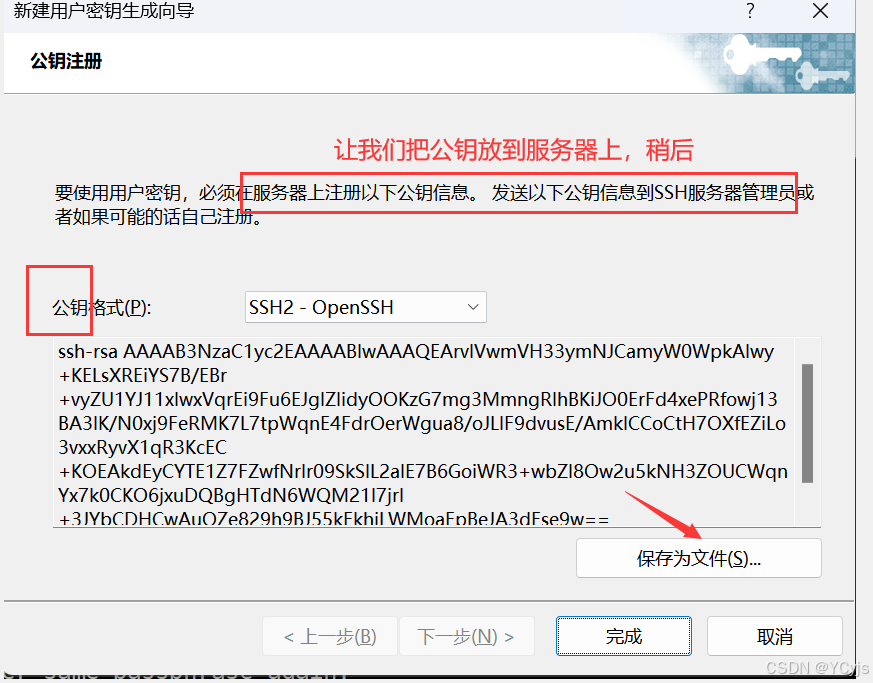

Kun sukupolvi on valmis, käytettävissä on julkinen avain, tallenna se

pub-päätteiset tiedostot

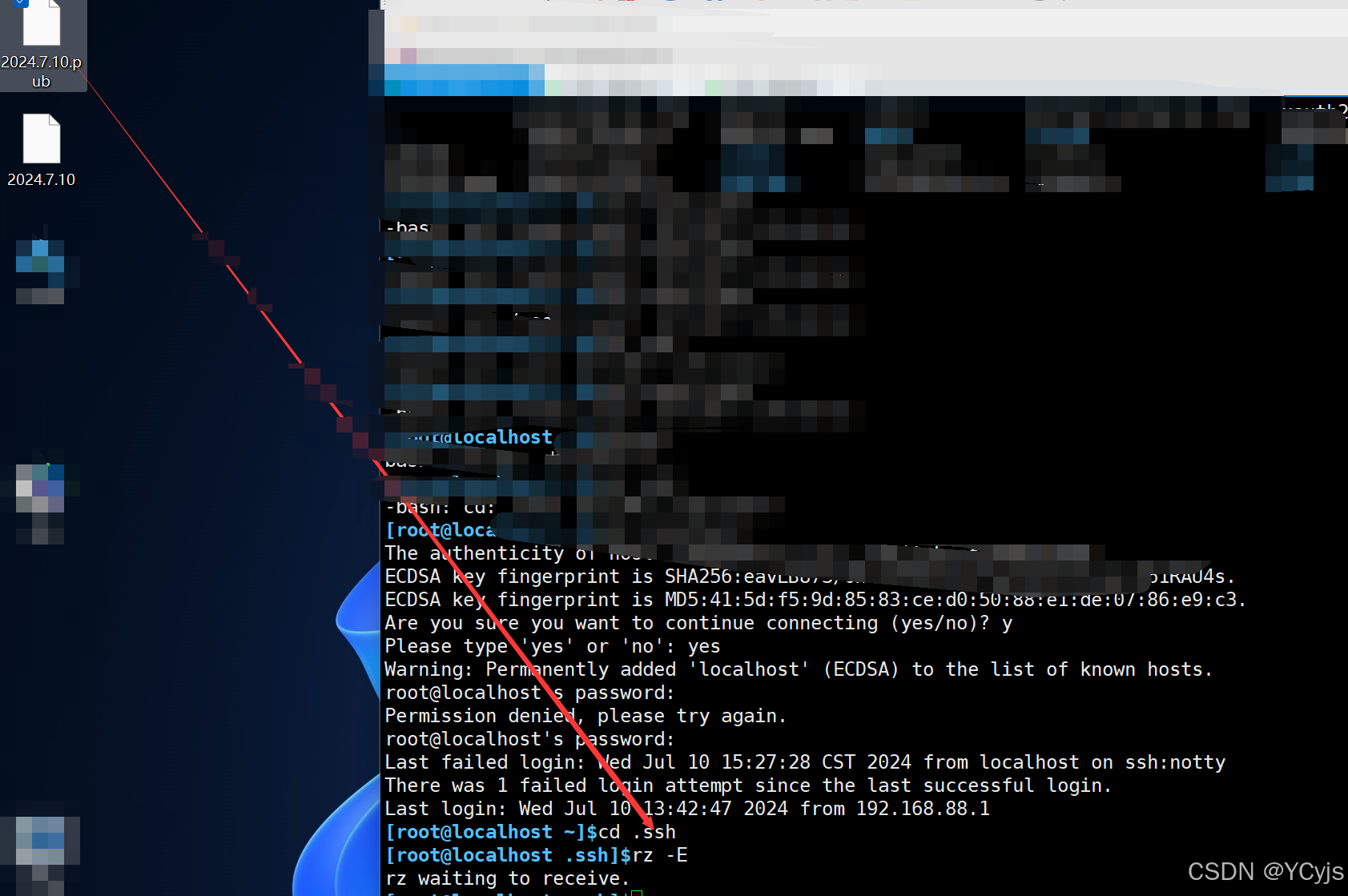

Avaa sitten linux-koneemme

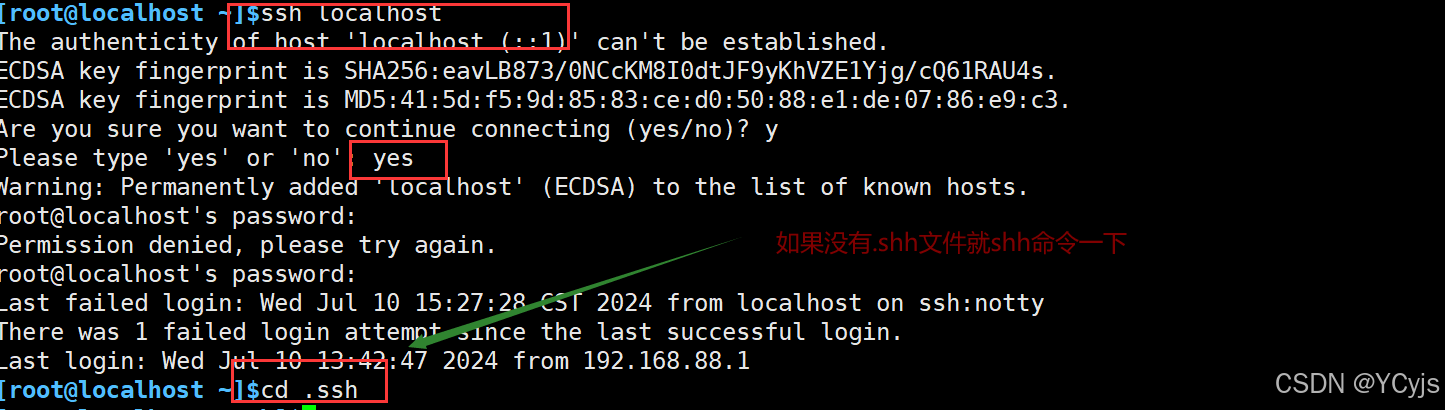

Vaihda ~/.shh-hakemistoon (sinun täytyy ssh-toimintoa ensimmäisen kerran ilman salasanaa, muuten .shh-tiedostoa ei ehkä ole)

Lataa julkinen avain

Tietenkin sinun on myös muutettava se vakionimeksi authorised_keys

Luo yksityisen avaimen varmuuskopio

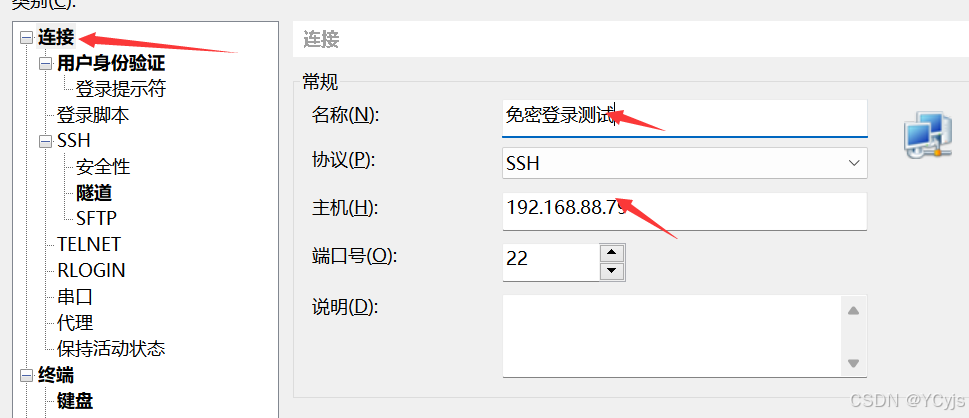

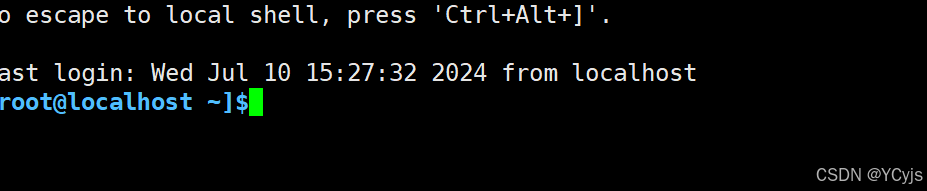

Salasanaton kirjautuminen

kirjautuminen onnistui

Valmista ponnahduslauta

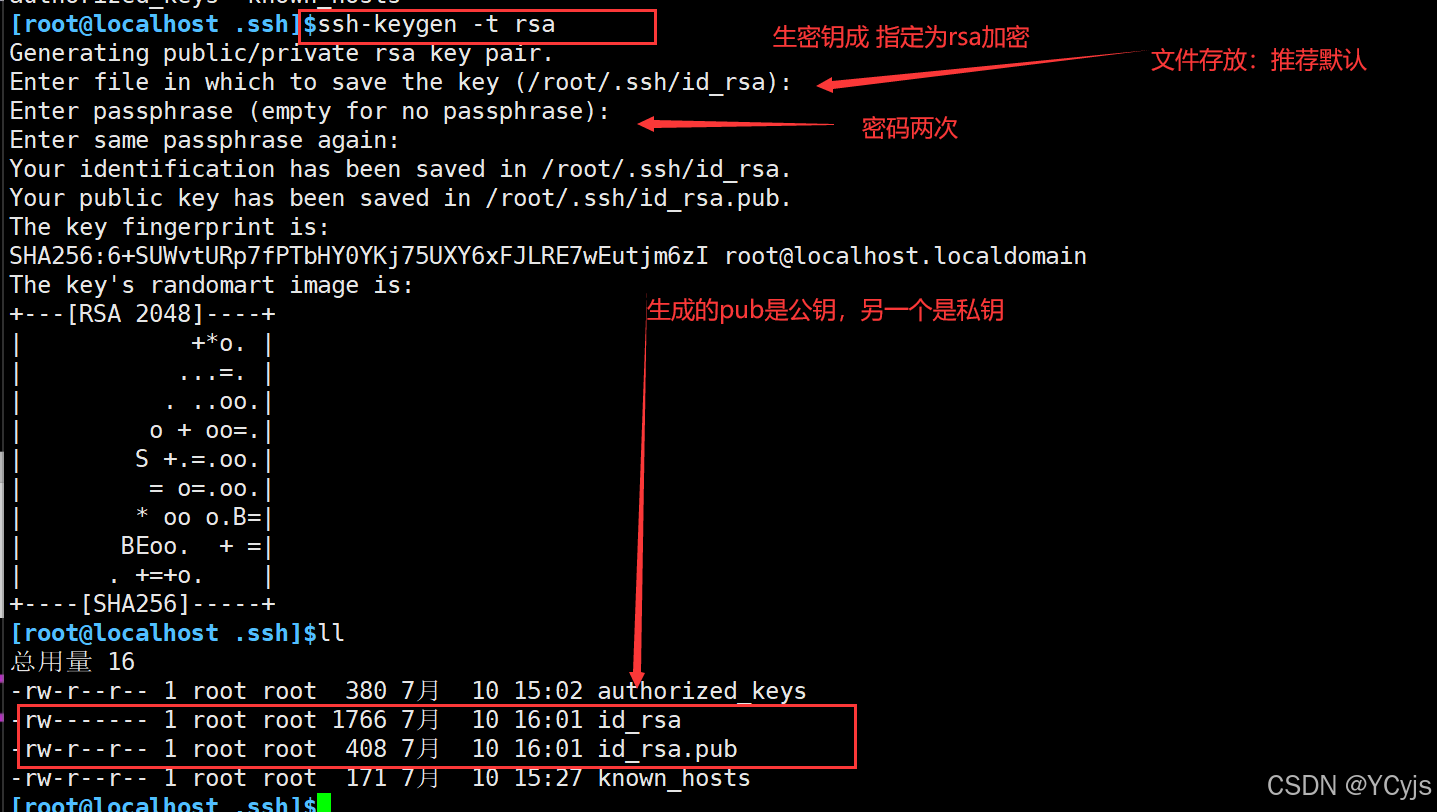

Ssh-keygen-komennon "-t"-vaihtoehtoa käytetään julkisten ja yksityisten avainten luomiseen käytettävän algoritmin tyypin määrittämiseen.

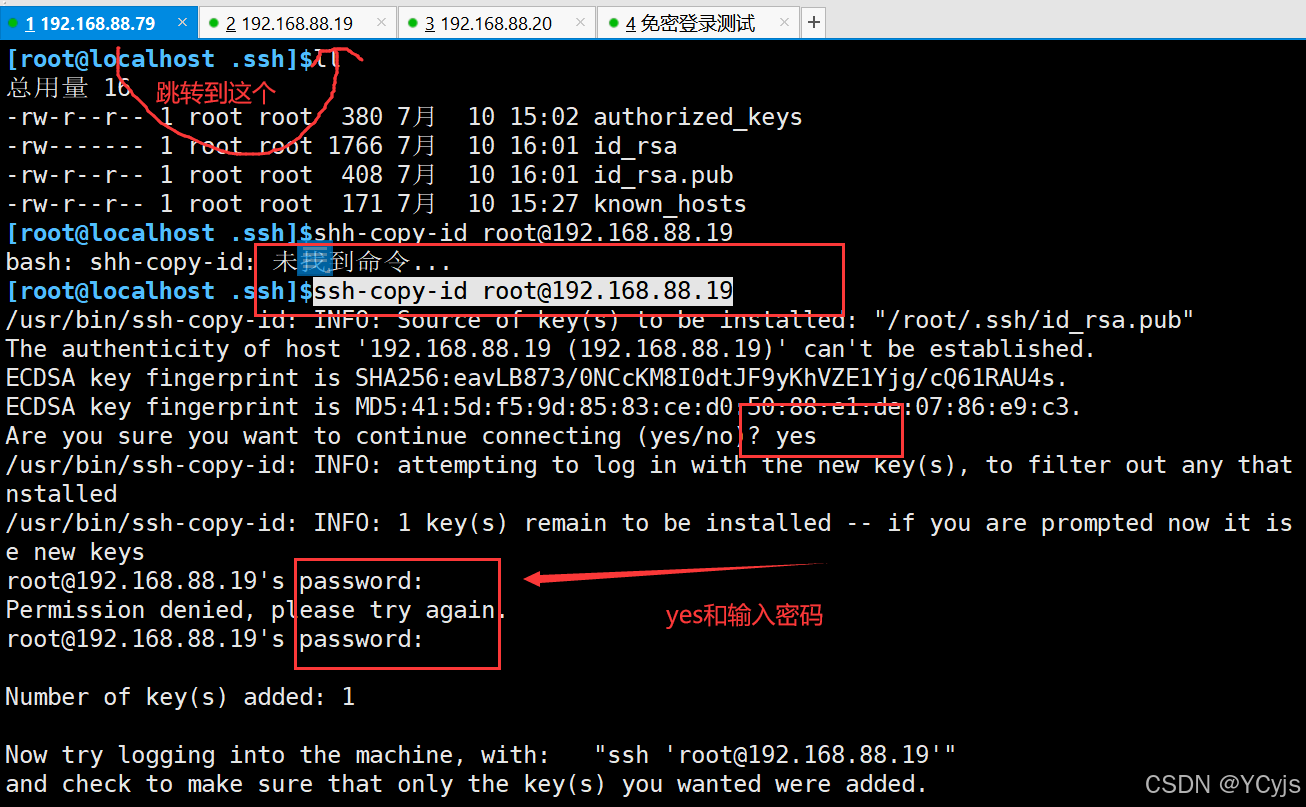

ssh-copy-id [email protected]

käyttäässh-copy-idtyökalu: Tämä käsittelee automaattisesti julkisen avaimen kopioinninid_rsa.pubJulkisen avaimen sisältö liitetään etäpalvelimeen~/.ssh/authorized_keystiedostossa.

Kirjoita salasana: Koska tämä on ensimmäinen kerta, kun muodostat yhteyden etäpalvelimeen tällä tavalla, sinua saatetaan pyytää syöttämään etäpääkäyttäjän salasana.

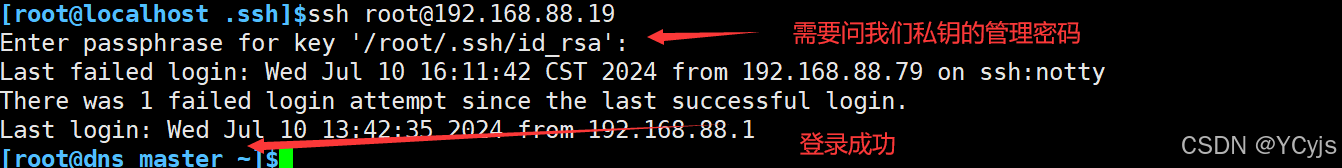

Kirjaudu sisään Springboardin kautta 79 19

Muokkaa käyttöoikeuksia

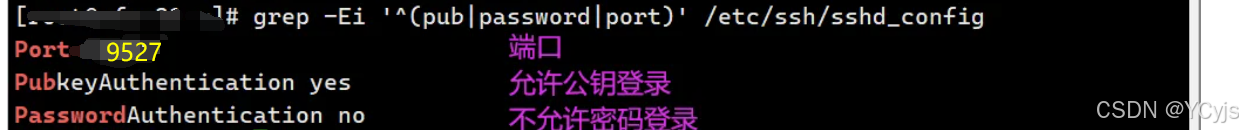

vim /etc/ssh/sshd_config

![]()

Linjoilla 17, 43, 65

Käynnistä sshd-palvelu uudelleen

![]()

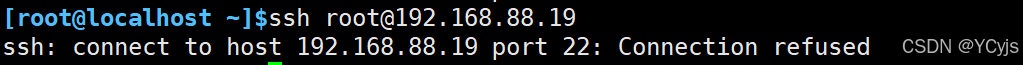

yritä uudelleen

Määritä portti, menestys

Sisältö siirretään tiedostoresursseihin

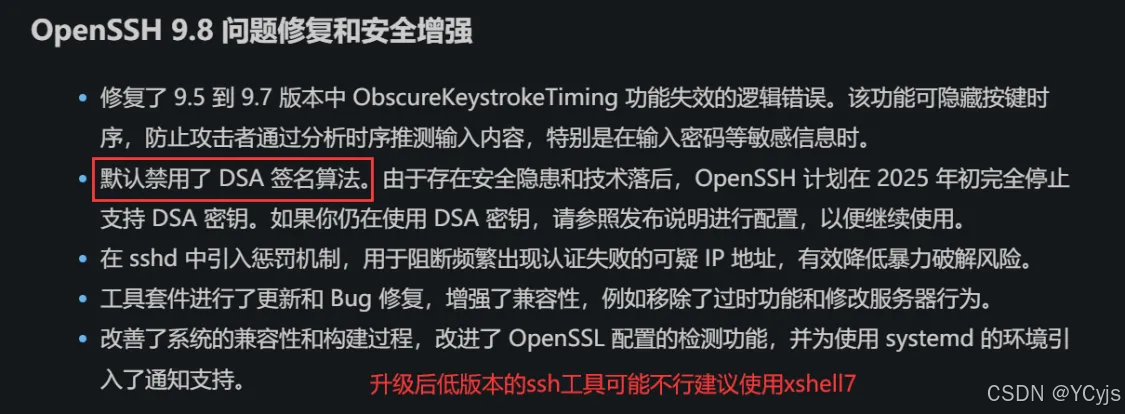

DSA-allekirjoitusalgoritmi on oletuksena poistettu käytöstä

Tiedostojen valmistelu

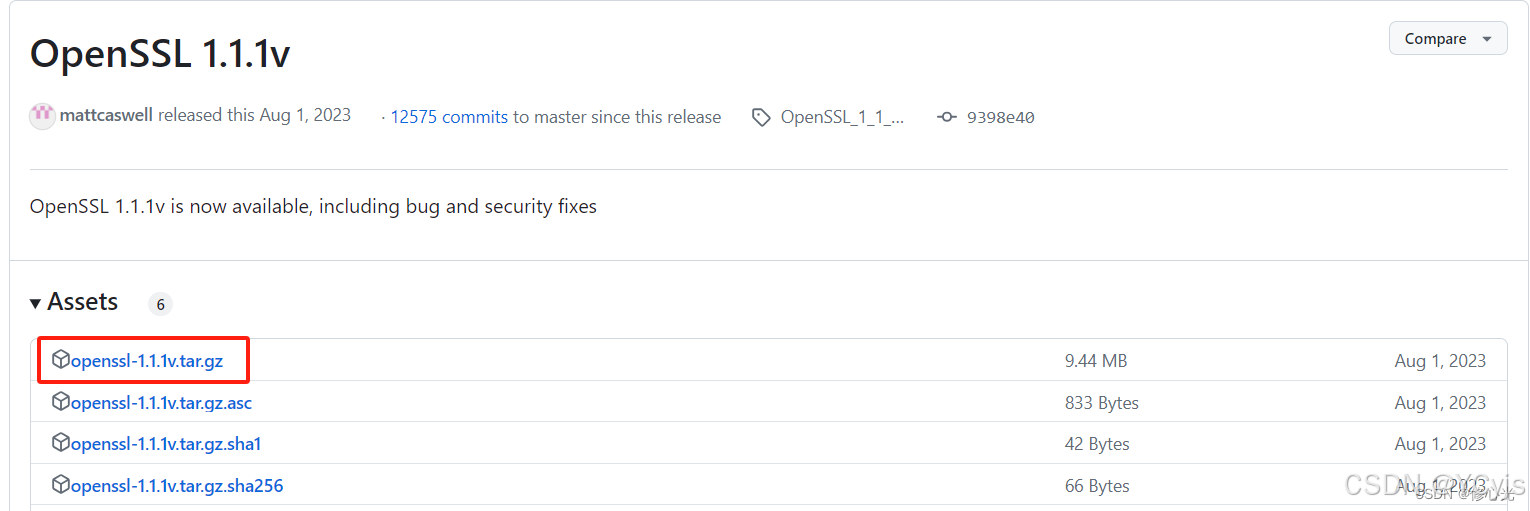

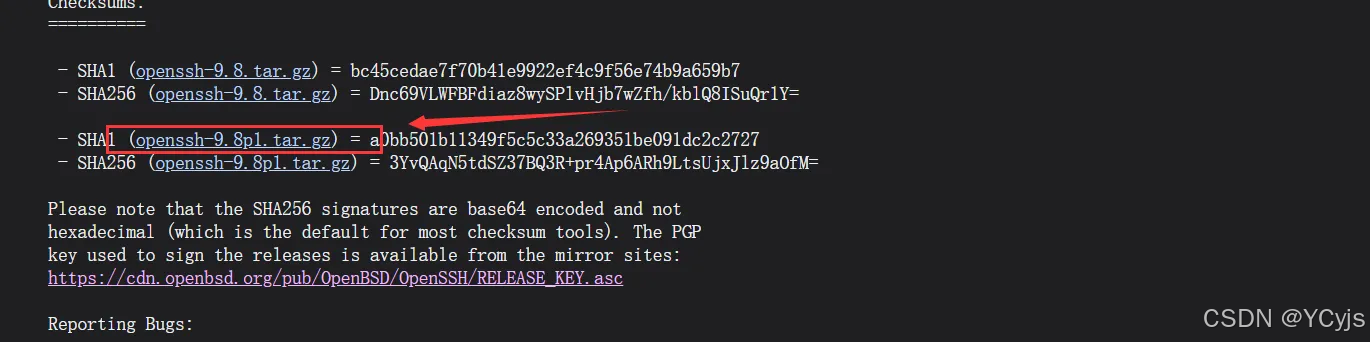

openssh virallinen verkkosivustoOpenSSH: Julkaisutiedot

Koska openssh9.8p1 edellyttää openssl-version olevan suurempi tai yhtä suuri kuin 1.1.1, openssl on päivitettävä ja asennettava.

Virallinen nettisivuJulkaisu OpenSSL 1.1.1v · openssl/openssl · GitHub