informasi kontak saya

Surat[email protected]

2024-07-12

한어Русский языкEnglishFrançaisIndonesianSanskrit日本語DeutschPortuguêsΕλληνικάespañolItalianoSuomalainenLatina

Nama layanan: sshd

Program utama server: /usr/sbin/sshd

File konfigurasi server: /etc/ssh/sshd config

Klien SSH: Putty, Xshell, CRT, MobaXterm, FinalShell

Server SSH: OpenSSH

Server SSH: Secara default, port TCP 22 digunakan, dan versi protokol keamanannya adalah sshv2.

Server ssh terutama mencakup dua fungsi layanan: ssh remote link dan layanan sftp.

Fungsi: Layanan SSHD menggunakan protokol SSH untuk melakukan remote control atau transfer file antar komputer.

Dibandingkan dengan menggunakan Telnet untuk mentransfer file sebelumnya, ini jauh lebih aman karena Telnet menggunakan transmisi teks yang jelas dan SSH menggunakan transmisi terenkripsi.

OpenSSH adalah proyek perangkat lunak sumber terbuka yang mengimplementasikan protokol SSH dan cocok untuk berbagai sistem operasi UNIX dan Linux. Sistem Centos 7 memiliki paket perangkat lunak terkait openssh yang diinstal secara default, dan layanan sshd ditambahkan untuk memulai secara otomatis saat boot.

[Namun, versi 7 memiliki masalah dan kerentanan dan perlu ditingkatkan. Versi terbaru saat ini adalah 9.8]

Lihat versi:ssh -V

Jalankan perintah "systemctl start sshd" untuk memulai layanan sshd

Baik ssh_config dan sshd_config adalah file konfigurasi untuk server ssh. Perbedaan antara keduanya adalah yang pertama adalah file konfigurasi untuk klien, dan yang terakhir adalah file konfigurasi untuk server.

SSH pada dasarnya digunakan untuk mengelola sistem Linux dari jarak jauh. Alasannya sangat sederhana: metode transmisi seperti telnet dan FTP mengirimkan informasi otentikasi pengguna dalam bentuk teks yang jelas, yang pada dasarnya tidak aman dan menimbulkan risiko penyadapan jaringan. SSH (Secure Shell) saat ini lebih dapat diandalkan.

Merupakan protokol yang dirancang untuk memberikan keamanan pada sesi login jarak jauh dan layanan jaringan lainnya. Penggunaan protokol SSH dapat secara efektif mencegah kebocoran informasi selama manajemen jarak jauh. Semua data yang dikirimkan dapat dienkripsi melalui SSH, dan spoofing DNS serta spoofing IP juga dapat dicegah.

1.3.1. Metode masuk satu

ssh [nama pengguna host jarak jauh] @[nama host server jarak jauh atau alamat IP] -p port

Jika Anda ingin menggunakan nama penggunalisiIdentitas yang terhubung ke alamat IP adalah192.168.1.100server, dan layanan SSH server berjalan pada port22, Anda harus menggunakan perintah berikut:

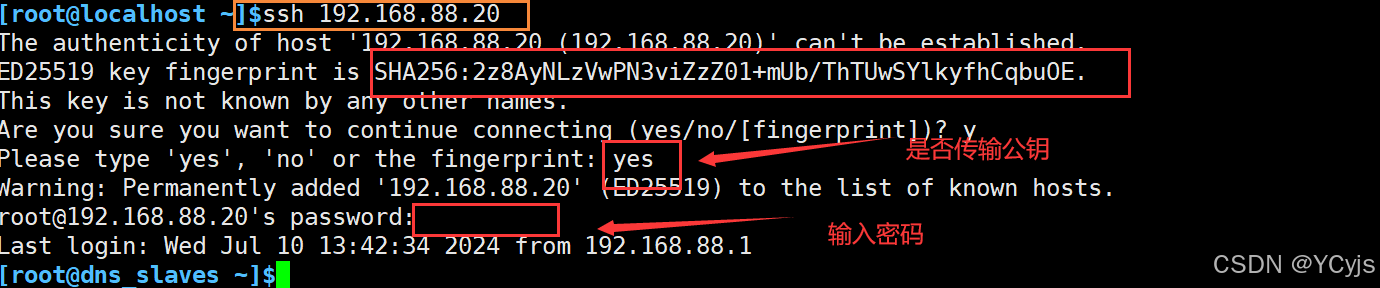

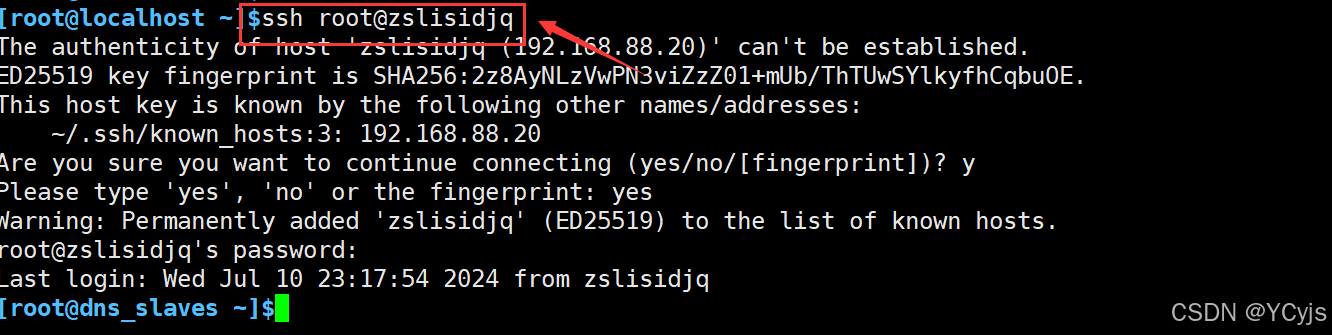

当在 Linux 主机上远程连接另一台 Linux 主机时,如当前所登录的用户是 root 的话,当连接另一台主机时也是用 root 用户登录时,可以直接使用 ssh IP,端口默认即可,如果端口不是默认的情况下,需要使用-p 指定端口。

terlampir

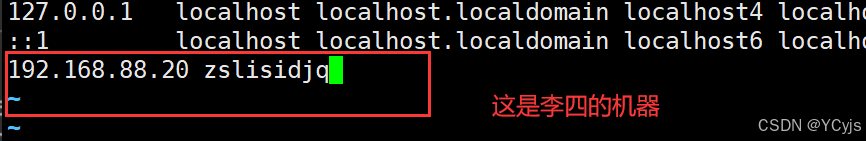

pemetaan tuan rumah

![]()

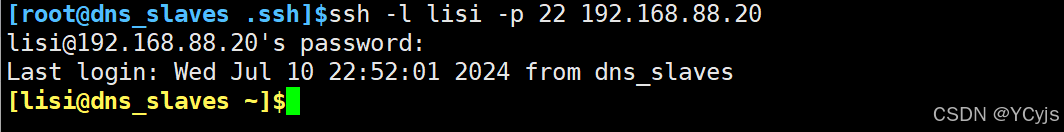

1.3.2. Metode masuk dua

ssh -l [nama pengguna host jarak jauh] [nama host server jarak jauh atau alamat IP] -p port

-l: -l opsi, menentukan nama login.

-p: Opsi -p, menentukan port login (bila port server bukan default, Anda perlu menggunakan -p untuk menentukan port untuk login)

(tidak banyak digunakan)

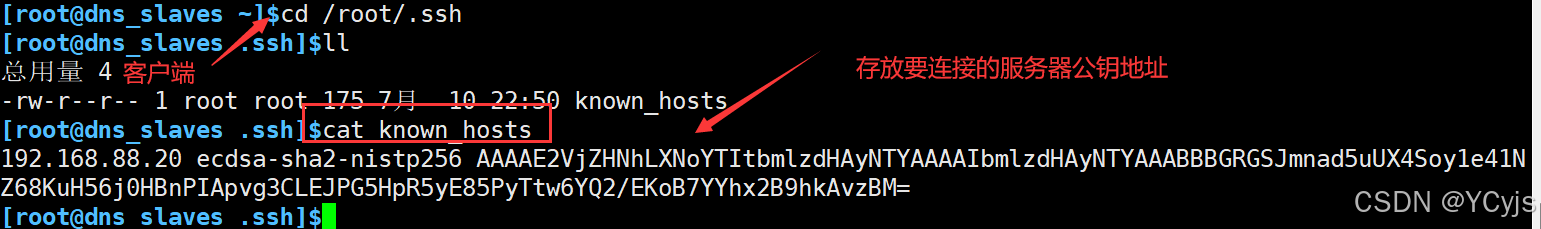

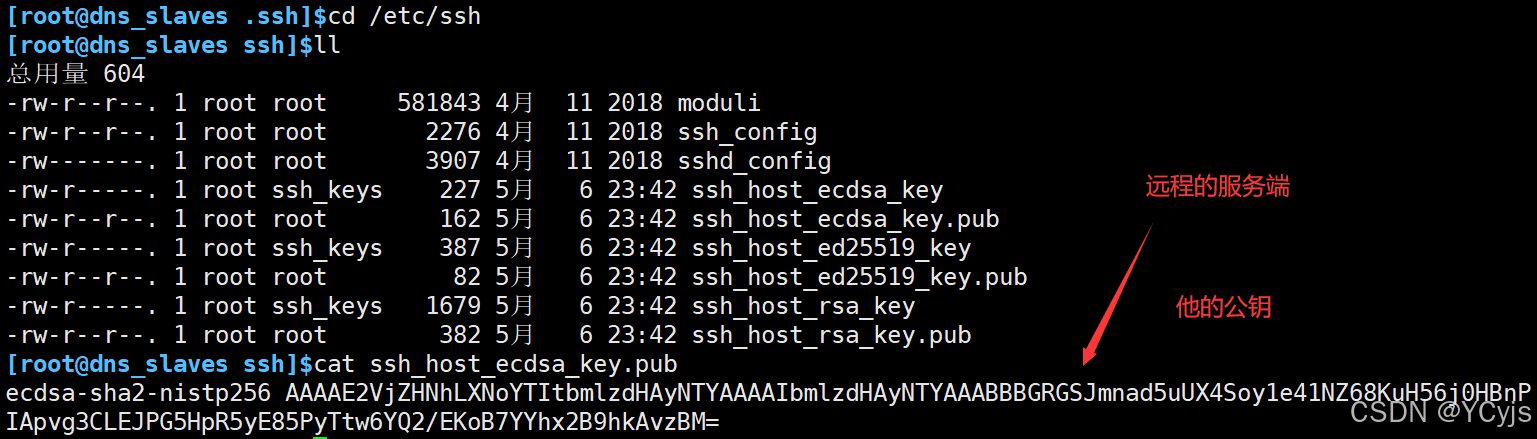

Pertanyaan tentang kunci publik

Kueri pada klien

Server menanyakan kunci publiknya sendiri

Catatan: Sistem tidak menyimpan informasi host jarak jauh saat masuk ke server untuk pertama kalinya. Untuk mengonfirmasi identitas host, pengguna akan ditanya apakah akan melanjutkan koneksi masuk Saat ini, sistem akan menulis informasi server jarak jauh ke $HOME di direktori home pengguna /.ssh/known_hosts file, saat berikutnya Anda masuk, karena informasi host disimpan, Anda tidak akan diminta lagi. .

OpenSSH akan memeriksa kunci publik saat berikutnya Anda mengakses komputer yang sama. Jika kunci publiknya berbeda, OpenSSH akan mengeluarkan peringatan untuk melindungi Anda dari serangan seperti DNS Hijack.

Larutan

1. Saat masuk ke host jarak jauh melalui ssh, tambahkan opsi "-o StrictHostKeyChecking=no", sebagai berikut:

ssh -o StrictHostKeyChecking=tidak ada 192.168.xxx.xxx

2. Cara untuk menghapus prompt ini sepenuhnya adalah dengan mengubah konfigurasi di file /etc/ssh/ssh_config (atau $HOME/.ssh/config) dan menambahkan dua baris konfigurasi berikut:

StrictHostKeyChecking tidak

FileHostPenggunaYangDikenalPengguna /dev/null

Namun sebaiknya jangan menambahkan

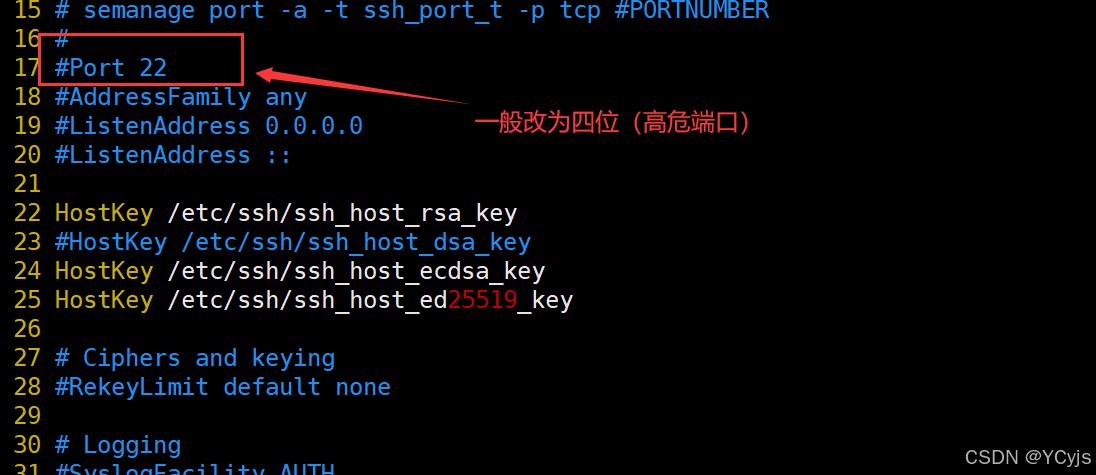

Server konfigurasi umum

vim /etc/ssh/sshd_config

Port perlu diubah untuk mencegah orang lain meretasnya dengan keras.

ListenAddress menetapkan alamat IP yang terikat ke server SSHD, 0.0.0.0 berarti mendengarkan semua alamat

Saran keamanan: Jika host tidak memerlukan akses SSH dari jaringan publik, Anda dapat mengubah alamat mendengarkan ke alamat jaringan internal. Nilai ini dapat ditulis sebagai alamat IP lokal atau semua alamat, yaitu 0.0.0.0 mewakili semua IP.

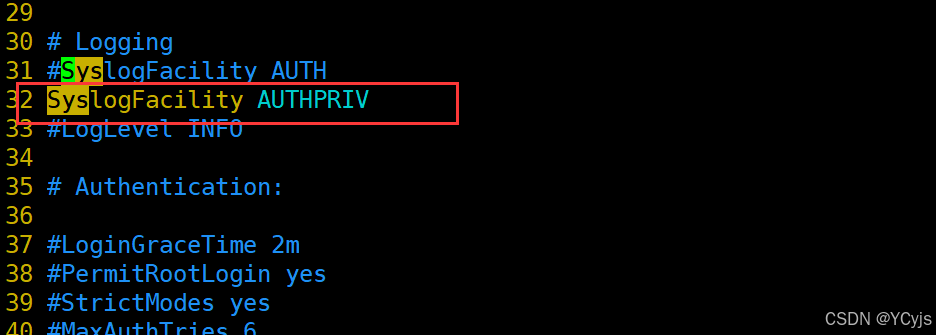

Ketika seseorang masuk ke sistem menggunakan SSH, SSH akan mencatat informasi. Jenis informasi yang akan dicatat adalah AUTHPRIV. Log layanan sshd disimpan di: /var/log/secure.

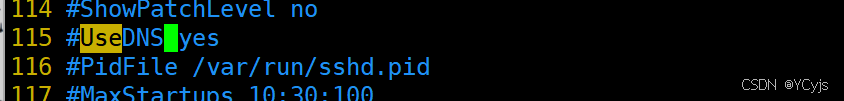

Secara umum, untuk menentukan apakah sumber klien normal dan sah, DNS akan digunakan untuk memeriksa nama host klien. Namun, biasanya ketika melakukan interkoneksi dalam intranet, basis ini disetel ke tidak, sehingga kecepatan koneksi akan menentukan menjadi lebih cepat.

Catatan: Nonaktifkan resolusi balik DNS untuk meningkatkan kecepatan respons server

Serta beberapa konfigurasi keamanan dan penyetelan keamanan

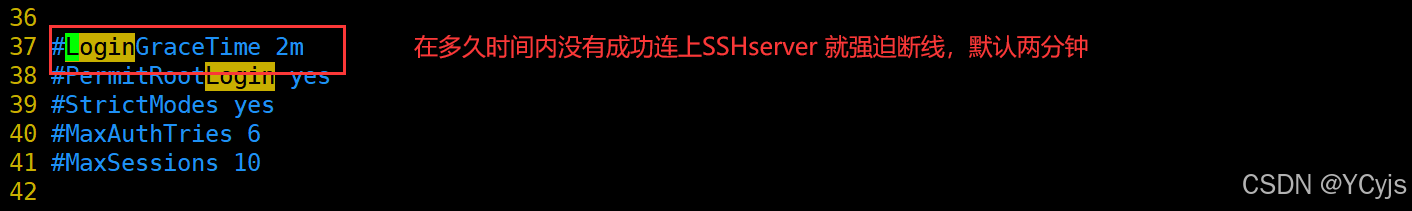

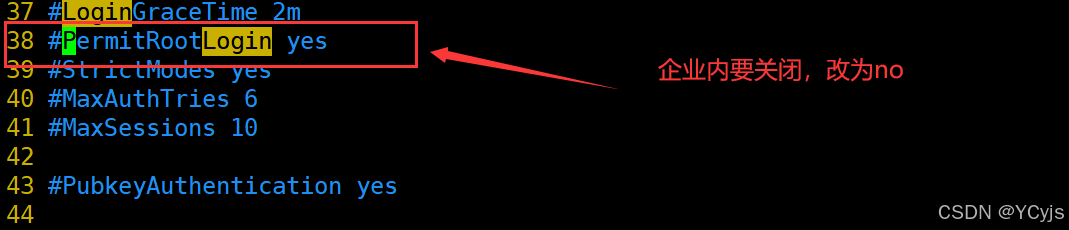

IzinLoginRoot Apakah mengizinkan login root, defaultnya diperbolehkan, tetapi disarankan untuk mengaturnya ke tidak.Server lingkungan produksi nyata tidak mengizinkan akun root untuk masuk secara langsung., hanya pengguna biasa yang diperbolehkan masuk. Anda perlu menggunakan pengguna root dan kemudian beralih ke pengguna root.

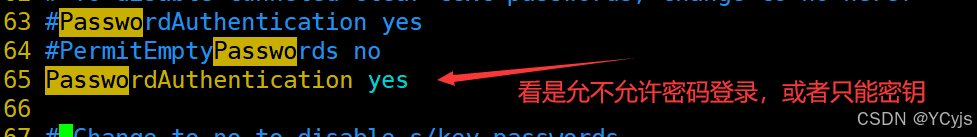

Autentikasi Kata Sandi Ya

Verifikasi kata sandi tentu saja diperlukan, jadi Anda dapat menulis ya di sini, atau Anda dapat mengaturnya ke tidak. Pada server produksi nyata, sesuai dengan persyaratan tingkat keamanan yang berbeda, beberapa pengaturan tidak memerlukan login kata sandi, dan Anda dapat masuk melalui otentikasi kunci.

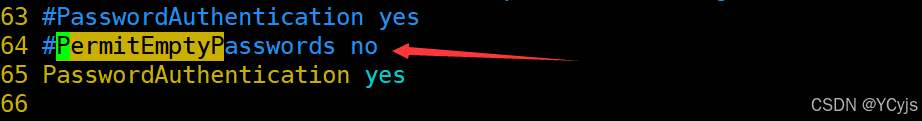

Izinkan Kata Sandi Kosong TIDAK

Apakah mengizinkan pengguna dengan kata sandi kosong untuk masuk. Standarnya adalah tidak. Masuk dengan kata sandi kosong tidak diperbolehkan.

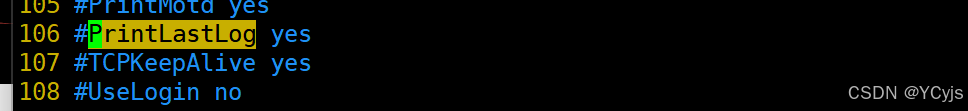

CetakLog Terakhir ya

Tampilkan informasi login terakhir! Standarnya adalah ya

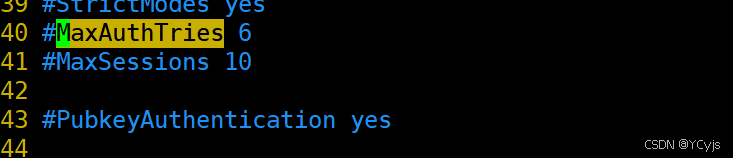

MaxAuthTries 6

Menentukan jumlah maksimum otentikasi yang diperbolehkan per koneksi. Nilai defaultnya adalah 6.

Jika jumlah otentikasi yang gagal melebihi setengah dari nilai ini, koneksi akan diputuskan secara paksa dan pesan log kegagalan tambahan akan dihasilkan.

Default 3 kali

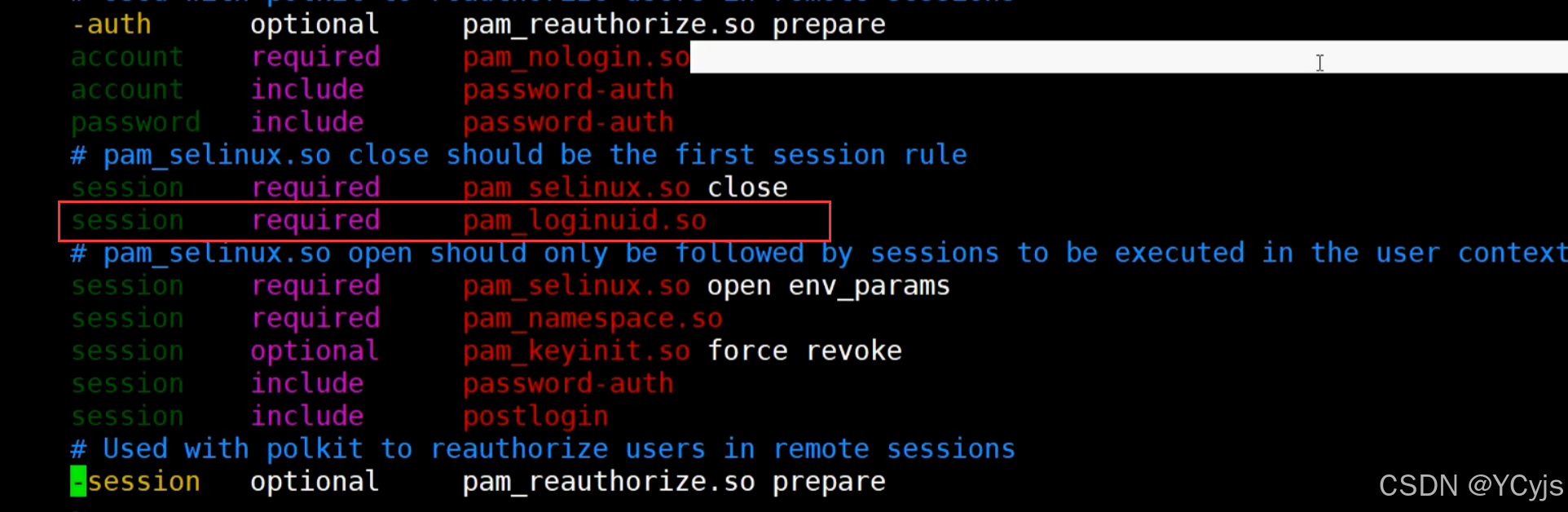

Aktifkan modul pam

Komentar

Daftar hitam putih

IzinkanPengguna

Bila Anda hanya ingin memperbolehkan atau melarang pengguna tertentu untuk login, Anda dapat menggunakan konfigurasi AllowUsers atau DenyUsers. Penggunaan keduanya serupa (hati-hati jangan menggunakannya secara bersamaan).

Konfigurasikan Izinkan Pengguna

Misalnya saja pengguna zhangsan dan wangwu saja yang boleh login ke pengguna (lisi) lain

Tambahkan

Izinkan Pengguna [email protected] wangwu

Dibagi menjadi 3 langkah:

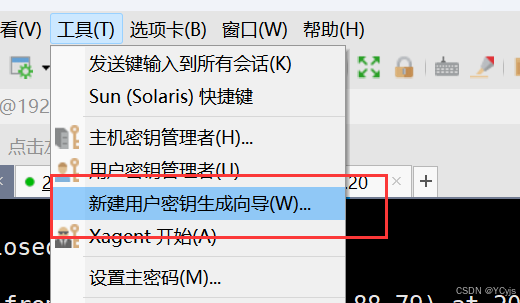

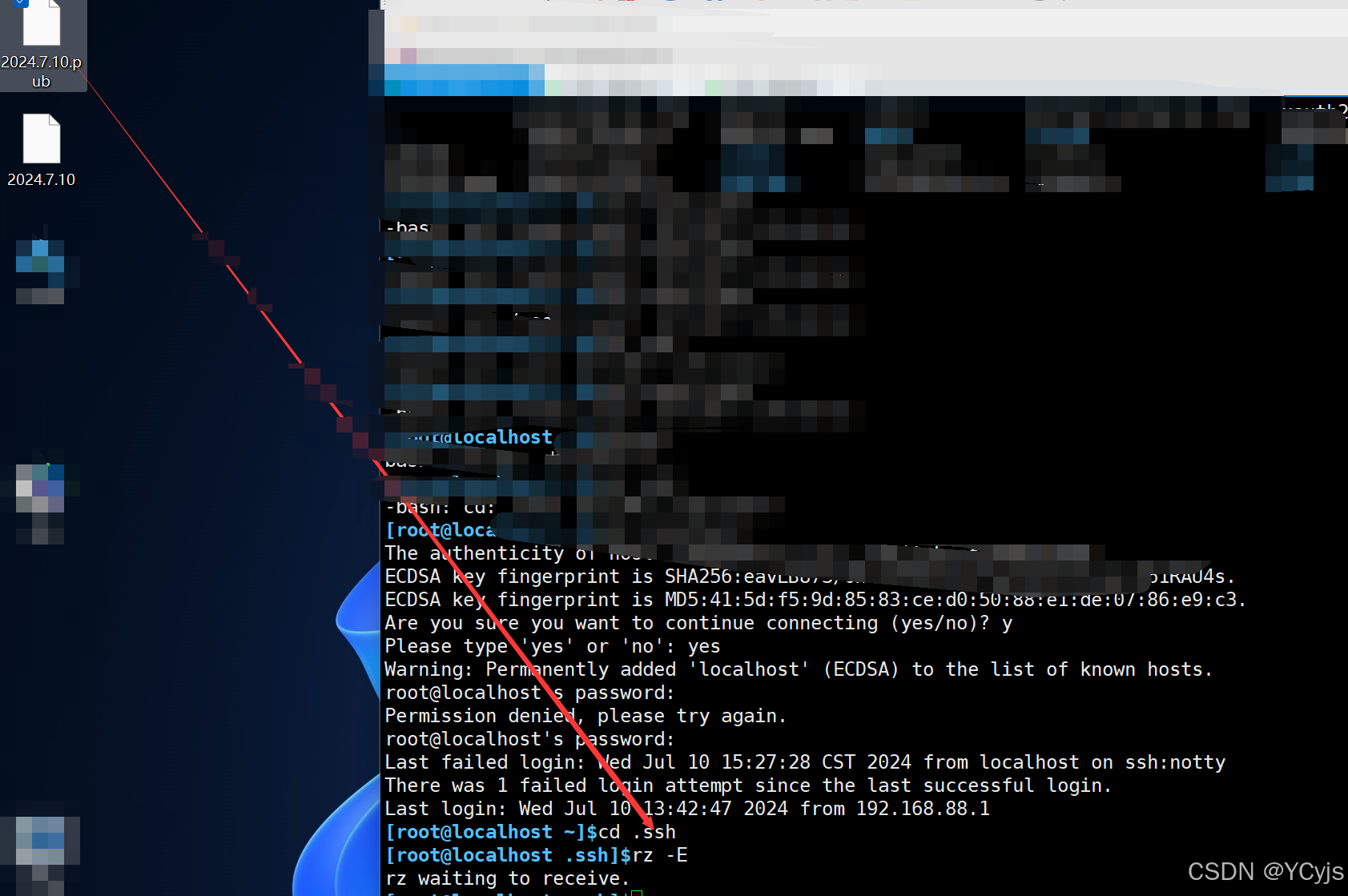

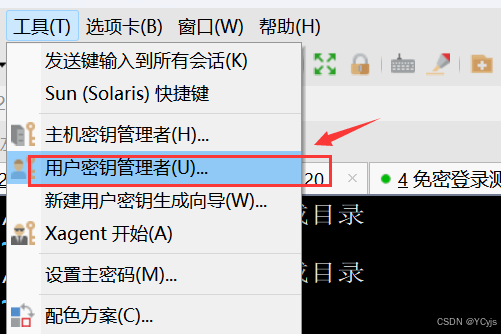

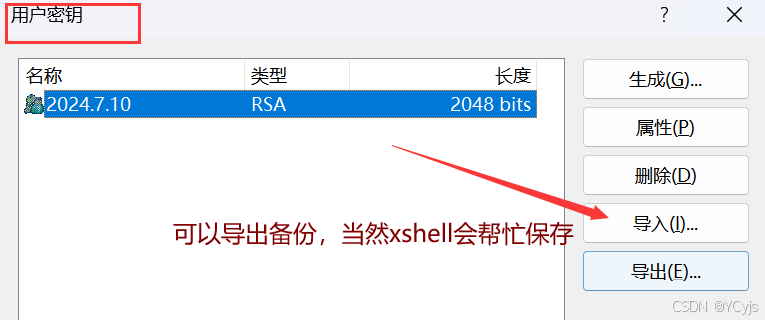

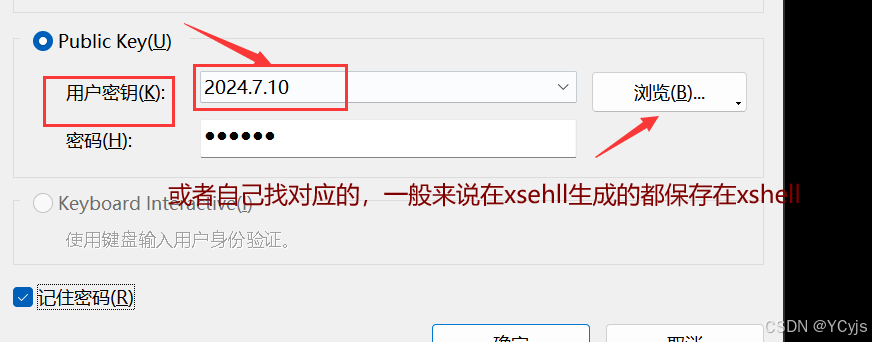

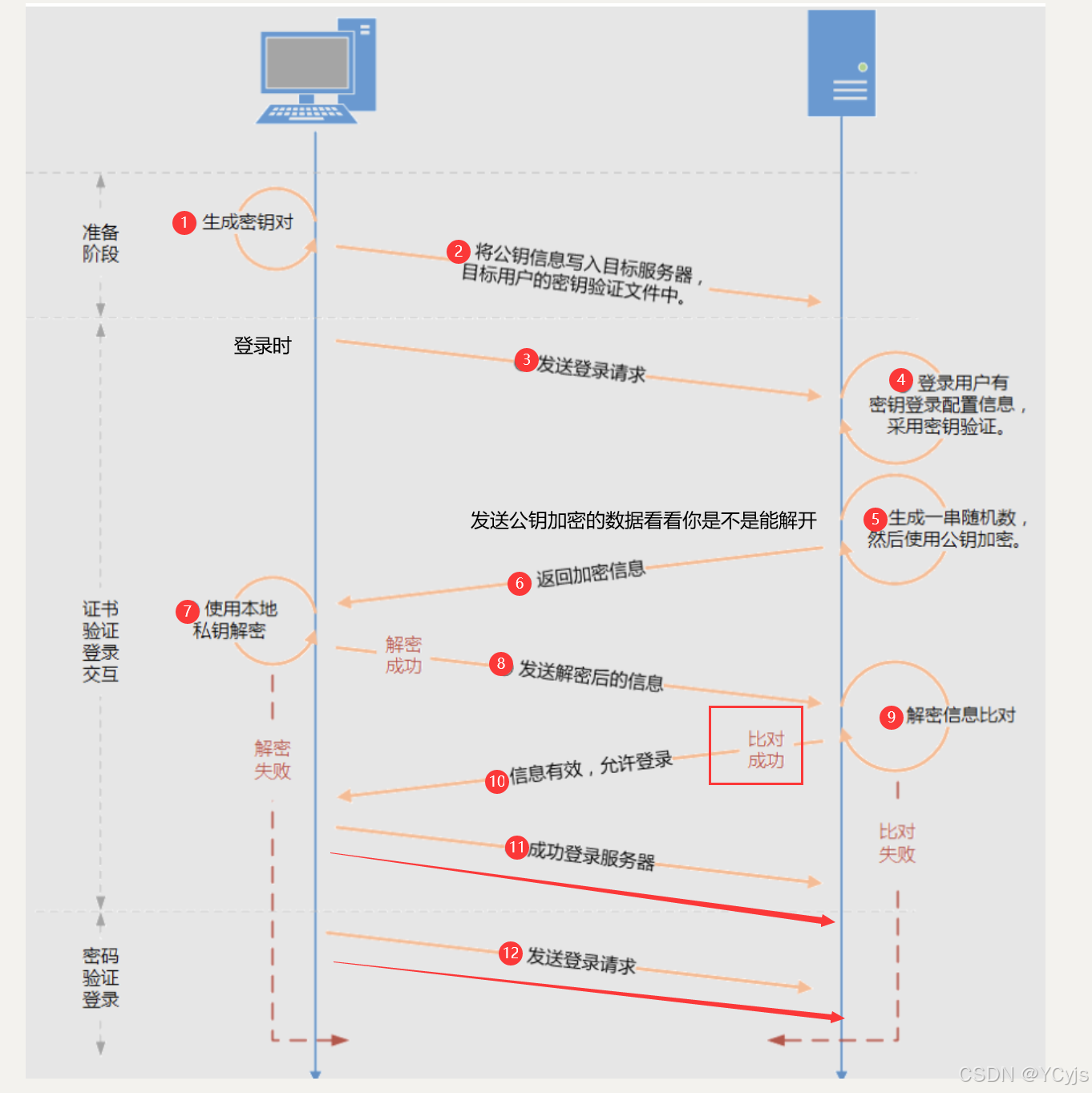

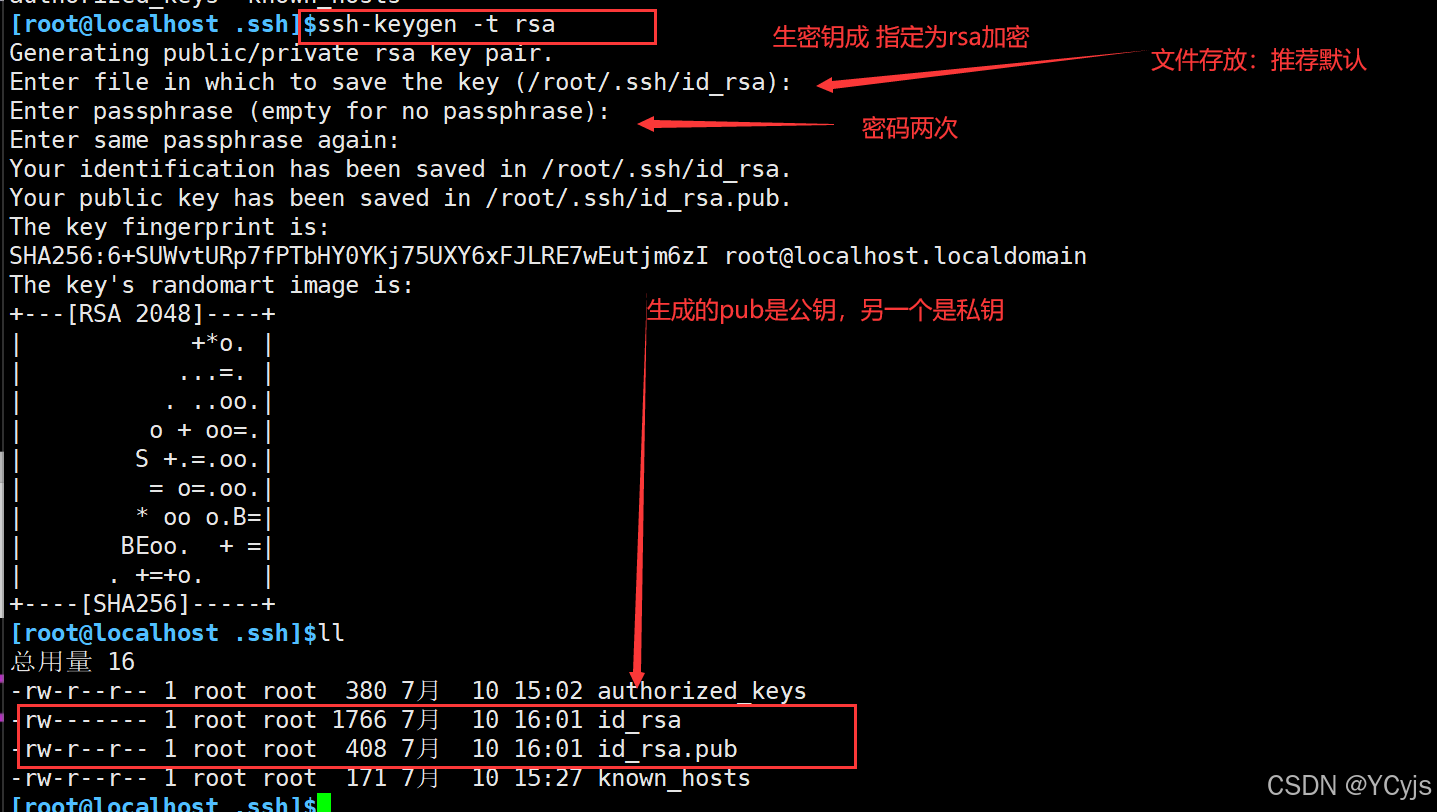

Klien menghasilkan kunci (kunci publik dan kunci pribadi) di klien Xshell;

Tempatkan kunci publik ke dalam file ~/.ssh/authorized_key di server Linux;

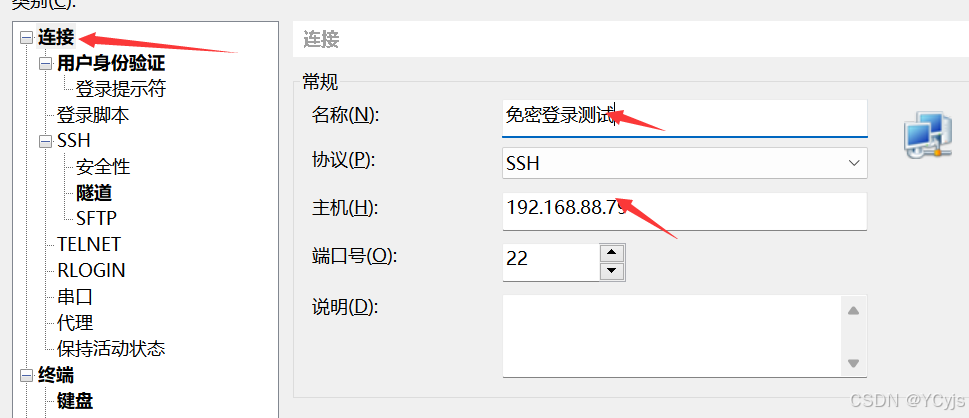

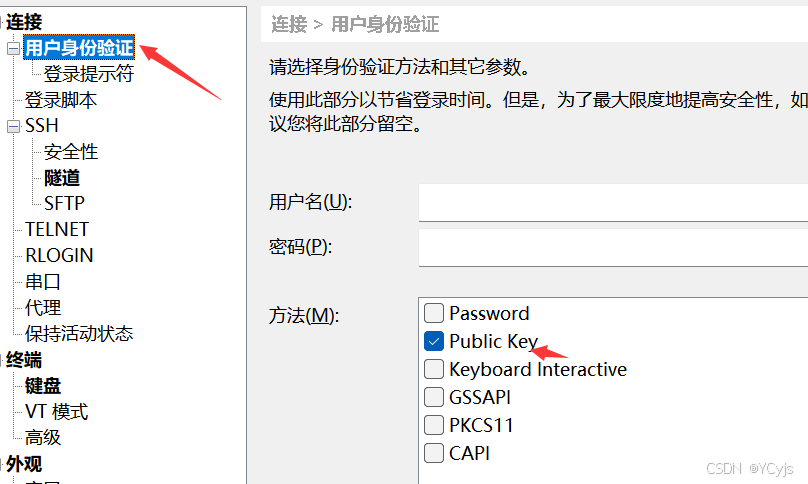

Konfigurasikan klien ssh (klien Xshell) untuk masuk menggunakan kunci

1. Pertama, buat kunci publik di alat xshell

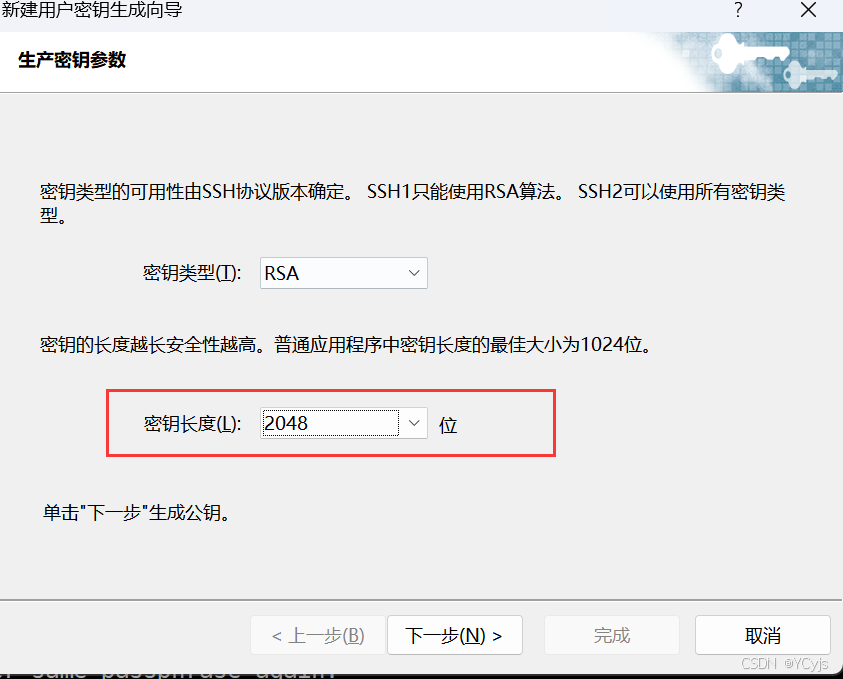

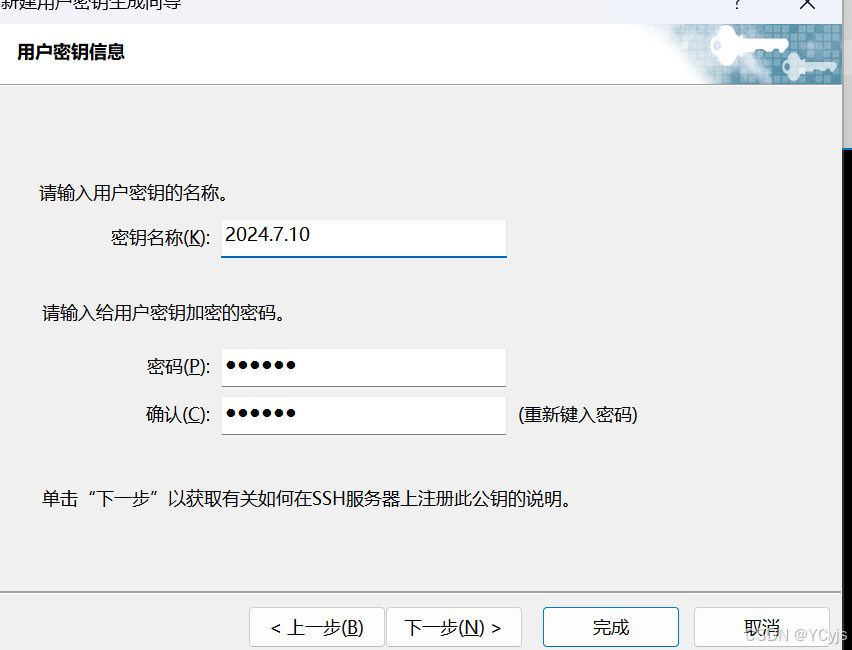

Sesuaikan dengan panjang 2048, langsung saja lakukan langkah selanjutnya, anda bisa mengatur nama dan passwordnya

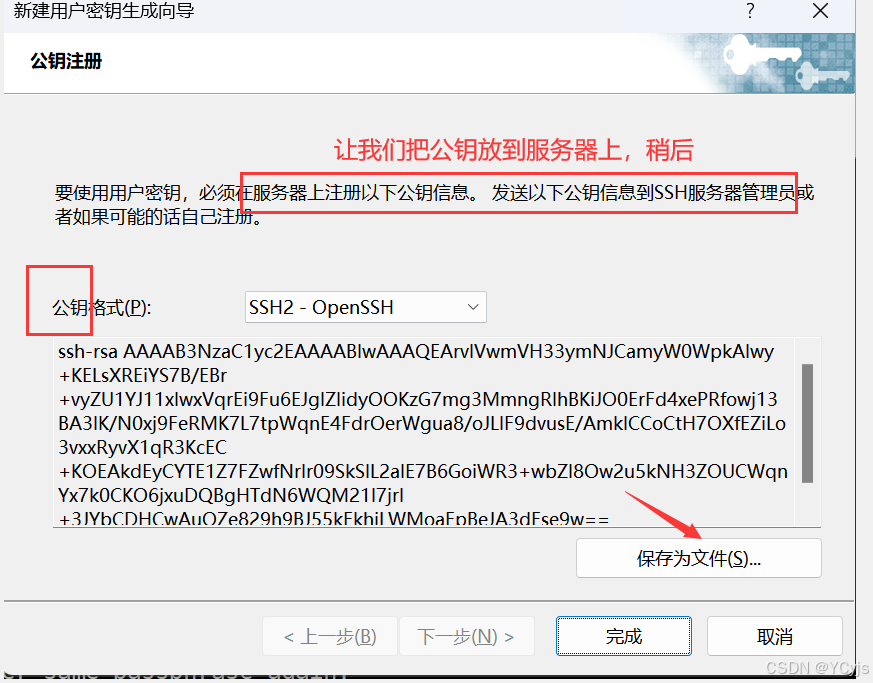

Setelah generasi selesai, akan ada kunci publik, simpan

file yang diakhiri dengan pub

Kemudian buka mesin linux kita

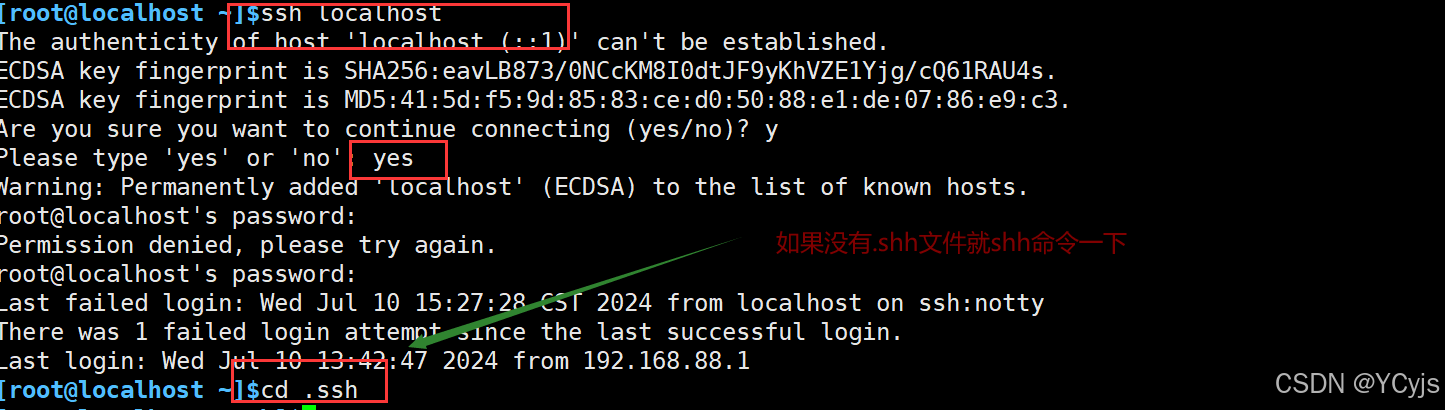

Beralih ke direktori ~/.shh (Anda harus ssh untuk pertama kalinya tanpa kata sandi, jika tidak, mungkin tidak ada file .shh)

Unggah kunci publik

Tentu saja, Anda juga perlu mengubahnya ke nama standar otor_keys

Hasilkan cadangan kunci pribadi

Login tanpa kata sandi

login berhasil

Siapkan batu loncatan

Opsi "-t" pada perintah ssh-keygen digunakan untuk menentukan jenis algoritma untuk menghasilkan kunci publik dan pribadi.

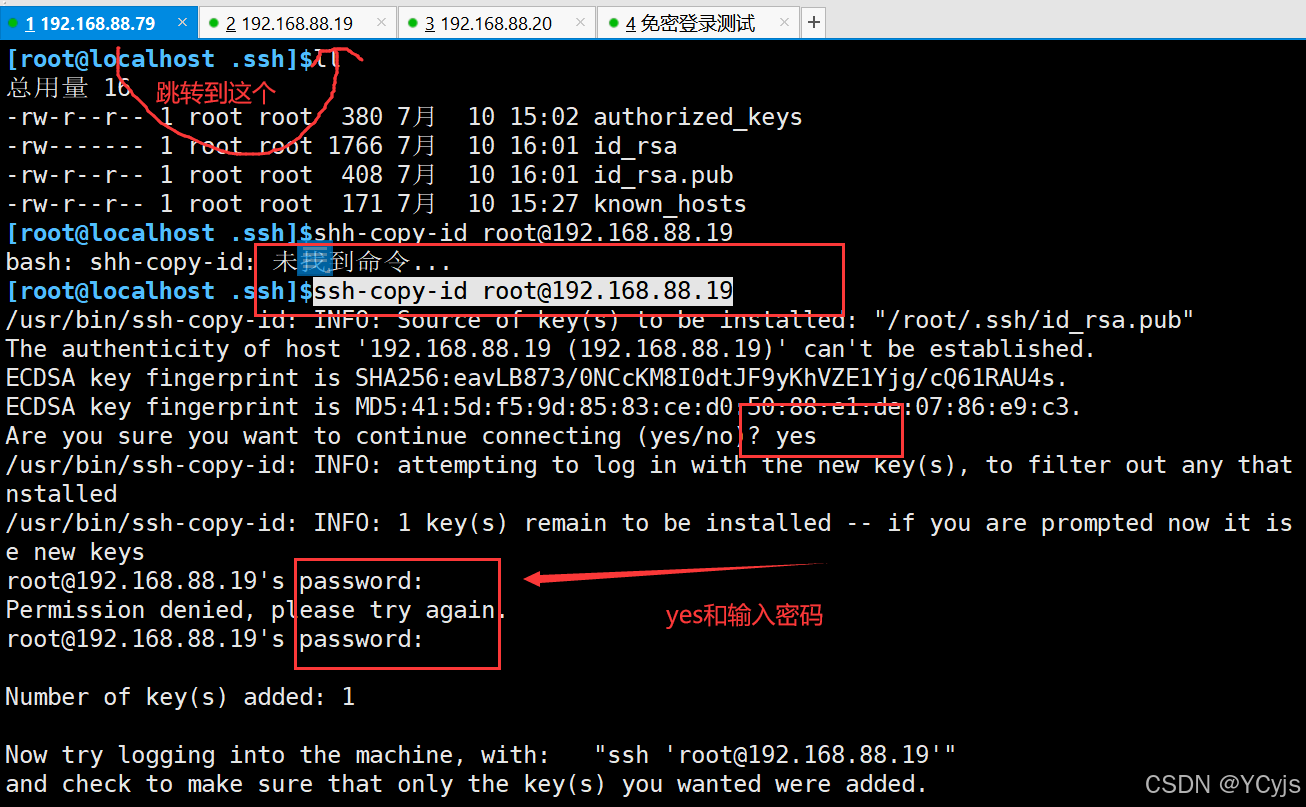

ssh-salin-id [email protected]

menggunakanssh-copy-idalat: Ini secara otomatis akan menangani proses penyalinan kunci publikid_rsa.pubIsi kunci publik ditambahkan ke server jauh~/.ssh/authorized_keysdalam berkas.

Masukkan kata kunci: Karena ini adalah pertama kalinya Anda menyambung ke server jarak jauh dengan cara ini, Anda mungkin diminta memasukkan kata sandi pengguna root jarak jauh.

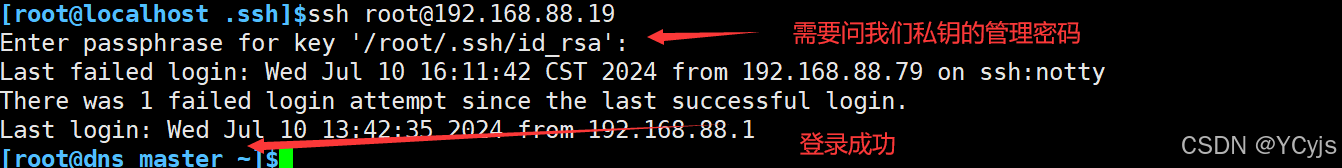

Masuk melalui Springboard 79 19

alamat [email protected]

Ubah izin

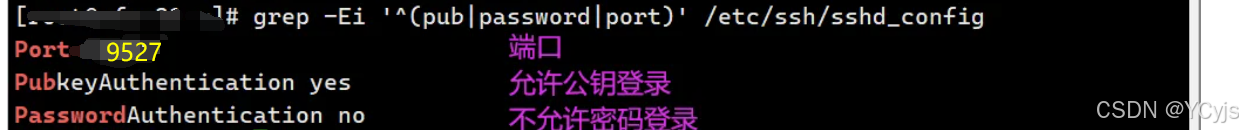

vim /etc/ssh/sshd_config

![]()

Pada baris 17, 43, 65

Mulai ulang layanan sshd

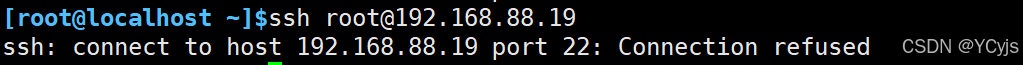

![]()

coba lagi

Tentukan port, sukses

Konten dimigrasikan ke sumber daya file

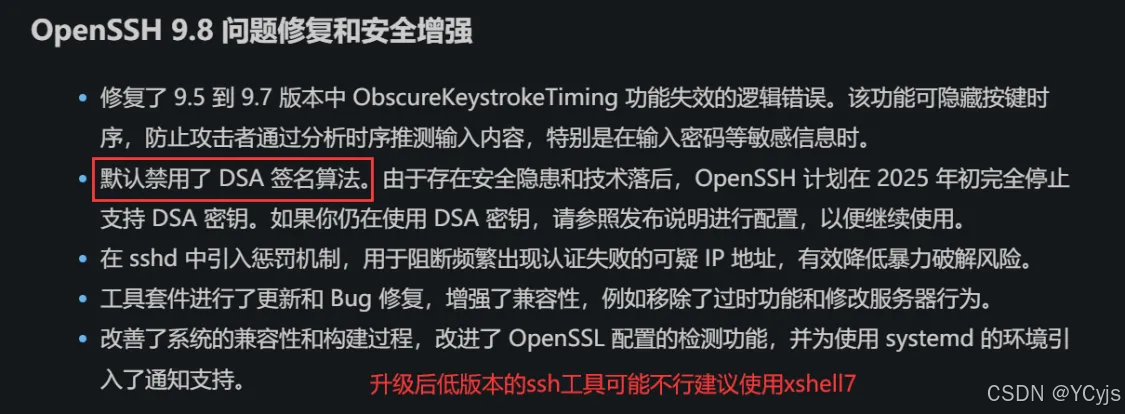

Algoritme tanda tangan DSA dinonaktifkan secara default

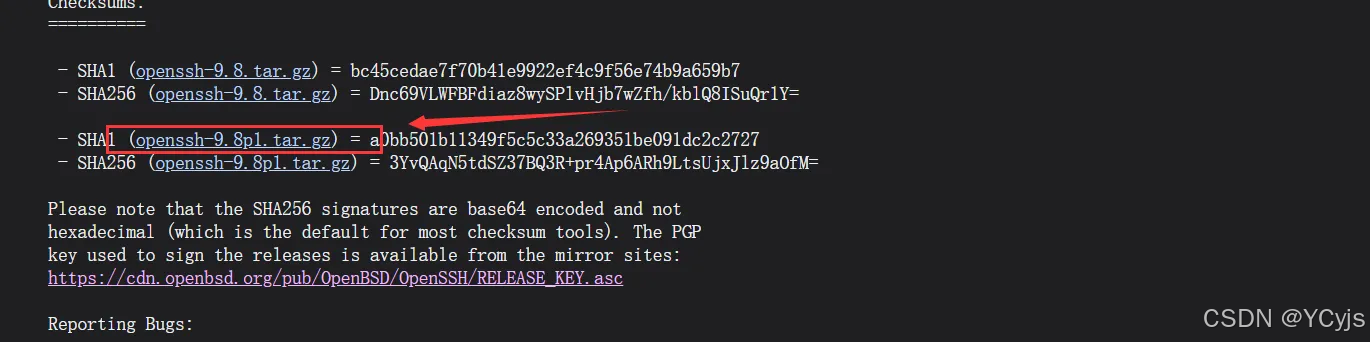

Mempersiapkan File

situs resmi opensshOpenSSH: Catatan Rilis

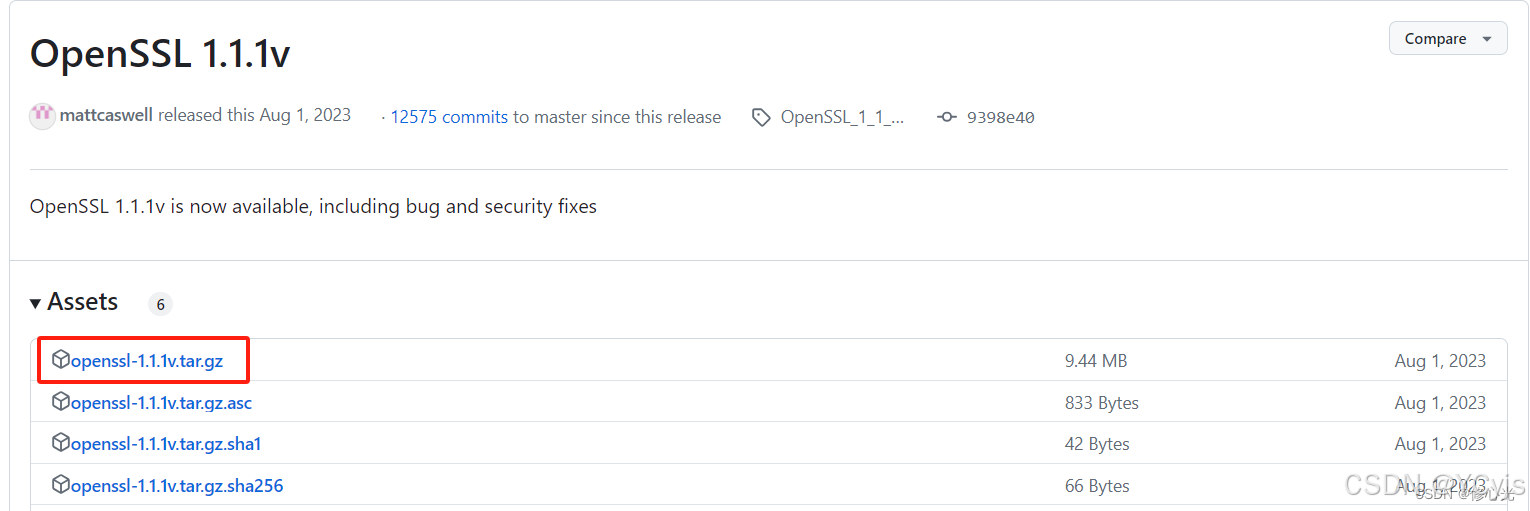

Karena openssh9.8p1 membutuhkan versi openssl lebih besar atau sama dengan 1.1.1, openssl perlu ditingkatkan dan diinstal.

Situs web resmiRilis OpenSSL 1.1.1v · openssl/openssl · GitHub