2024-07-12

한어Русский языкEnglishFrançaisIndonesianSanskrit日本語DeutschPortuguêsΕλληνικάespañolItalianoSuomalainenLatina

Servitium nomen: sshd

Servo progressio principalis: /usr/sbin/sshd

Servo configuration file: /etc/ssh/sshd config

SSH client: Putty, Xshell, CRT, MobaXterm, FinalShell

SSH servo: OpenSSH

Servo SSH: Per default, TCP portus 22 adhibetur, et protocollum versionis securitatis est sshv2.

Servo ssh maxime includit duas functiones servitii: ssh remota ligamen et servitium sftp.

Munus: Ministerium SSHD protocollo SSH utitur ad exercendum remotum imperium vel fasciculos translationis inter computatores.

Comparatus cum usura Telnet ut tabellas ante transferat, multo tutius est quod Telnet textu transmissione perspicuo utitur et SSH transmissione encrypted utitur.

OpenSSH fons apertus est protocollum programmatis quae SSH protocollo conficit et variis UNIX et Linux systematibus operantibus aptum est. Centos 7 systema programmata programmatum programmatum a defalta inauguratum habet, et sshd servitium additur ut statim in tabernus incipias.

[Quamvis versio 7 problemata et vulnerabilitates habet ac necessitates ut upgraded.

Visum versio:ssh -V *

Judicium "systemctl satus sshd" mandatum ut satus sshd servitium

Utraque ssh_config et sshd_config sunt tabulae configurationes pro servo ssh. Discrimen inter utrumque est quod ille fasciculus configurationis clientis est, et haec est fasciculus configurationis pro servo.

SSH basically usus est ad systemata Linux remotius administrandi. Ratio est valde simplex: methodi tradendi ut telnet et FTP informationes authenticas user tradendi in textu perspicuo, quod in se tutum est et periculum retis auscultationis ponit. SSH (Secure Testa) nunc certius est.

Protocollum ordinatum est ad securitatem pro remotis sessionibus login et aliis servitiis retis providere. Usus protocolli SSH efficaciter impedire potest lacus informationes in administratione remota. Omnes notitiae transmissae per SSH encryptari possunt, et DNS spoofing et IP spoofing etiam impediri possunt.

1.3.1.

ssh [longinquus hospes nomen usoris] @[longinquus servo hostname vel IP oratio] -p port

Si vis utendi nomen usorislisiIdentitas coniuncta cum IP oratio est192.168.1.100server, and the server's SSH service runs on Port22, uti hoc praeceptum debetis;

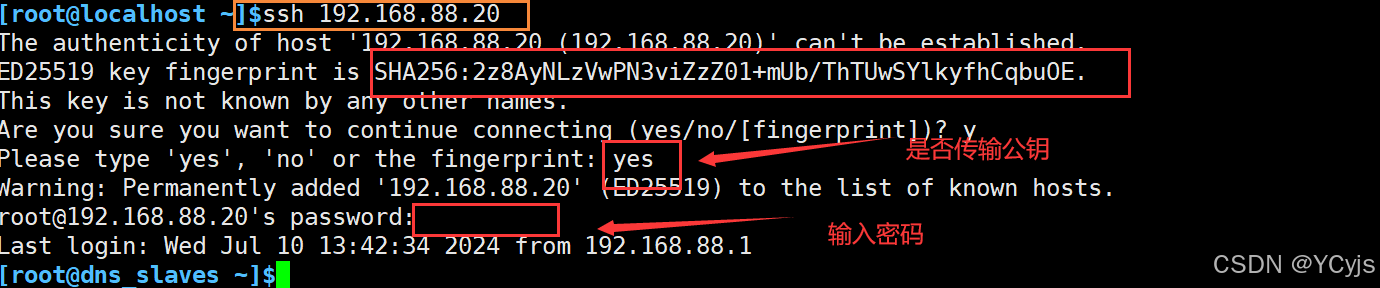

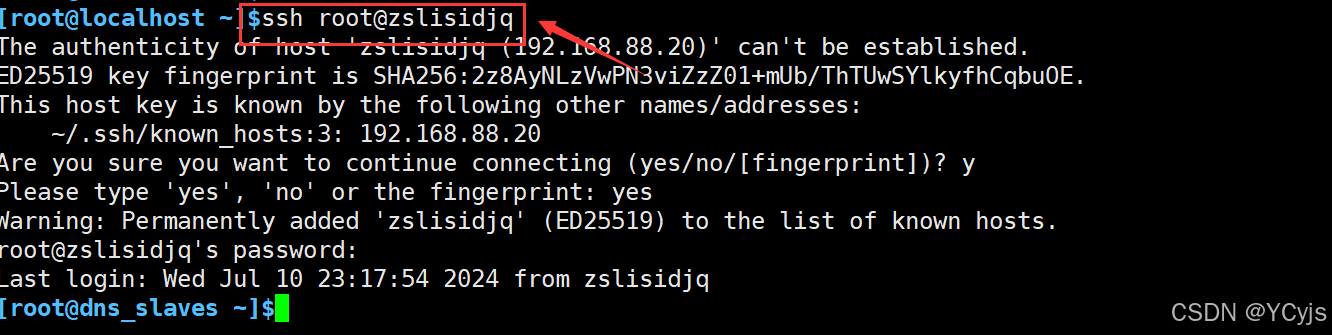

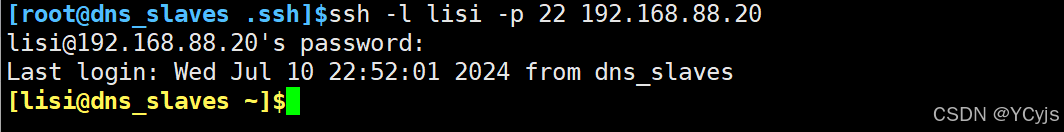

当在 Linux 主机上远程连接另一台 Linux 主机时,如当前所登录的用户是 root 的话,当连接另一台主机时也是用 root 用户登录时,可以直接使用 ssh IP,端口默认即可,如果端口不是默认的情况下,需要使用-p 指定端口。

attachiatus

exercitum tabularum faciendarum

![]()

1.3.2.

ssh -l [longinquus exercitus user nomen] [remotus servo exercitus nomen vel IP oratio] -p port

-l: -l optio, nomen designat.

-p: -p optio, portum login designat (cum servo portus non est defectus, -p uti debes ut portum ad aperias in) specificare.

(Non multum usus est)

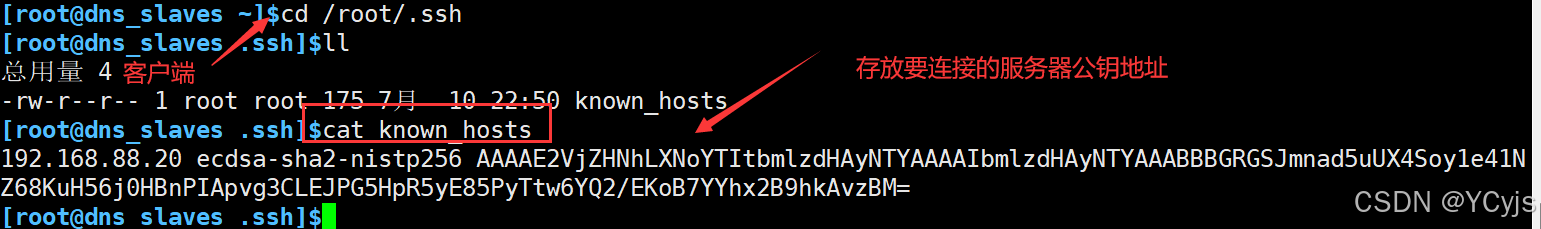

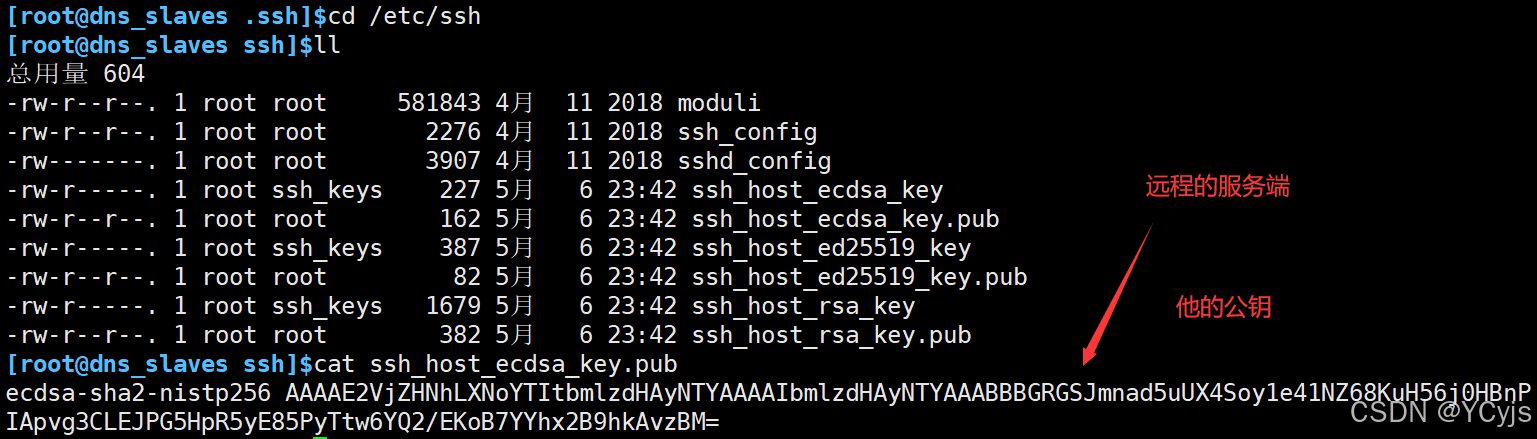

Query de publica clavem

Query in client

De servo suo clavem publicam queries

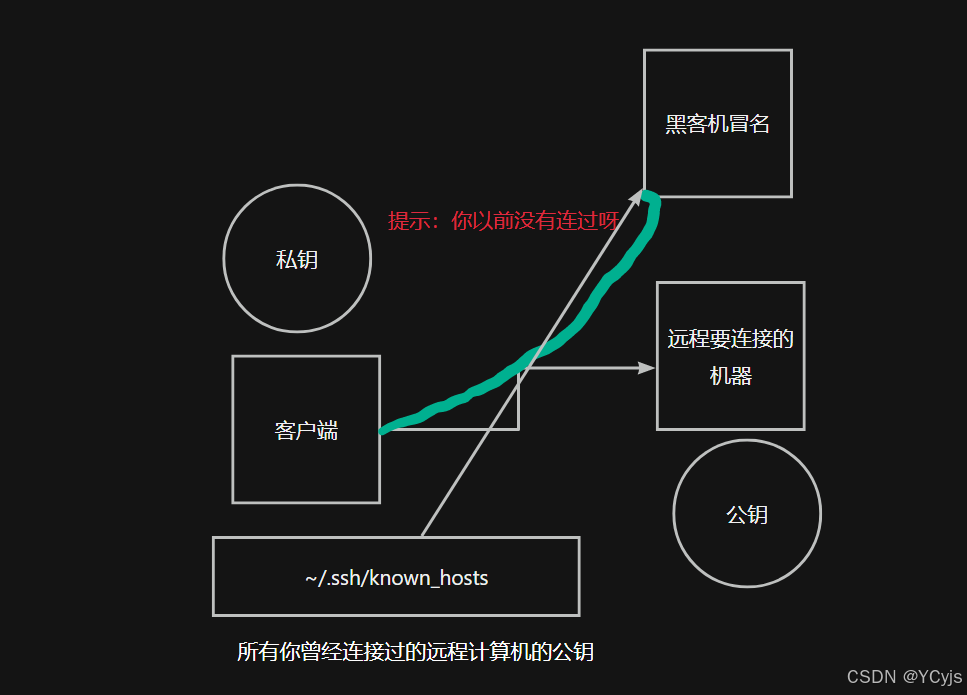

Nota: Ratio informationem remotae militiae cum colligationem in servo primum non servat in. Hoc tempore, ratio scribet remotas informationes servo ad $HOME in indice domi usoris .

OpenSSH clavem publicam reprehendo tunc temporis ad idem computatrum accesseris. Si claves publicae diversae sunt, OpenSSH commonitionem dabit, ut te ab oppugnationibus ut DNS Hijack defendat.

Solutio

1. Cum colligationem ad exercitum remotum per ssh, adde "-o StrictHostKeyChecking=non" optionem, ut sequitur:

ssh -o StrictHostKeyChecking=no 192.168.xxx.xxx

2. Via ad promptum omnino removendum est conformationem in lima /etc/ssh/ssh_config (vel $HOME/.ssh/config) modificare et sequentes duas lineas configurationis addere;

StrictHostKeyChecking no

UserKnownHostsFile/dev/nulli

Sed optimum est non addere

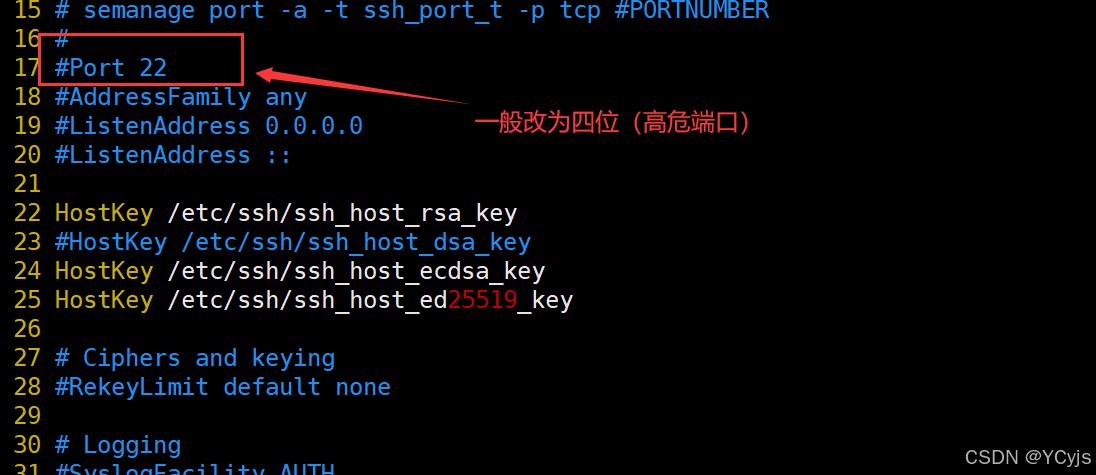

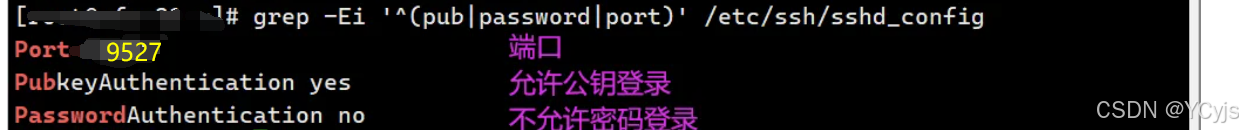

Generalis configuratione servo

vim /etc/ssh/sshd_config

Portus mutari debet ne alii violenter fregerunt.

ListenAddress oratio IP adligatam SSHD server, 0.0.0.0 significat auscultationem omnium inscriptionum

Securitas suggestio: Si hospes SSH accessum e retis publici non indiget, audire potes electronicam retis internae mutare. Hoc valore scribi potest sicut inscriptionem localem vel omnes inscriptiones, id est, 0.0.0.0 omnia repraesentans IPS.

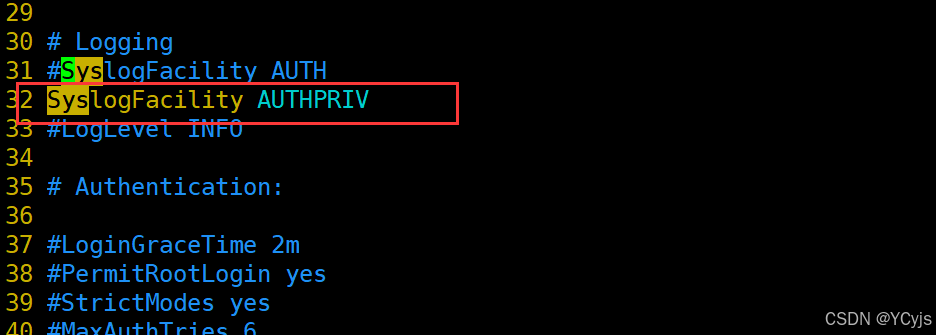

Cum aliquis tigna in systemate utens SSH, informationes SSH recordabitur. Genus informationis scribendae est AUTHPRIV.

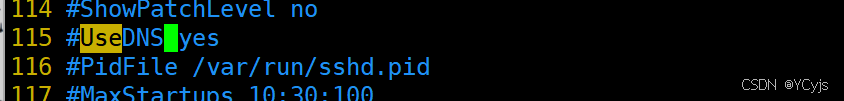

Generaliter, ut definiat an fons clientis sit normale et legitimum, DNS nomen hospitii huius reprehendo adhibebitur. Plerumque tamen cum intra intraneum connexio, haec basis nulli posita est, ita nexus velocitatis erit velocior erit.

Nota: inactivare DNS contra resolutio ut amplio servo responsio velocitate

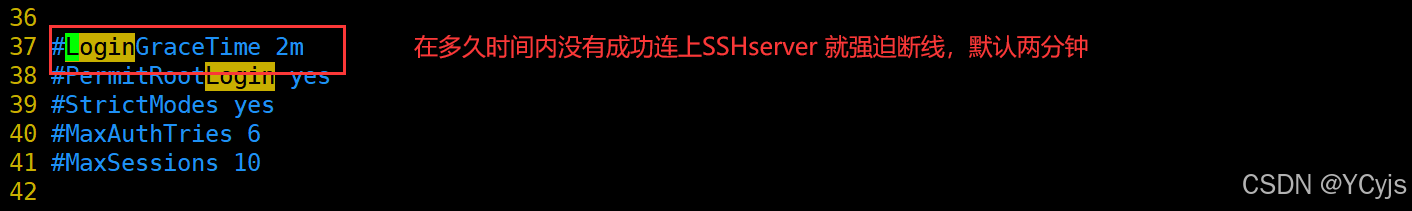

Tum quaedam figurae securitatis et securitatis tuning

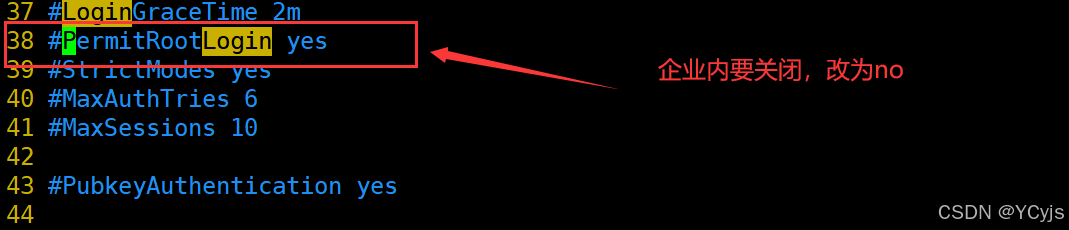

PermitRootLogin Utrum radix login permittat, defalta permittitur, sed commendatur ut eam nemini tradat.Vera productio environment server non patitur rationem radicis in directe aperi., solum communes usores inire permittuntur. Opus est utentis radicis utaris ac deinde ad usorem radicis vertas.

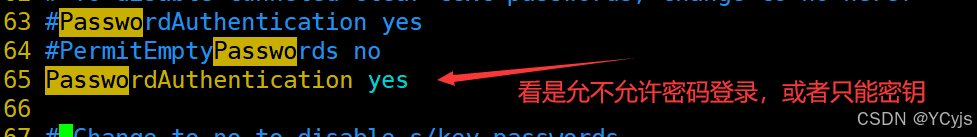

PasswordAuthentication sic

Password verificationis est utique requiritur, ut hic sic scribere possis, vel eam nemini imponere potes. De servientibus realibus productionis, secundum varias securitatis gradus requisita, quaedam uncinis tesseram login non exigunt, et per authenticas inire potes. clavis.

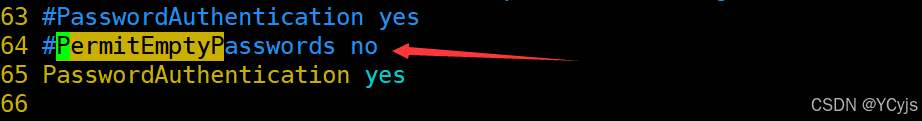

PermitEmptyPasswords no

Utrum usores tesserae inanibus permittant ut aperias. Defaltus non est.

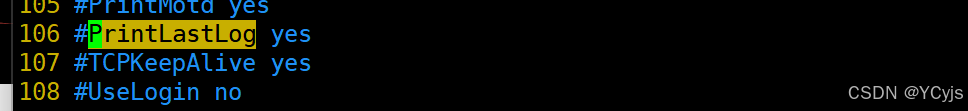

PrintLastLog sic

Exhibe initium novissimum in informatione! Default est sic

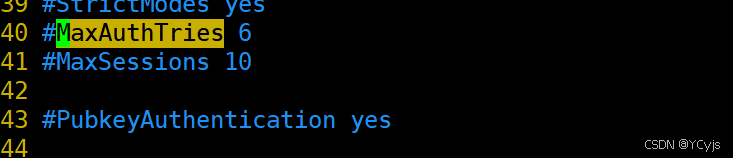

MaxAuthTries 6

Maximum numerum authenticarum per connexionem permisit specificat. Valor default VI est.

Si numerus authenticarum defecerit dimidium huius valoris excedit, nexus violenter disiunctus erit et epistulae iniuriarum additorum defectuum generabuntur.

Default III temporibus

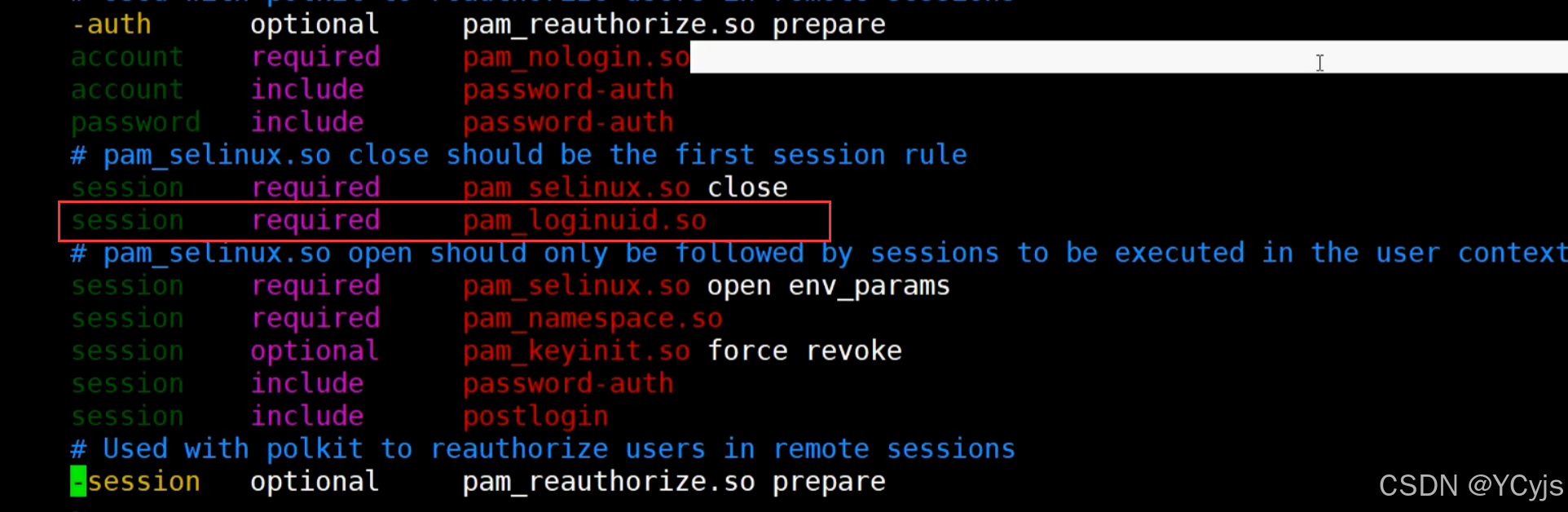

Admitte bam moduli

Comment

Album et nigrum

AllowUsers

Cum vis tantum admittere vel prohibere quosdam utentes ne colligationem in se, uti potes permissoris vel DenyUsers configuratione.

ConfigureAllowUsers

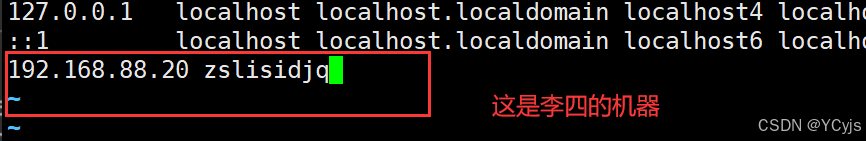

Exempli gratia, si tantum utentes zhangsan et wangwu stipes in aliis utentibus (lisi) permittuntur

Add to

AllowUsers [email protected] wangwu

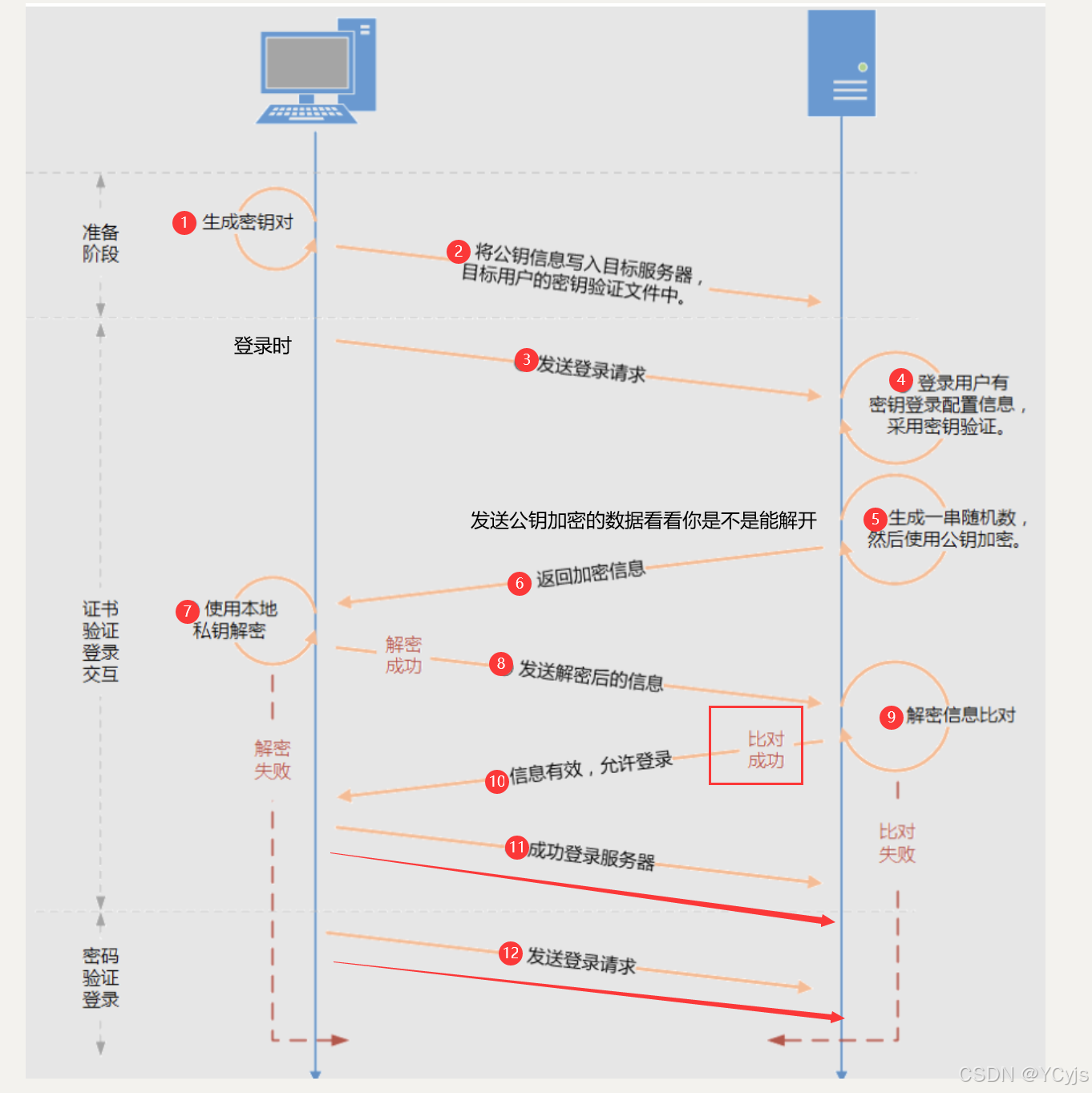

Dividitur in III gradus:

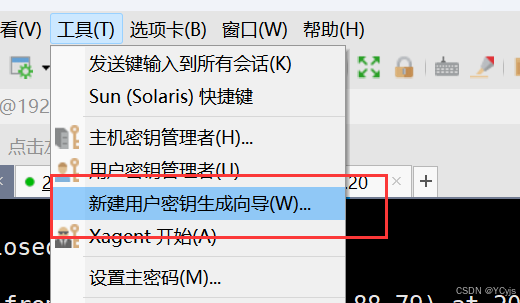

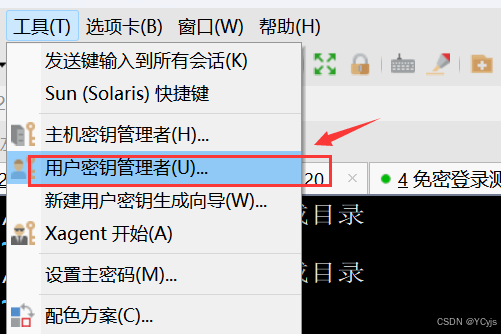

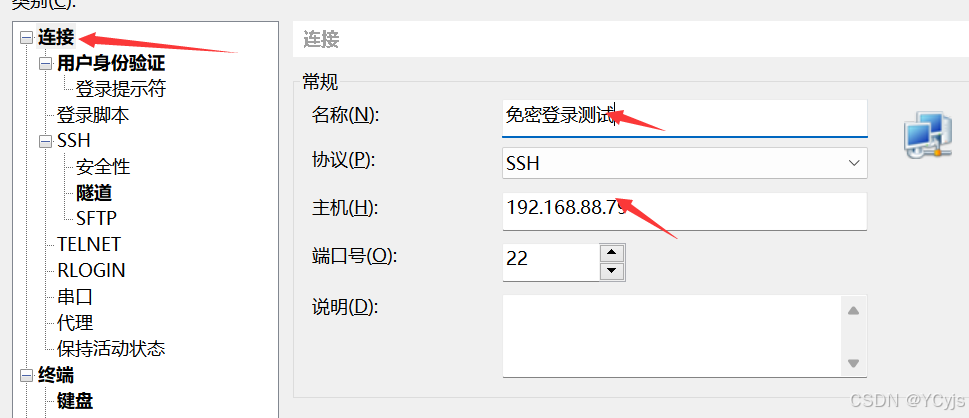

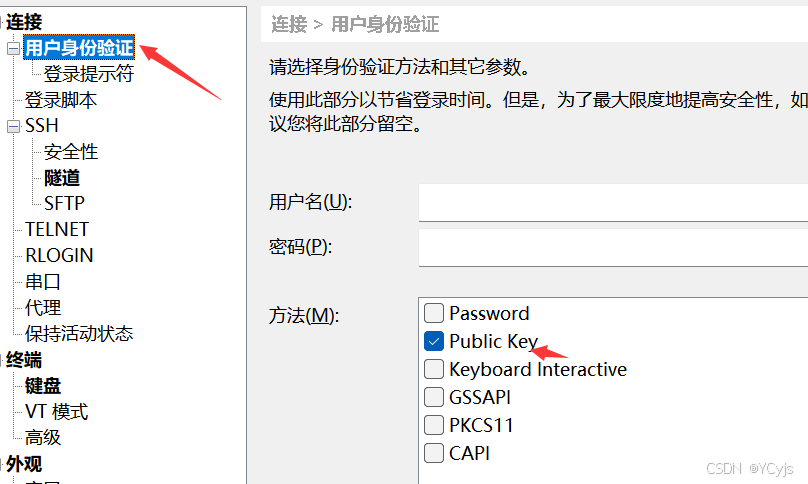

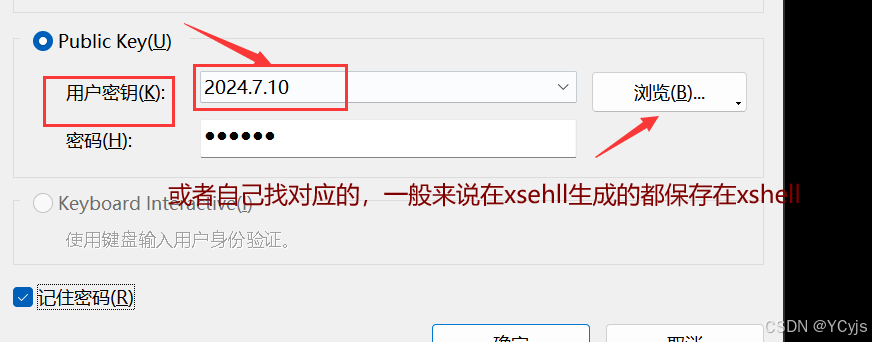

Cliens clavem (clavem publicam et clavem privatam) in cliente Xshell generat;

Clavem publicam pone in fasciculo Linux servitoris ~/.ssh/authorised_key;

Configurare ssh clientem (Xshell clientem) ad log in usus clavem

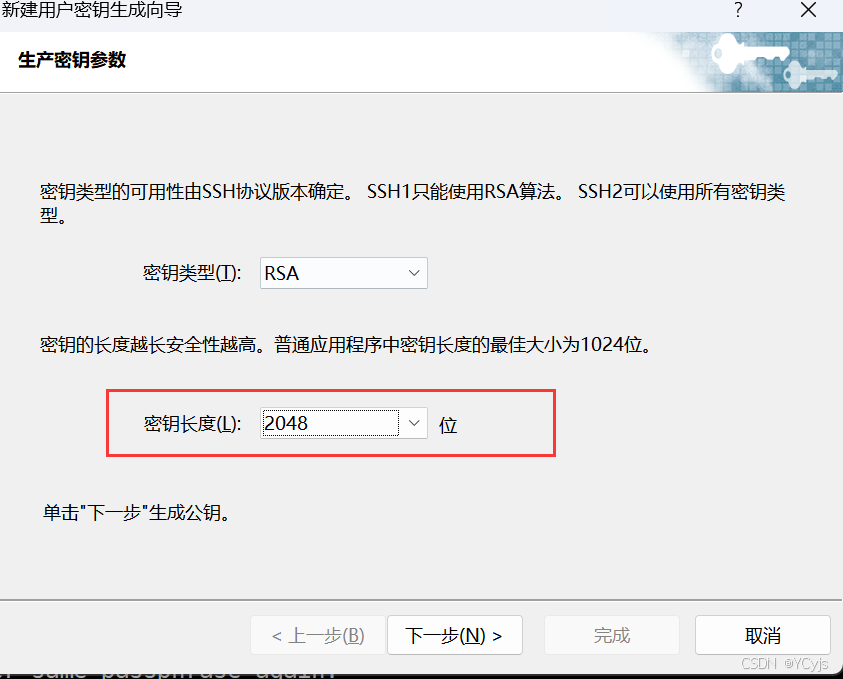

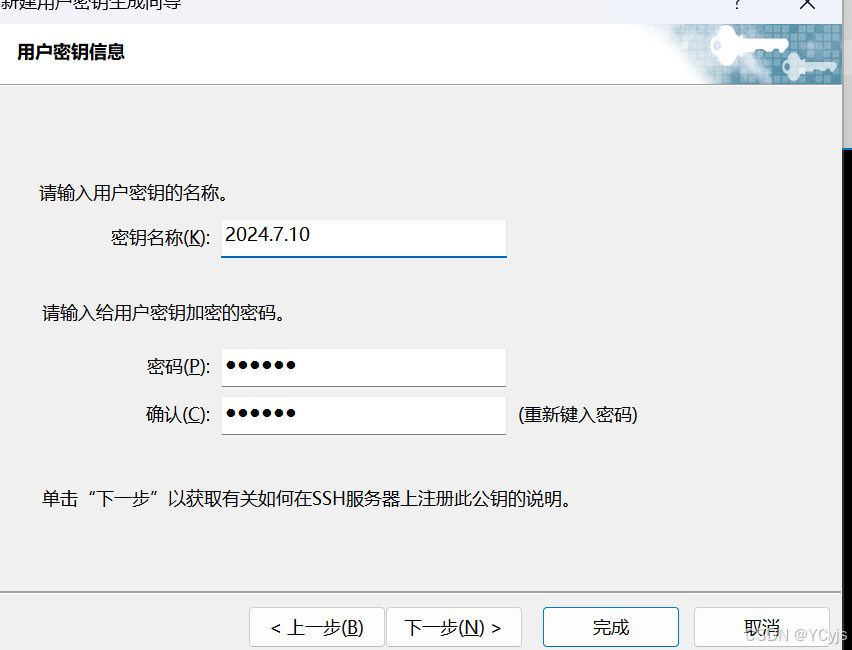

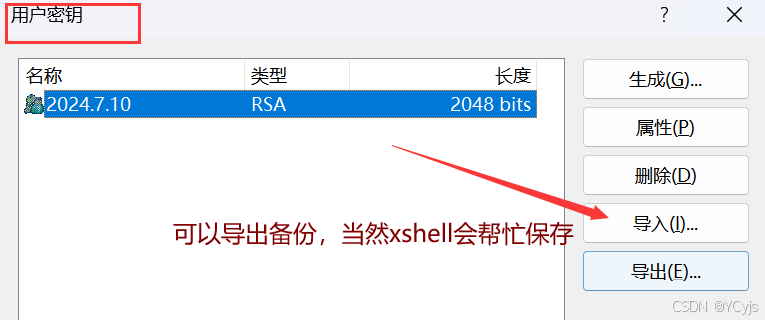

1. Primum generare clavem publicam in instrumento xshell

Longitudinem 2048 compone, gradum proximum fac, nomen et tesseram pone potes

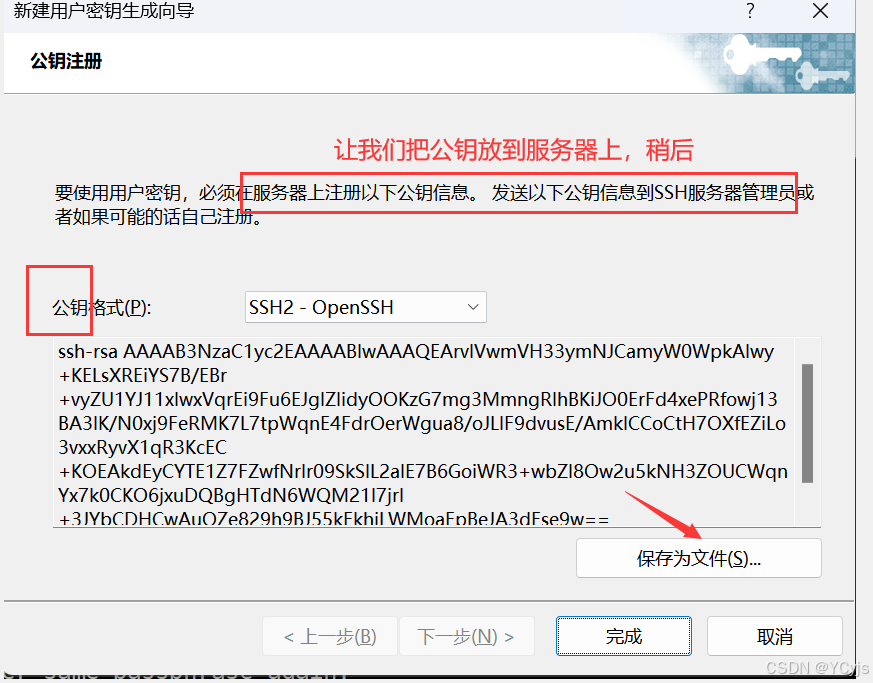

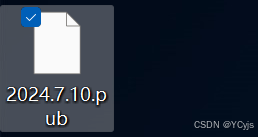

Post generationem peracta, clavis publica erit, salva

files ending in pub*

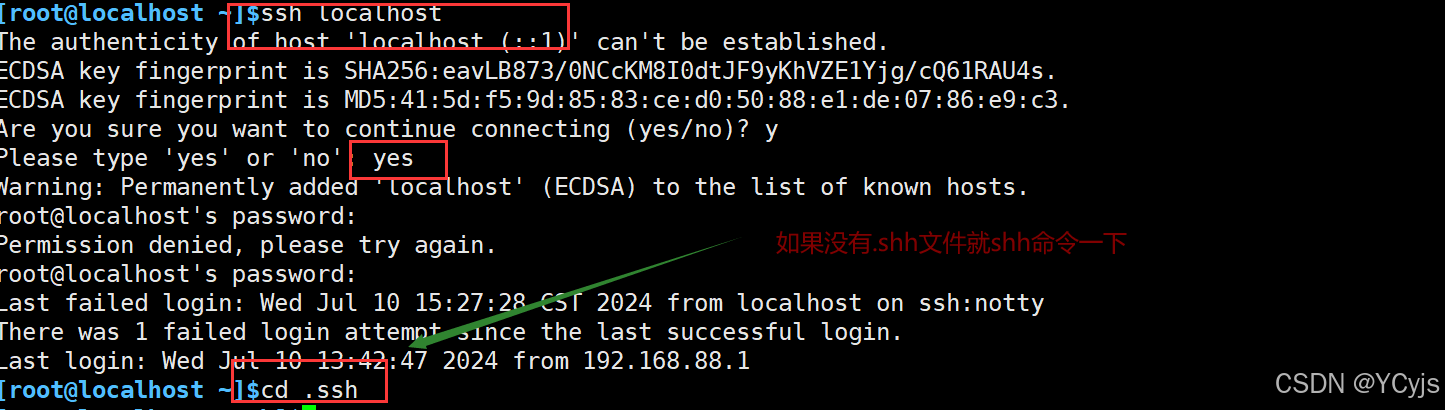

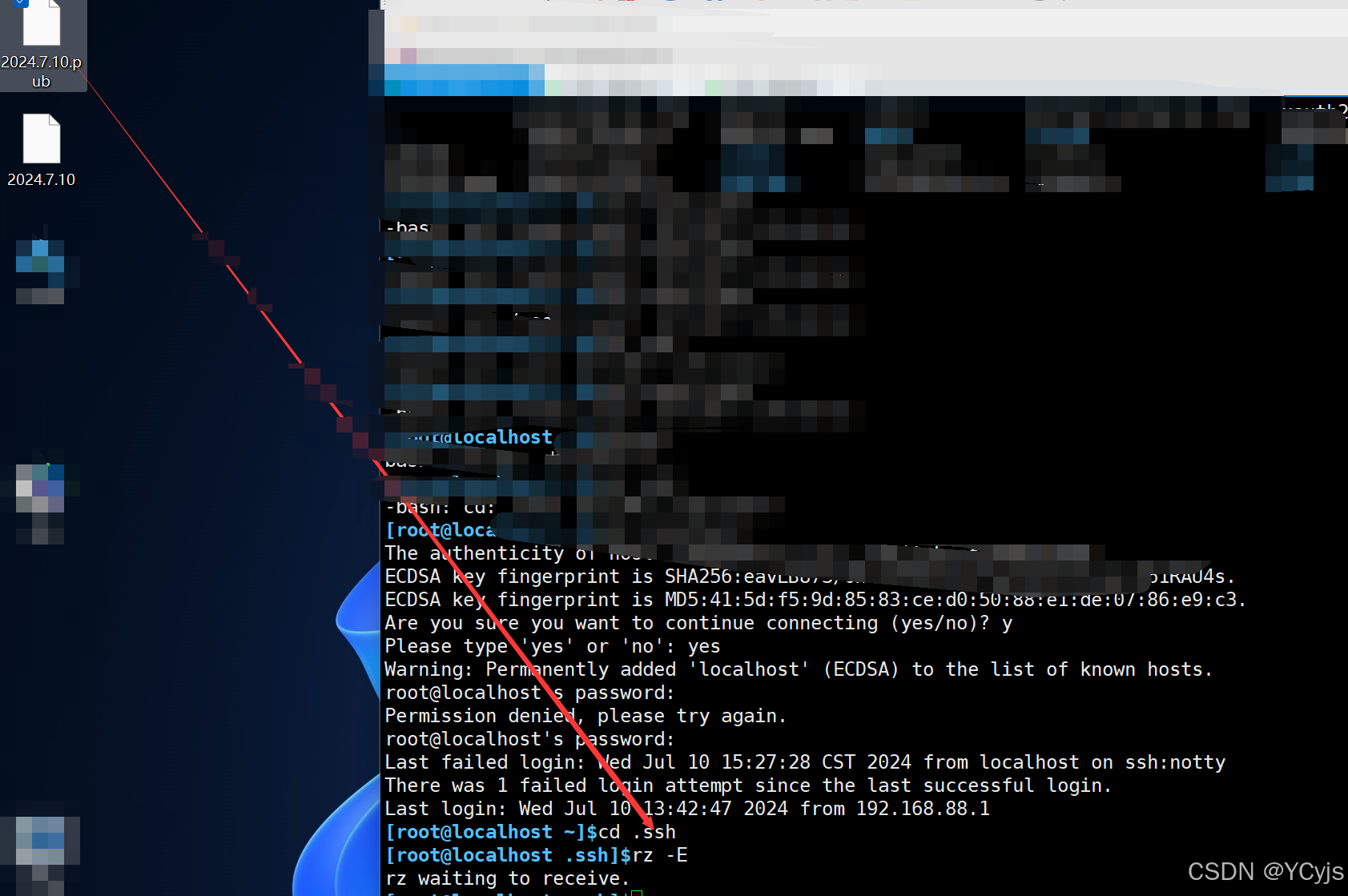

Tunc aperi linux machina nostra

Transibit ad directorium ~/.shh (opus ssh primum sine tessera, aliter non potest esse .shh fasciculus)

Index publici clavem

Utique, etiam debes mutare nomen authentici authentici

Privata clavis tergum generate

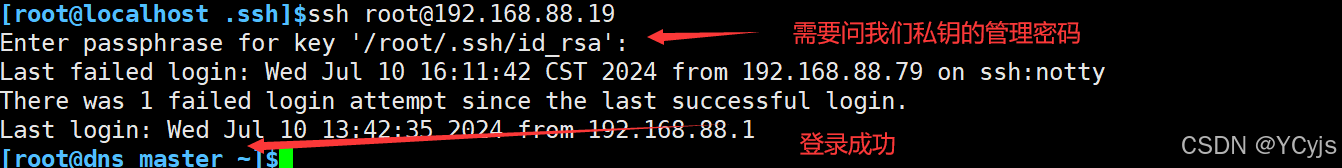

Password-liberum login

login felix

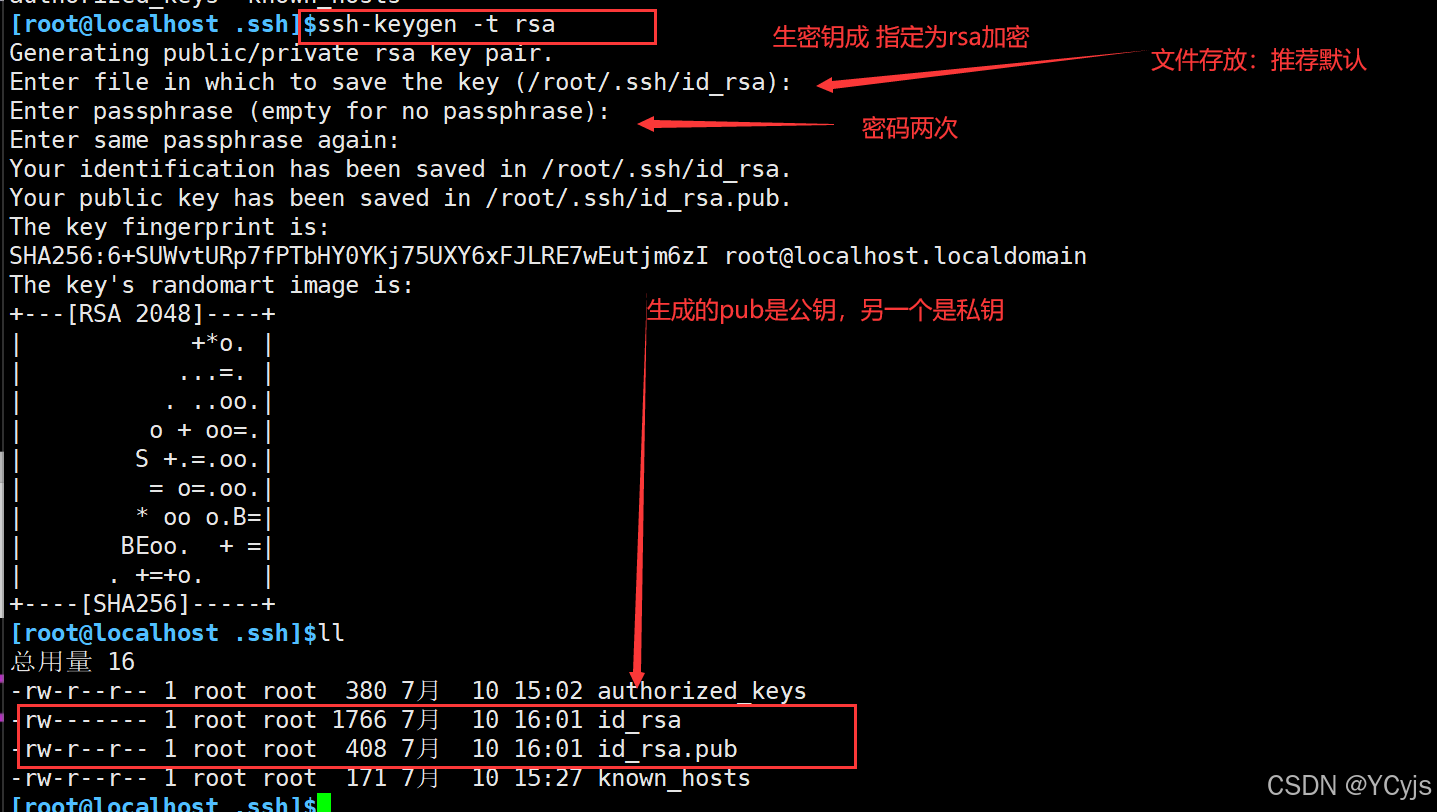

Para PETAURUM

Optio mandatorum ssh-keygeni adhibetur ut algorithmum genus definiat claves publicas et privatas generandi.

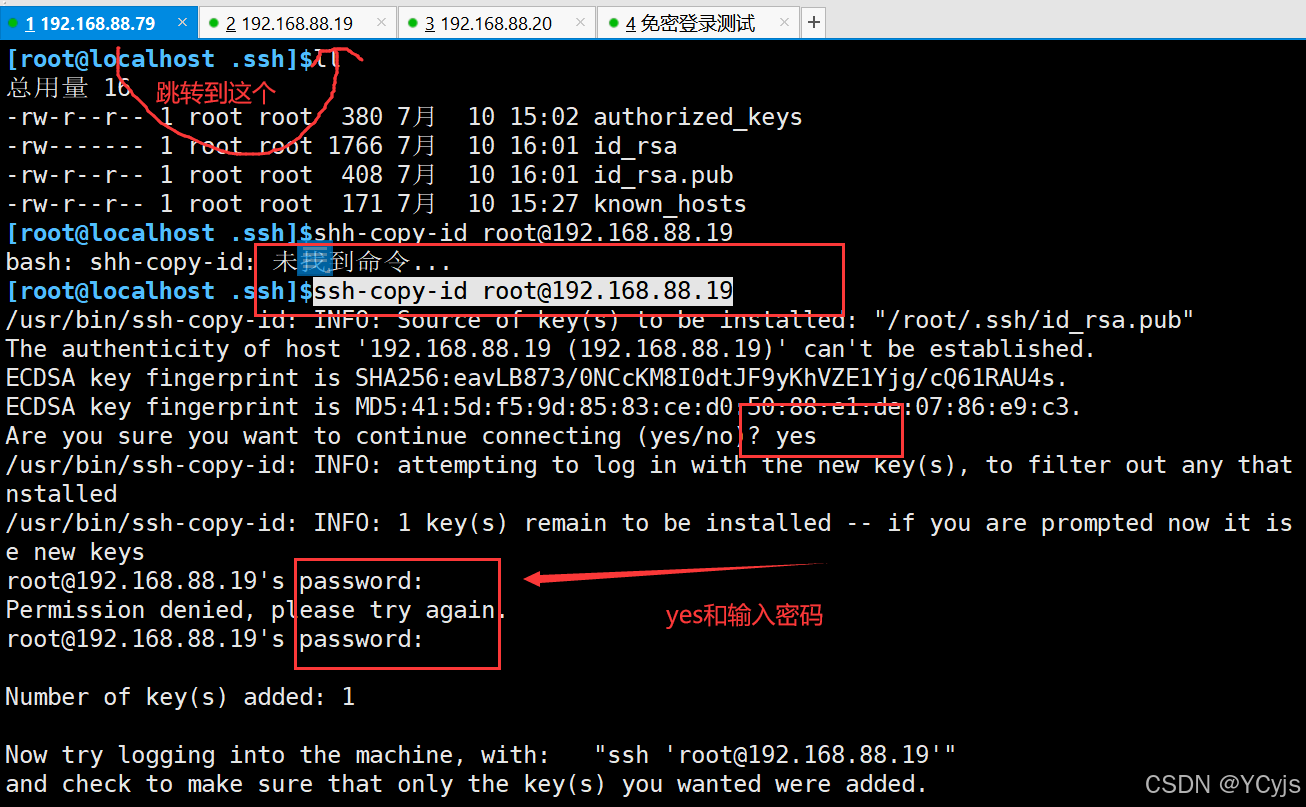

ssh-copy-id [email protected]

ususssh-copy-idtool: Hoc automatice processum describendi clavem publici tractabit. Hoc mandatum sponte manu tua describendum tractabitid_rsa.pubContenta clavis publicae ad remotis servo apponuntur~/.ssh/authorized_keysin tabella.

password intrareCum hoc primum tempus tuum servo remoto hoc modo connectens, tesseram radicis usoris remotae inire potes.

Login via Springboard 79 19

Modificare permissiones

vim /etc/ssh/sshd_config

![]()

In lines 17, 43, 65 .

Sileo sshd servitium

![]()

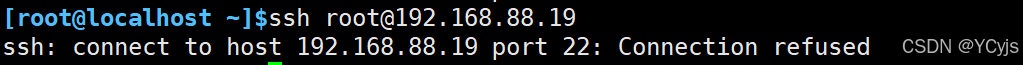

iterum tenta

Specificare portum, successum

Contentus migratur ad lima opibus

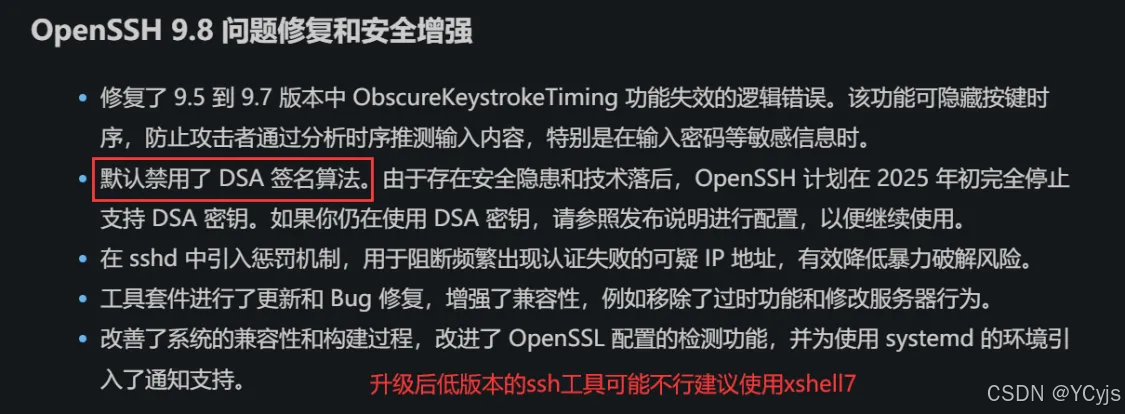

DSA signature algorithmus est per default erret

Tabularia parans

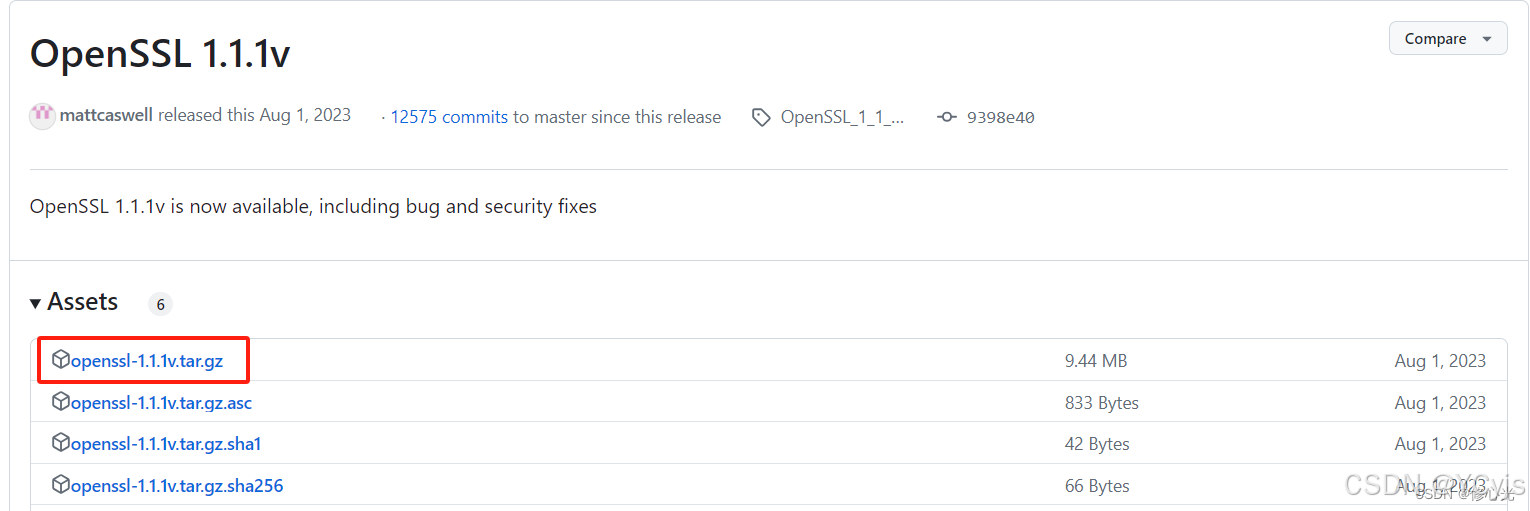

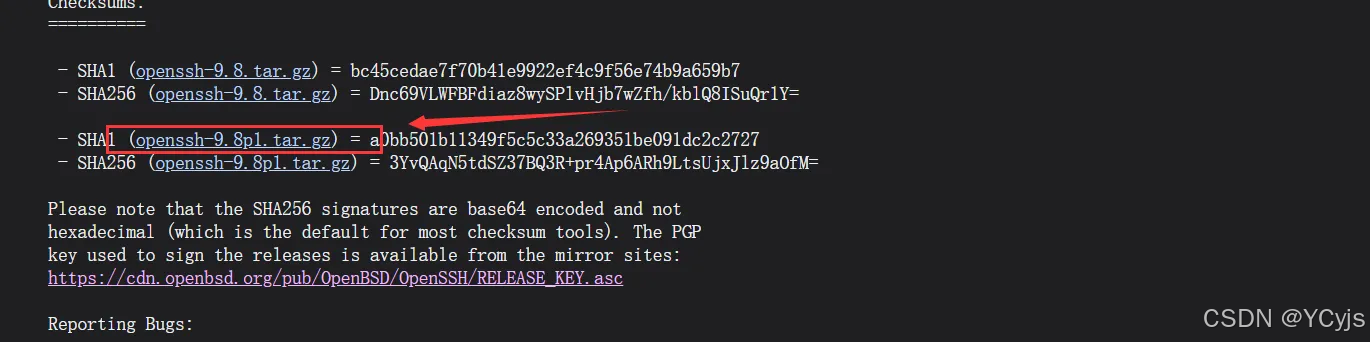

openssh rutrumOpenSSH: Dimitte Praecipua

Cum openssh9.8p1 requirit versionem openssl maiorem esse quam vel aequalem 1.1.1, openssl opus est ut upgraded et instituatur.

Official websiteDimitte OpenSSL 1.1.1v · openssl/openssl · GitHub