τα στοιχεία επικοινωνίας μου

Ταχυδρομείο[email protected]

2024-07-12

한어Русский языкEnglishFrançaisIndonesianSanskrit日本語DeutschPortuguêsΕλληνικάespañolItalianoSuomalainenLatina

Όνομα υπηρεσίας: sshd

Κύριο πρόγραμμα διακομιστή: /usr/sbin/sshd

Αρχείο διαμόρφωσης διακομιστή: /etc/ssh/sshd config

Πελάτης SSH: Putty, Xshell, CRT, MobaXterm, FinalShell

Διακομιστής SSH: OpenSSH

Διακομιστής SSH: Από προεπιλογή, χρησιμοποιείται η θύρα TCP 22 και η έκδοση του πρωτοκόλλου ασφαλείας είναι sshv2, εκτός από το 2, υπάρχει και 1 (με κενά).

Ο διακομιστής ssh περιλαμβάνει κυρίως δύο λειτουργίες υπηρεσίας: απομακρυσμένη σύνδεση ssh και υπηρεσία sftp.

Λειτουργία: Η υπηρεσία SSHD χρησιμοποιεί το πρωτόκολλο SSH για την εκτέλεση απομακρυσμένου ελέγχου ή τη μεταφορά αρχείων μεταξύ υπολογιστών.

Σε σύγκριση με τη χρήση του Telnet για τη μεταφορά αρχείων πριν, είναι πολύ πιο ασφαλές επειδή το Telnet χρησιμοποιεί μετάδοση καθαρού κειμένου και το SSH χρησιμοποιεί κρυπτογραφημένη μετάδοση.

Το OpenSSH είναι ένα έργο λογισμικού ανοιχτού κώδικα που υλοποιεί το πρωτόκολλο SSH και είναι κατάλληλο για διάφορα λειτουργικά συστήματα UNIX και Linux. Το σύστημα Centos 7 έχει εγκατεστημένα από προεπιλογή πακέτα λογισμικού που σχετίζονται με το openssh και η υπηρεσία sshd προστίθεται για αυτόματη εκκίνηση κατά την εκκίνηση.

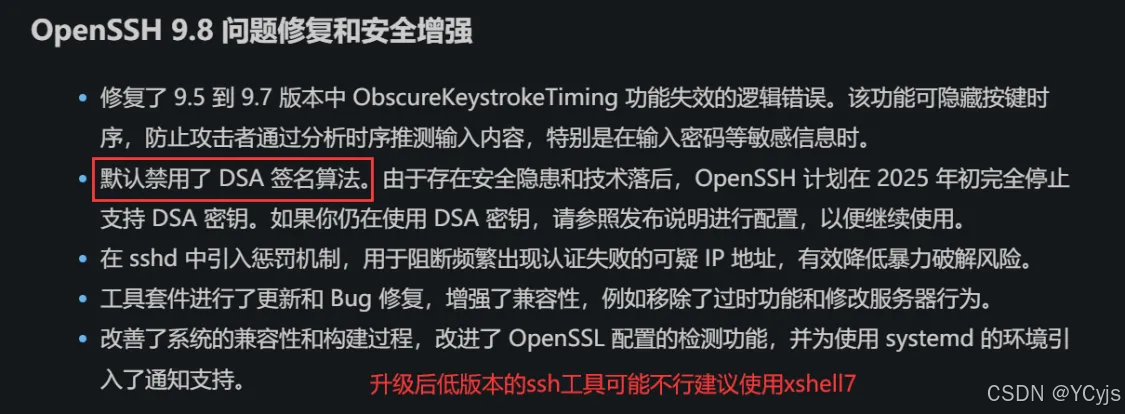

[Ωστόσο, η έκδοση 7 έχει προβλήματα και τρωτά σημεία και πρέπει να αναβαθμιστεί Η τελευταία έκδοση είναι αυτή τη στιγμή η 9.8]

Προβολή έκδοσης:ssh -V

Εκτελέστε την εντολή "systemctl start sshd" για να ξεκινήσετε την υπηρεσία sshd

Τόσο το ssh_config όσο και το sshd_config είναι αρχεία διαμόρφωσης για τον διακομιστή ssh Η διαφορά μεταξύ των δύο είναι ότι το πρώτο είναι ένα αρχείο διαμόρφωσης για τον πελάτη και το δεύτερο είναι ένα αρχείο διαμόρφωσης για τον διακομιστή.

Το SSH χρησιμοποιείται βασικά για την απομακρυσμένη διαχείριση συστημάτων Linux. Ο λόγος είναι πολύ απλός: μέθοδοι μετάδοσης όπως το telnet και το FTP μεταδίδουν πληροφορίες ελέγχου ταυτότητας χρήστη σε καθαρό κείμενο, το οποίο είναι εγγενώς μη ασφαλές και ενέχει κίνδυνο υποκλοπής δικτύου. Το SSH (Secure Shell) είναι προς το παρόν πιο αξιόπιστο.

Είναι ένα πρωτόκολλο σχεδιασμένο για να παρέχει ασφάλεια για απομακρυσμένες περιόδους σύνδεσης και άλλες υπηρεσίες δικτύου. Η χρήση του πρωτοκόλλου SSH μπορεί να αποτρέψει αποτελεσματικά τη διαρροή πληροφοριών κατά τη διάρκεια της απομακρυσμένης διαχείρισης Όλα τα μεταδιδόμενα δεδομένα μπορούν να κρυπτογραφηθούν μέσω SSH και μπορούν επίσης να αποτραπούν πλαστογράφηση DNS και IP.

1.3.1 Μέθοδος σύνδεσης 1

ssh [όνομα χρήστη απομακρυσμένου κεντρικού υπολογιστή] @[όνομα κεντρικού υπολογιστή απομακρυσμένου διακομιστή ή διεύθυνση IP] -p θύρα

Εάν θέλετε να χρησιμοποιήσετε όνομα χρήστηlisiΗ ταυτότητα που συνδέεται με τη διεύθυνση IP είναι192.168.1.100διακομιστή και η υπηρεσία SSH του διακομιστή εκτελείται στη θύρα22, θα πρέπει να χρησιμοποιήσετε την ακόλουθη εντολή:

当在 Linux 主机上远程连接另一台 Linux 主机时,如当前所登录的用户是 root 的话,当连接另一台主机时也是用 root 用户登录时,可以直接使用 ssh IP,端口默认即可,如果端口不是默认的情况下,需要使用-p 指定端口。

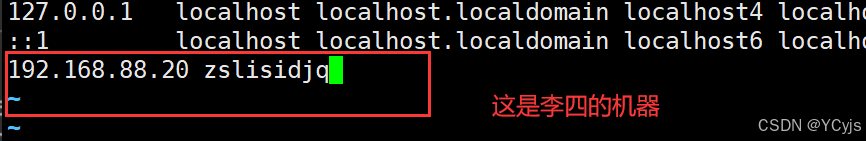

επισυνάπτεται

χαρτογράφηση κεντρικού υπολογιστή

![]()

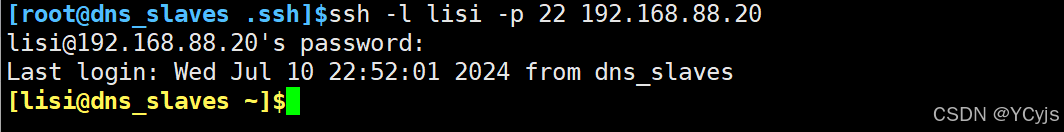

1.3.2 Μέθοδος σύνδεσης δύο

ssh -l [όνομα χρήστη απομακρυσμένου κεντρικού υπολογιστή] [όνομα κεντρικού υπολογιστή απομακρυσμένου διακομιστή ή διεύθυνση IP] -p θύρα

-l: -l επιλογή, καθορίζει το όνομα σύνδεσης.

Επιλογή -p: -p, καθορίζει τη θύρα σύνδεσης (όταν η θύρα διακομιστή δεν είναι η προεπιλεγμένη, πρέπει να χρησιμοποιήσετε -p για να καθορίσετε τη θύρα για να συνδεθείτε)

(όχι πολύ χρησιμοποιημένο)

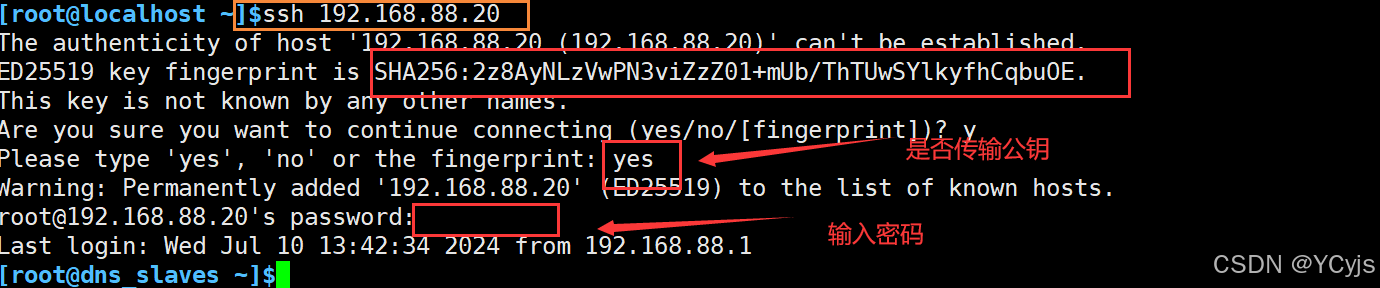

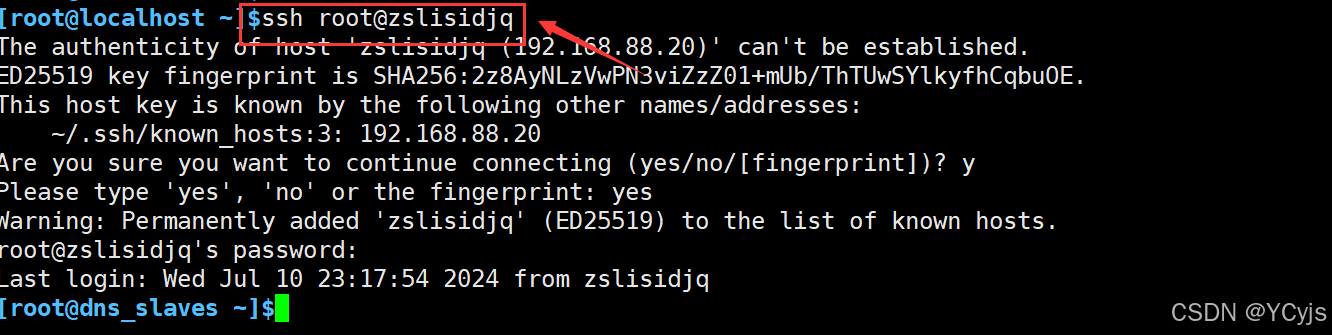

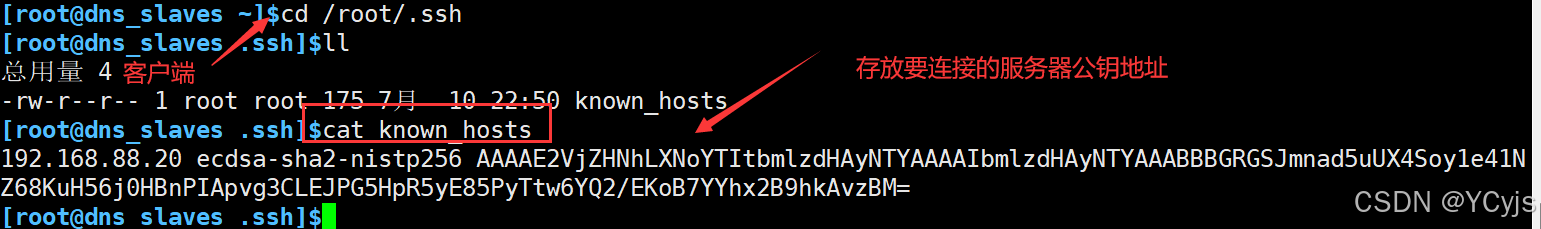

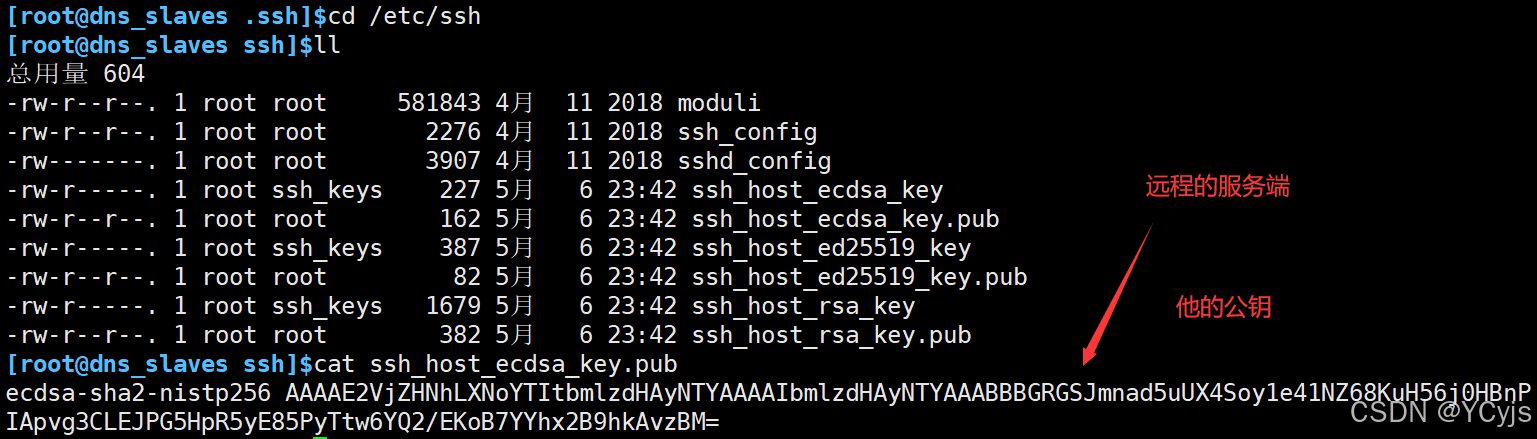

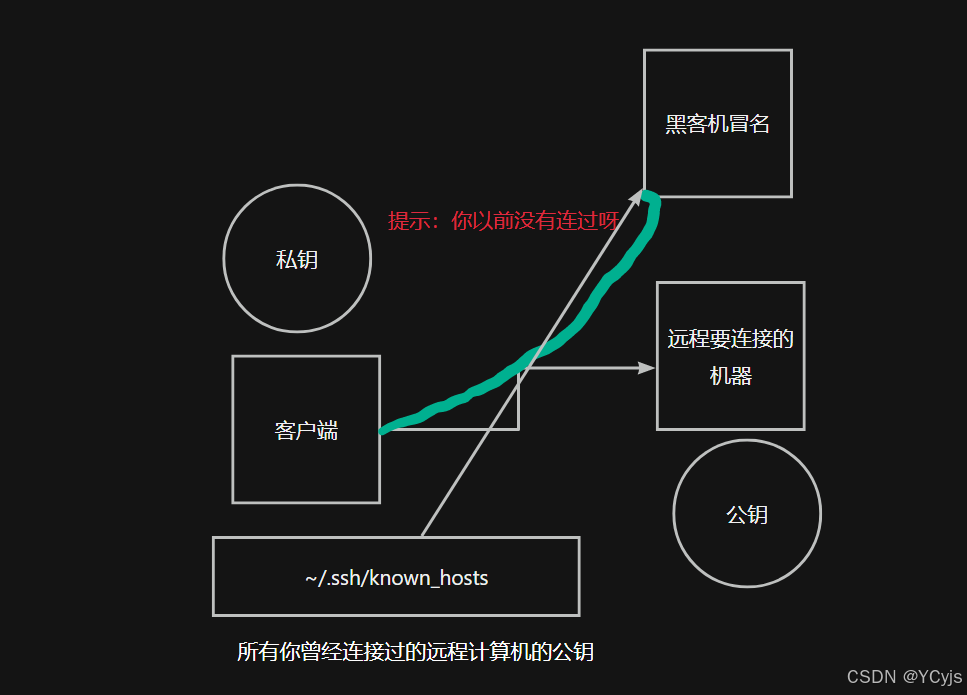

Ερώτημα σχετικά με το δημόσιο κλειδί

Ερώτημα στον πελάτη

Ο διακομιστής ζητά το δικό του δημόσιο κλειδί

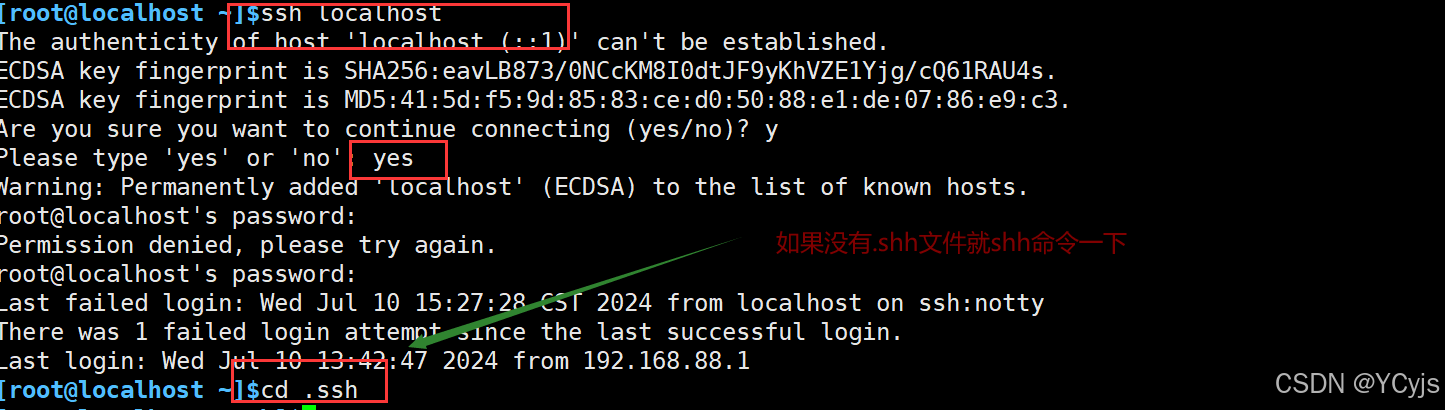

Σημείωση: Το σύστημα δεν αποθηκεύει τις πληροφορίες του απομακρυσμένου κεντρικού υπολογιστή κατά τη σύνδεση στον διακομιστή για πρώτη φορά, προκειμένου να επιβεβαιωθεί η ταυτότητα του κεντρικού υπολογιστή, θα ζητηθεί από το χρήστη εάν θα συνεχίσει τη σύνδεση Αυτή τη στιγμή, το σύστημα θα γράψει τις πληροφορίες απομακρυσμένου διακομιστή στο $HOME στον αρχικό κατάλογο του χρήστη, την επόμενη φορά που θα συνδεθείτε, επειδή οι πληροφορίες του κεντρικού υπολογιστή θα αποθηκευτούν, δεν θα σας ζητηθεί ξανά. .

Το OpenSSH θα ελέγξει το δημόσιο κλειδί την επόμενη φορά που θα αποκτήσετε πρόσβαση στον ίδιο υπολογιστή. Εάν τα δημόσια κλειδιά είναι διαφορετικά, το OpenSSH θα εκδώσει μια προειδοποίηση για να σας προστατεύσει από επιθέσεις όπως το DNS Hijack.

Λύση

1. Όταν συνδέεστε στον απομακρυσμένο κεντρικό υπολογιστή μέσω ssh, προσθέστε την επιλογή "-o StrictHostKeyChecking=no", ως εξής:

ssh -o StrictHostKeyChecking=no 192.168.xxx.xxx

2. Ένας τρόπος για την πλήρη κατάργηση αυτής της προτροπής είναι να τροποποιήσετε τη ρύθμιση παραμέτρων στο αρχείο /etc/ssh/ssh_config (ή $HOME/.ssh/config) και να προσθέσετε τις ακόλουθες δύο γραμμές διαμόρφωσης:

StrictHostKeyChecking αρ

UserKnownHostsFile /dev/null

Αλλά είναι καλύτερο να μην προσθέσετε

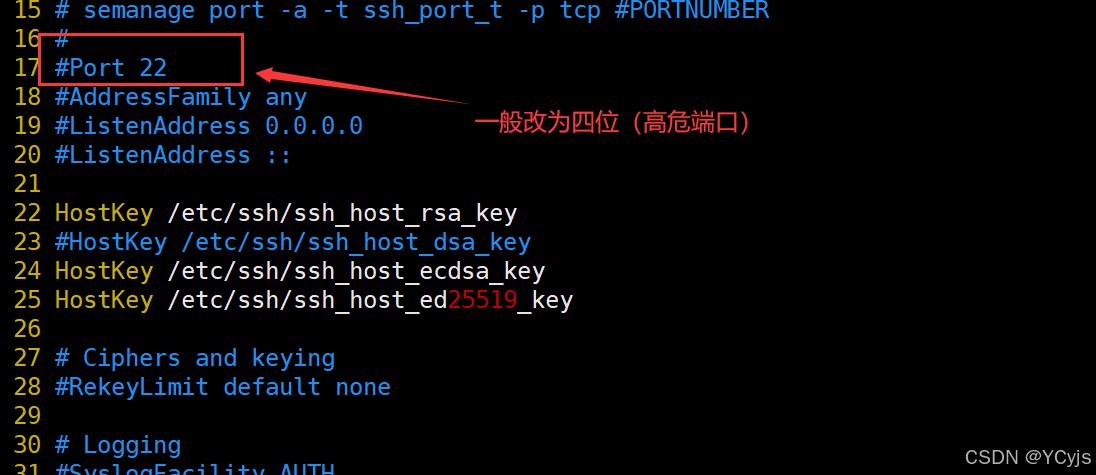

Διακομιστής γενικής διαμόρφωσης

vim /etc/ssh/sshd_config

Το λιμάνι πρέπει να αλλάξει για να αποτρέψει άλλους από το να το σπάσουν βίαια.

Το ListenAddress ορίζει τη διεύθυνση IP που είναι συνδεδεμένη στον διακομιστή SSHD, 0.0.0.0 σημαίνει ακρόαση όλων των διευθύνσεων

Πρόταση ασφαλείας: Εάν ο κεντρικός υπολογιστής δεν χρειάζεται πρόσβαση SSH από το δημόσιο δίκτυο, μπορείτε να αλλάξετε τη διεύθυνση ακρόασης στην εσωτερική διεύθυνση δικτύου Αυτή η τιμή μπορεί να γραφτεί ως τοπική διεύθυνση IP ή όλες οι διευθύνσεις, δηλαδή το 0.0.0.0 αντιπροσωπεύει όλες. IP.

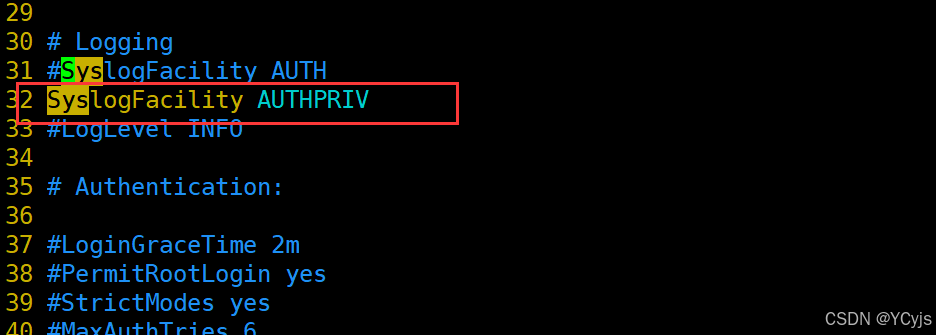

Όταν κάποιος συνδεθεί στο σύστημα χρησιμοποιώντας SSH, το SSH θα καταγράψει πληροφορίες.

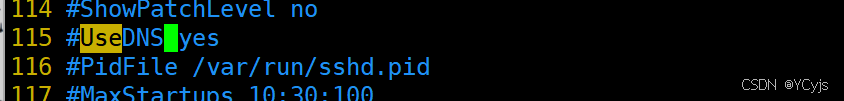

Σε γενικές γραμμές, για να καθοριστεί εάν η πηγή του προγράμματος-πελάτη είναι κανονική και νόμιμη, το DNS θα χρησιμοποιηθεί για τον έλεγχο του ονόματος κεντρικού υπολογιστή του πελάτη, ωστόσο, συνήθως κατά τη διασύνδεση εντός του ενδοδικτύου, αυτή η βάση ορίζεται σε όχι, επομένως η ταχύτητα σύνδεσης θα γίνει να είσαι πιο γρήγορος.

Σημείωση: Απενεργοποιήστε την αντίστροφη ανάλυση DNS για να βελτιώσετε την ταχύτητα απόκρισης του διακομιστή

Καθώς και ορισμένες διαμορφώσεις ασφαλείας και ρύθμιση ασφαλείας

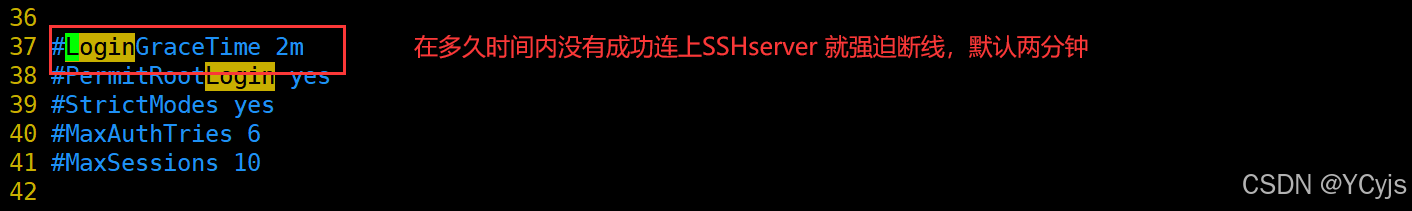

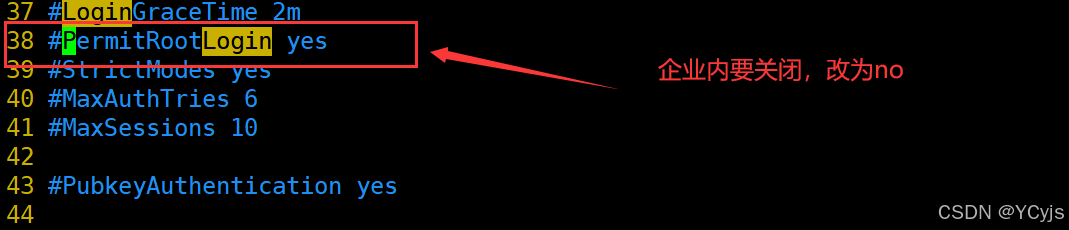

PermitRootLogin Είτε επιτρέπετε τη σύνδεση root, η προεπιλογή επιτρέπεται, αλλά συνιστάται να την ορίσετε σε όχι.Ένας διακομιστής πραγματικού περιβάλλοντος παραγωγής δεν επιτρέπει στον λογαριασμό root να συνδεθεί απευθείας., επιτρέπεται να συνδεθούν μόνο οι απλοί χρήστες. Πρέπει να χρησιμοποιήσετε τον χρήστη root και μετά να μεταβείτε στον χρήστη root.

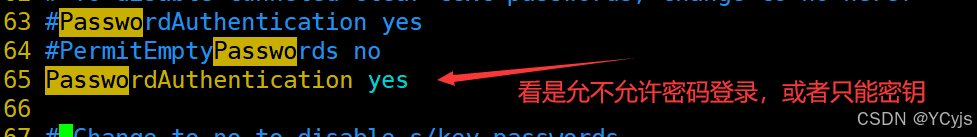

PasswordAuthentication Ναί

Απαιτείται φυσικά η επαλήθευση κωδικού πρόσβασης, επομένως μπορείτε να γράψετε ναι εδώ ή μπορείτε να την ορίσετε σε όχι Σε πραγματικούς διακομιστές παραγωγής, σύμφωνα με διαφορετικές απαιτήσεις επιπέδου ασφαλείας, ορισμένες ρυθμίσεις δεν απαιτούν σύνδεση με κωδικό πρόσβασης και μπορείτε να συνδεθείτε μέσω του ελέγχου ταυτότητας. κλειδί.

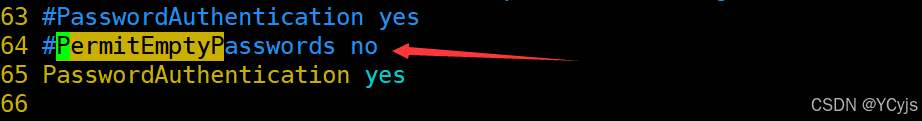

PermitEmptyPasswords όχι

Εάν θα επιτρέπεται στους χρήστες με κενούς κωδικούς πρόσβασης να συνδεθούν. Η προεπιλογή είναι όχι. Η σύνδεση με κενούς κωδικούς πρόσβασης δεν επιτρέπεται.

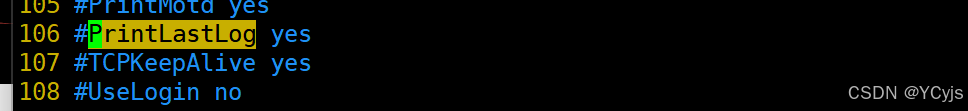

PrintLastLog ναι

Εμφάνιση πληροφοριών τελευταίας σύνδεσης! Η προεπιλογή είναι ναι

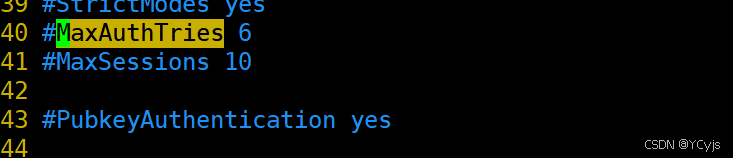

MaxAuthTries 6

Καθορίζει τον μέγιστο αριθμό επιτρεπόμενων ελέγχων ταυτότητας ανά σύνδεση. Η προεπιλεγμένη τιμή είναι 6.

Εάν ο αριθμός των αποτυχημένων επαληθεύσεων ταυτότητας υπερβαίνει το ήμισυ αυτής της τιμής, η σύνδεση θα αποσυνδεθεί αναγκαστικά και θα δημιουργηθούν πρόσθετα μηνύματα αρχείου καταγραφής αστοχιών.

Προεπιλογή 3 φορές

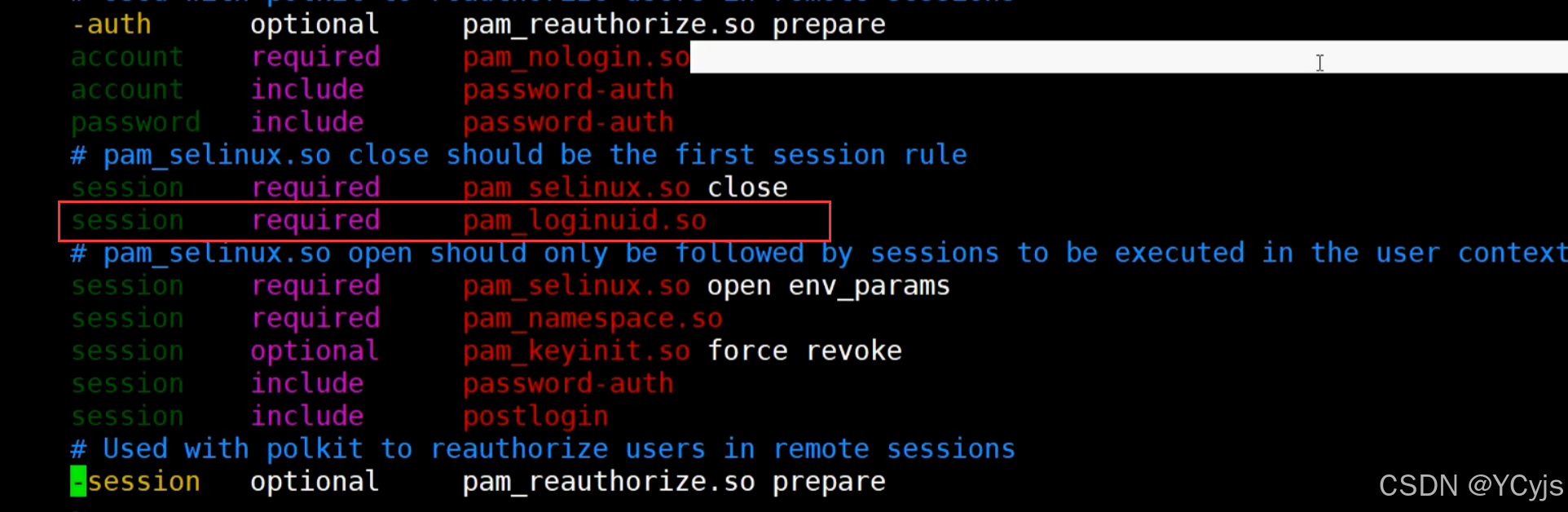

Ενεργοποιήστε τη μονάδα pam

Σχόλιο

Ασπρόμαυρη λίστα

AllowUsers

Όταν θέλετε να επιτρέψετε ή να απαγορεύσετε τη σύνδεση σε συγκεκριμένους χρήστες, μπορείτε να χρησιμοποιήσετε τη διαμόρφωση AllowUsers ή DenyUsers Η χρήση των δύο είναι παρόμοια (προσέξτε να μην τα χρησιμοποιείτε ταυτόχρονα).

ConfigureAllowUsers

Για παράδειγμα, εάν μόνο οι χρήστες zhangsan και wangwu επιτρέπεται να συνδέονται σε άλλους (lisi) χρήστες

Προσθήκη σε

AllowUsers [email protected] wangwu

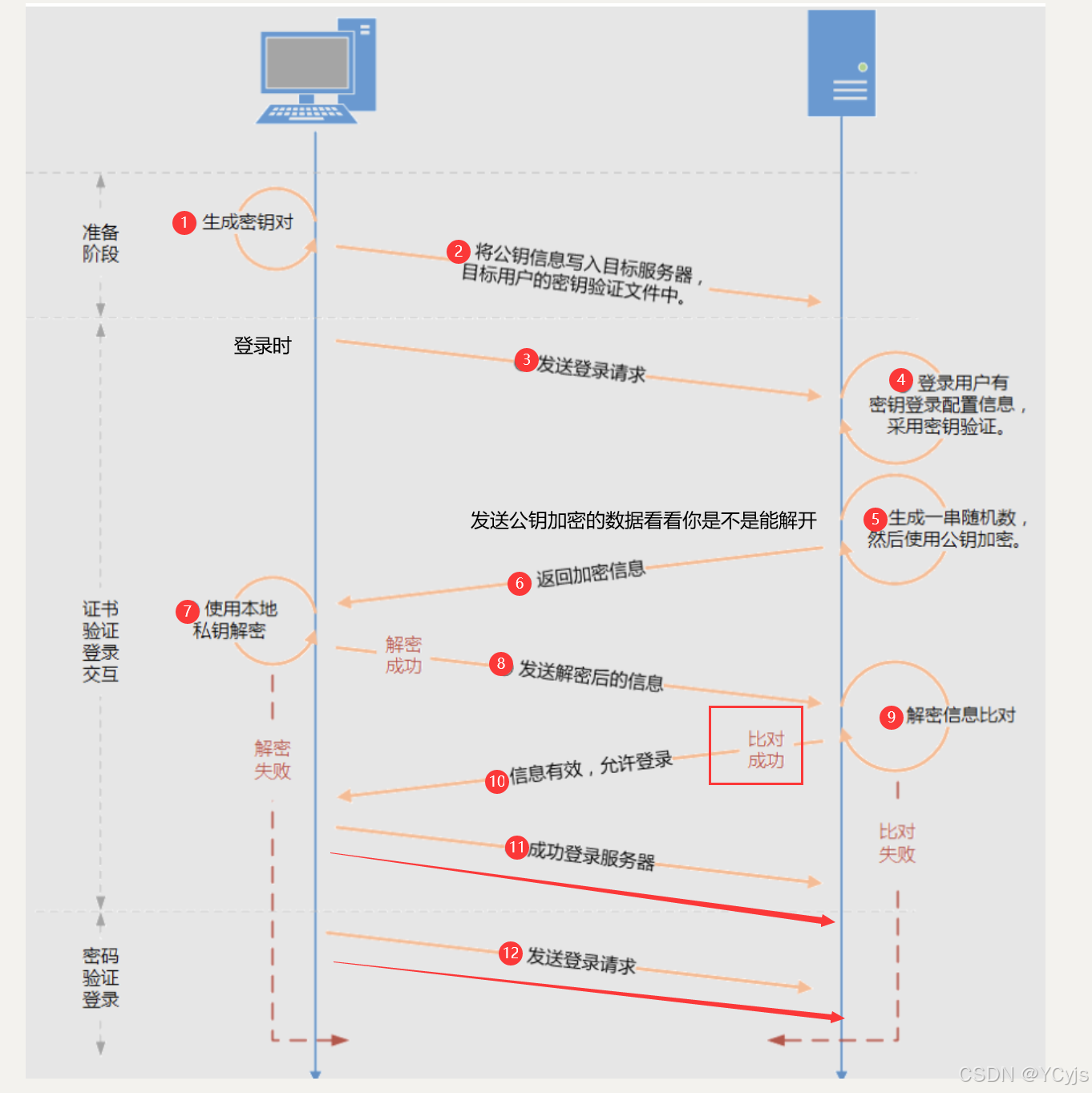

Χωρίζεται σε 3 βήματα:

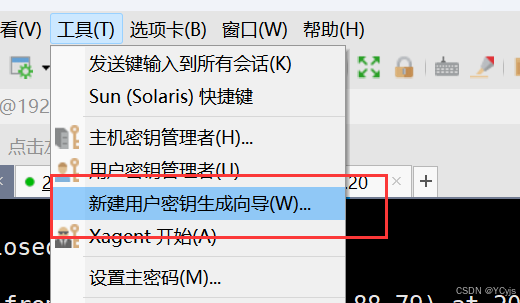

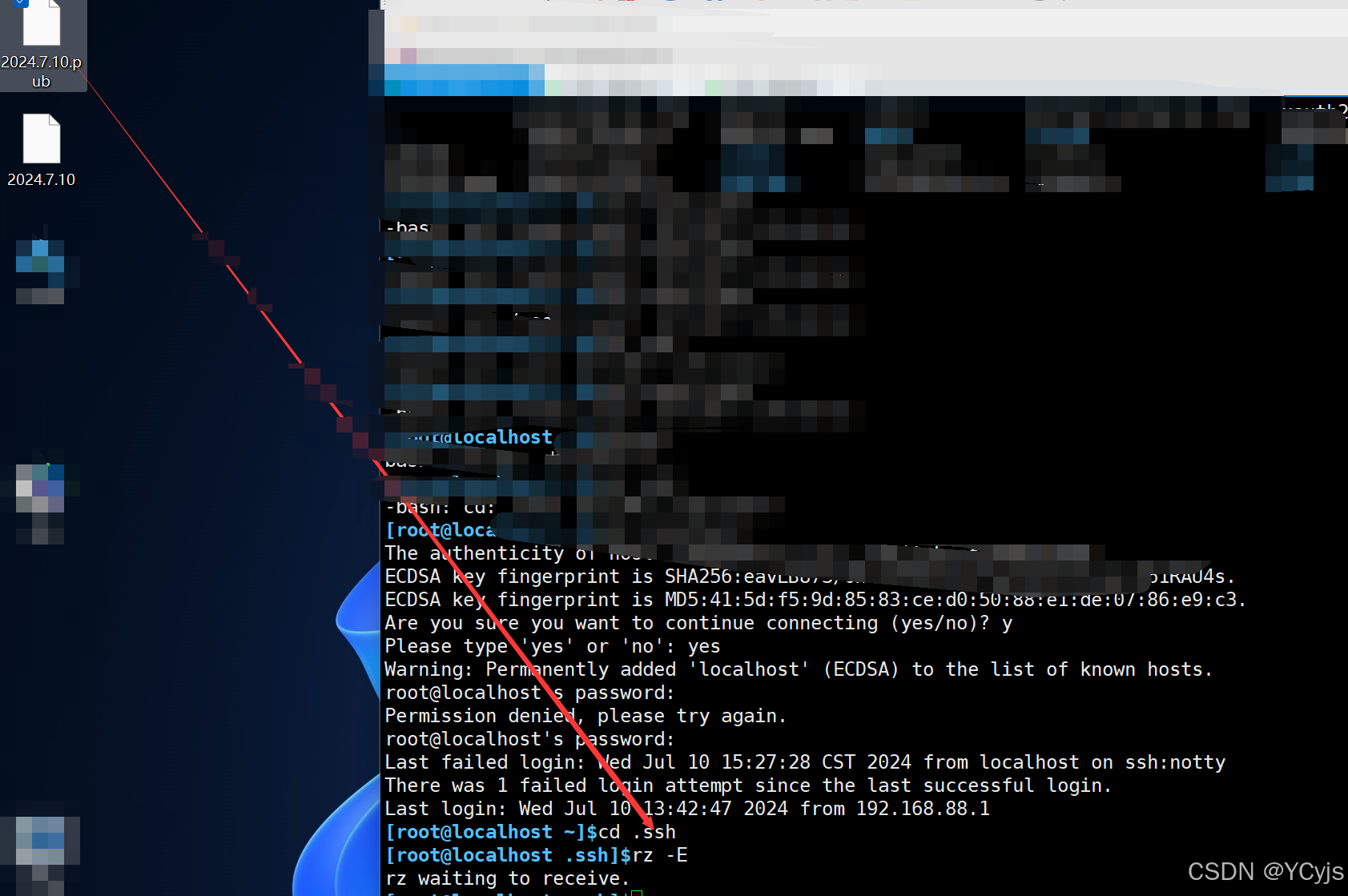

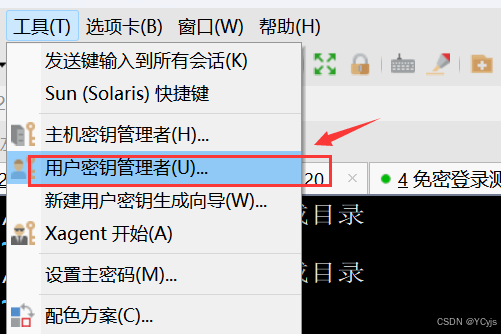

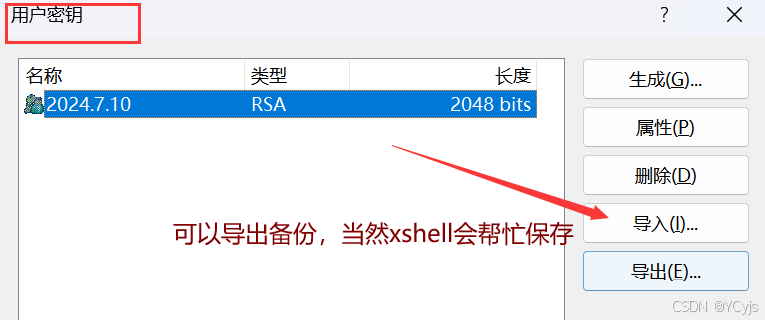

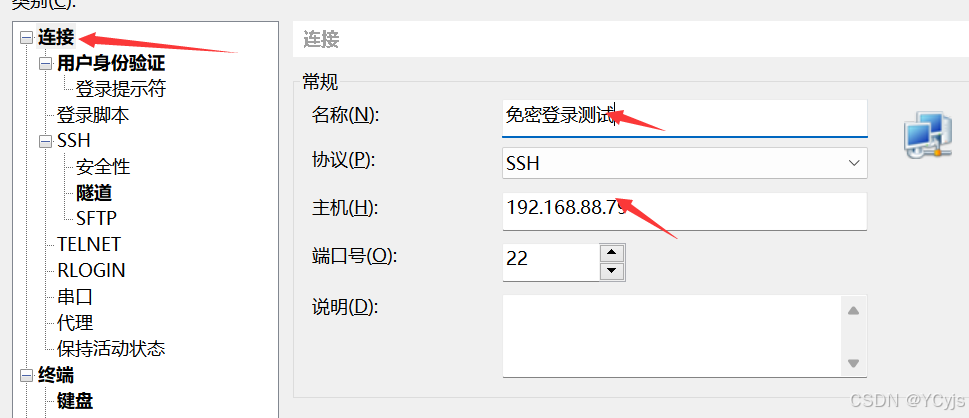

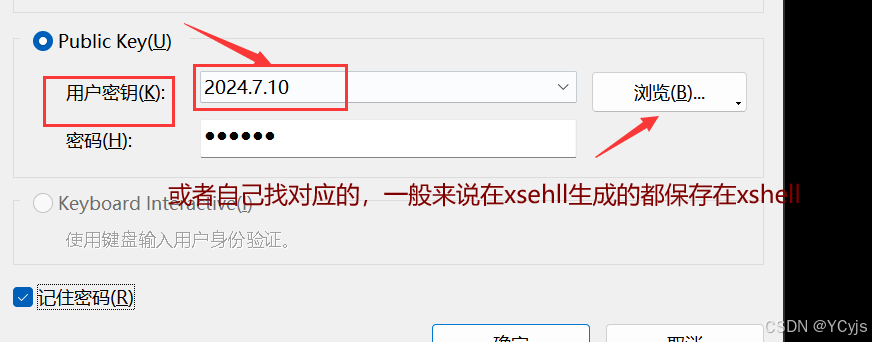

Ο πελάτης δημιουργεί το κλειδί (δημόσιο κλειδί και ιδιωτικό κλειδί) στον πελάτη Xshell.

Τοποθετήστε το δημόσιο κλειδί στο αρχείο ~/.ssh/authorized_key του διακομιστή Linux.

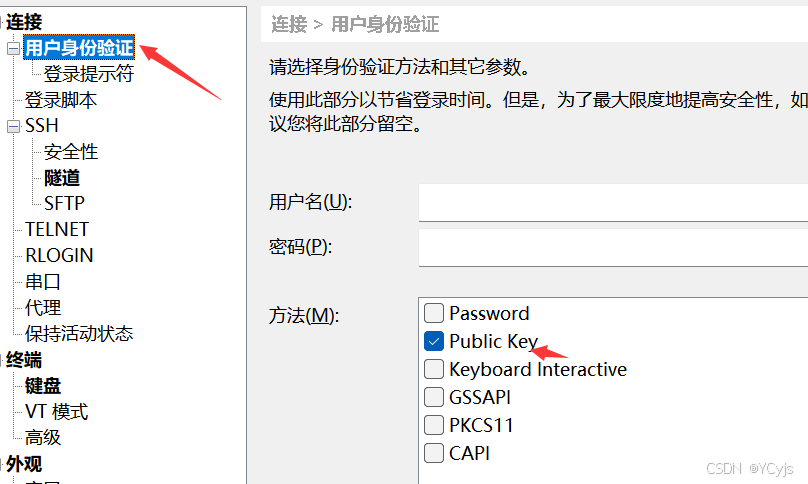

Διαμορφώστε τον πελάτη ssh (πελάτη Xshell) για να συνδεθείτε χρησιμοποιώντας ένα κλειδί

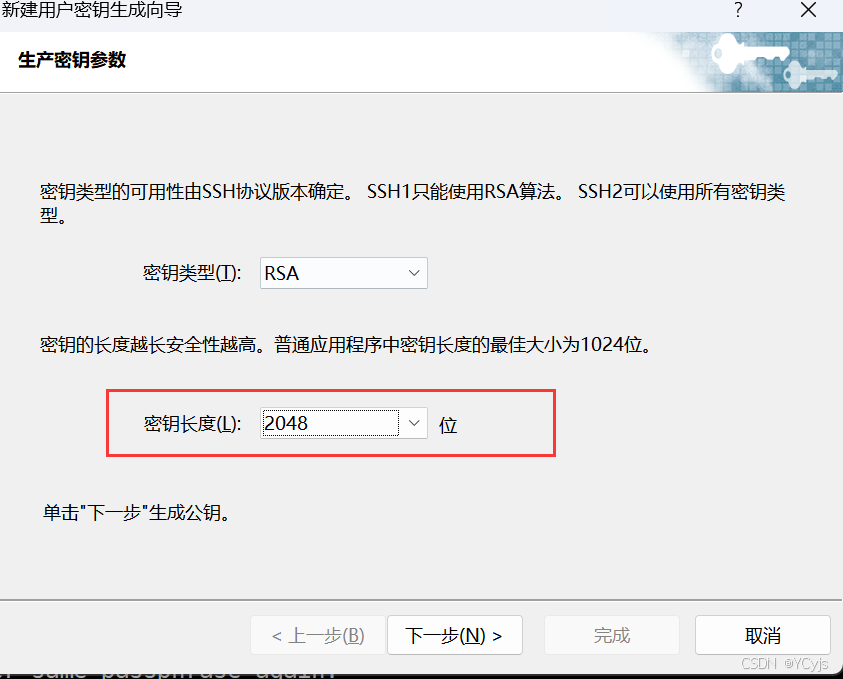

1. Πρώτα δημιουργήστε το δημόσιο κλειδί στο εργαλείο xshell

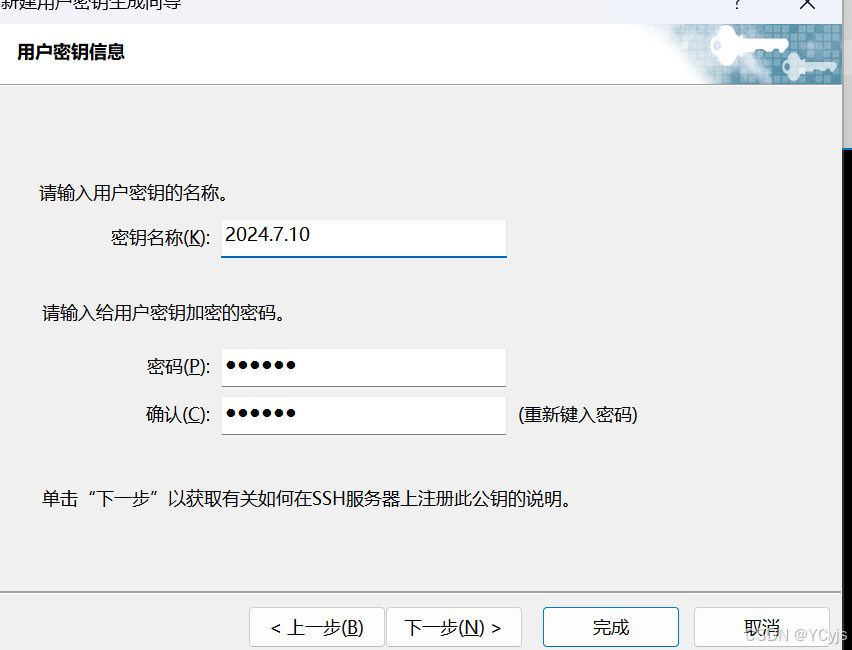

Προσαρμόστε το μήκος του 2048, απλώς κάντε το επόμενο βήμα, μπορείτε να ορίσετε το όνομα και τον κωδικό πρόσβασης

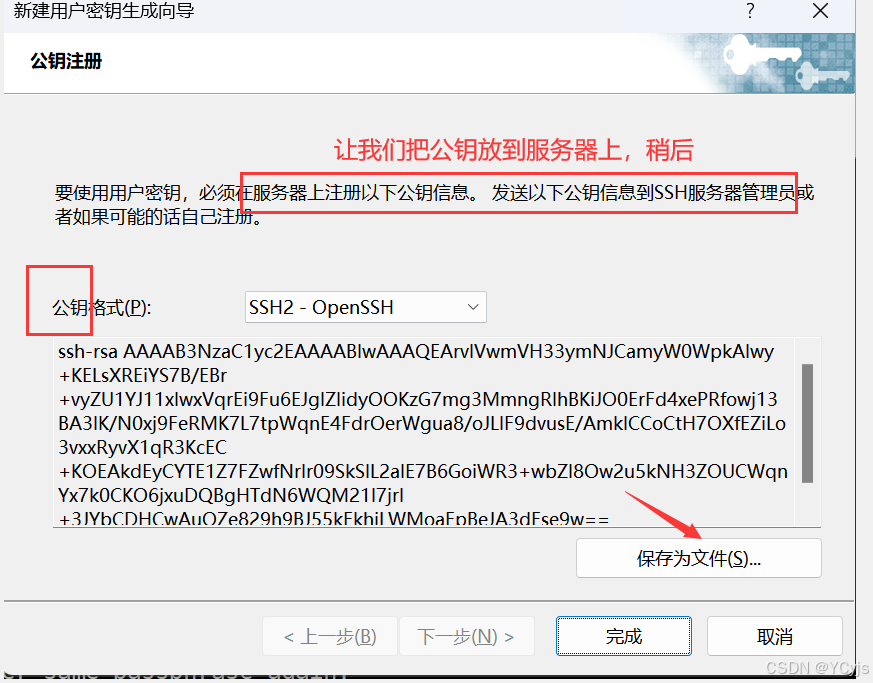

Αφού ολοκληρωθεί η δημιουργία, θα υπάρχει ένα δημόσιο κλειδί, αποθηκεύστε το

αρχεία που τελειώνουν σε παμπ

Στη συνέχεια ανοίξτε τη μηχανή μας linux

Μετάβαση στον κατάλογο ~/.shh (πρέπει να κάνετε ssh για πρώτη φορά χωρίς κωδικό πρόσβασης, διαφορετικά μπορεί να μην υπάρχει αρχείο .shh)

Μεταφόρτωση δημόσιου κλειδιού

Φυσικά, πρέπει επίσης να το αλλάξετε στο τυπικό όνομα authorized_keys

Δημιουργία αντιγράφων ασφαλείας ιδιωτικού κλειδιού

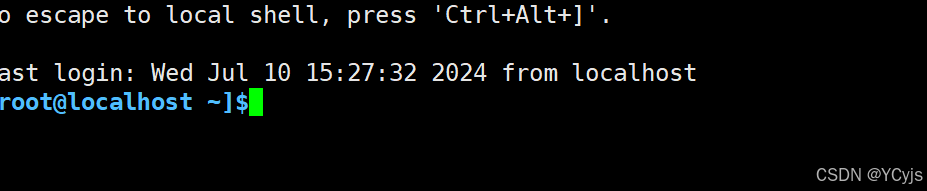

Είσοδος χωρίς κωδικό πρόσβασης

επιτυχής σύνδεση

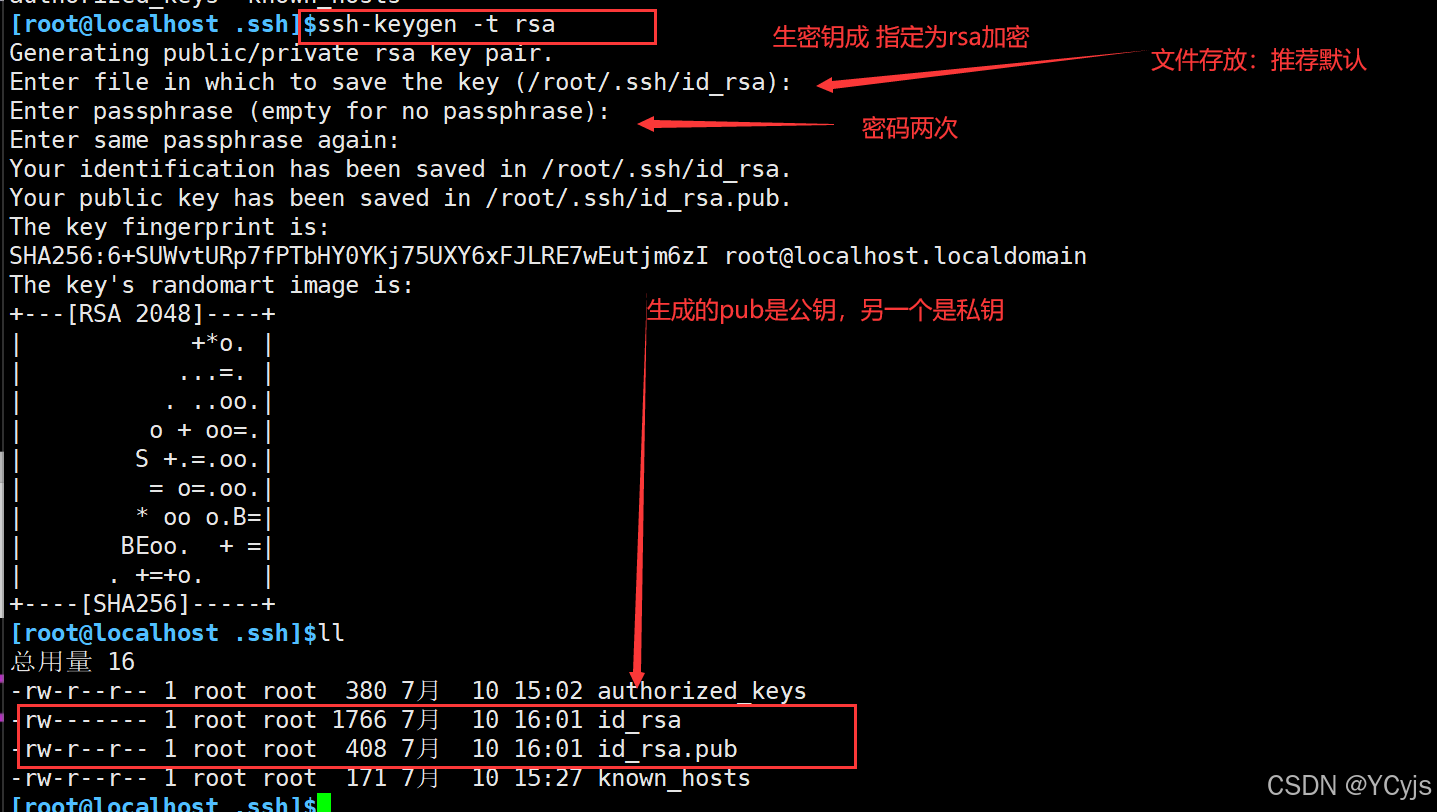

Ετοιμάστε ένα εφαλτήριο

Η επιλογή "-t" της εντολής ssh-keygen χρησιμοποιείται για τον καθορισμό του τύπου αλγορίθμου για τη δημιουργία δημόσιων και ιδιωτικών κλειδιών.

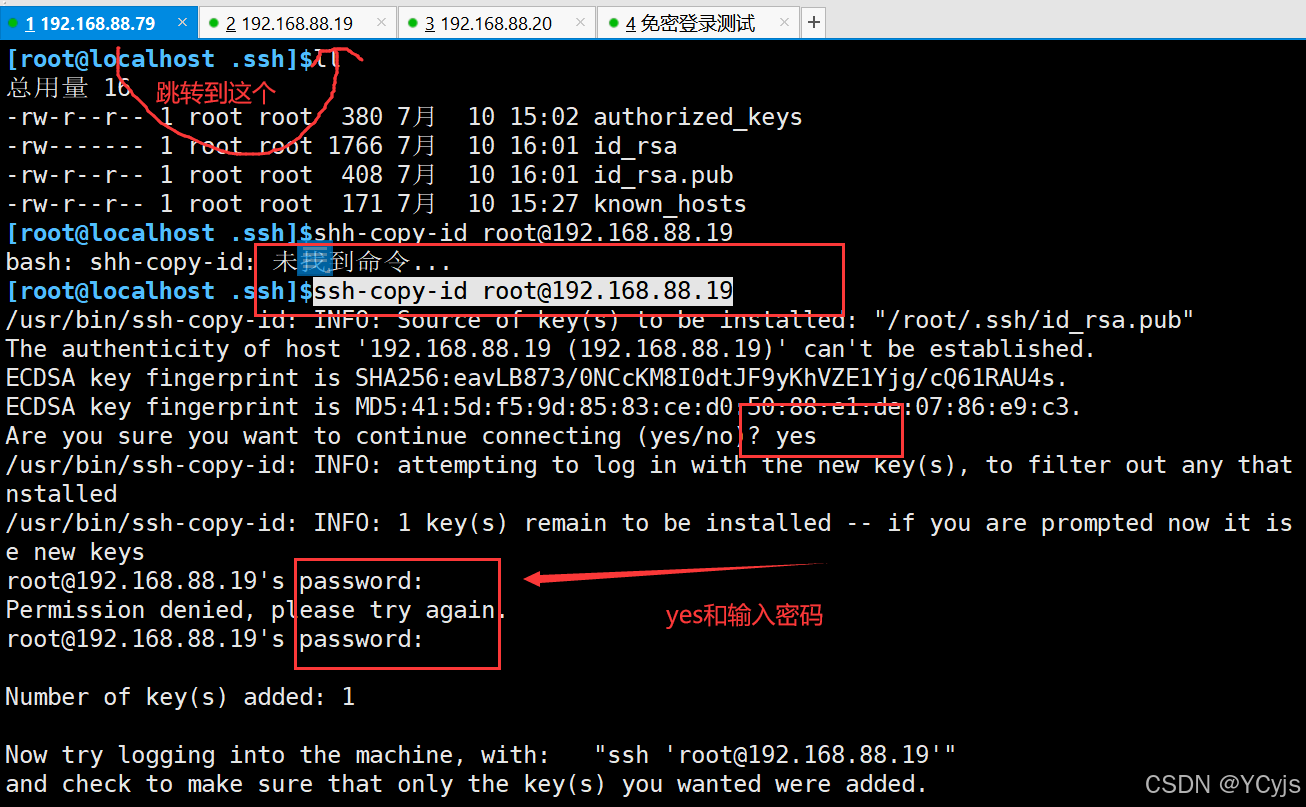

ssh-copy-id [email protected]

χρήσηssh-copy-idεργαλείο: Αυτό θα χειριστεί αυτόματα τη διαδικασία αντιγραφής του δημόσιου κλειδιού Αυτή η εντολή θα χειριστεί αυτόματα την αντιγραφή τουid_rsa.pubΤα περιεχόμενα του δημόσιου κλειδιού προσαρτώνται στον απομακρυσμένο διακομιστή~/.ssh/authorized_keysστο αρχείο.

εισάγετε τον κωδικό πρόσβασης: Επειδή είναι η πρώτη φορά που συνδέεστε σε απομακρυσμένο διακομιστή με αυτόν τον τρόπο, ενδέχεται να σας ζητηθεί να εισαγάγετε τον κωδικό πρόσβασης του απομακρυσμένου χρήστη root.

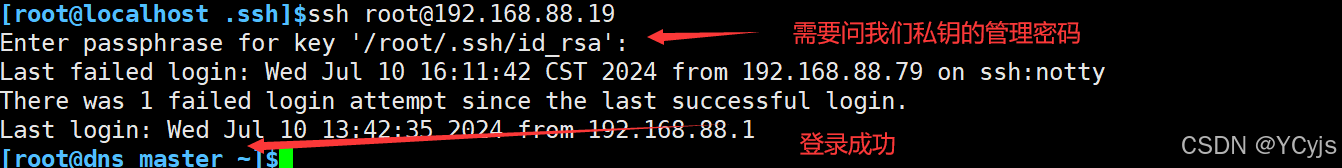

Είσοδος μέσω Springboard 79 19

Τροποποίηση αδειών

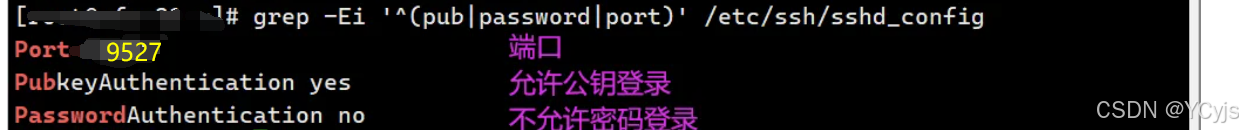

vim /etc/ssh/sshd_config

![]()

Στις γραμμές 17, 43, 65

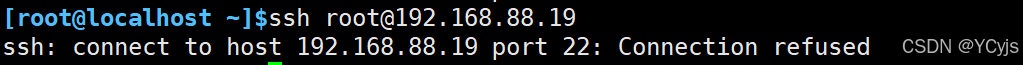

Επανεκκινήστε την υπηρεσία sshd

![]()

προσπάθησε ξανά

Καθορίστε τη θύρα, επιτυχία

Το περιεχόμενο μεταφέρεται σε πόρους αρχείων

Ο αλγόριθμος υπογραφής DSA είναι απενεργοποιημένος από προεπιλογή

Προετοιμασία Αρχείων

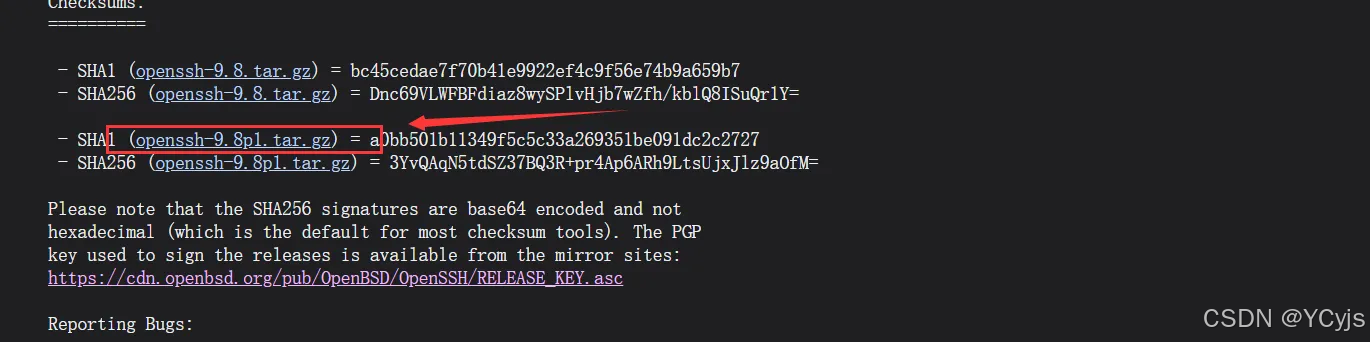

επίσημος ιστότοπος opensshOpenSSH: Σημειώσεις έκδοσης

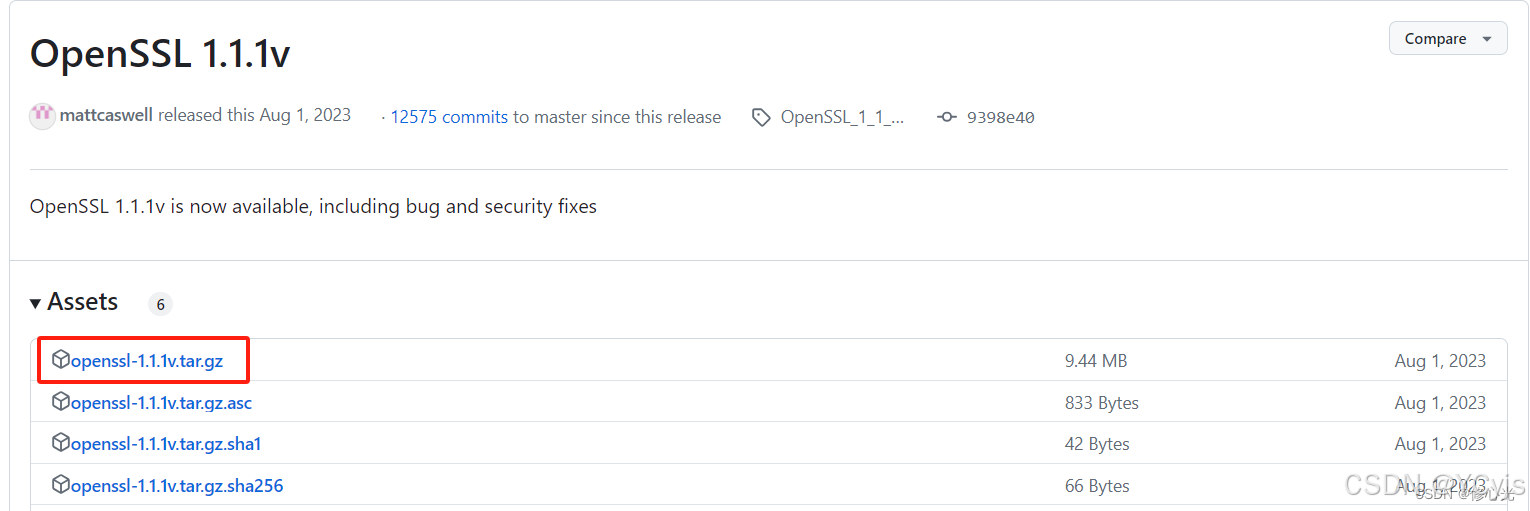

Δεδομένου ότι το openssh9.8p1 απαιτεί την έκδοση openssl να είναι μεγαλύτερη ή ίση με 1.1.1, το openssl πρέπει να αναβαθμιστεί και να εγκατασταθεί.

Επίσημη ιστοσελίδαΚυκλοφορία OpenSSL 1.1.1v · openssl/openssl · GitHub