моя контактная информация

Почтамезофия@protonmail.com

2024-07-12

한어Русский языкEnglishFrançaisIndonesianSanskrit日本語DeutschPortuguêsΕλληνικάespañolItalianoSuomalainenLatina

Имя службы: sshd

Основная программа сервера: /usr/sbin/sshd

Файл конфигурации сервера: /etc/ssh/sshd config.

SSH-клиент: Putty, Xshell, CRT, MobaXterm, FinalShell.

SSH-сервер: OpenSSH

SSH-сервер: по умолчанию используется TCP-порт 22, а версия протокола безопасности — sshv2. Помимо 2, есть еще 1 (с лазейками).

Сервер ssh в основном включает в себя две сервисные функции: удаленное соединение ssh и службу sftp.

Функция: служба SSHD использует протокол SSH для удаленного управления или передачи файлов между компьютерами.

По сравнению с предыдущим использованием Telnet для передачи файлов, это намного безопаснее, поскольку Telnet использует передачу открытого текста, а SSH использует зашифрованную передачу.

OpenSSH — это проект программного обеспечения с открытым исходным кодом, который реализует протокол SSH и подходит для различных операционных систем UNIX и Linux. В системе Centos 7 по умолчанию установлены пакеты программного обеспечения, связанные с openssh, а также добавлена служба sshd для автоматического запуска при загрузке.

[Однако версия 7 имеет проблемы и уязвимости, и ее необходимо обновить. Последняя версия на данный момент — 9.8.]

Посмотреть версию:сш -V

Выполните команду «systemctl start sshd», чтобы запустить службу sshd.

И ssh_config, и sshd_config — это файлы конфигурации для ssh-сервера. Разница между ними заключается в том, что первый — это файл конфигурации для клиента, а второй — файл конфигурации для сервера.

SSH в основном используется для удаленного управления системами Linux. Причина очень проста: такие методы передачи, как telnet и FTP, передают информацию аутентификации пользователя в открытом виде, что по своей сути небезопасно и создает риск прослушивания в сети. SSH (Secure Shell) в настоящее время более надежен.

Это протокол, предназначенный для обеспечения безопасности сеансов удаленного входа в систему и других сетевых служб. Использование протокола SSH позволяет эффективно предотвратить утечку информации во время удаленного управления. Все передаваемые данные могут быть зашифрованы через SSH, а также можно предотвратить подмену DNS и подмену IP.

1.3.1. Первый способ входа.

ssh [имя пользователя удаленного хоста] @[имя хоста или IP-адрес удаленного сервера] -p порт

Если вы хотите использовать имя пользователяlisiИдентификация, связанная с IP-адресом,192.168.1.100сервер, и служба SSH сервера работает на порту22, вам следует использовать следующую команду:

当在 Linux 主机上远程连接另一台 Linux 主机时,如当前所登录的用户是 root 的话,当连接另一台主机时也是用 root 用户登录时,可以直接使用 ssh IP,端口默认即可,如果端口不是默认的情况下,需要使用-p 指定端口。

прикрепил

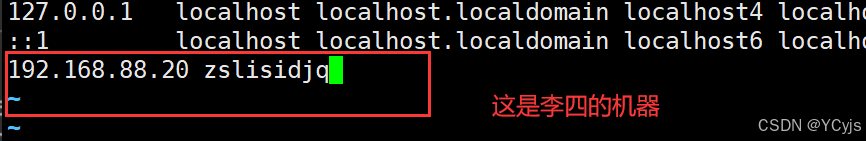

сопоставление хостов

![]()

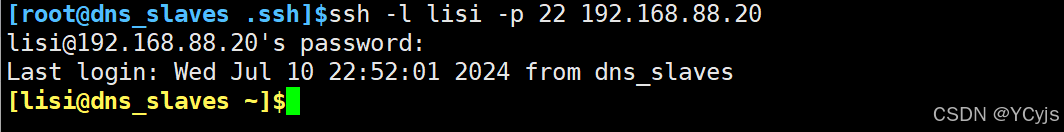

1.3.2. Способ входа второй.

ssh -l [имя пользователя удаленного хоста] [имя хоста или IP-адрес удаленного сервера] -p порт

-l: опция -l указывает имя входа.

-p: опция -p указывает порт входа в систему (если порт сервера не является портом по умолчанию, вам необходимо использовать -p, чтобы указать порт для входа в систему)

(не часто использовался)

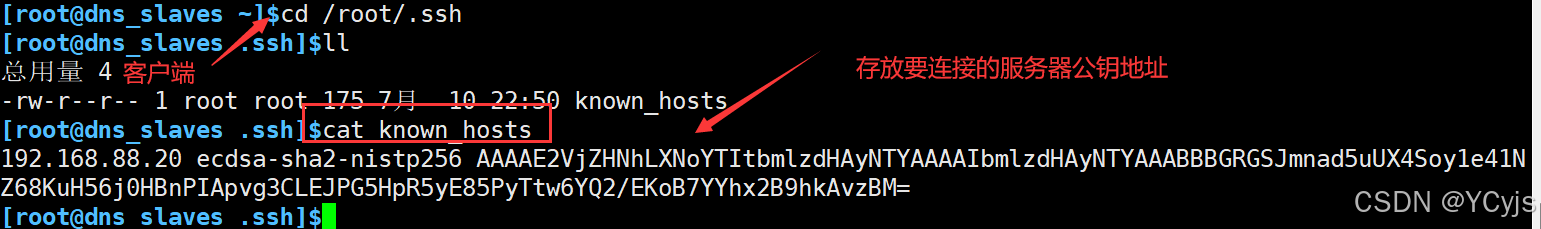

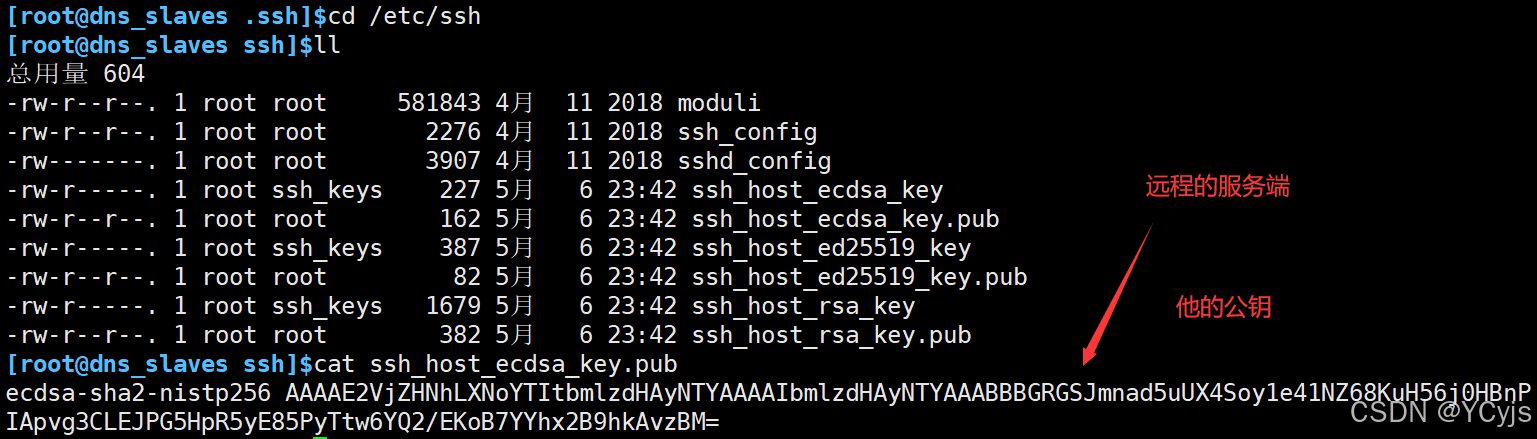

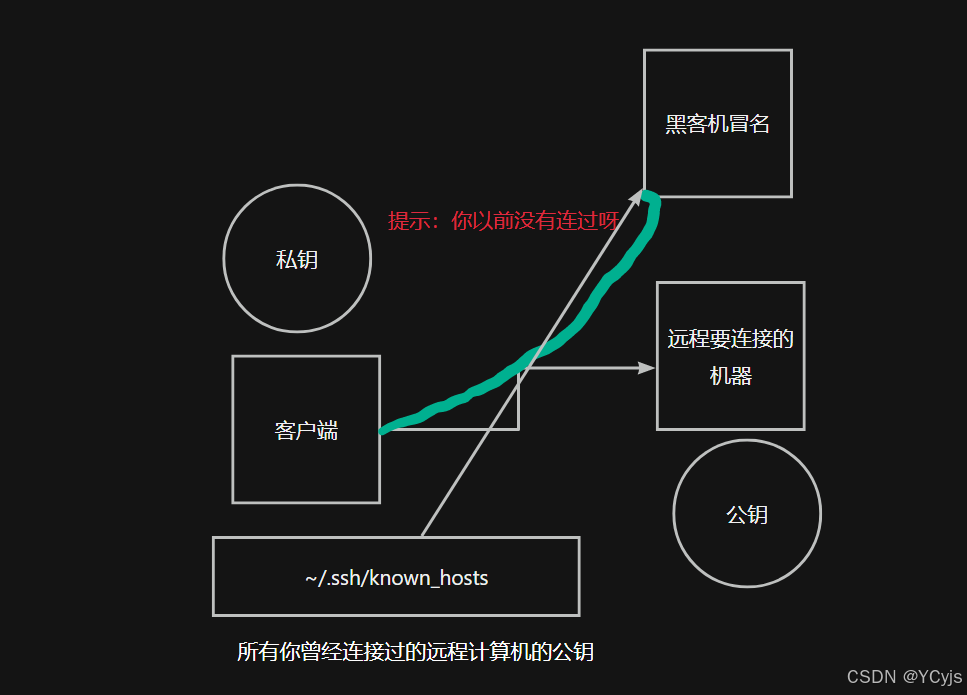

Запрос об открытом ключе

Запрос на клиенте

Сервер запрашивает свой собственный открытый ключ

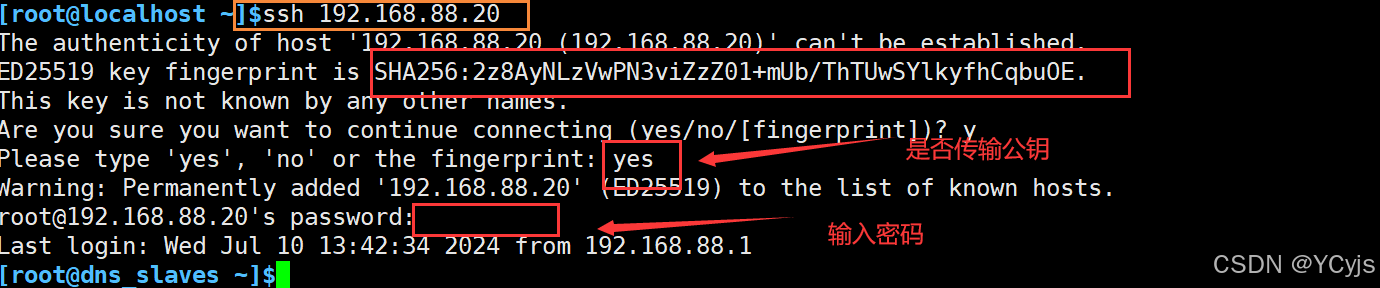

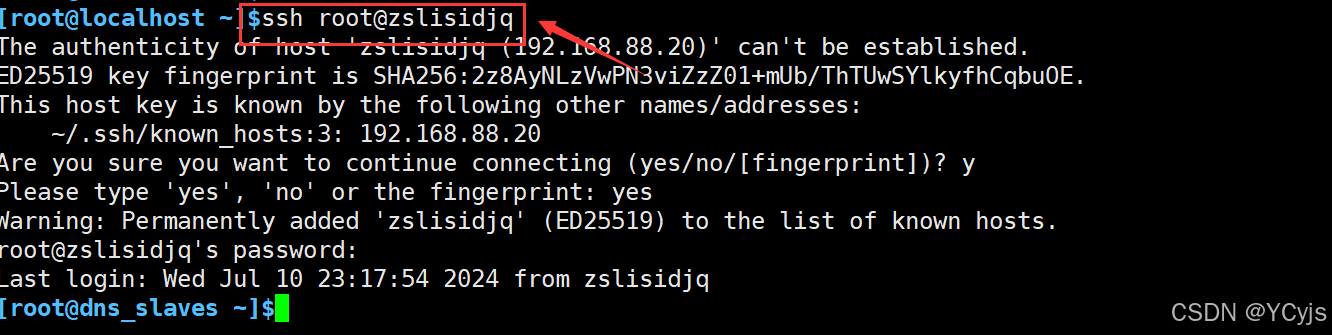

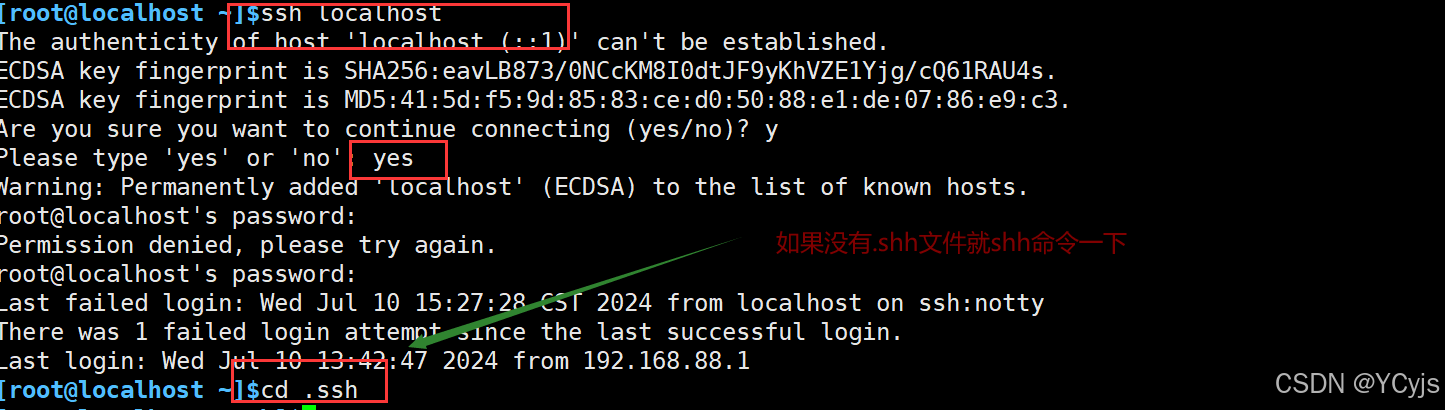

Примечание. Система не сохраняет информацию об удаленном хосте при первом входе на сервер. Чтобы подтвердить личность хоста, пользователю будет предложено продолжить соединение. Введите «да», а затем войдите в систему. in. В это время система запишет информацию об удаленном сервере в $HOME в домашнем каталоге пользователя /.ssh/known_hosts. При следующем входе в систему, поскольку информация о хосте сохранена, вам не будет предложено снова. .

OpenSSH проверит открытый ключ при следующем доступе к тому же компьютеру. Если открытые ключи различаются, OpenSSH выдаст предупреждение, чтобы защитить вас от таких атак, как перехват DNS.

Решение

1. При входе на удаленный хост через ssh добавьте опцию «-o StrictHostKeyChecking=no» следующим образом:

ssh -o StrictHostKeyChecking=нет 192.168.xxx.xxx

2. Чтобы полностью удалить это приглашение, необходимо изменить конфигурацию в файле /etc/ssh/ssh_config (или $HOME/.ssh/config) и добавить следующие две строки конфигурации:

StrictHostKeyChecking нет

UserKnownHostsFile /dev/null

Но лучше не добавлять

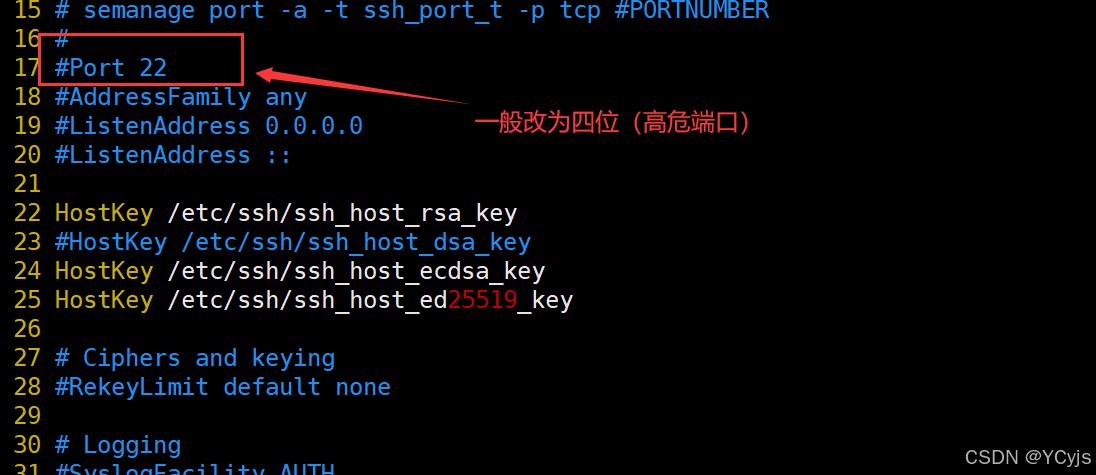

Сервер общей конфигурации

vim /etc/ssh/sshd_config

Порт необходимо изменить, чтобы другие не смогли его насильственно взломать.

ListenAddress устанавливает IP-адрес, привязанный к SSHD-серверу, 0.0.0.0 означает прослушивание всех адресов.

Рекомендации по безопасности: если хосту не требуется доступ по SSH из общедоступной сети, вы можете изменить адрес прослушивания на адрес внутренней сети. Это значение может быть записано как локальный IP-адрес или все адреса, то есть 0.0.0.0 представляет все. IP-адреса.

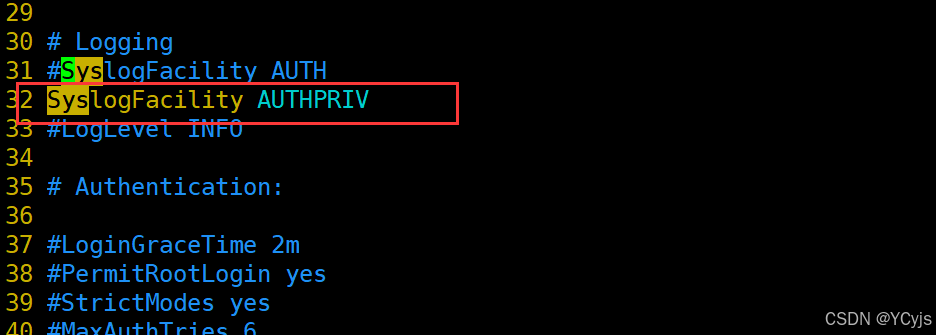

Когда кто-то входит в систему с помощью SSH, SSH записывает информацию: AUTHPRIV. Журнал службы sshd хранится в: /var/log/secure.

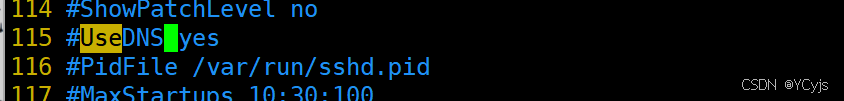

Вообще говоря, чтобы определить, является ли источник клиента нормальным и законным, DNS будет использоваться для проверки имени хоста клиента. Однако обычно при подключении внутри интрасети для этой базы установлено значение «нет», поэтому скорость соединения будет. будь быстрее.

Примечание. Отключите обратное разрешение DNS, чтобы повысить скорость ответа сервера.

А также некоторые настройки безопасности и настройки безопасности.

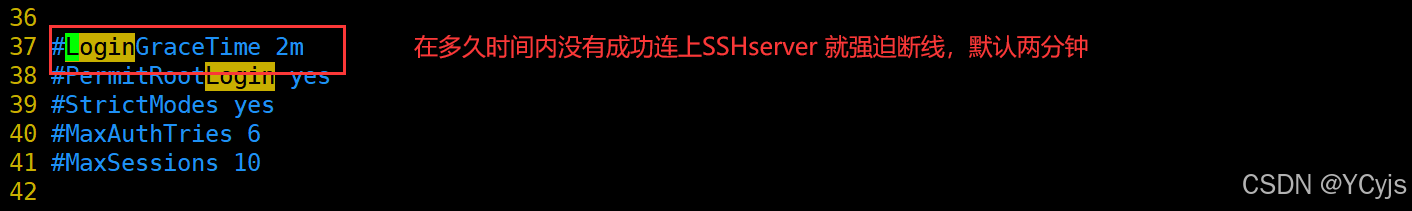

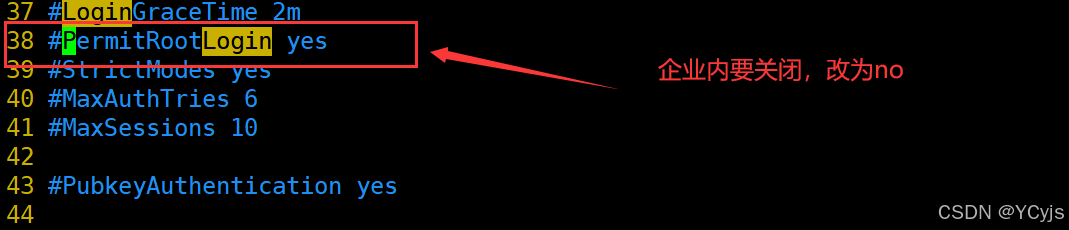

PermitRootLogin Разрешить ли вход в систему root, по умолчанию разрешено, но рекомендуется установить значение «Нет».Сервер реальной производственной среды не позволяет учетной записи root входить в систему напрямую., только обычные пользователи могут входить в систему. Вам необходимо использовать пользователя root, а затем переключиться на пользователя root.

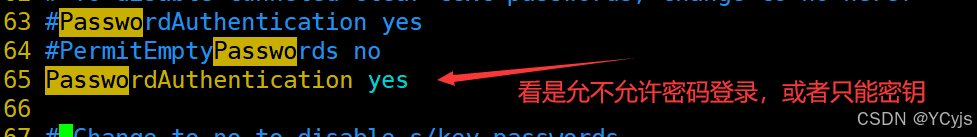

ПарольАутентификация да

Проверка пароля, конечно, требуется, поэтому вы можете написать здесь «да» или установить значение «нет». На реальных производственных серверах, в соответствии с различными требованиями уровня безопасности, некоторые настройки не требуют входа в систему с помощью пароля, и вы можете войти в систему через аутентификацию. ключ.

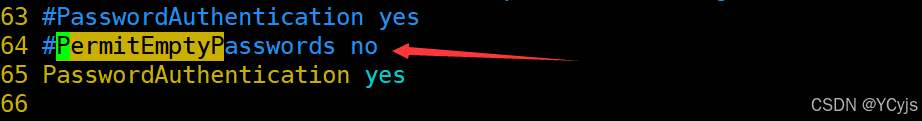

РазрешитьПустыеПароли нет

Разрешить ли пользователям с пустыми паролями вход в систему. По умолчанию вход с пустыми паролями запрещен.

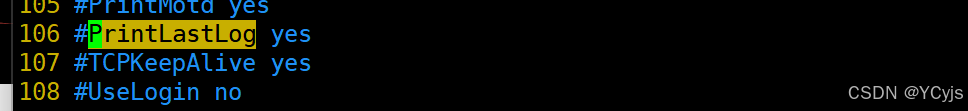

ПечатьПоследнегоЖурнала да

Отображать информацию о последнем входе в систему! По умолчанию да

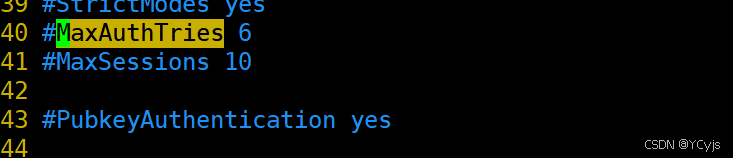

МаксПопыток Авторизации 6

Указывает максимальное количество аутентификаций, разрешенных для одного соединения. Значение по умолчанию — 6.

Если количество неудачных аутентификаций превысит половину этого значения, соединение будет принудительно разорвано и будут созданы дополнительные сообщения журнала ошибок.

По умолчанию 3 раза

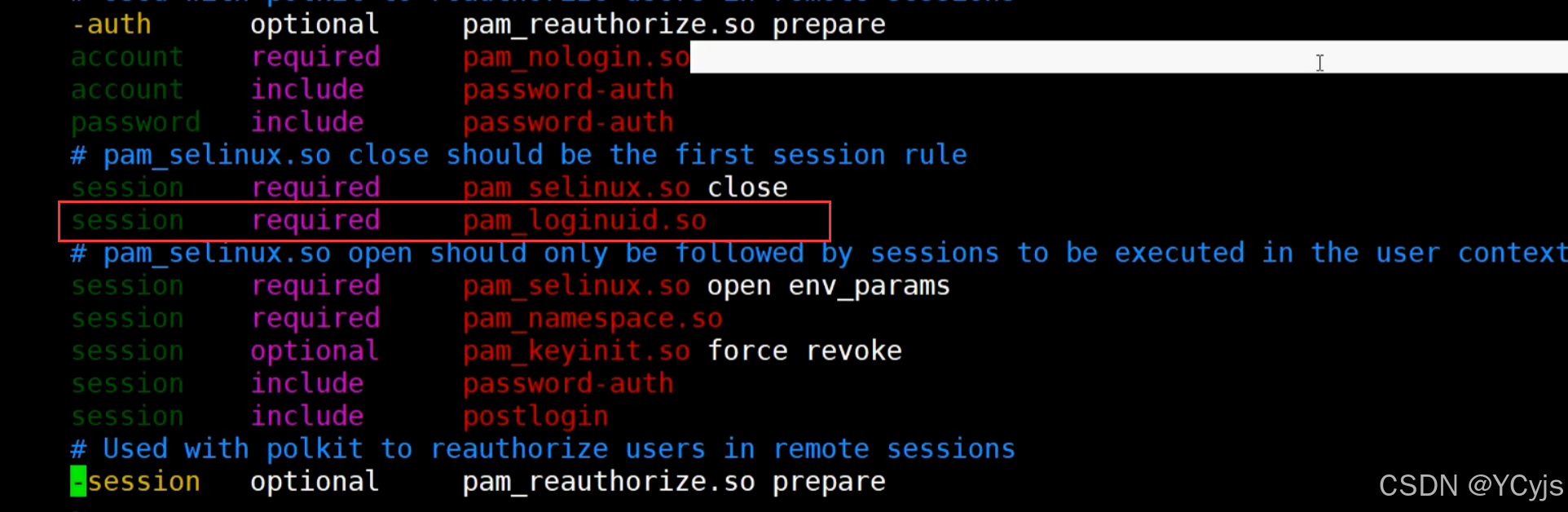

Включить модуль PAM

Комментарий

Черный и белый список

РазрешитьПользователям

Если вы хотите разрешить или запретить вход в систему определенным пользователям, вы можете использовать конфигурацию AllowUsers или DenyUsers. Их использование аналогично (будьте осторожны, не используйте их одновременно).

Конфигуреалловусерс

Например, если только пользователям zhangsan и wangwu разрешено входить в систему другим (lisi) пользователям

добавить в

Разрешить пользователям [email protected] wangwu

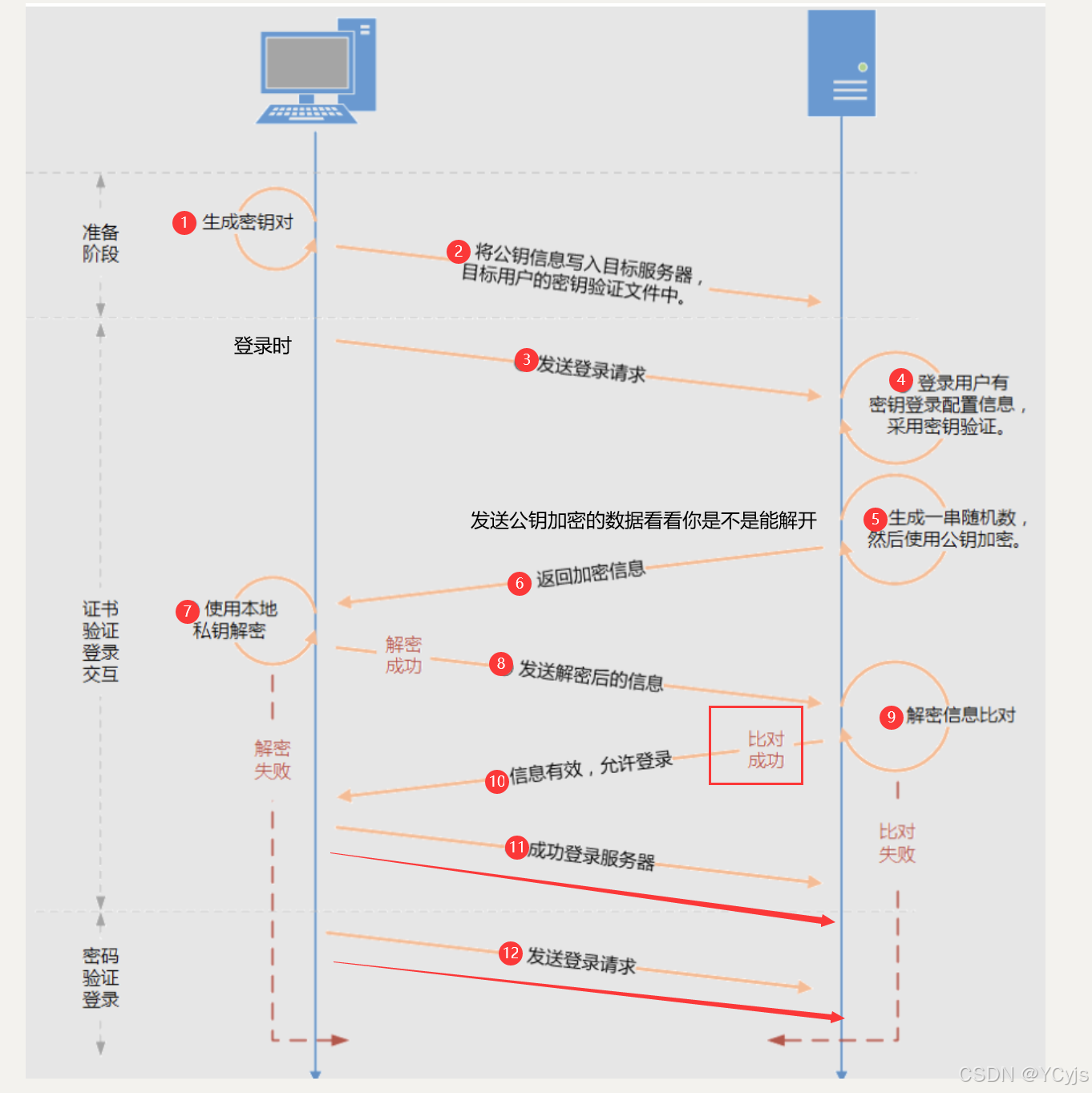

Разделен на 3 этапа:

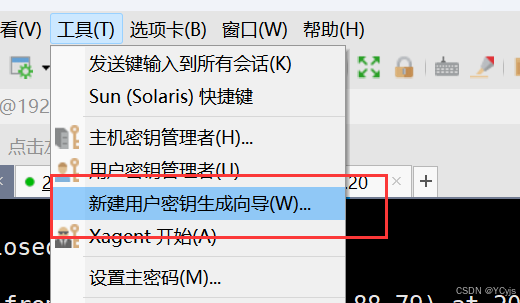

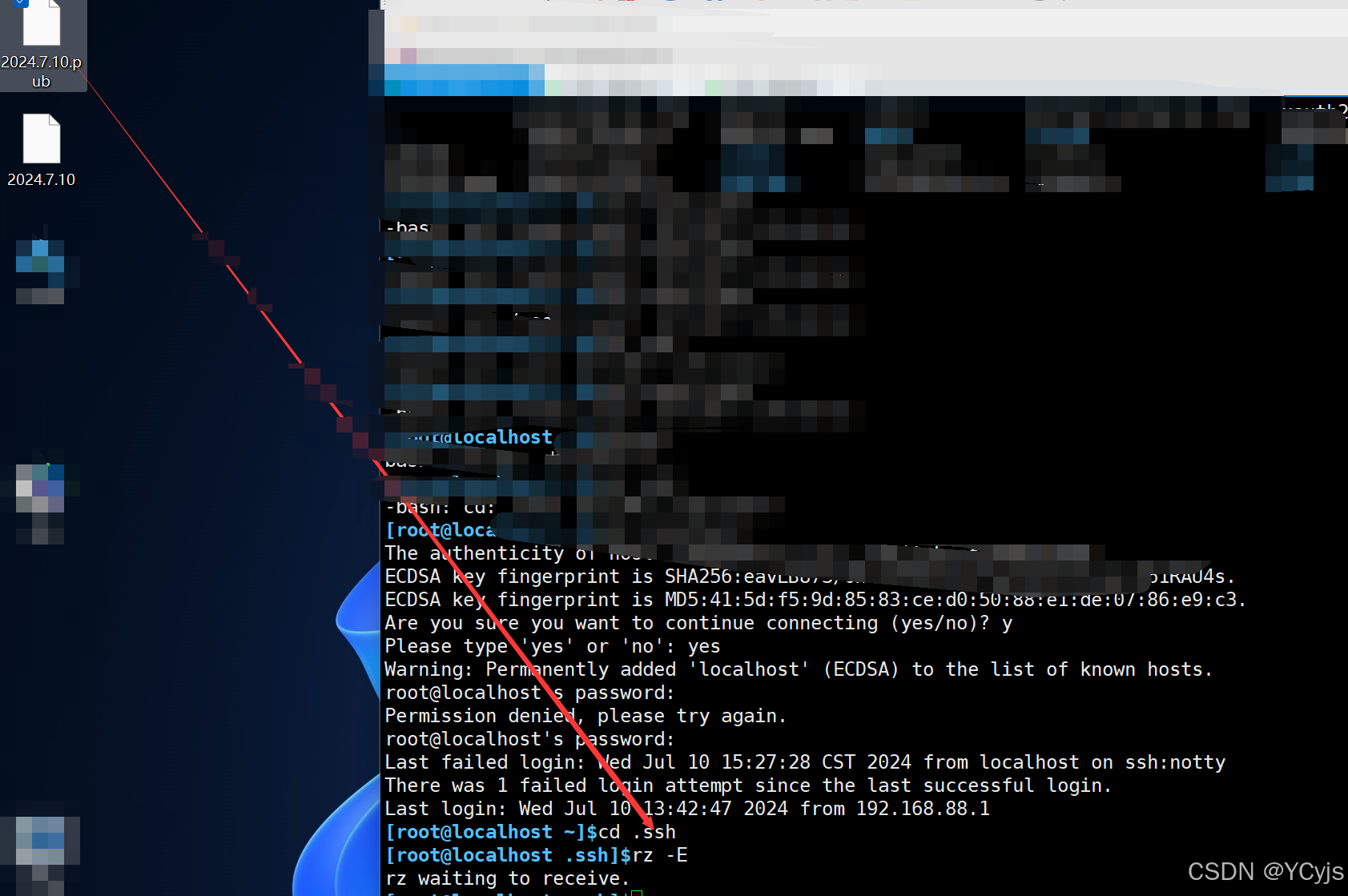

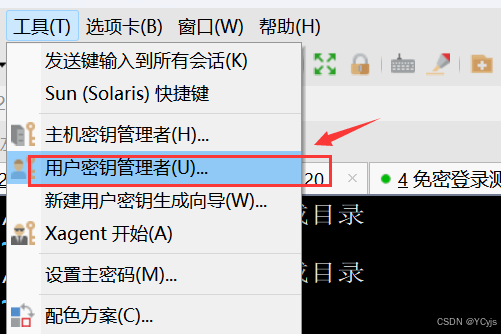

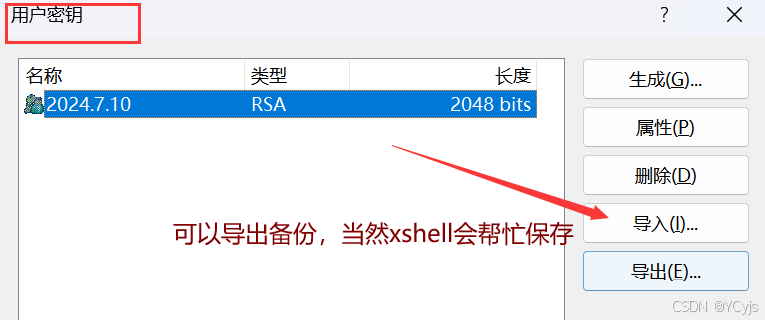

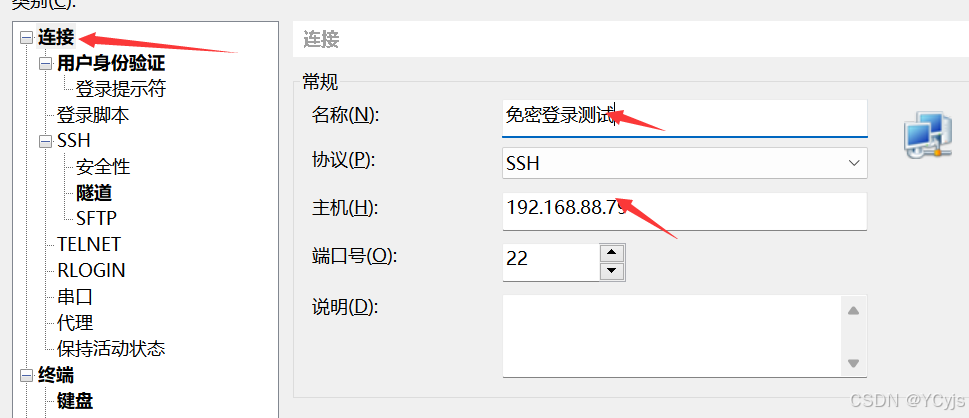

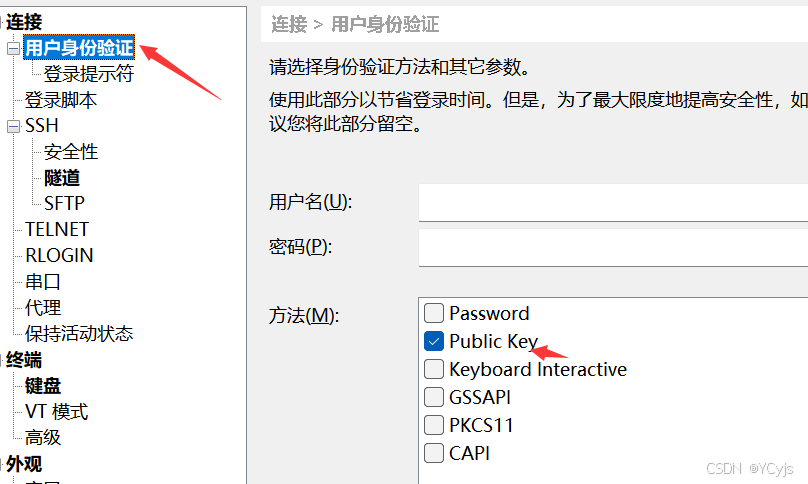

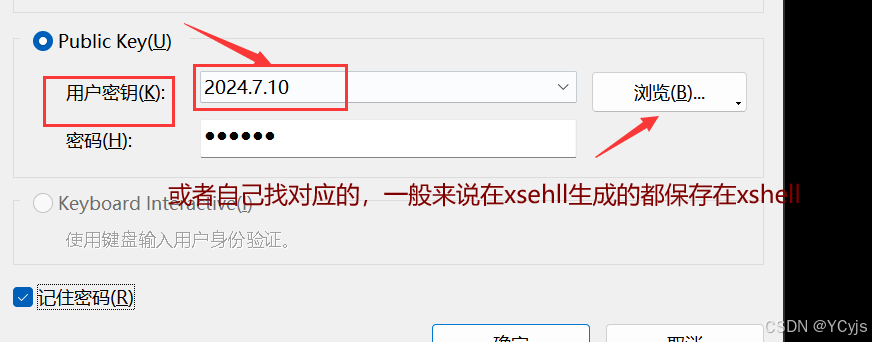

Клиент генерирует ключ (открытый ключ и закрытый ключ) в клиенте Xshell;

Поместите открытый ключ в файл ~/.ssh/authorized_key на сервере Linux;

Настройте ssh-клиент (клиент Xshell) для входа в систему с использованием ключа.

1. Сначала сгенерируйте открытый ключ в инструменте xshell.

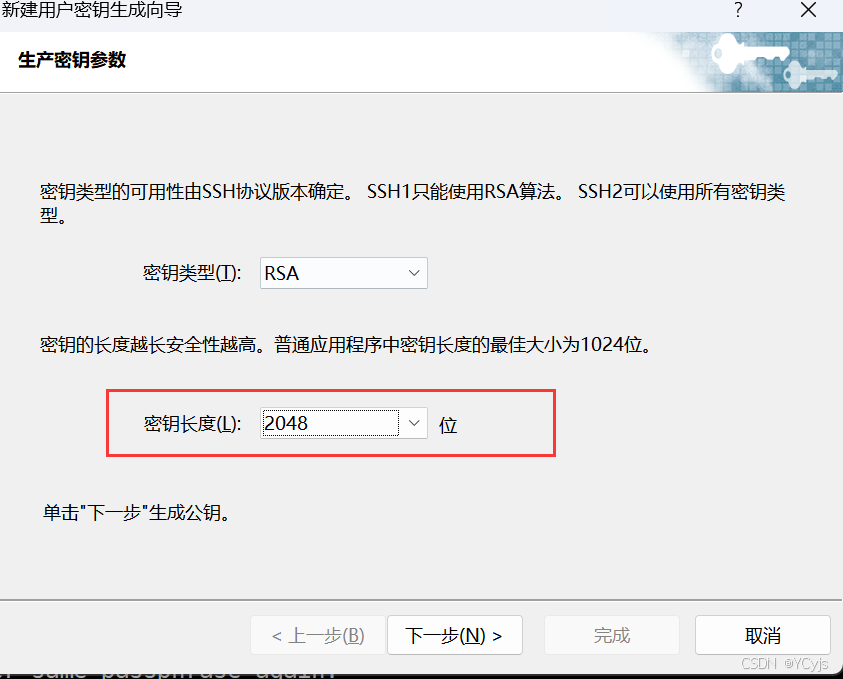

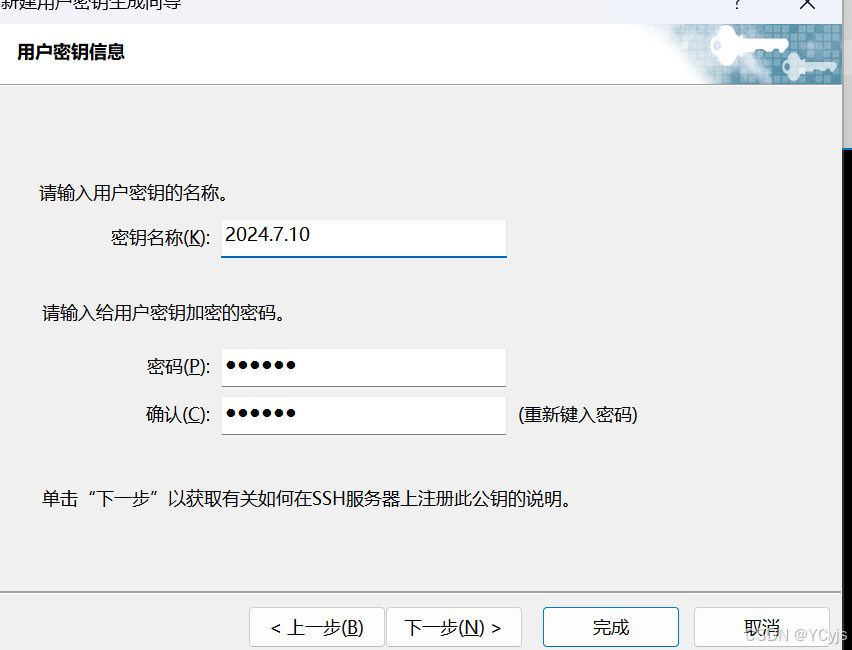

Отрегулируйте длину 2048, просто сделайте следующий шаг, вы можете установить имя и пароль.

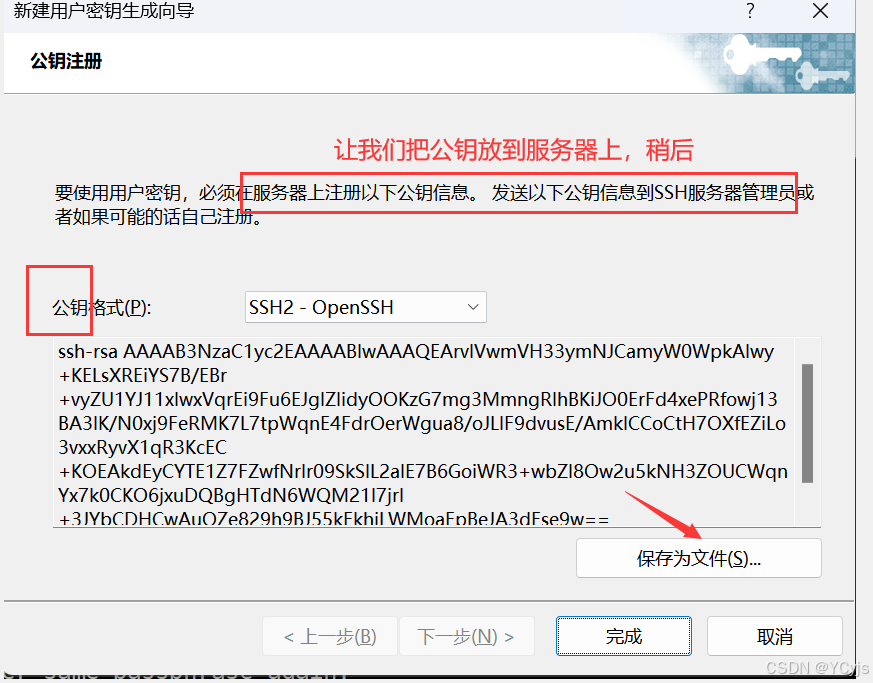

После завершения генерации появится публичный ключ, сохраните его

файлы, заканчивающиеся на pub

Затем откройте нашу Linux-машину

Перейдите в каталог ~/.shh (первый раз необходимо использовать ssh без пароля, иначе файла .shh может не быть)

Загрузить открытый ключ

Конечно, вам также необходимо изменить его на стандартное имяauthorized_keys.

Создать резервную копию закрытого ключа

Вход без пароля

Авторизация успешна

Подготовьте трамплин

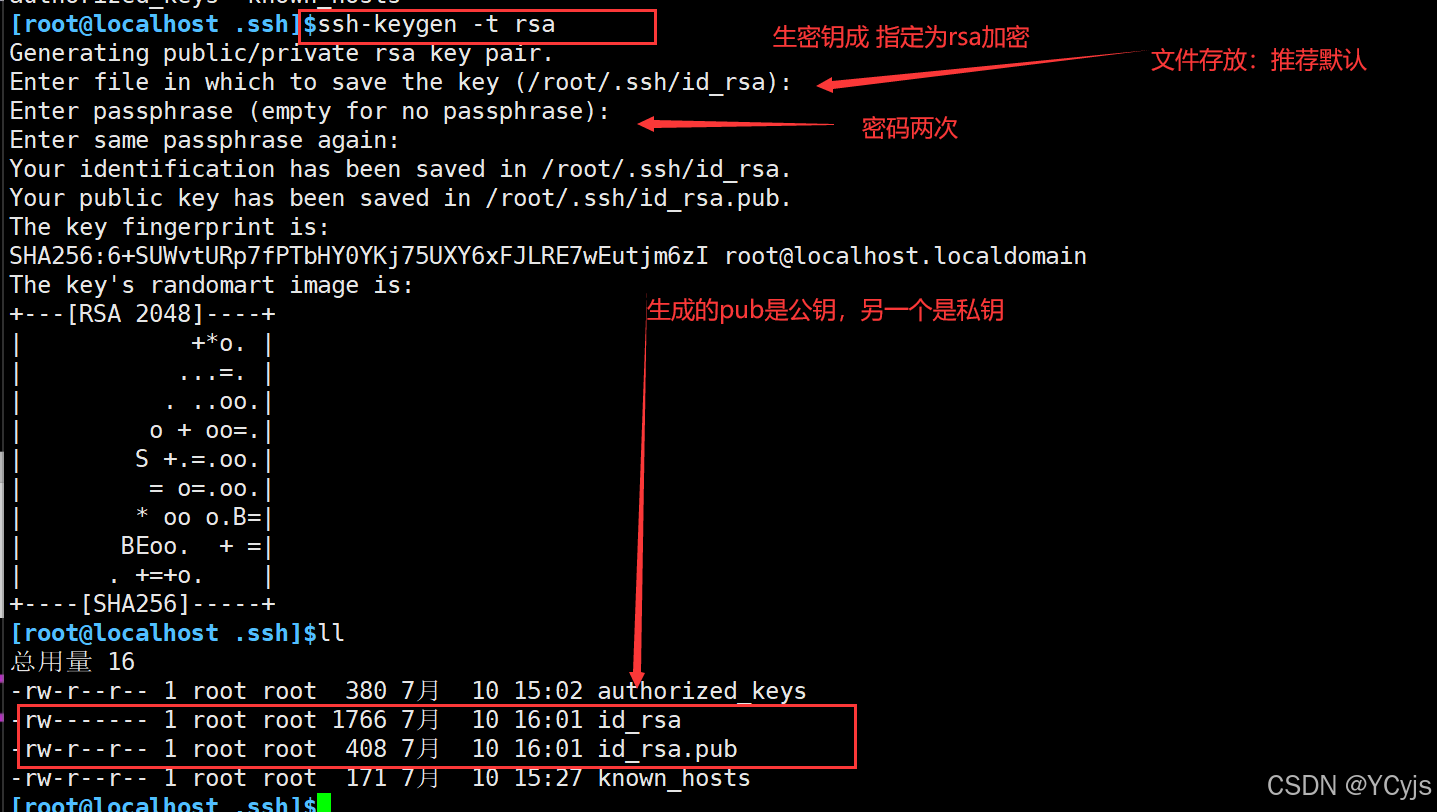

Опция «-t» команды ssh-keygen используется для указания типа алгоритма генерации открытых и закрытых ключей.

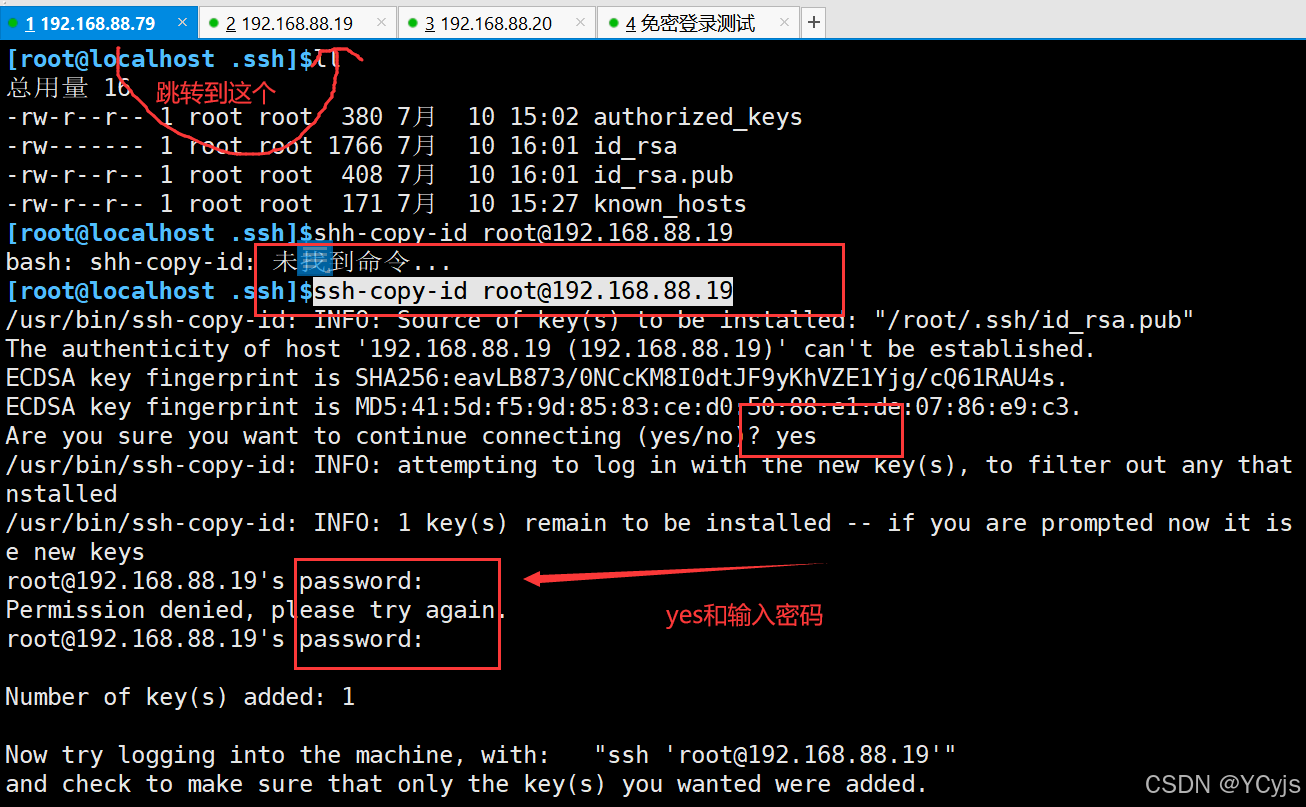

ssh-copy-id [email protected]

использоватьssh-copy-idинструмент: это автоматически выполнит процесс копирования открытого ключа. Эта команда автоматически выполнит копирование вашего.id_rsa.pubСодержимое открытого ключа добавляется на удаленный сервер.~/.ssh/authorized_keysв файле.

введите пароль: Поскольку вы впервые подключаетесь к удаленному серверу таким способом, вас могут попросить ввести пароль удаленного пользователя root.

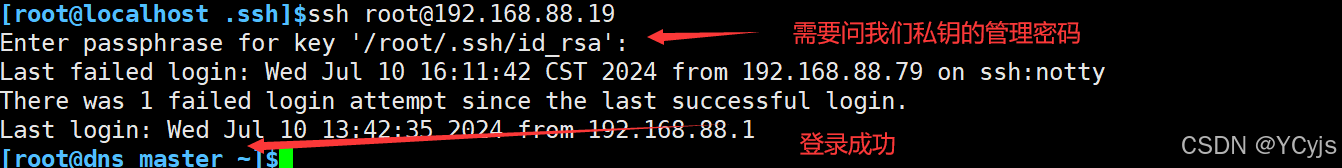

Вход через Springboard 79 19

Изменить разрешения

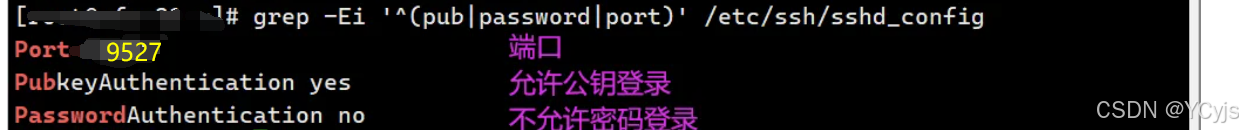

vim /etc/ssh/sshd_config

![]()

В строках 17, 43, 65.

Перезапустите службу sshd

![]()

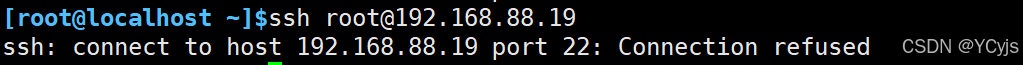

Попробуйте еще раз

Укажите порт, успех

Контент переносится в файловые ресурсы

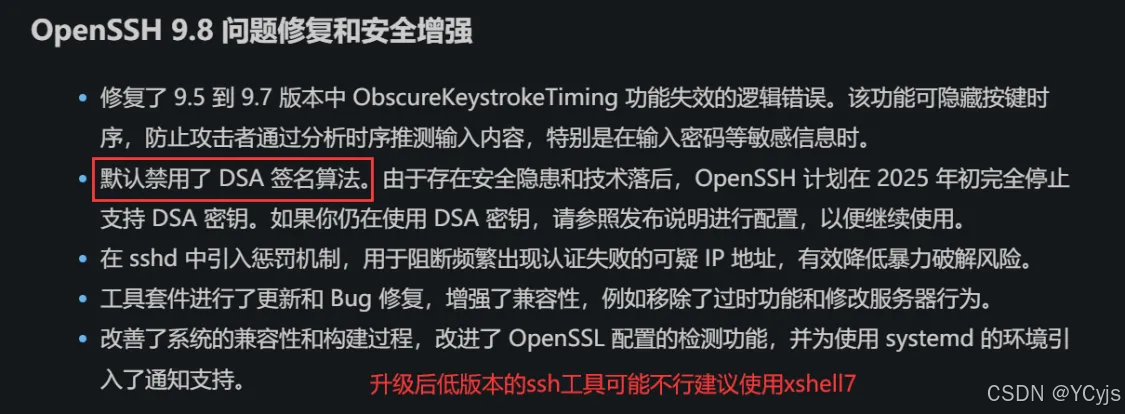

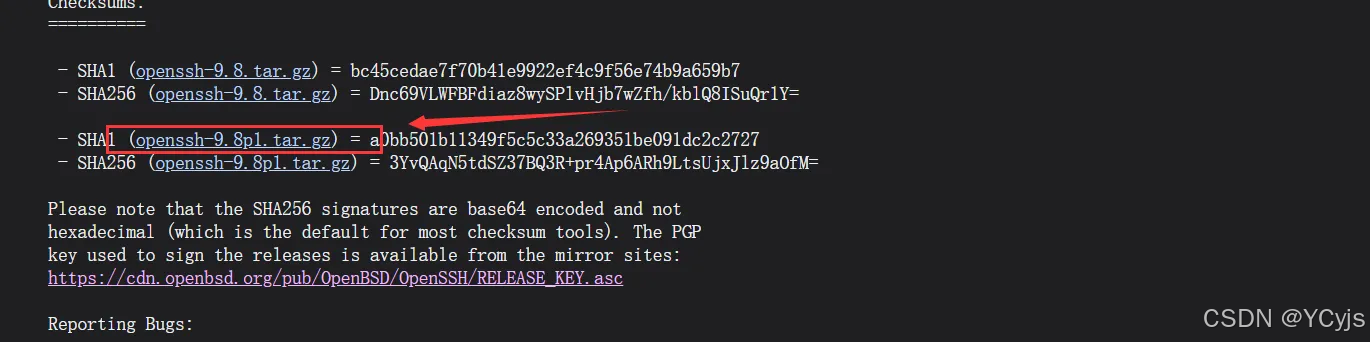

Алгоритм подписи DSA по умолчанию отключен.

Подготовка файлов

официальный сайт opensshOpenSSH: Примечания к выпуску

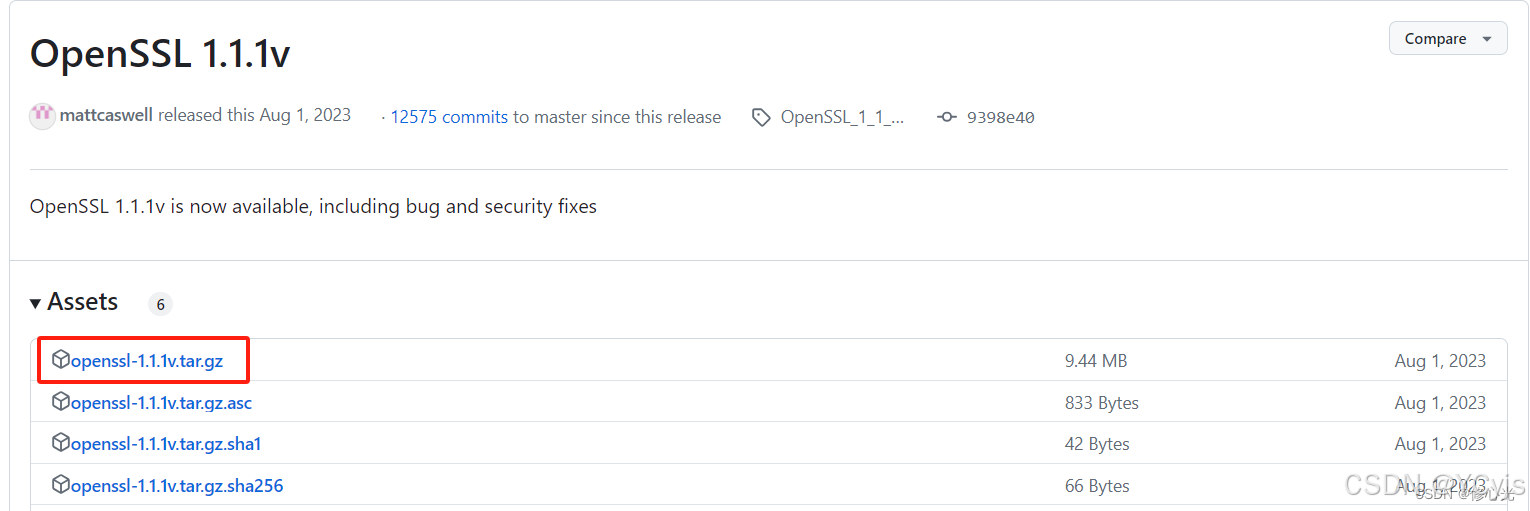

Поскольку для openssh9.8p1 версия openssl должна быть больше или равна 1.1.1, openssl необходимо обновить и установить.

Официальный веб-сайтВыпуск OpenSSL 1.1.1v · openssl/openssl · GitHub