プライベートな連絡先の最初の情報

送料メール:

2024-07-12

한어Русский языкEnglishFrançaisIndonesianSanskrit日本語DeutschPortuguêsΕλληνικάespañolItalianoSuomalainenLatina

目次

Spring Security は Spring ファミリーのセキュリティ管理フレームワークであり、別のセキュリティ フレームワークである Roku と比較すると、Shiro よりも豊富な機能と豊富なコミュニティ リソースを提供します。

一般に、Spring Security は大規模なプロジェクトで使用されることが多く、Shiro は Spring Security に比べて始めやすいため、小規模なプロジェクトで使用されることが多くなります。

一般的な Web アプリケーションでは、認証そして承認する。

認証と認可は、セキュリティ フレームワークとしての Spring Security の中核機能です。

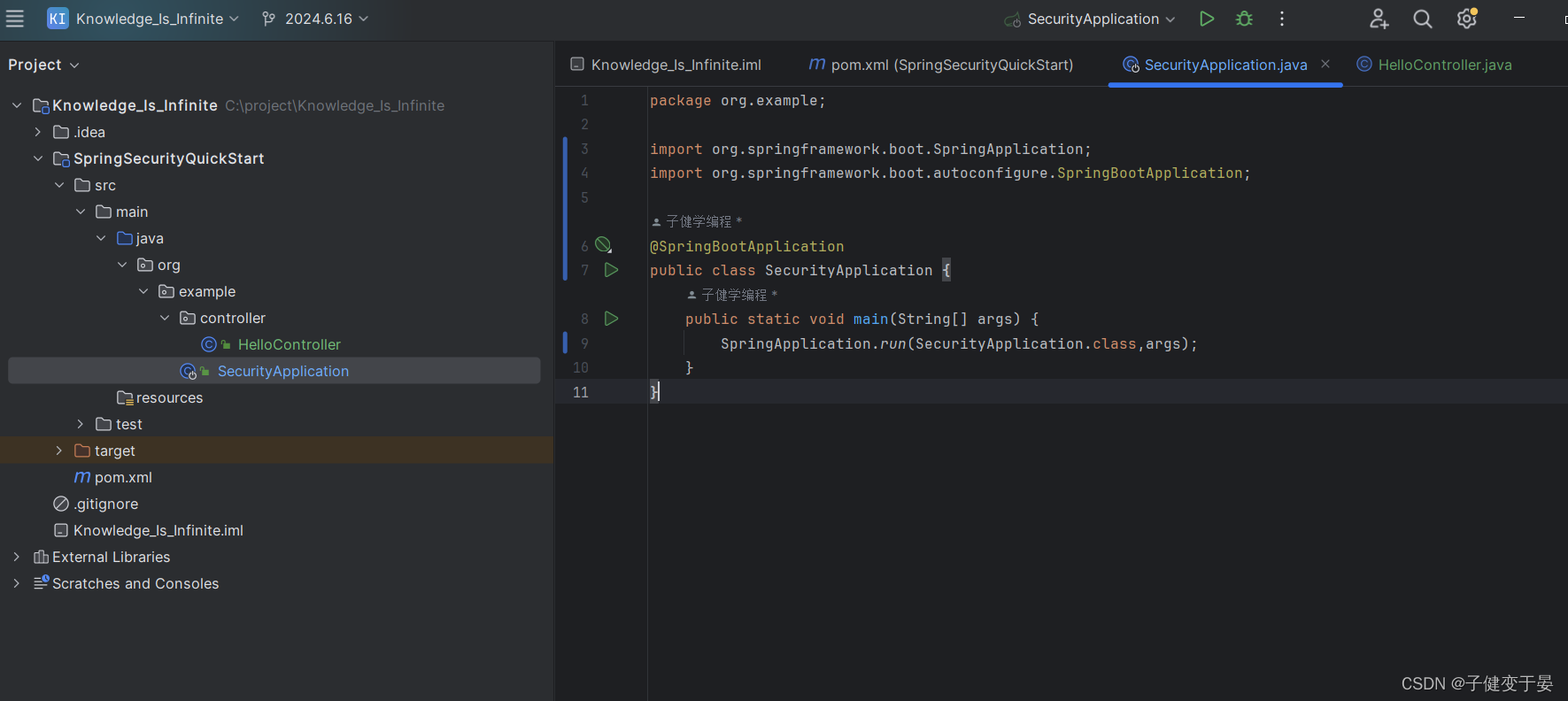

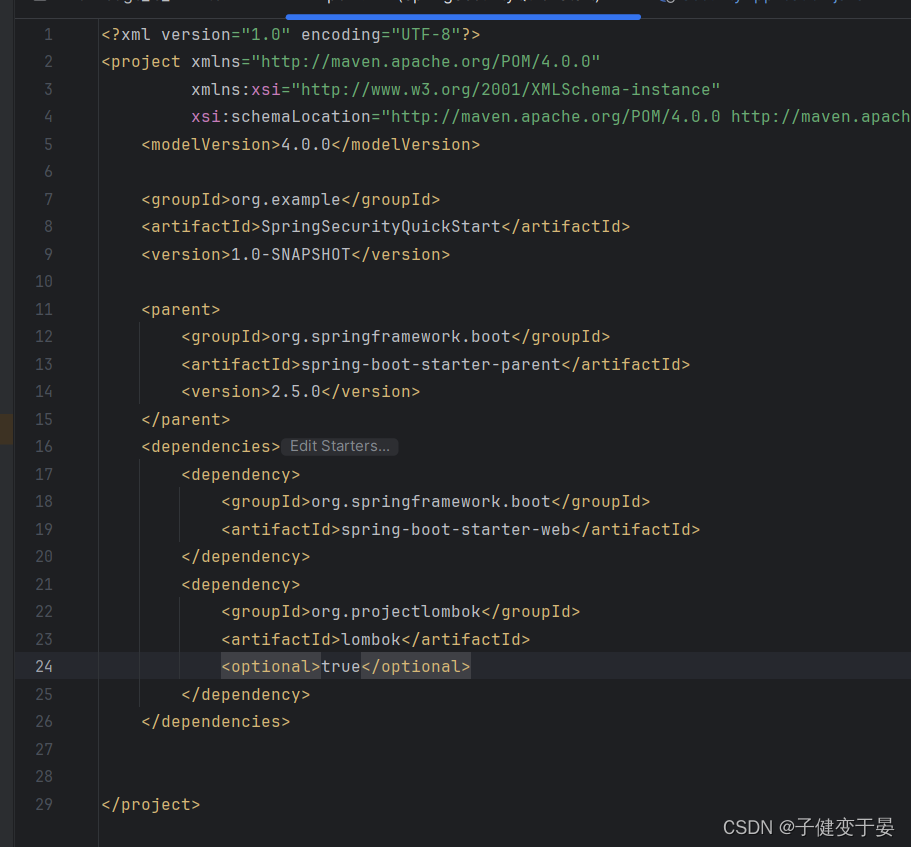

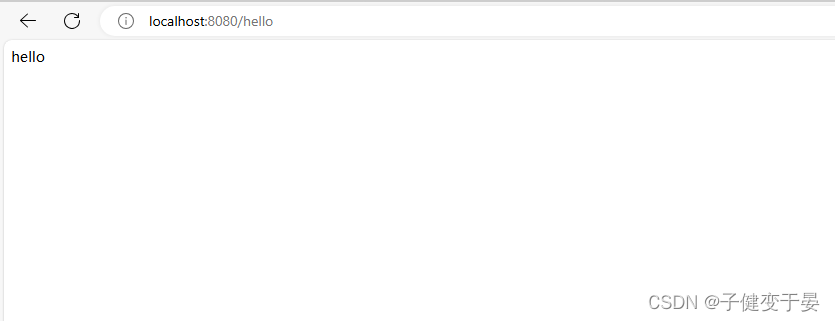

まずは簡単に SpringBoot プロジェクトをビルドしてみましょう。

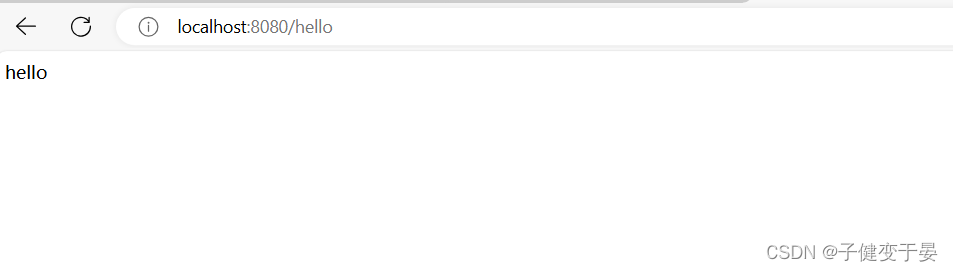

この時点で、作成した単純な hello インターフェイスにアクセスして、構築が成功したかどうかを確認します。

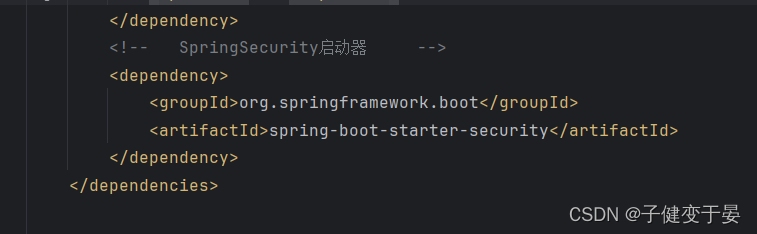

次に SpringSecurity を導入します。

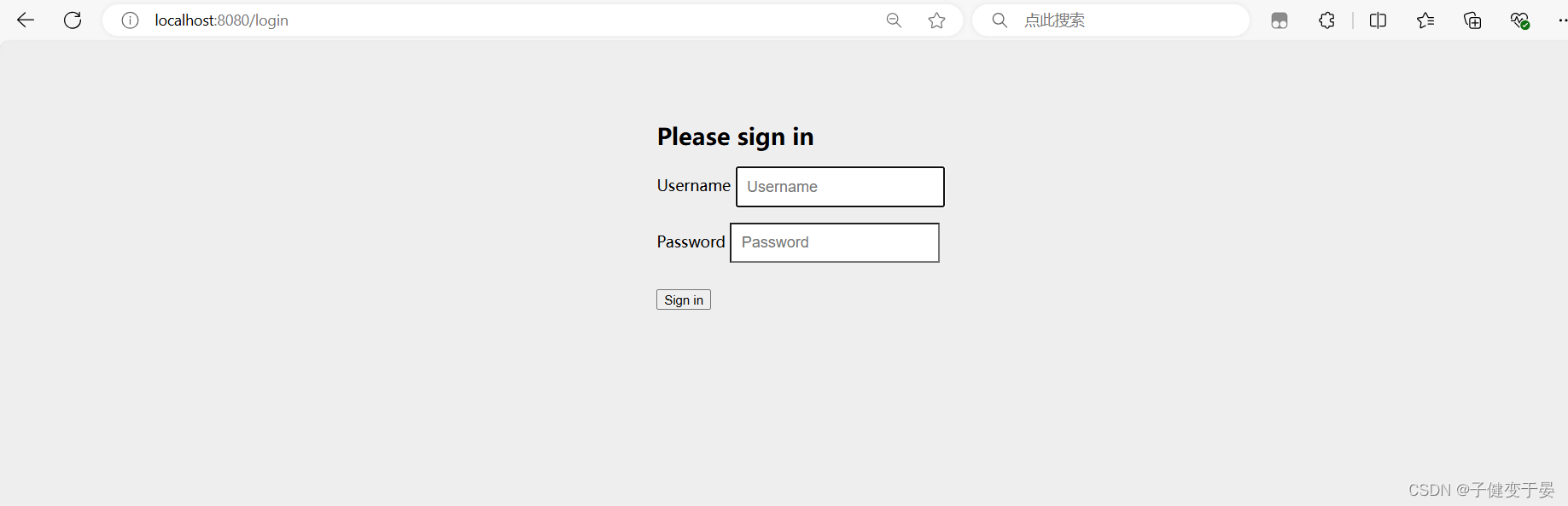

今回はアクセスインターフェースの効果を見てみましょう。

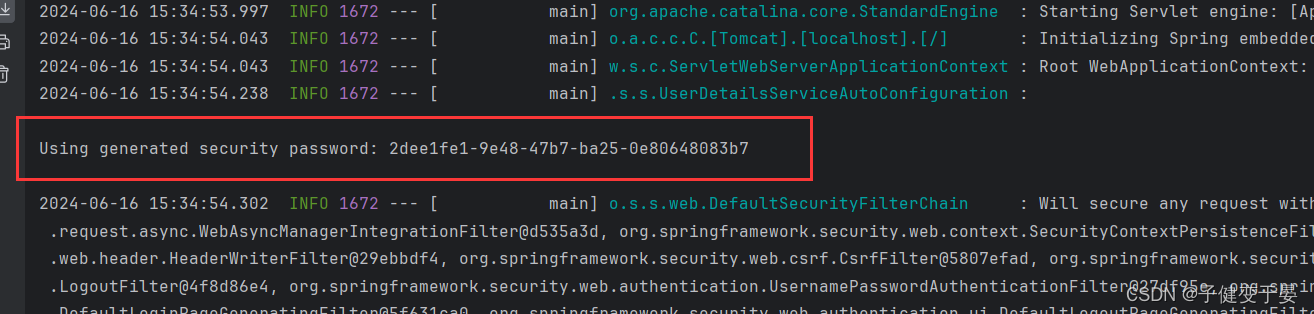

SpringSecurity が導入されると、アクセス インターフェイスは自動的にログイン ページに移動します。デフォルトのユーザー名は user で、インターフェイスにアクセスするにはログインする必要があります。

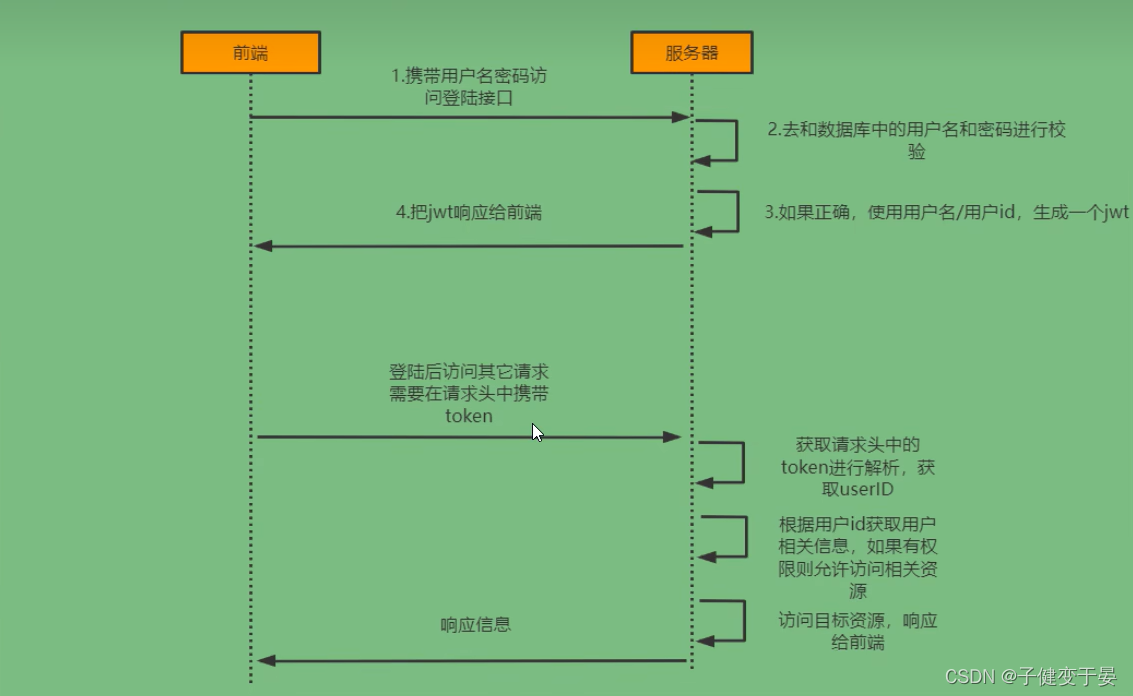

まず、ログイン検証プロセスを理解する必要があります。まず、フロントエンドはログイン インターフェイスにアクセスするためのユーザー名とパスワードを取得し、それをデータベース内のものと比較します。ユーザー名/ユーザー ID が正しく使用されている場合、jwt が生成され、jwt をフロントエンドに応答し、ログイン後に他のリクエストにアクセスすると、サーバーがトークンを取得するたびにリクエスト ヘッダーにトークンが含まれます。解析のためのリクエスト ヘッダーを取得し、UserID を取得し、ユーザー名 ID に基づいてユーザー関連情報と閲覧者権限を取得します (権限がある場合)。フロント エンドに応答します。

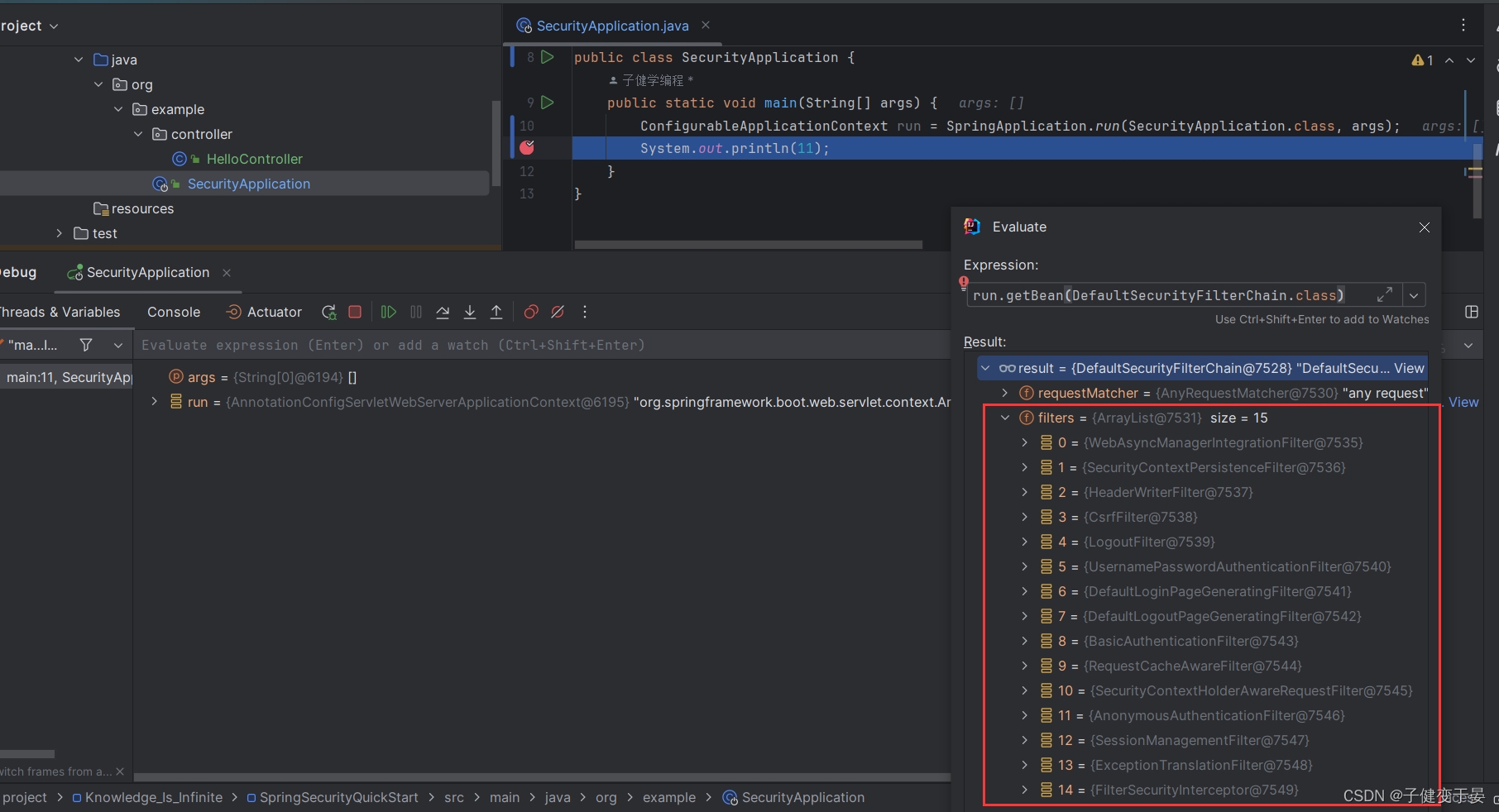

SpringSecurity の原理は、実際にはさまざまな機能を備えたフィルターを提供するフィルター チェーンです。ここでは、まず上記のクイック スタートに含まれるフィルターを見ていきます。

また、デバッグを使用して、現在のシステムの SpringSecurity フィルター チェーンに含まれるフィルターとその順序を確認することもできます。

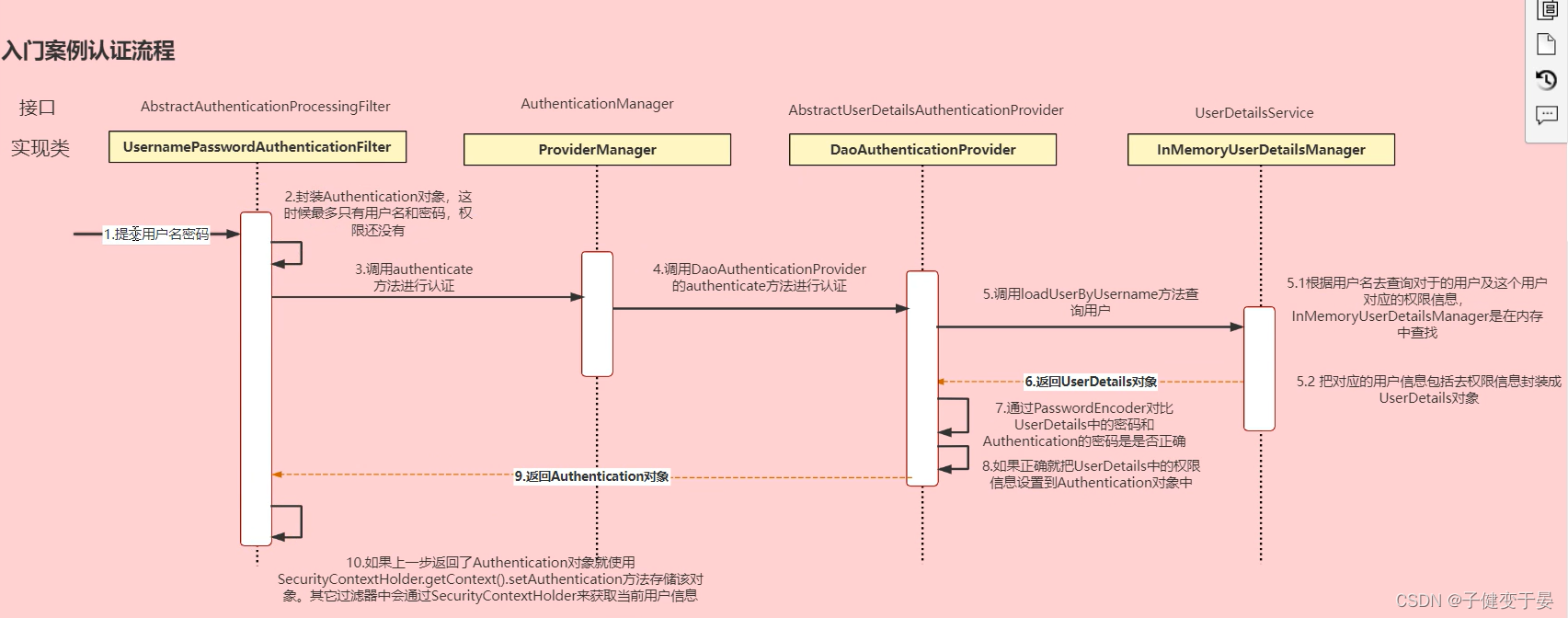

次に、認証フローチャートの分析を見てみましょう。

ここで必要なのは、プロセスを簡単に理解することだけです。

ユーザーがユーザー名とパスワードを送信すると、UsernamePasswordAuthenticationFilter がそれを Authentication オブジェクトとしてカプセル化して、認証のためにAuthenticateメソッドを呼び出します。次に、認証のためにDaoAuthenticationProviderのauthenticateメソッドを呼び出し、次にloadUserByUserNameメソッドを呼び出してユーザーをクエリします。メモリ内を検索し、対応するユーザー情報を UserDetails オブジェクトにカプセル化し、PasswordEncoder を使用して UserDetails のパスワードと認証パスワードを比較し、正しい場合は UserDetails の権限情報を Authentication オブジェクトに設定します。次に、Authentication オブジェクトを返し、最後に SecurityContextHolder.getContext().setAuthentication メソッドを使用してこのオブジェクトを保存し、他のフィルターは SecurityContextHoder を通じて現在のユーザー情報を取得します。 (この段落を理解するために暗記する必要はありません)

次に、変更する前にプロセスを把握します。まず、メモリから検索する場合はデータベースから検索する必要があり (ここでは UserDetailsService 実装クラスをカスタマイズする必要があります)、デフォルトのユーザー名とパスワードは使用しません。 、ログイン インターフェイスは自分で作成する必要があり、彼が提供するデフォルトのログイン ページを使用する必要はありません。

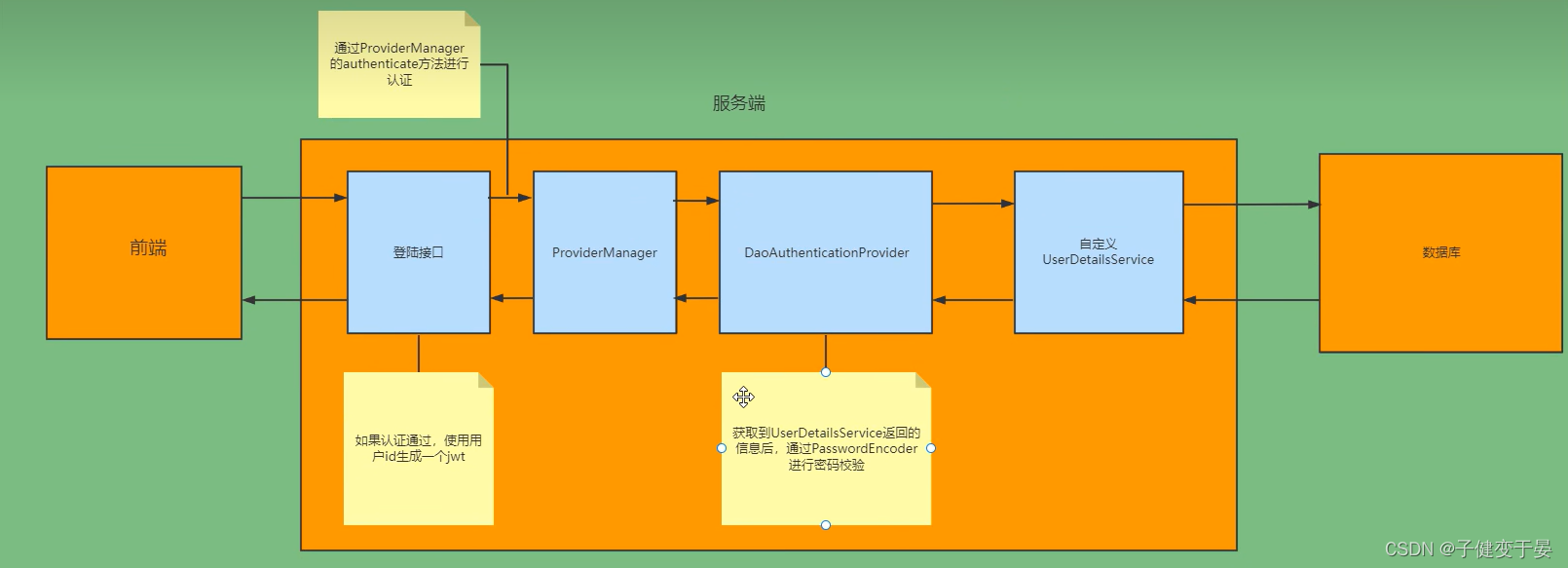

私たちが分析した状況に基づいて、このようなイメージを得ることができます。

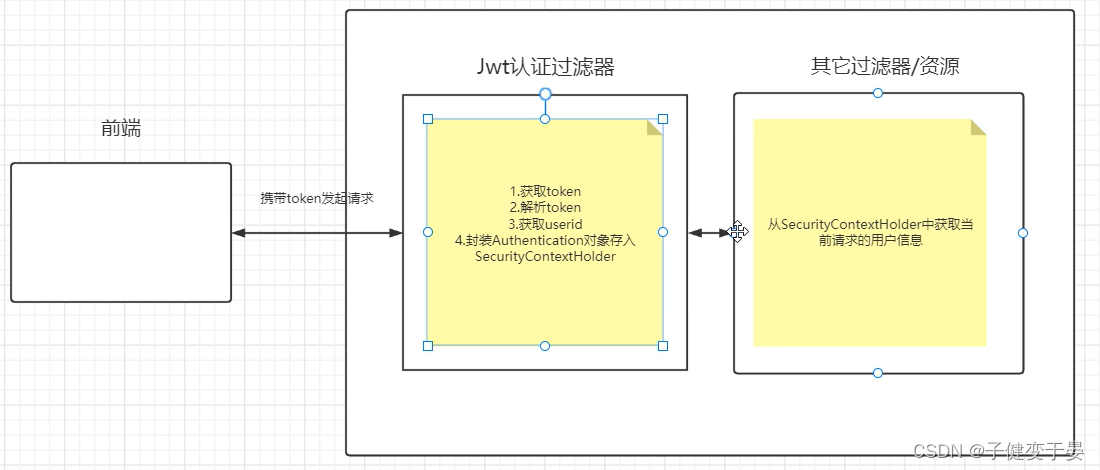

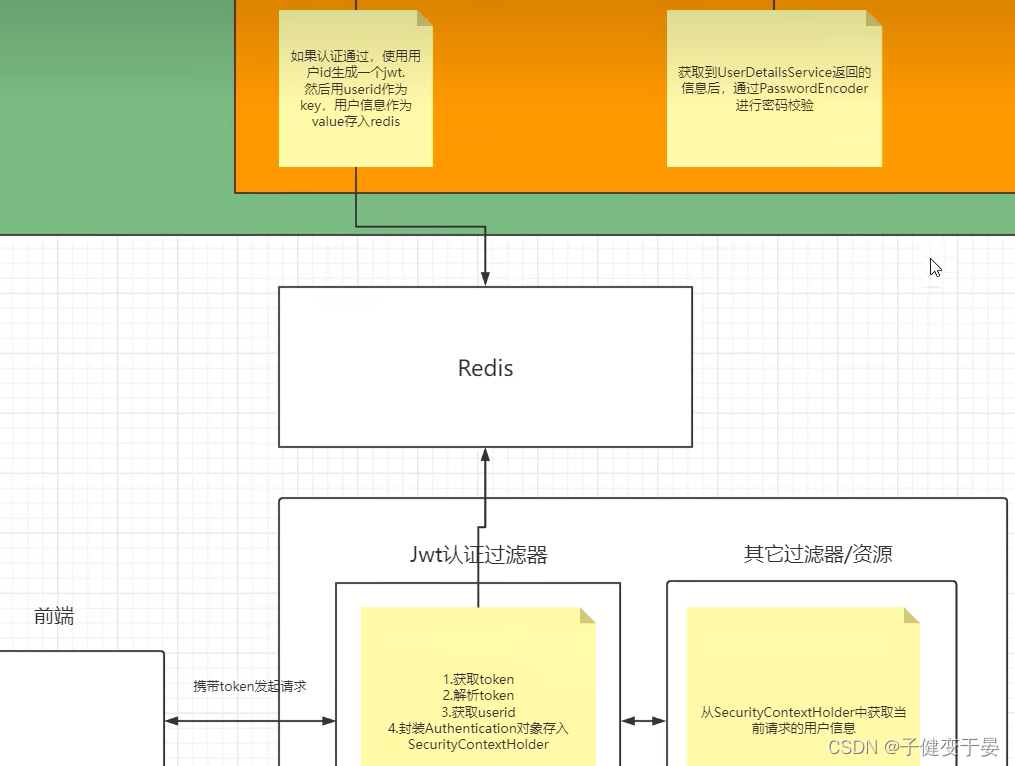

この時点で、jwt がフロントエンドに返され、フロントエンドによって行われた他のリクエストでトークンが送信されます。そのため、最初のステップは、トークンが送信されているかどうかを確認し、トークンを解析し、対応するユーザー ID を取得してカプセル化することです。 Anthentication オブジェクトとして SecurityContextHolder に保存されます (他のフィルターがそれを取得できるようにするため)。

ここで別の質問があります。jwt 認証フィルターからユーザー ID を取得した後、完全なユーザー情報を取得するにはどうすればよいですか?

ここでは redis を使用します。サーバーがユーザー ID を使用して認証を行い、フロントエンドに jwt を生成すると、ユーザー ID がキーとして使用され、ユーザーの情報が値として redis に保存されます。これにより、完全なユーザー情報が取得されます。 Redis からユーザー ID 経由で。

上記の原則の予備的な検討から、フロントエンドとバックエンドの分離の認証プロセスを独自に実装する場合に何をする必要があるかについても大まかに分析しました。

ログイン:

a. カスタムログインインターフェース

認証のために ProviderManager メソッドを呼び出します。認証が成功すると、jwt が生成されます。

ユーザー情報をredisに保存する

b. UserDetailsService をカスタマイズする

この実装クラスでデータベースにクエリを実行します

チェック:

a. jwt認証フィルターをカスタマイズする

トークンの取得

トークンを解析してユーザーIDを取得します

Redis から完全なユーザー情報を取得する

SecurityContextHolder に格納する

まず、対応する依存関係を追加する必要があります

- <!-- SpringSecurity启动器 -->

- <dependency>

- <groupId>org.springframework.boot</groupId>

- <artifactId>spring-boot-starter-security</artifactId>

- </dependency>

-

- <!-- redis依赖 -->

- <dependency>

- <groupId>org.springframework.boot</groupId>

- <artifactId>spring-boot-starter-data-redis</artifactId>

- </dependency>

- <!-- fastjson依赖 -->

- <dependency>

- <groupId>com.alibaba</groupId>

- <artifactId>fastjson</artifactId>

- <version>1.2.33</version>

- </dependency>

- <!-- jwt依赖 -->

- <dependency>

- <groupId>io.jsonwebtoken</groupId>

- <artifactId>jjwt</artifactId>

- <version>0.9.0</version>

- </dependency>

次に、Redis を使用し、Redis 関連の構成を追加する必要があります。

まずはFastJsonのシリアライザです

- package org.example.utils;

- import com.alibaba.fastjson.JSON;

- import com.alibaba.fastjson.parser.ParserConfig;

- import com.alibaba.fastjson.serializer.SerializerFeature;

- import com.fasterxml.jackson.databind.JavaType;

- import com.fasterxml.jackson.databind.type.TypeFactory;

- import org.springframework.data.redis.serializer.RedisSerializer;

- import org.springframework.data.redis.serializer.SerializationException;

-

- import java.nio.charset.Charset;

-

- /**

- * Redis使用fastjson序列化

- * @param <T>

- */

- public class FastJsonRedisSerializer<T> implements RedisSerializer<T> {

-

- public static final Charset DEFAULT_CHARSET = Charset.forName("UTF-8");

-

- private Class<T> clazz;

-

- static {

- ParserConfig.getGlobalInstance().setAutoTypeSupport(true);

- }

-

- public FastJsonRedisSerializer(Class<T> clazz){

- super();

- this.clazz=clazz;

- }

-

- @Override

- public byte[] serialize(T t) throws SerializationException {

- if (t == null){

- return new byte[0];

- }

- return JSON.toJSONString(t, SerializerFeature.WriteClassName).getBytes(DEFAULT_CHARSET);

- }

-

- @Override

- public T deserialize(byte[] bytes) throws SerializationException {

- if (bytes==null || bytes.length<=0){

- return null;

- }

- String str = new String(bytes,DEFAULT_CHARSET);

-

- return JSON.parseObject(str,clazz);

- }

-

- protected JavaType getJavaType(Class<?> clazz){

- return TypeFactory.defaultInstance().constructType(clazz);

- }

-

- }

RedisConfigを作成し、その中に文字化けなどの問題を解決するシリアライザーを作成します。

- package org.example.config;

- import org.example.utils.FastJsonRedisSerializer;

- import org.springframework.context.annotation.Bean;

- import org.springframework.context.annotation.Configuration;

- import org.springframework.data.redis.connection.RedisConnectionFactory;

- import org.springframework.data.redis.core.RedisTemplate;

- import org.springframework.data.redis.serializer.StringRedisSerializer;

-

- @Configuration

- public class RedisConfig {

- @Bean

- @SuppressWarnings(value = {"unchecked","rawtypes"})

- public RedisTemplate<Object,Object> redisTemplate(RedisConnectionFactory connectionFactory){

- RedisTemplate<Object,Object> template = new RedisTemplate<>();

- template.setConnectionFactory(connectionFactory);

-

- FastJsonRedisSerializer serializer = new FastJsonRedisSerializer(Object.class);

-

- //使用StringRedisSerializer来序列化和反序列化redus的key值

- template.setKeySerializer(new StringRedisSerializer());

- template.setValueSerializer(serializer);

-

- template.afterPropertiesSet();

- return template;

- }

- }

レスポンスクラスも統一する必要がある

- package org.example.domain;

- import com.fasterxml.jackson.annotation.JsonInclude;

- @JsonInclude(JsonInclude.Include.NON_NULL)

- public class ResponseResult<T>{

- /**

- * 状态码

- */

- private Integer code;

- /**

- * 提示信息,如果有错误时,前端可以获取该字段进行提示

- */

- private String msg;

- /**

- * 查询到的结果数据

- */

- private T data;

-

- public ResponseResult(Integer code,String msg){

- this.code = code;

- this.msg = msg;

- }

-

- public ResponseResult(Integer code,T data){

- this.code = code;

- this.data = data;

- }

-

- public Integer getCode() {

- return code;

- }

-

- public void setCode(Integer code) {

- this.code = code;

- }

-

- public String getMsg() {

- return msg;

- }

-

- public void setMsg(String msg) {

- this.msg = msg;

- }

-

- public T getData() {

- return data;

- }

-

- public void setData(T data) {

- this.data = data;

- }

-

- public ResponseResult(Integer code,String msg,T data){

- this.code = code;

- this.msg = msg;

- this.data = data;

- }

- }

jwt を生成し、jwt を解析するには、jwt ツール クラスが必要です。

- package org.example.utils;

-

- import io.jsonwebtoken.Claims;

- import io.jsonwebtoken.JwtBuilder;

- import io.jsonwebtoken.Jwts;

- import io.jsonwebtoken.SignatureAlgorithm;

-

- import javax.crypto.SecretKey;

- import javax.crypto.spec.SecretKeySpec;

- import java.util.Base64;

- import java.util.Date;

- import java.util.UUID;

-

- public class JwtUtil {

-

- //有效期为

- public static final Long JWT_TTL = 60*60*1000L; //一个小时

- //设置密钥明文

- public static final String JWT_KEY = "hzj";

-

- public static String getUUID(){

- String token = UUID.randomUUID().toString().replaceAll("-","");

- return token;

- }

-

- /**

- * 生成jwt

- * @param subject token中要存放的数据(json格式)

- * @return

- */

- public static String createJWT(String subject){

- JwtBuilder builder = getJwtBuilder(subject,null,getUUID()); //设置过期时间

- return builder.compact();

- }

-

- /**

- * 生成jwt

- * @param subject token中要存放的数据(json格式)

- * @param ttlMillis token超时时间

- * @return

- */

- public static String createJWT(String subject,Long ttlMillis){

- JwtBuilder builder = getJwtBuilder(subject,ttlMillis,getUUID()); //设置过期时间

- return builder.compact();

- }

-

- private static JwtBuilder getJwtBuilder(String subject,Long ttlMillis,String uuid){

- SignatureAlgorithm signatureAlgorithm = SignatureAlgorithm.HS256;

- SecretKey secretKey = generalkey();

- long nowMillis = System.currentTimeMillis();

- Date now = new Date(nowMillis);

- if(ttlMillis==null){

- ttlMillis=JwtUtil.JWT_TTL;

- }

- long expMillis = nowMillis + ttlMillis;

- Date expDate = new Date(expMillis);

- return Jwts.builder()

- .setId(uuid) //唯一的Id

- .setSubject(subject) //主题 可以是Json数据

- .setIssuer("hzj") //签发者

- .setIssuedAt(now) //签发时间

- .signWith(signatureAlgorithm,secretKey) //使用HS256对称加密算法签名,第二个参数为密钥

- .setExpiration(expDate);

- }

-

- /**

- * 创建token

- * @param id

- * @param subject

- * @param ttlMillis

- * @return

- */

- public static String createJWT(String id,String subject,Long ttlMillis){

- JwtBuilder builder = getJwtBuilder(subject,ttlMillis,id);//设置过期时间

- return builder.compact();

- }

-

- public static void main(String[] args) throws Exception{

- String token =

- "eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJleHAiOjE1OTg0MjU5MzIsInVzZX" +

- "JJZCI6MTExLCJ1c2VybmFtZSI6Ik1hcmtaUVAifQ.PTlOdRG7ROVJqPrA0q2ac7rKFzNNFR3lTMyP_8fIw9Q";

- Claims claims = parseJWT(token);

- System.out.println(claims);

- }

-

- /**

- * 生成加密后的密钥secretkey

- * @return

- */

- public static SecretKey generalkey(){

- byte[] encodeedkey = Base64.getDecoder().decode(JwtUtil.JWT_KEY);

- SecretKey key = new SecretKeySpec(encodeedkey,0,encodeedkey.length,"AES");

- return key;

- }

-

- /**

- * 解析

- * @param jwt

- * @return

- * @throws Exception

- */

- public static Claims parseJWT(String jwt) throws Exception{

- SecretKey secretKey = generalkey();

- return Jwts.parser()

- .setSigningKey(secretKey)

- .parseClaimsJws(jwt)

- .getBody();

- }

- }

別の Redis ツール クラス RedisCache を定義します。これにより、redistemplate の呼び出しが容易になります。

- package org.example.utils;

-

-

- import org.springframework.beans.factory.annotation.Autowired;

- import org.springframework.data.redis.core.BoundSetOperations;

- import org.springframework.data.redis.core.HashOperations;

- import org.springframework.data.redis.core.RedisTemplate;

- import org.springframework.data.redis.core.ValueOperations;

- import org.springframework.stereotype.Component;

-

- import java.util.*;

- import java.util.concurrent.TimeUnit;

-

- @SuppressWarnings(value = { "unchecked", "rawtypes" })

- @Component

- public class RedisCache

- {

- @Autowired

- public RedisTemplate redisTemplate;

-

- /**

- * 缓存基本的对象,Integer、String、实体类等

- *

- * @param key 缓存的键值

- * @param value 缓存的值

- */

- public <T> void setCacheObject(final String key, final T value)

- {

- redisTemplate.opsForValue().set(key, value);

- }

-

- /**

- * 缓存基本的对象,Integer、String、实体类等

- *

- * @param key 缓存的键值

- * @param value 缓存的值

- * @param timeout 时间

- * @param timeUnit 时间颗粒度

- */

- public <T> void setCacheObject(final String key, final T value, final Integer timeout, final TimeUnit timeUnit)

- {

- redisTemplate.opsForValue().set(key, value, timeout, timeUnit);

- }

-

- /**

- * 设置有效时间

- *

- * @param key Redis键

- * @param timeout 超时时间

- * @return true=设置成功;false=设置失败

- */

- public boolean expire(final String key, final long timeout)

- {

- return expire(key, timeout, TimeUnit.SECONDS);

- }

-

- /**

- * 设置有效时间

- *

- * @param key Redis键

- * @param timeout 超时时间

- * @param unit 时间单位

- * @return true=设置成功;false=设置失败

- */

- public boolean expire(final String key, final long timeout, final TimeUnit unit)

- {

- return redisTemplate.expire(key, timeout, unit);

- }

-

- /**

- * 获得缓存的基本对象。

- *

- * @param key 缓存键值

- * @return 缓存键值对应的数据

- */

- public <T> T getCacheObject(final String key)

- {

- ValueOperations<String, T> operation = redisTemplate.opsForValue();

- return operation.get(key);

- }

-

- /**

- * 删除单个对象

- *

- * @param key

- */

- public boolean deleteObject(final String key)

- {

- return redisTemplate.delete(key);

- }

-

- /**

- * 删除集合对象

- *

- * @param collection 多个对象

- * @return

- */

- public long deleteObject(final Collection collection)

- {

- return redisTemplate.delete(collection);

- }

-

- /**

- * 缓存List数据

- *

- * @param key 缓存的键值

- * @param dataList 待缓存的List数据

- * @return 缓存的对象

- */

- public <T> long setCacheList(final String key, final List<T> dataList)

- {

- Long count = redisTemplate.opsForList().rightPushAll(key, dataList);

- return count == null ? 0 : count;

- }

-

- /**

- * 获得缓存的list对象

- *

- * @param key 缓存的键值

- * @return 缓存键值对应的数据

- */

- public <T> List<T> getCacheList(final String key)

- {

- return redisTemplate.opsForList().range(key, 0, -1);

- }

-

- /**

- * 缓存Set

- *

- * @param key 缓存键值

- * @param dataSet 缓存的数据

- * @return 缓存数据的对象

- */

- public <T> BoundSetOperations<String, T> setCacheSet(final String key, final Set<T> dataSet)

- {

- BoundSetOperations<String, T> setOperation = redisTemplate.boundSetOps(key);

- Iterator<T> it = dataSet.iterator();

- while (it.hasNext())

- {

- setOperation.add(it.next());

- }

- return setOperation;

- }

-

- /**

- * 获得缓存的set

- *

- * @param key

- * @return

- */

- public <T> Set<T> getCacheSet(final String key)

- {

- return redisTemplate.opsForSet().members(key);

- }

-

- /**

- * 缓存Map

- *

- * @param key

- * @param dataMap

- */

- public <T> void setCacheMap(final String key, final Map<String, T> dataMap)

- {

- if (dataMap != null) {

- redisTemplate.opsForHash().putAll(key, dataMap);

- }

- }

-

- /**

- * 获得缓存的Map

- *

- * @param key

- * @return

- */

- public <T> Map<String, T> getCacheMap(final String key)

- {

- return redisTemplate.opsForHash().entries(key);

- }

-

- /**

- * 往Hash中存入数据

- *

- * @param key Redis键

- * @param hKey Hash键

- * @param value 值

- */

- public <T> void setCacheMapValue(final String key, final String hKey, final T value)

- {

- redisTemplate.opsForHash().put(key, hKey, value);

- }

-

- /**

- * 获取Hash中的数据

- *

- * @param key Redis键

- * @param hKey Hash键

- * @return Hash中的对象

- */

- public <T> T getCacheMapValue(final String key, final String hKey)

- {

- HashOperations<String, String, T> opsForHash = redisTemplate.opsForHash();

- return opsForHash.get(key, hKey);

- }

-

- /**

- * 删除Hash中的数据

- *

- * @param key

- * @param hkey

- */

- public void delCacheMapValue(final String key, final String hkey)

- {

- HashOperations hashOperations = redisTemplate.opsForHash();

- hashOperations.delete(key, hkey);

- }

-

- /**

- * 获取多个Hash中的数据

- *

- * @param key Redis键

- * @param hKeys Hash键集合

- * @return Hash对象集合

- */

- public <T> List<T> getMultiCacheMapValue(final String key, final Collection<Object> hKeys)

- {

- return redisTemplate.opsForHash().multiGet(key, hKeys);

- }

-

- /**

- * 获得缓存的基本对象列表

- *

- * @param pattern 字符串前缀

- * @return 对象列表

- */

- public Collection<String> keys(final String pattern)

- {

- return redisTemplate.keys(pattern);

- }

- }

-

応答にデータを書き込むこともあるので、ツール クラス WebUtils も必要です。

- package org.example.utils;

-

- import javax.servlet.http.HttpServletResponse;

- import java.io.IOException;

-

- public class WebUtils {

- /**

- * 将字符串渲染到客户端

- *

- * @param response 渲染对象

- * @param string 待渲染的字符串

- * @return null

- */

- public static String renderString(HttpServletResponse response, String string) {

- try

- {

- response.setStatus(200);

- response.setContentType("application/json");

- response.setCharacterEncoding("utf-8");

- response.getWriter().print(string);

- }

- catch (IOException e)

- {

- e.printStackTrace();

- }

- return null;

- }

- }

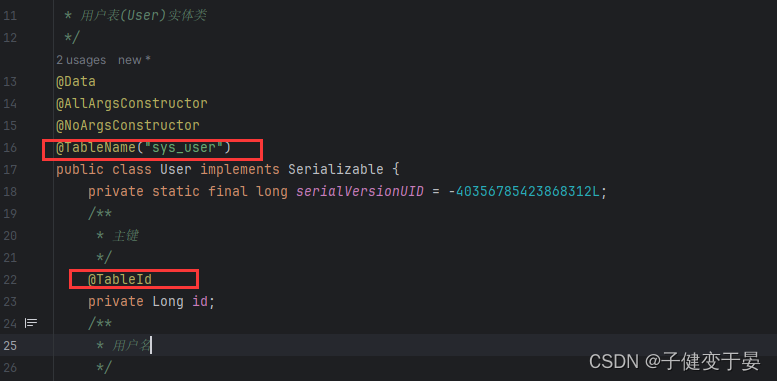

最後に、対応するユーザー エンティティ クラスを記述します。

- package org.example.domain;

-

- import lombok.AllArgsConstructor;

- import lombok.Data;

- import lombok.NoArgsConstructor;

- import java.io.Serializable;

- import java.util.Date;

- /**

- * 用户表(User)实体类

- */

- @Data

- @AllArgsConstructor

- @NoArgsConstructor

- public class User implements Serializable {

- private static final long serialVersionUID = -40356785423868312L;

- /**

- * 主键

- */

- private Long id;

- /**

- * 用户名

- */

- private String userName;

- /**

- * 昵称

- */

- private String nickName;

- /**

- * 密码

- */

- private String password;

- /**

- * 账号状态(0正常 1停用)

- */

- private String status;

- /**

- * 邮箱

- */

- private String email;

- /**

- * 手机号

- */

- private String phonenumber;

- /**

- * 用户性别(0男,1女,2未知)

- */

- private String sex;

- /**

- * 头像

- */

- private String avatar;

- /**

- * 用户类型(0管理员,1普通用户)

- */

- private String userType;

- /**

- * 创建人的用户id

- */

- private Long createBy;

- /**

- * 创建时间

- */

- private Date createTime;

- /**

- * 更新人

- */

- private Long updateBy;

- /**

- * 更新时间

- */

- private Date updateTime;

- /**

- * 删除标志(0代表未删除,1代表已删除)

- */

- private Integer delFlag;

- }

-

上記の分析によると、SpringSecurity が UserDetailsService を使用できるように UserDetailsService をカスタマイズする必要があります。独自の UserDetailsService は、データベースからユーザー名とパスワードをクエリできます。

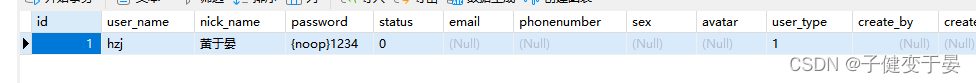

まず、データベース テーブル sys_user を作成します。

- CREATE TABLE `sys_user` (

- `id` bigint NOT NULL AUTO_INCREMENT COMMENT '主键',

- `user_name` varchar(64) NOT NULL DEFAULT 'NULL' COMMENT '用户名',

- `nick_name` varchar(64) NOT NULL DEFAULT 'NULL' COMMENT '呢称',

- `password` varchar(64) NOT NULL DEFAULT 'NULL' COMMENT '密码',

- `status` char(1) DEFAULT '0' COMMENT '账号状态(0正常1停用)',

- `email` varchar(64) DEFAULT NULL COMMENT '邮箱',

- `phonenumber` varchar(32) DEFAULT NULL COMMENT '手机号',

- `sex` char(1) DEFAULT NULL COMMENT '用户性别(0男,1女,2未知)',

- `avatar` varchar(128) DEFAULT NULL COMMENT '头像',

- `user_type` char(1) NOT NULL DEFAULT '1' COMMENT '用户类型(O管理员,1普通用户)',

- `create_by` bigint DEFAULT NULL COMMENT '创建人的用户id',

- `create_time` datetime DEFAULT NULL COMMENT '创建时间',

- `update_by` bigint DEFAULT NULL COMMENT '更新人',

- `update_time` datetime DEFAULT NULL COMMENT '更新时间',

- `del_flag` int DEFAULT '0' COMMENT '删除标志(O代表未删除,1代表已删除)',

- PRIMARY KEY (`id`)

- ) ENGINE=InnoDB AUTO_INCREMENT=3 DEFAULT CHARSET=utf8mb4 COLLATE=utf8mb4_0900_ai_ci COMMENT='用户表';

次に、myBatisPlus と mysql ドライバーを導入します。

- <dependency>

- <groupId>com.baomidou</groupId>

- <artifactId>mybatis-plus-boot-starter</artifactId>

- <version>3.4.3</version>

- </dependency>

- <dependency>

- <groupId>mysql</groupId>

- <artifactId>mysql-connector-java</artifactId>

- </dependency>

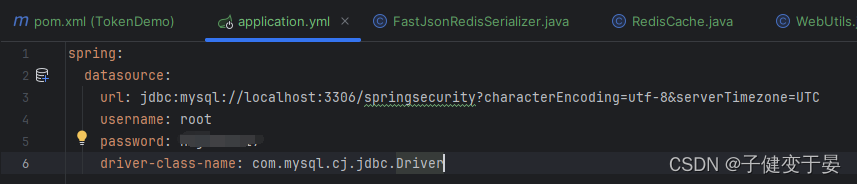

次に、データベースの関連情報を設定します。

次に、マッパー インターフェイス UserMapper を定義し、mybatisplus を使用して対応するアノテーションを追加します。

- package org.example.mapper;

-

- import com.baomidou.mybatisplus.core.mapper.BaseMapper;

- import org.example.domain.User;

-

- public interface UserMapper extends BaseMapper<User> {

- }

次に、コンポーネントのスキャンを設定します

次に、コンポーネントのスキャンを設定します

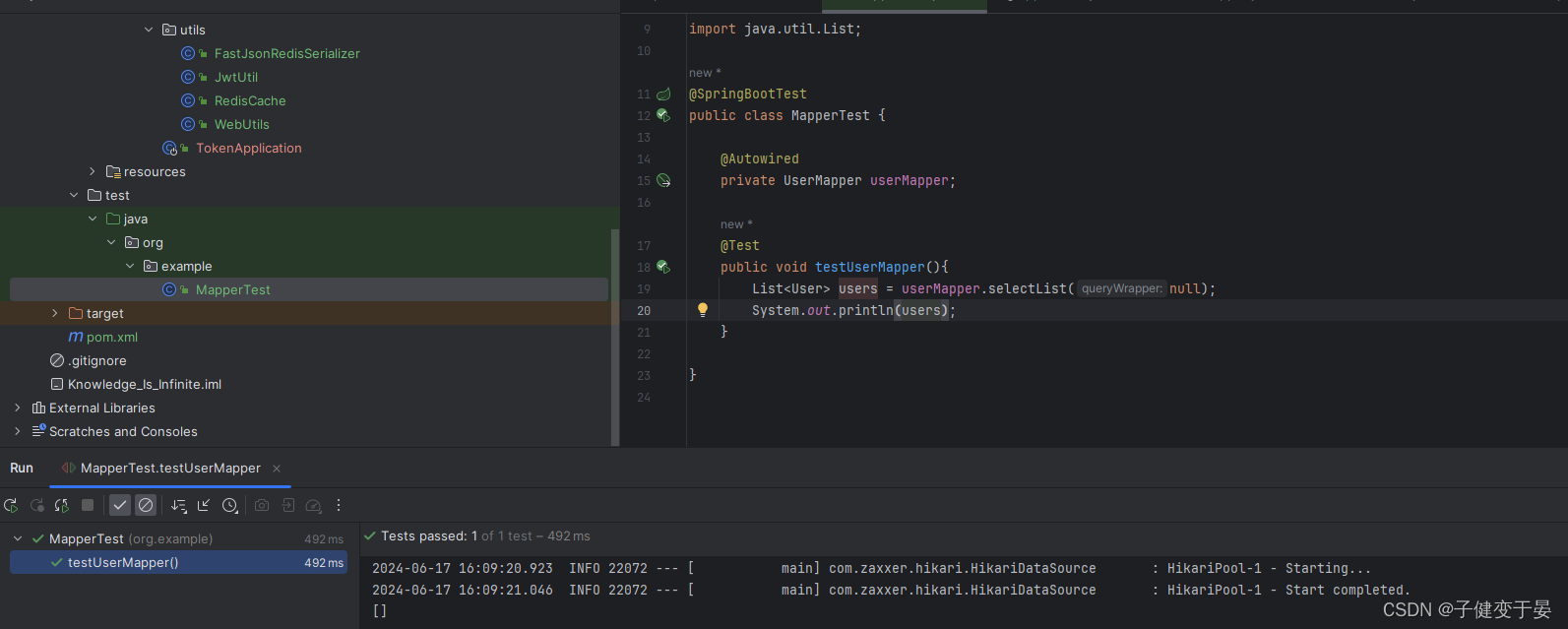

最後にmpが正常に使用できるかテストします。

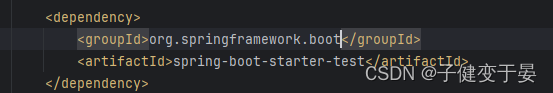

junitの紹介

これで普通に使えるようになります。

次に、コアコードを実装する必要があります。

まず、UserDetailsService をカスタマイズしましょう。

- package org.example.service.impl;

- import com.baomidou.mybatisplus.core.conditions.query.LambdaQueryWrapper;

- import org.example.domain.LoginUser;

- import org.example.domain.User;

- import org.example.mapper.UserMapper;

- import org.springframework.beans.factory.annotation.Autowired;

- import org.springframework.security.core.userdetails.UserDetails;

- import org.springframework.security.core.userdetails.UserDetailsService;

- import org.springframework.security.core.userdetails.UsernameNotFoundException;

- import org.springframework.stereotype.Service;

- import java.util.Objects;

- @Service

- public class UserDetailsServiceImpl implements UserDetailsService {

- @Autowired

- private UserMapper userMapper;

- @Override

- public UserDetails loadUserByUsername(String username) throws UsernameNotFoundException {

- //查询用户信息 [InMemoryUserDetailsManager是在内存中查找]

- LambdaQueryWrapper<User> wrapper = new LambdaQueryWrapper<>();

- wrapper.eq(User::getUserName,username);

- User user = userMapper.selectOne(wrapper);

- //如果查询不到数据就抛出异常,给出提示

- if(Objects.isNull(user)){

- throw new RuntimeException("用户名或密码错误!");

- }

-

- //TODO 查询权限信息

-

- //封装为UserDetails对象返回

- return new LoginUser(user);

- }

- }

ここでは、ユーザーが UserDetails としてカプセル化されて返されます。

- package org.example.domain;

- import lombok.AllArgsConstructor;

- import lombok.Data;

- import lombok.NoArgsConstructor;

- import org.springframework.security.core.GrantedAuthority;

- import org.springframework.security.core.userdetails.UserDetails;

- import java.util.Collection;

- @Data

- @AllArgsConstructor

- @NoArgsConstructor

- public class LoginUser implements UserDetails {

- private User user;

- @Override

- public Collection<? extends GrantedAuthority> getAuthorities() {

- return null;

- }

-

- @Override

- public String getPassword() {

- return user.getPassword();

- }

-

- @Override

- public String getUsername() {

- return user.getUserName();

- }

-

- @Override

- public boolean isAccountNonExpired() {

- return true;

- }

-

- @Override

- public boolean isAccountNonLocked() {

- return true;

- }

-

- @Override

- public boolean isCredentialsNonExpired() {

- return true;

- }

-

- @Override

- public boolean isEnabled() {

- return true;

- }

- }

最後に、ここで重要な点があります。つまり、データベースからデータを取得するためにログインのテストを実行する必要があり、ユーザーのパスワードをクリア テキストで送信したい場合は、ユーザー データをテーブルに書き込む必要があります。 、パスワードの前に {noop} を追加する必要があります。

ここで、データベースにユーザー名とパスワードを入力してログインできます。

ここで、データベースにユーザー名とパスワードを入力してログインできます。

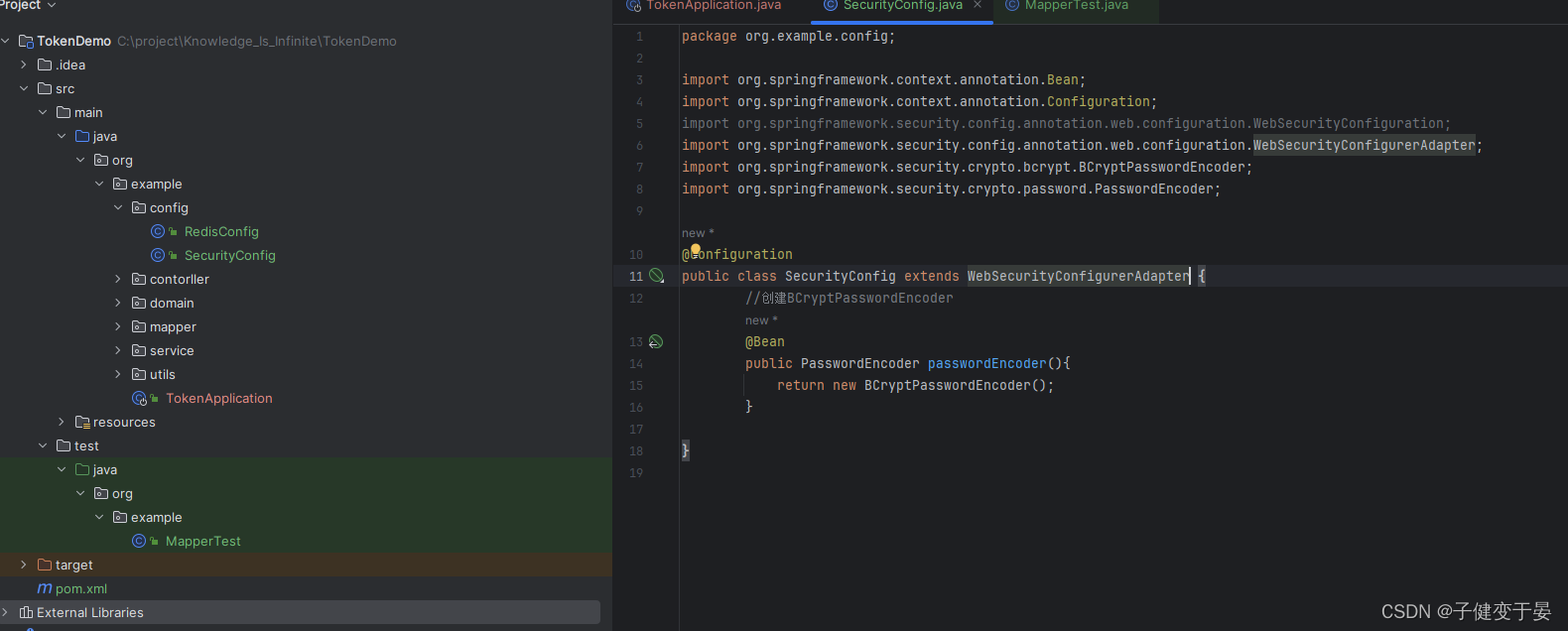

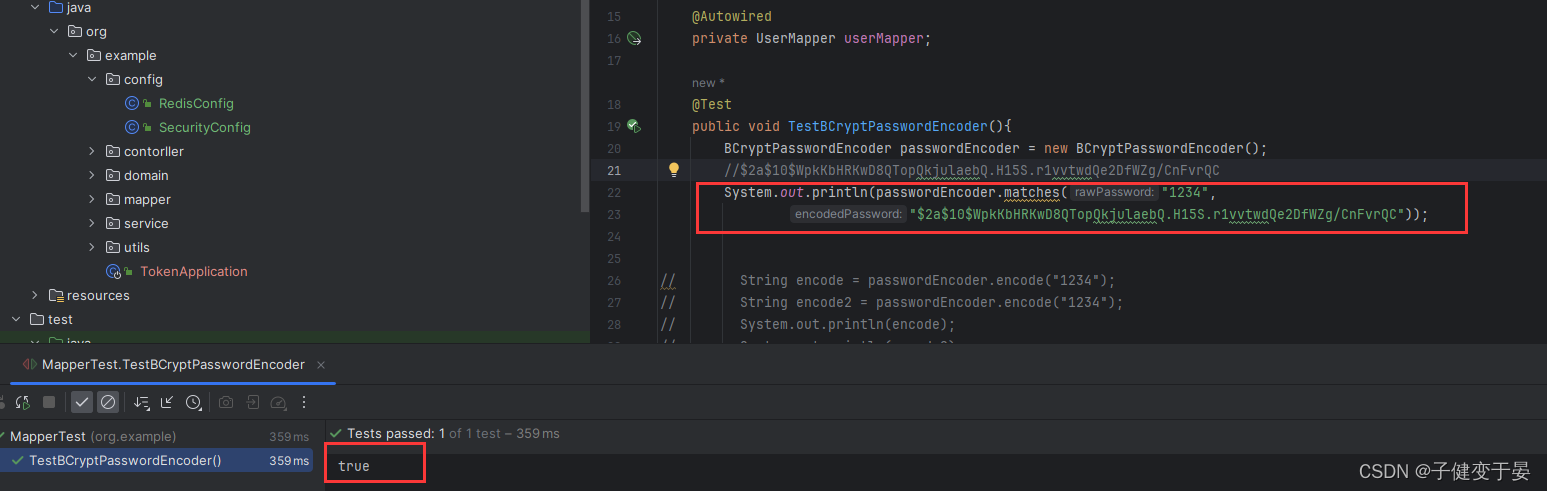

パスワードの前に {noop} が追加される理由について説明します。デフォルトの PasswordEncoder では、データベース内のパスワード形式が {id}password である必要がありますが、一般的には ID に基づいてパスワードの暗号化方式が決定されます。この方法は採用されていないため、PasswordEncoder を置き換える必要があります。

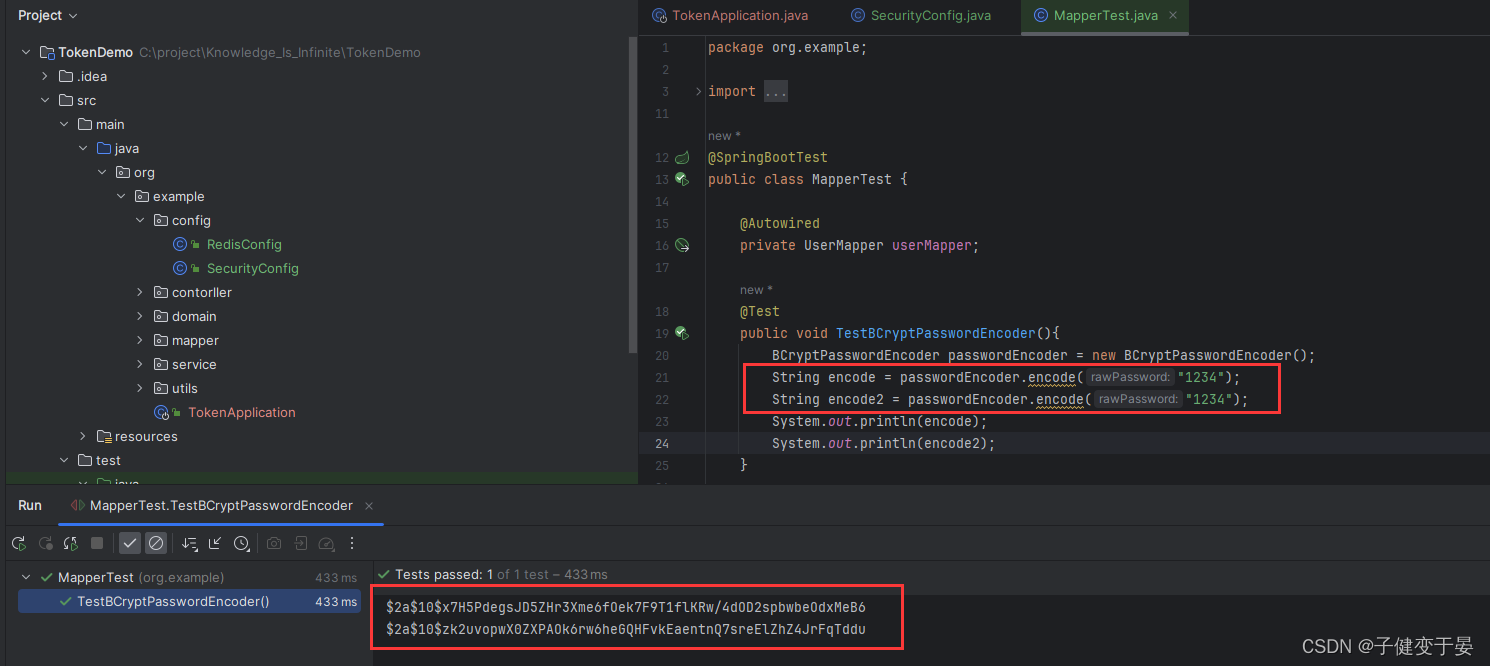

次にテストして確認してみます。

ここで渡した 2 つの元のパスワードは同じであることがわかりますが、これは実際にはソルティング アルゴリズムに関連しています。後でカスタム暗号化についても記事を書きます。

暗号化されたパスワードを取得したら、その暗号化されたパスワードをデータベースに保存し、フロントエンドから渡された平文のパスワードをデータベース内の暗号化されたパスワードと照合することでログインできます。

この時点で、ログインするプロジェクトを開始しましたが、以前のパスワードではログインできないことがわかりました。データベースには、元のパスワードではなく、登録フェーズ中にデータベースに保存された暗号化されたパスワードが保存される必要があるためです(登録しませんでした。パスワードを暗号化します) パスワードは自動的にデータベースに書き込まれます)。

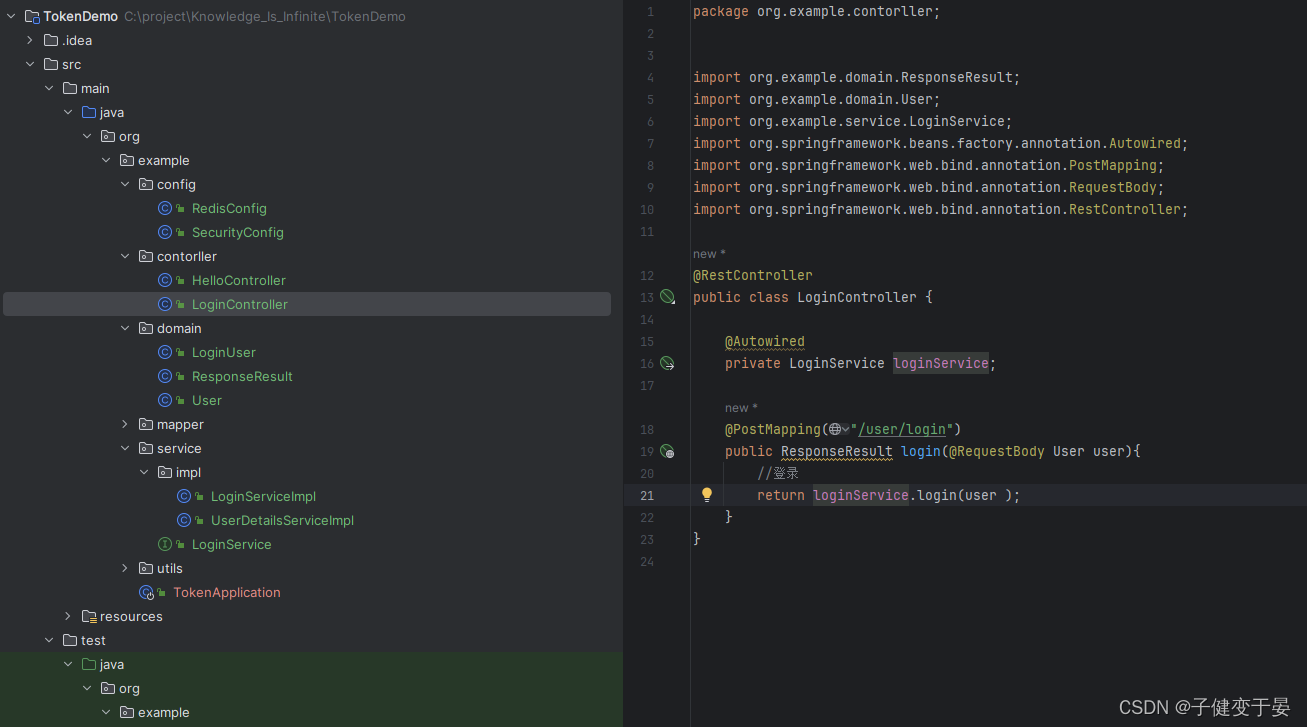

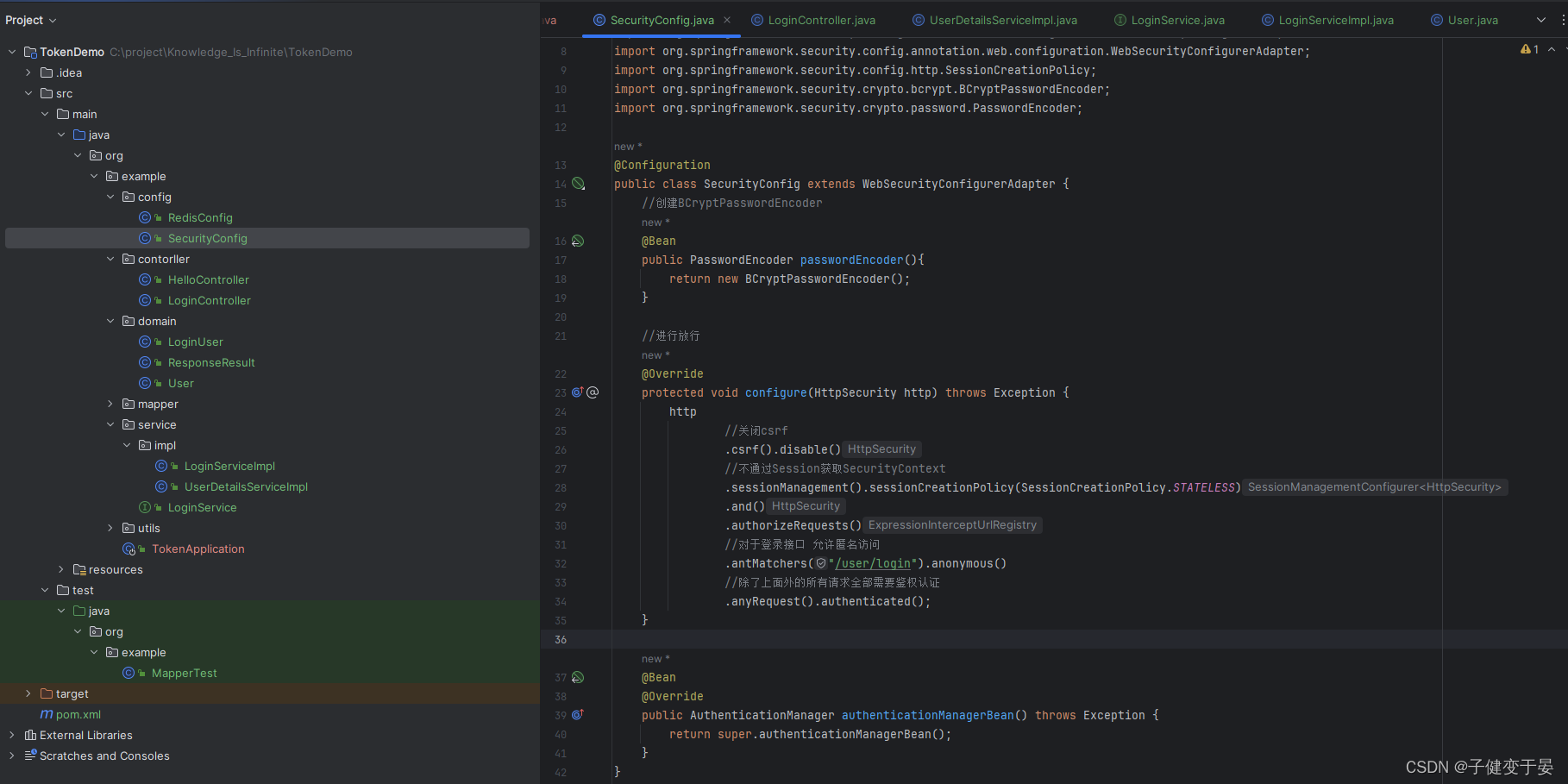

ログインインターフェースを実装して SpringSecurity に許可させる必要があります。これが許可されていない場合、インターフェースでは AuthenticationManager の認証メソッドを通じてユーザー認証が実行されるため、AuthenticationManager をインジェクトするように設定する必要があります。 SecurityConfig のコンテナーに追加します。

認証が成功した場合、ユーザーが次のリクエストを行うときに jwt を通じて特定のユーザーを識別できるように、jwt を生成して応答に含める必要があります。ユーザー情報は redis に保存され、ユーザーはIDをキーとして使用できます。

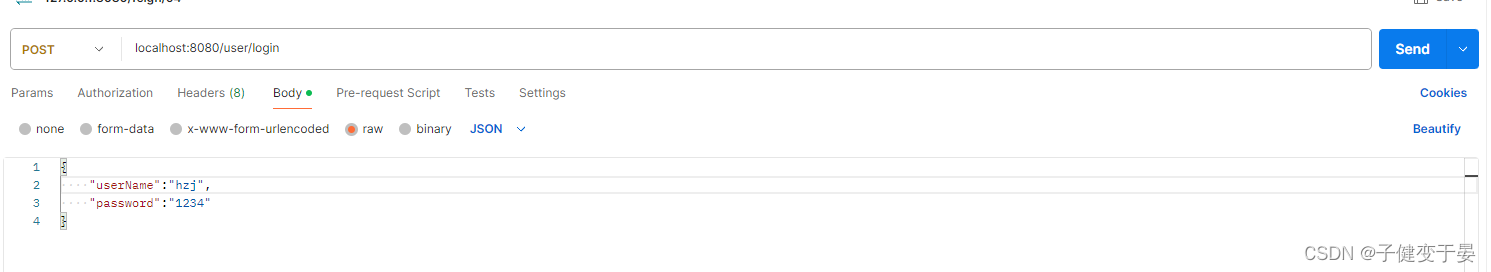

最初に LoginController を作成します

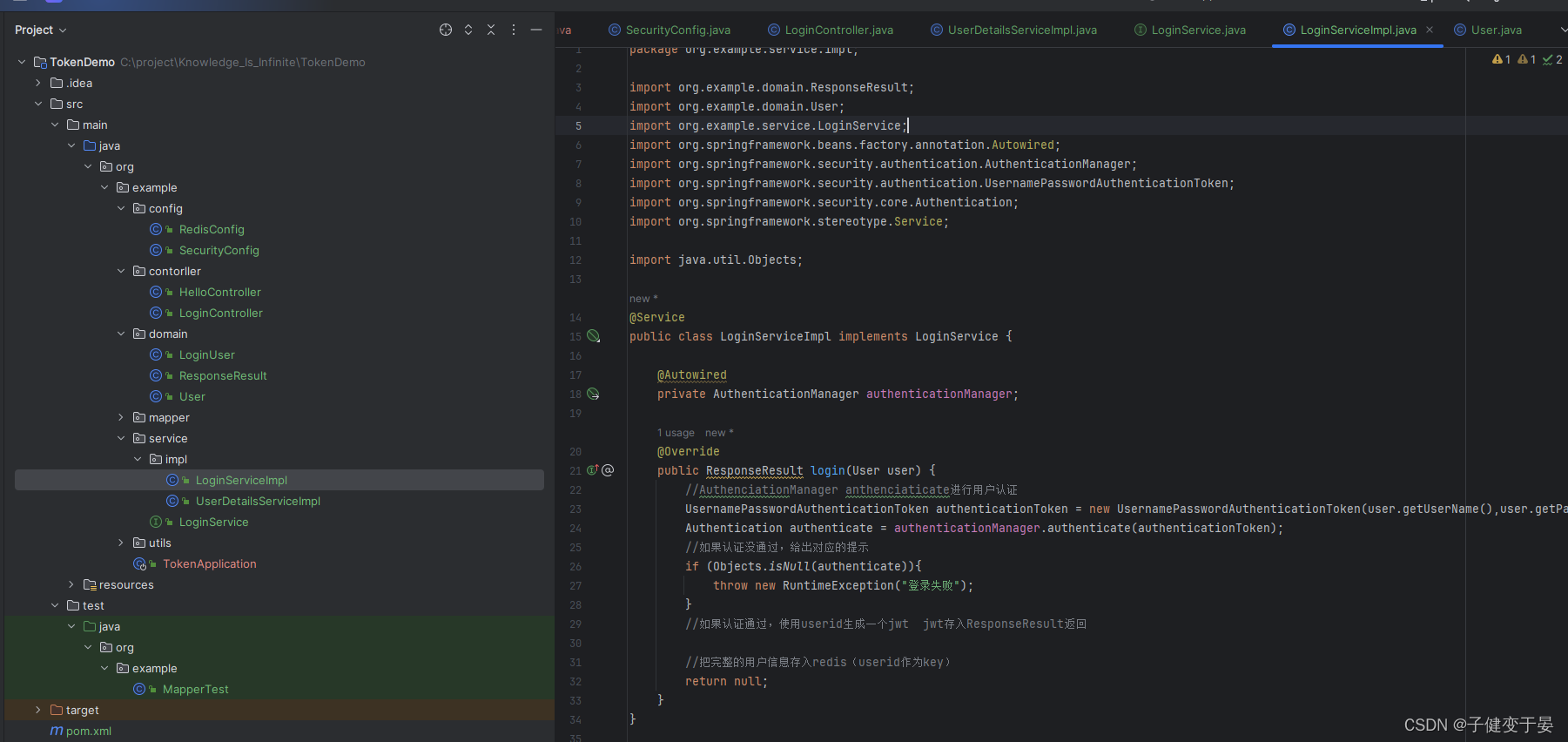

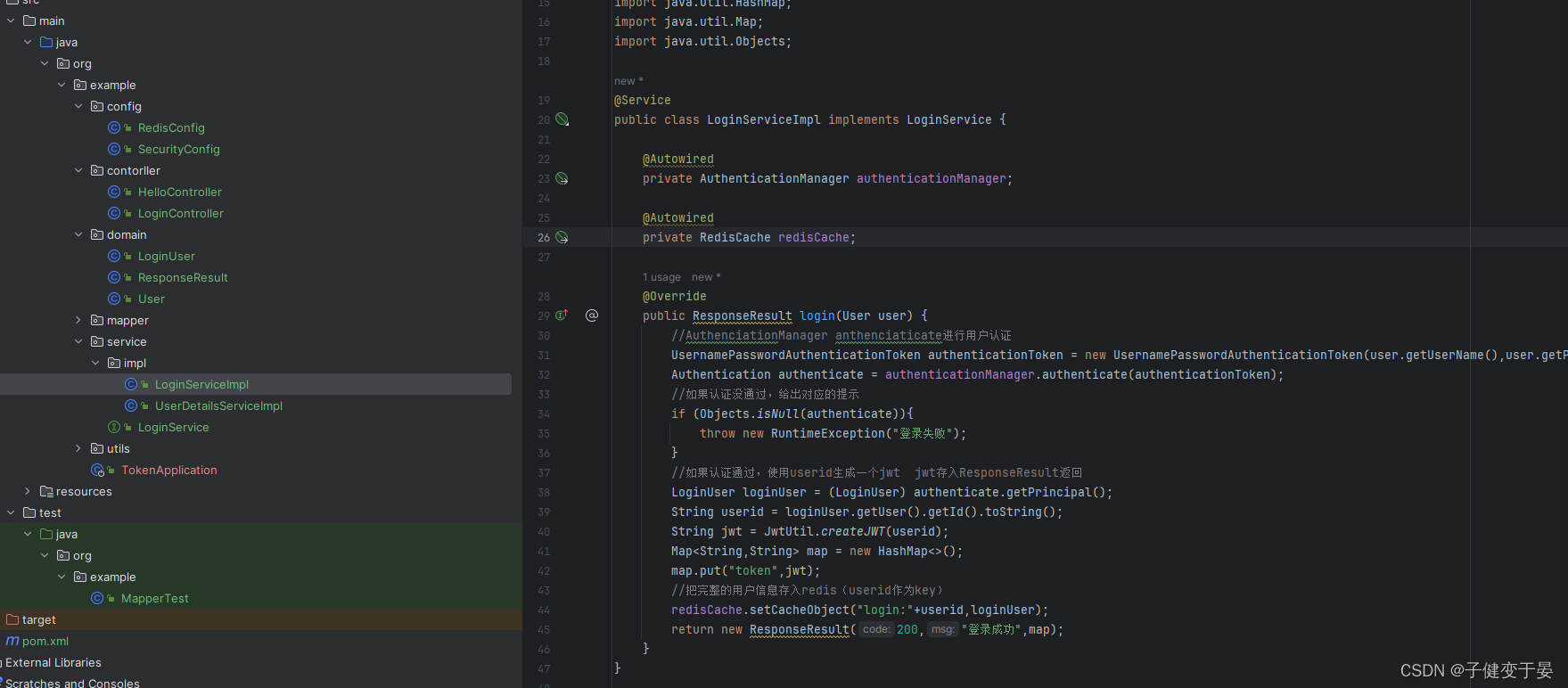

次に、対応するサービスを書き込みます。

SecurityConfig に AuthenticationManager を挿入し、ログイン インターフェイスを解放します。

SecurityConfig に AuthenticationManager を挿入し、ログイン インターフェイスを解放します。

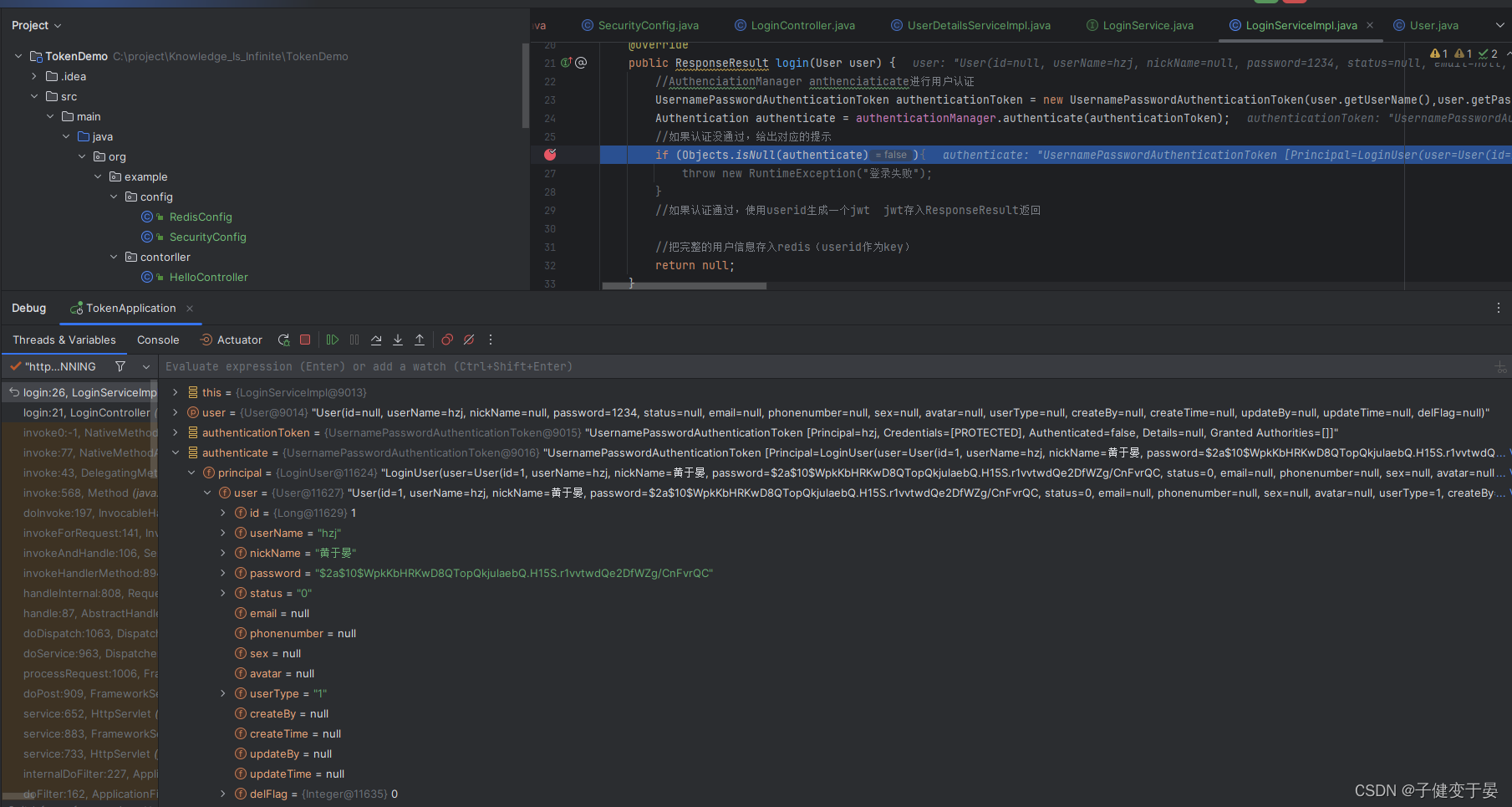

サービス内のビジネス ロジックでは、認証が失敗した場合はカスタム例外が返されますが、認証が成功した場合は、対応する情報をどのように取得するのでしょうか。

ここでデバッグし、取得したオブジェクトを確認できます。

ここで、対応する必要な情報を校長から取得できることがわかります。

次に、コードを完成させます。

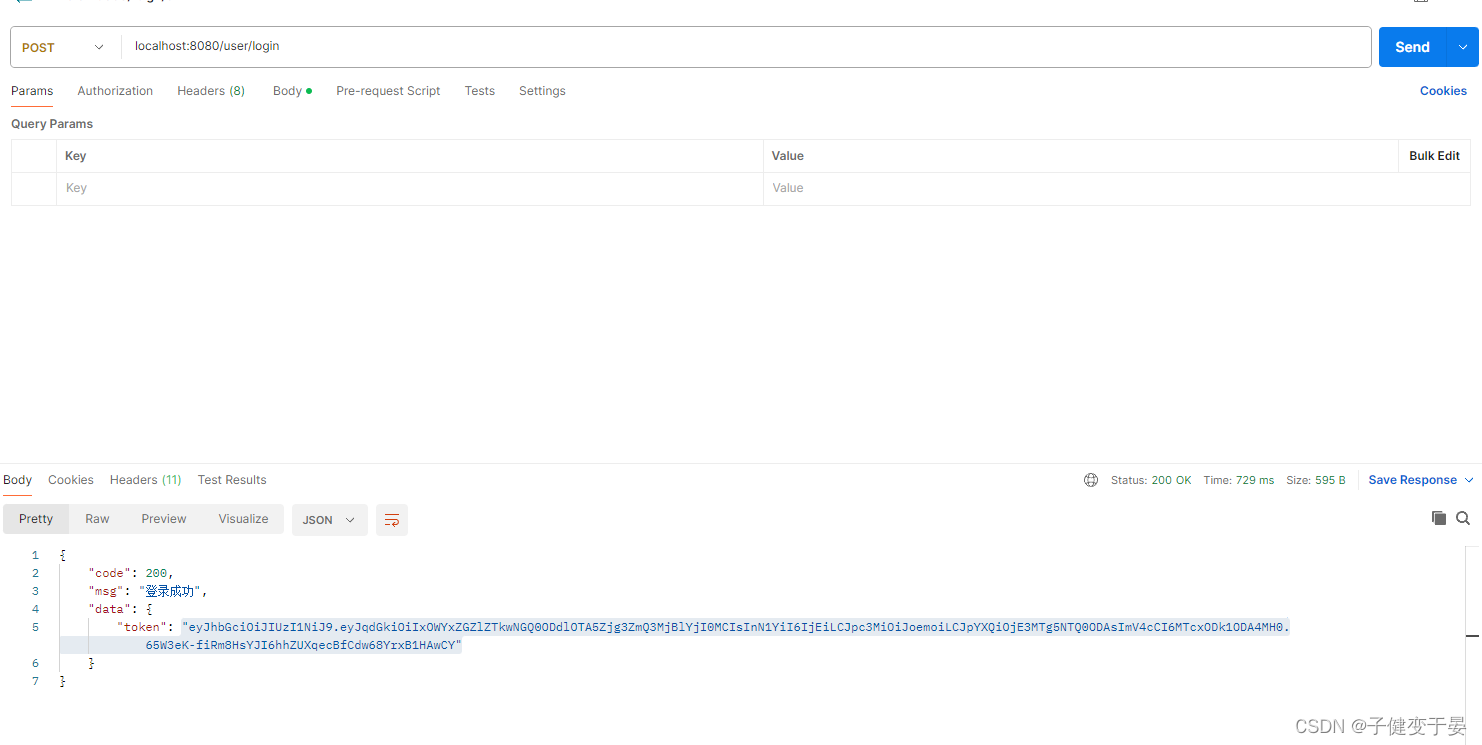

最後に、テストしてみます。

まずはコードを貼り付けます。

- @Component

- public class JwtAuthenticationTokenFilter extends OncePerRequestFilter {

-

- @Autowired

- private RedisCache redisCache;

-

- @Override

- protected void doFilterInternal(HttpServletRequest request, HttpServletResponse response, FilterChain filterChain) throws ServletException, IOException {

- //获取token

- String token = request.getHeader("token");

- if (!StringUtils.hasText(token)) {

- //放行

- filterChain.doFilter(request, response); //这里放行是因为还有后续的过滤器会给出对应的异常

- return; //token为空 不执行后续流程

- }

- //解析token

- String userid;

- try {

- Claims claims = JwtUtil.parseJWT(token);

- userid = claims.getSubject();

- } catch (Exception e) {

- e.printStackTrace();

- throw new RuntimeException("token非法!");

- }

- //从redis中获取用户信息

- String redisKey = "login:" + userid;

- LoginUser loginUser = redisCache.getCacheObject(redisKey);

- if (Objects.isNull(loginUser)){

- throw new RuntimeException("用户未登录!");

- }

- //将信息存入SecurityContextHolder(因为过滤器链后面的filter都是从中获取认证信息进行对应放行)

- //TODO 获取权限信息封装到Authentication中

- UsernamePasswordAuthenticationToken authenticationToken =

- new UsernamePasswordAuthenticationToken(loginUser,null,null);

- SecurityContextHolder.getContext().setAuthentication(authenticationToken);

-

- //放行

- filterChain.doFilter(request,response); //此时的放行是携带认证的,不同于上方token为空的放行

- }

- }

まず、ここでトークンを取得するために、リクエストヘッダーから対応するトークンを取得し、それが空であることを確認し、後続のプロセスを経ずに直接解放します。トークンを解析し、内部のユーザー ID を取得し、そのユーザー ID に基づいて対応するユーザー情報を Redis から取得し、最後に SecurityContextHolder に保存します。これは、後続のフィルターがそこから毎日の認証情報を取得し、最後に分析を実行する必要があるためです。オペレーション。

もう 1 つの注意が必要な点は、SecurityContextHolder.getContext().setAuthentication() が認証オブジェクトを渡す必要があることです。これは、3 番目のパラメーターが認証するかどうかを決定するキーであるためです。

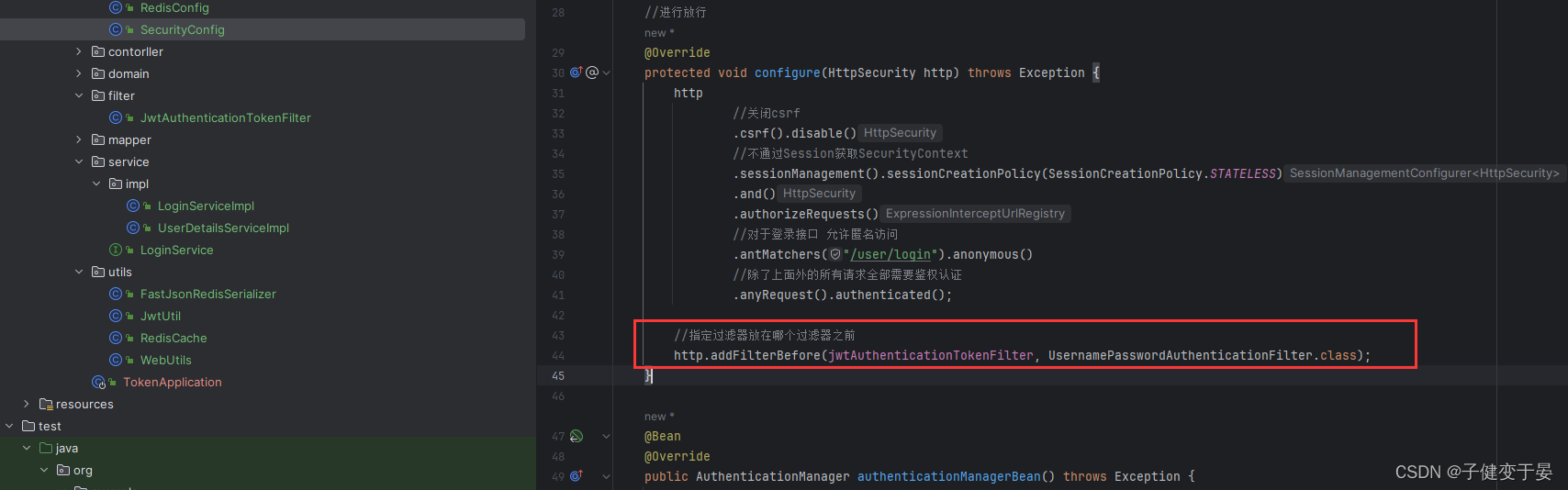

次に、このフィルターを構成する必要があります。

その後、ユーザー/ログイン インターフェイスにアクセスすると、トークンを含む応答本文が返されます。hello インターフェイスに再度アクセスすると、403 になります。トークンが含まれていないため、上記のコードに対応します。トークンがないと、応答本文は解放され、リターンは後続のプロセスを実行しません (ここでの解放は、後で処理するために特別に例外をスローする他のフィルターがあるためであり、リターンは応答を通過しないようにするためです。プロセス)

このとき、user/loginが生成したトークンをhelloインターフェースのリクエストヘッダに入れると正常にアクセスできるようになります。

これで、一連のフィルターの目的が達成されました (トークンの取得、トークンの解析、およびそれらの SecurityContextHolder への保管)。

この時点で、redis 内の対応するデータを削除するだけで済みます。後でアクセスするために、redis 内の対応するユーザー情報がカスタム フィルターで取得されます。取得できない場合は、ログインしていないことを意味します。

/user/logout インターフェイスにアクセスするためにこのトークンを運びます。

次に、ログアウト機能が実装されます。

この記事はb局の第3回更新で知りました! ! !