내 연락처 정보

우편메소피아@프로톤메일.com

2024-07-12

한어Русский языкEnglishFrançaisIndonesianSanskrit日本語DeutschPortuguêsΕλληνικάespañolItalianoSuomalainenLatina

목차

Spring Security는 Spring 계열의 보안 관리 프레임워크로, 또 다른 보안 프레임워크인 Shiro에 비해 Shiro보다 풍부한 기능과 풍부한 커뮤니티 리소스를 제공합니다.

일반적으로 Spring Security는 대규모 프로젝트에서 더 일반적으로 사용되며 Shiro는 소규모 프로젝트에서 더 일반적으로 사용됩니다. 왜냐하면 Spring Security에 비해 Shiro가 시작하기 더 쉽기 때문입니다.

일반 웹 애플리케이션에는 다음이 필요합니다.인증그리고승인하다。

인증과 권한 부여는 보안 프레임워크로서 Spring Security의 핵심 기능입니다!

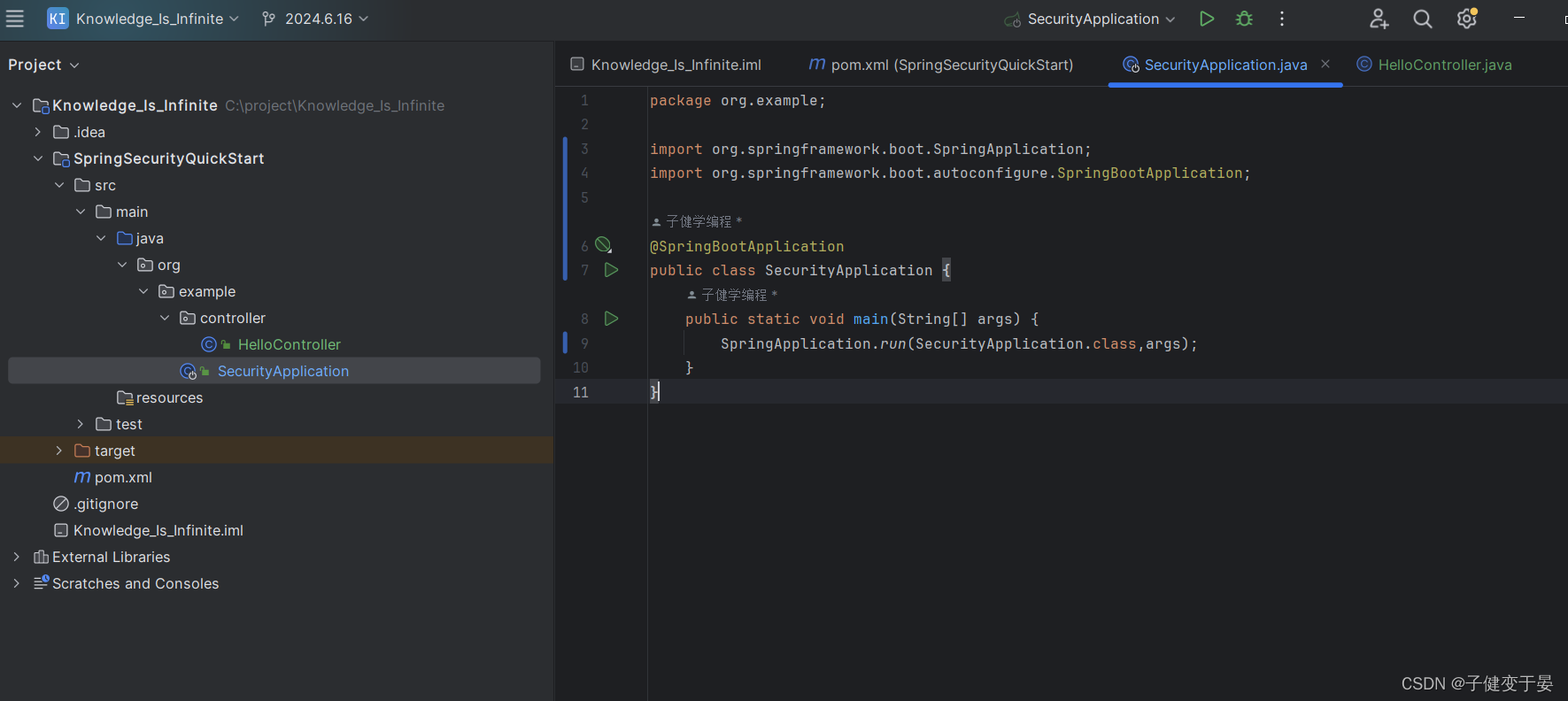

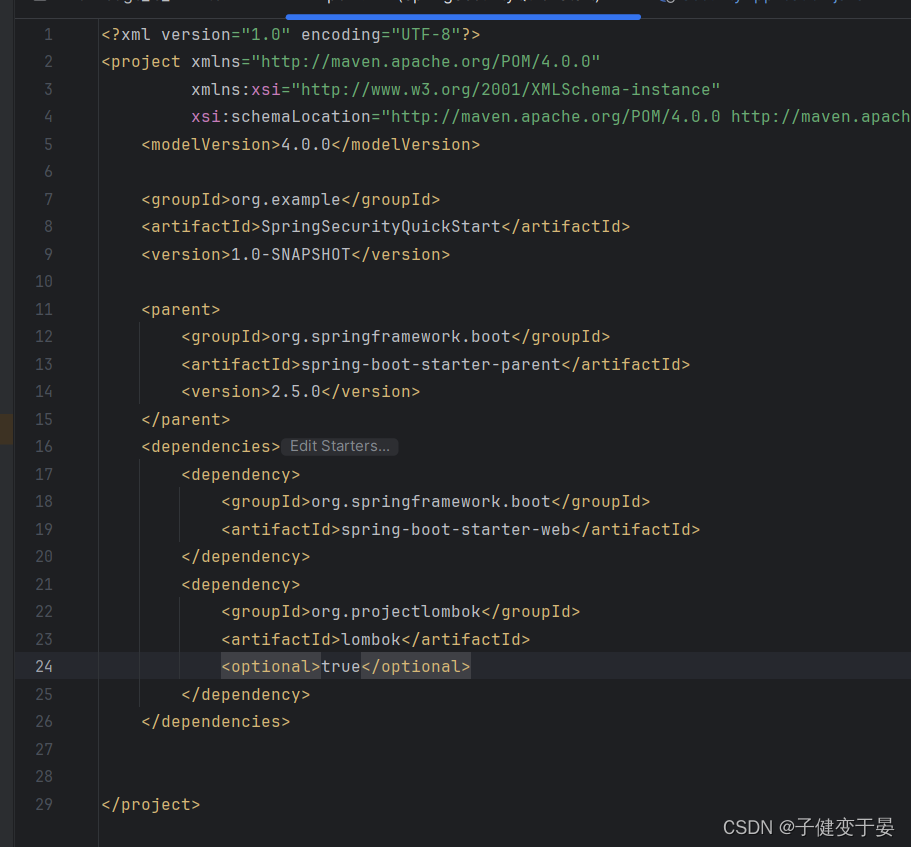

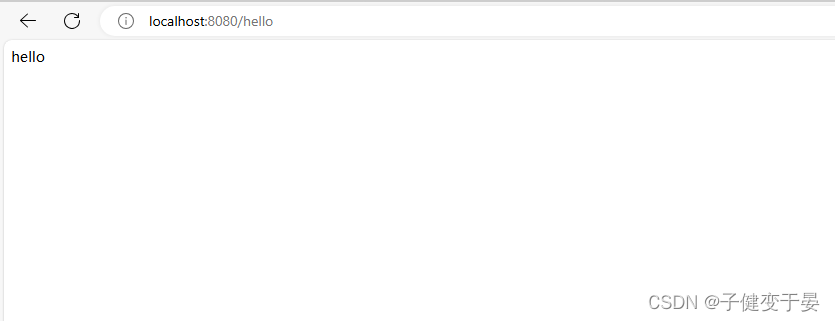

먼저 SpringBoot 프로젝트를 간단히 빌드해 보겠습니다.

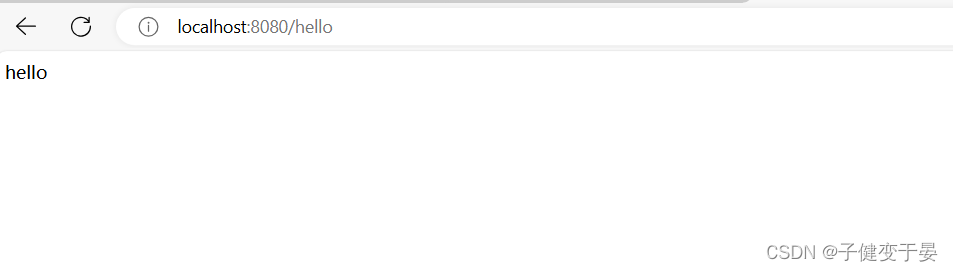

이때 구축 성공 여부를 확인하기 위해 작성한 간단한 hello 인터페이스에 접근합니다.

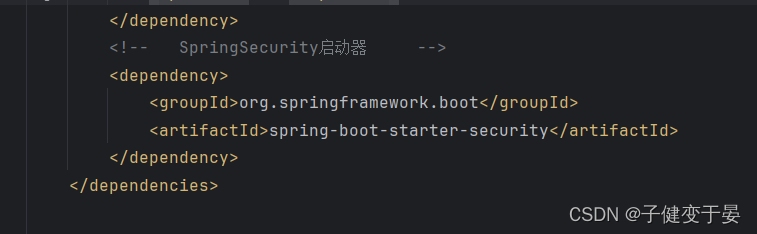

그런 다음 SpringSecurity를 소개합니다.

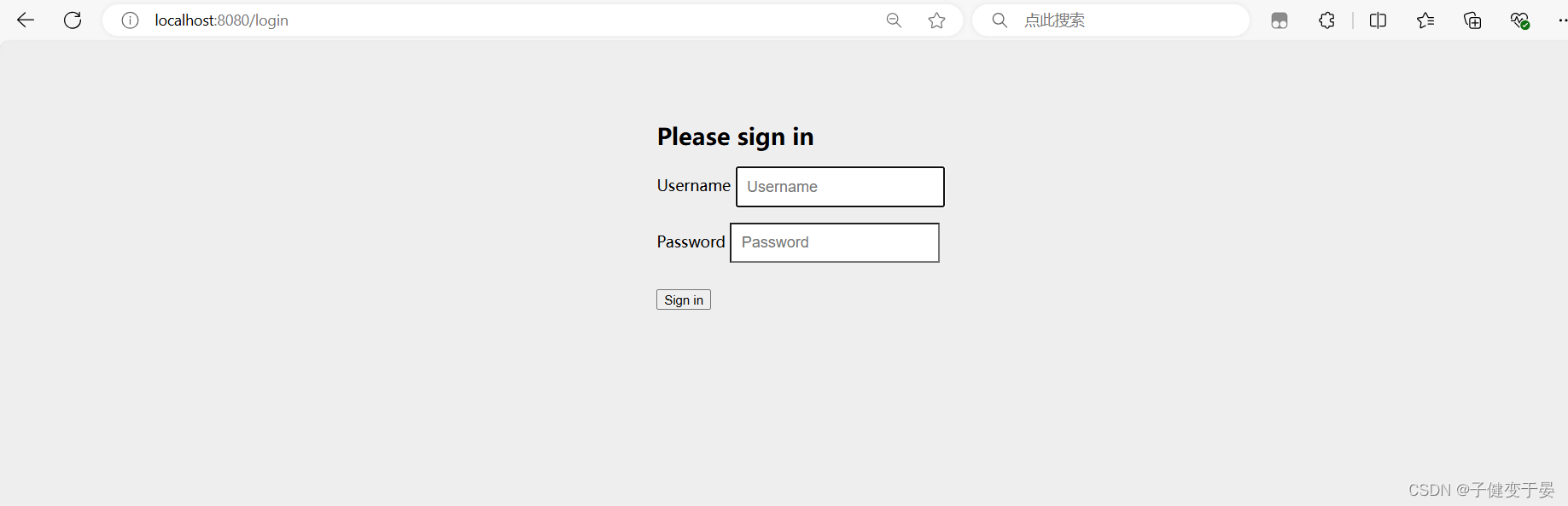

이번에는 접속 인터페이스의 효과를 살펴보겠습니다.

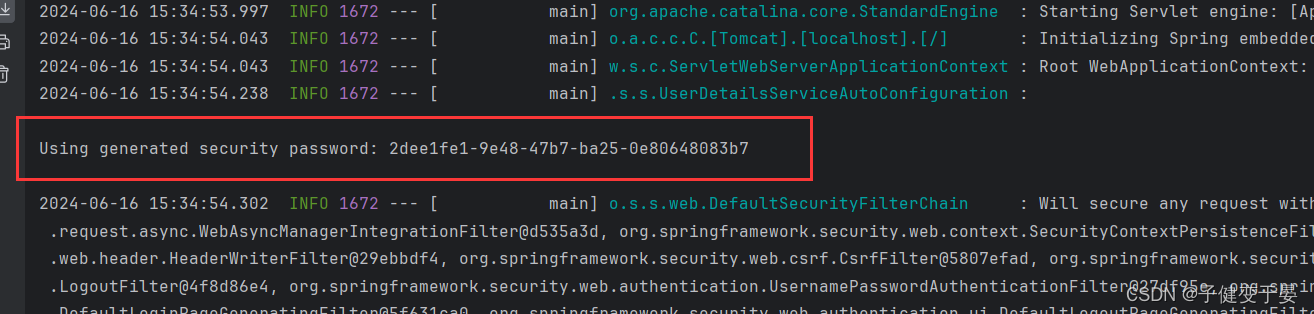

SpringSecurity가 도입된 후, 액세스 인터페이스는 자동으로 로그인 페이지로 이동합니다. 기본 사용자 이름은 user이며, 인터페이스에 액세스하려면 로그인해야 합니다.

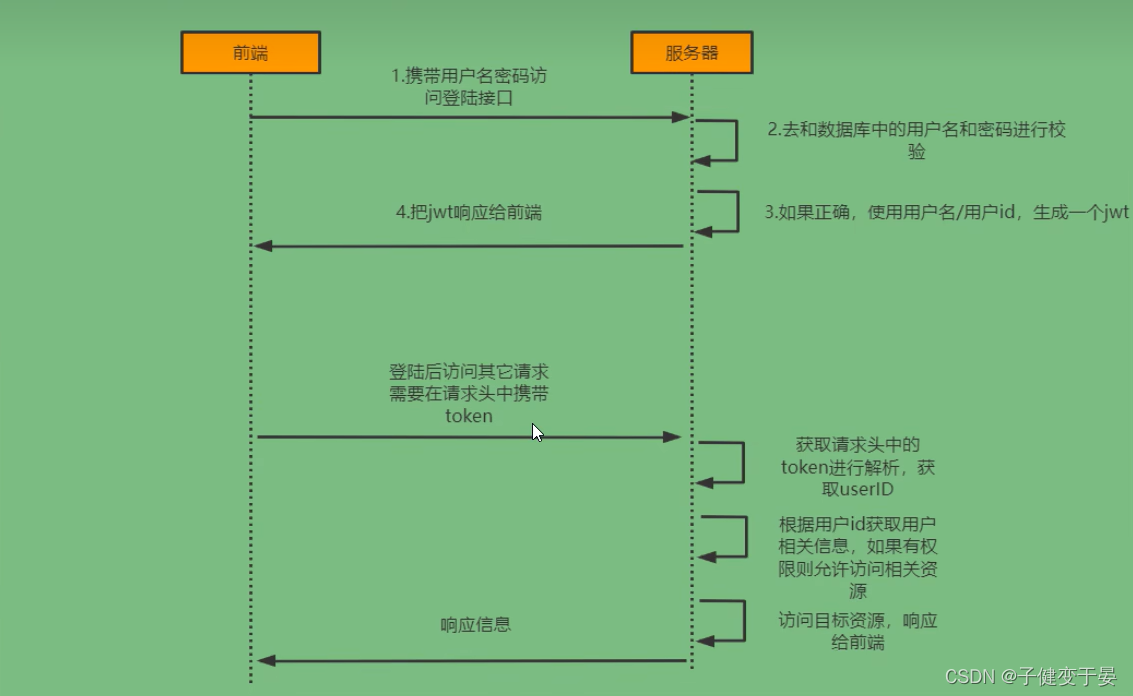

먼저, 로그인 확인 프로세스를 이해해야 합니다. 먼저 프런트 엔드는 로그인 인터페이스에 액세스하기 위해 사용자 이름과 비밀번호를 전달합니다. 서버는 사용자 이름과 비밀번호를 얻은 후 이를 데이터베이스에 있는 것과 비교합니다. 사용자 이름/사용자 ID가 올바르게 사용되면 jwt가 생성되고 jwt를 프런트 엔드에 응답한 다음 로그인 후 다른 요청에 액세스하면 서버가 토큰을 얻을 때마다 요청 헤더에 토큰이 전달됩니다. 파싱을 위한 요청 헤더를 파싱하고, UserID를 획득하고, 사용자 이름 ID를 기반으로 사용자 관련 정보 및 뷰어 권한을 획득하고, 권한이 있는 경우 프런트엔드에 응답합니다.

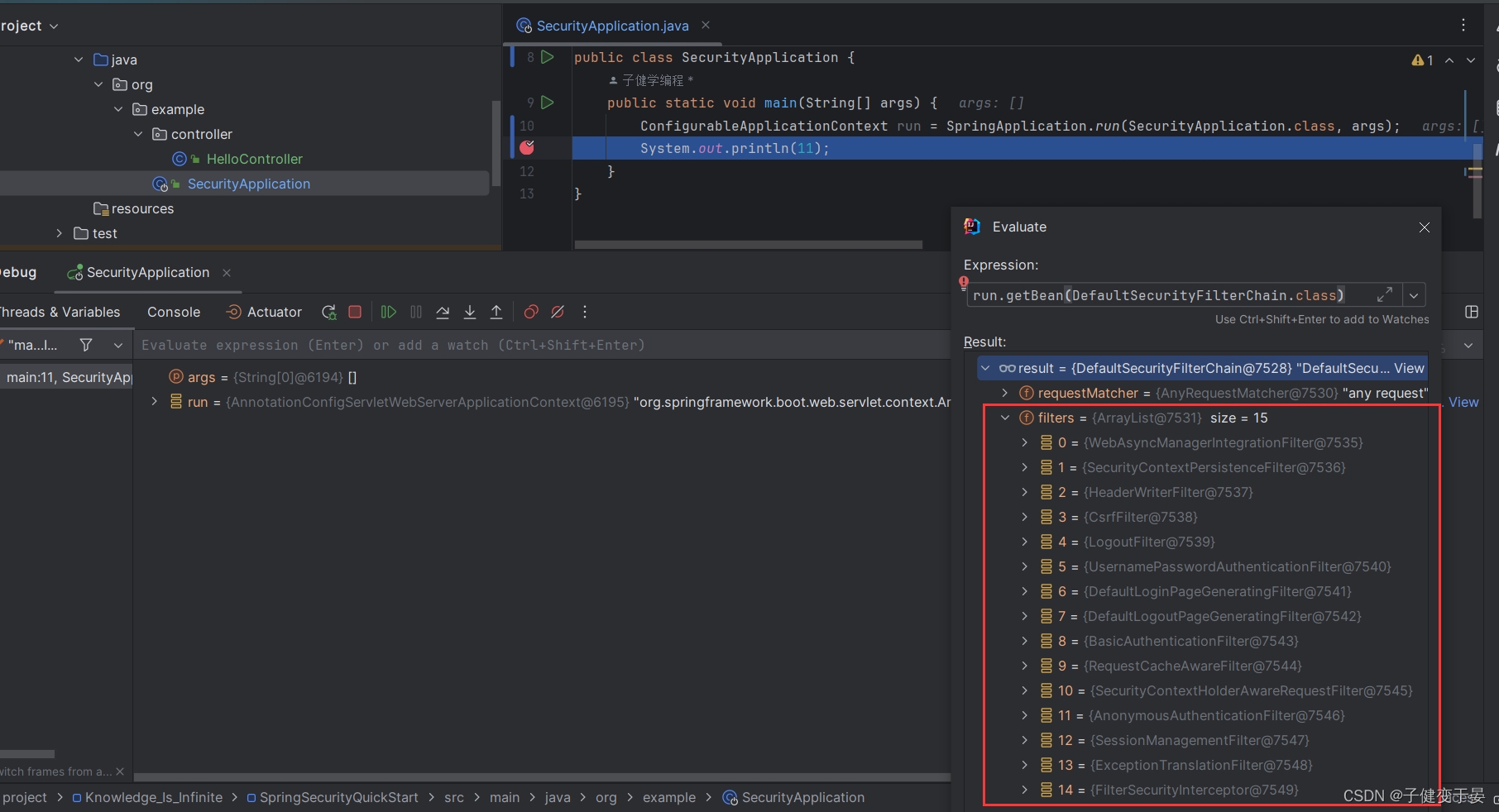

SpringSecurity의 원리는 실제로 다양한 기능을 가진 필터를 제공하는 필터 체인입니다. 여기서는 먼저 위의 빠른 시작과 관련된 필터를 살펴봅니다.

또한 디버그를 사용하여 현재 시스템의 SpringSecurity 필터 체인에 어떤 필터가 있는지와 그 순서를 확인할 수 있습니다.

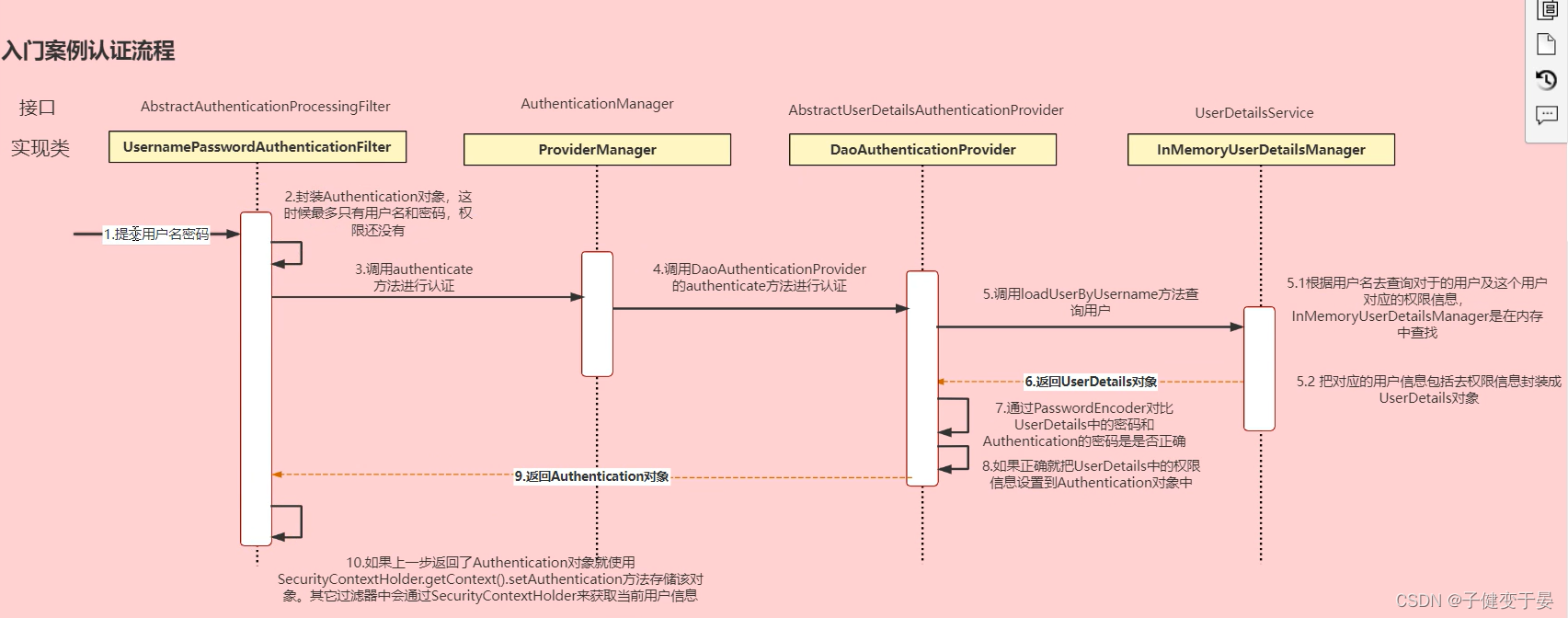

다음으로 인증 흐름도 분석을 살펴보겠습니다.

여기서는 프로세스를 간단히 이해하면 됩니다.

사용자가 사용자 이름과 비밀번호를 제출하면 UsernamePasswordAuthenticationFilter는 이를 Authentication 객체로 캡슐화하고 인증을 위한 authenticate 메서드를 호출합니다. 그런 다음 인증을 위해 DaoAuthenticationProvider의 authenticate 메서드를 호출한 다음 loadUserByUserName 메서드를 호출하여 사용자에게 쿼리합니다. 메모리에서 검색한 다음 해당 사용자 정보를 UserDetails 개체에 캡슐화하고 PasswordEncoder를 사용하여 UserDetails의 비밀번호와 인증 비밀번호를 비교하여 올바른지 확인하는 것입니다. 올바른 경우 UserDetails의 권한 정보를 Authentication 개체에 설정합니다. 그런 다음 Authentication 객체를 반환하고 마지막으로 SecurityContextHolder.getContext()를 사용합니다. setAuthentication 메소드를 사용하여 이 객체를 저장하고 다른 필터는 SecurityContextHoder를 통해 현재 사용자 정보를 얻습니다. (이 문단을 이해하기 위해 외울 필요는 없습니다)

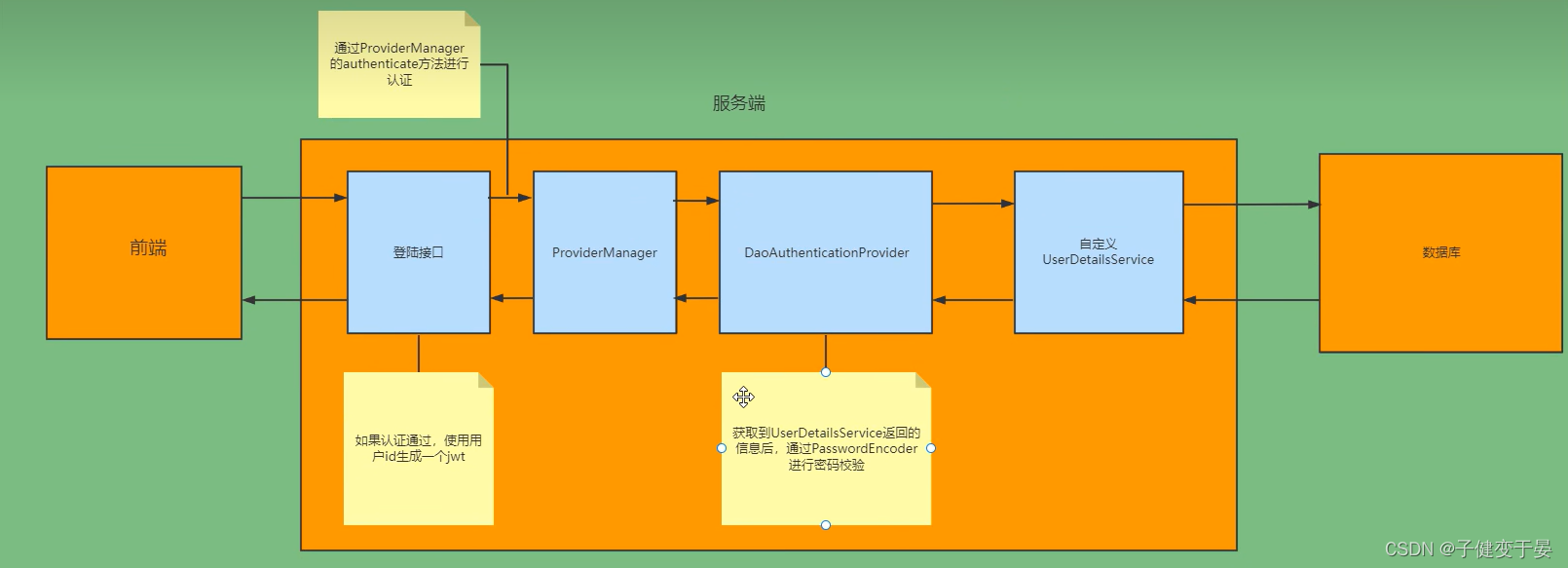

그런 다음 수정하기 전에 프로세스를 알고 있습니다. 먼저 메모리에서 검색할 때 데이터베이스에서 검색해야 하며(여기서는 UserDetailsService 구현 클래스를 사용자 정의해야 함) 기본 사용자 이름과 비밀번호를 사용하지 않습니다. , 로그인 인터페이스는 직접 작성해야 하며, 그가 제공한 기본 로그인 페이지를 사용할 필요가 없습니다.

우리가 분석한 상황을 바탕으로 이런 그림을 얻을 수 있다.

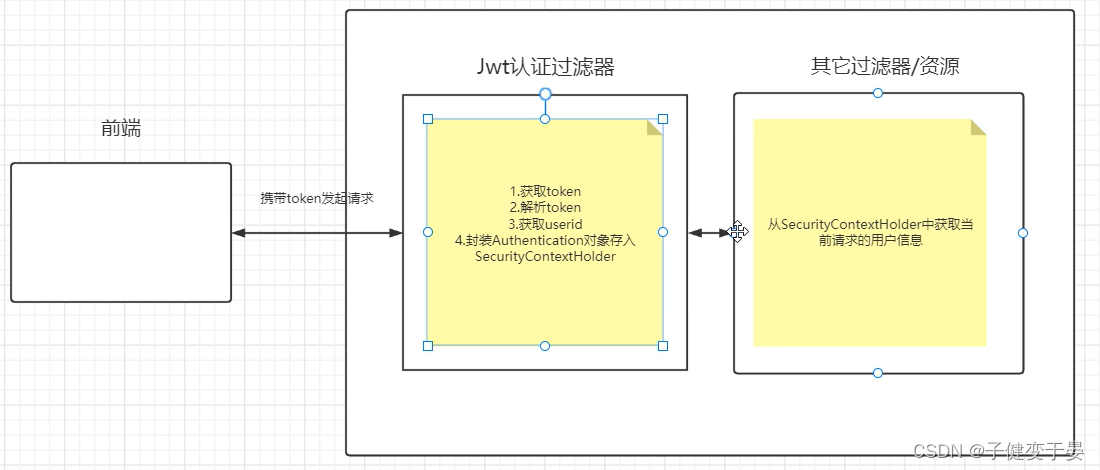

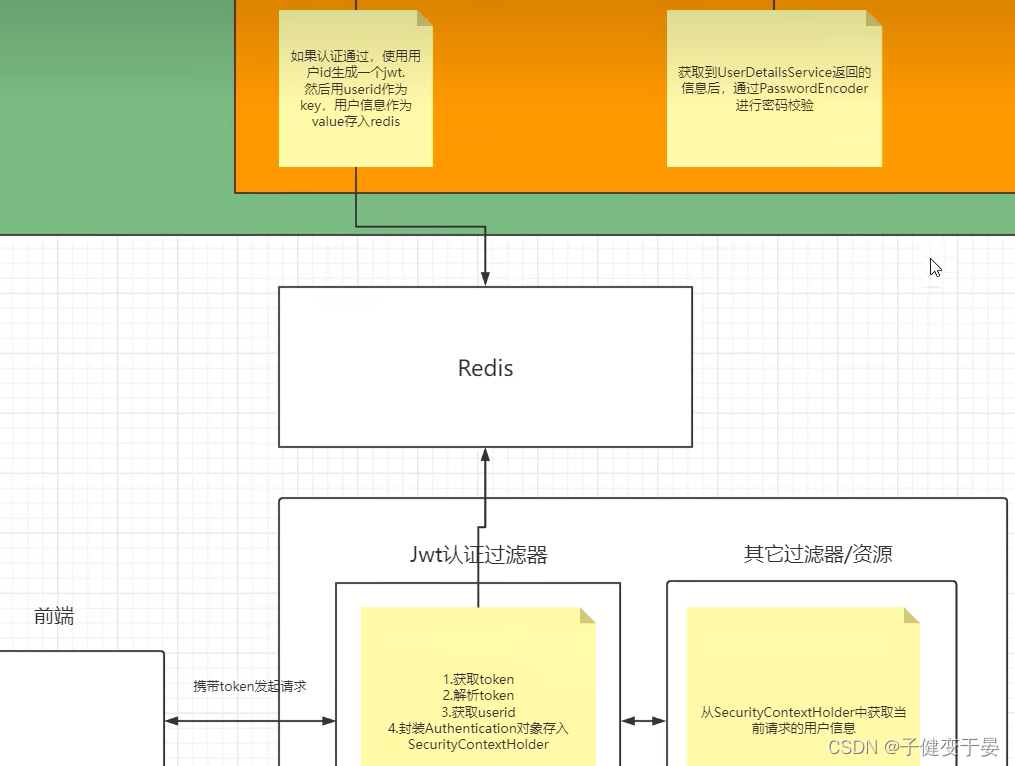

이때 jwt는 프론트 엔드로 반환되며 프론트 엔드에서 수행한 다른 요청은 토큰을 전달하므로 첫 번째 단계는 토큰이 전달되었는지 확인하고 토큰을 구문 분석하고 해당 사용자 ID를 얻은 후 캡슐화하는 것입니다. Anthentication 객체는 SecurityContextHolder에 저장됩니다(다른 필터가 이를 얻을 수 있도록).

그렇다면 여기에 또 다른 질문이 있습니다. jwt 인증 필터에서 사용자 ID를 가져온 후 완전한 사용자 정보를 얻는 방법은 무엇입니까?

여기서는 서버가 사용자 ID를 사용하여 프런트엔드에 jwt를 생성하여 인증할 때 사용자 ID가 키로 사용되고 사용자 정보가 값으로 Redis에 저장됩니다. redis에서 userid를 통해.

위의 원칙에 대한 사전 탐색을 통해 프런트엔드와 백엔드 분리 인증 프로세스를 직접 구현하는 경우 수행해야 할 작업을 대략적으로 분석했습니다.

로그인:

a. 사용자 정의 로그인 인터페이스

인증을 위해 ProviderManager 메소드를 호출합니다. 인증이 통과되면 jwt가 생성됩니다.

Redis에 사용자 정보 저장

b. UserDetailsService 사용자 정의

이 구현 클래스에서 데이터베이스를 쿼리합니다.

확인하다:

a. jwt 인증 필터를 사용자 정의합니다.

토큰 받기

토큰을 구문 분석하여 사용자 ID를 얻습니다.

Redis에서 완전한 사용자 정보 얻기

SecurityContextHolder에 저장

먼저 해당 종속성을 추가해야 합니다.

- <!-- SpringSecurity启动器 -->

- <dependency>

- <groupId>org.springframework.boot</groupId>

- <artifactId>spring-boot-starter-security</artifactId>

- </dependency>

-

- <!-- redis依赖 -->

- <dependency>

- <groupId>org.springframework.boot</groupId>

- <artifactId>spring-boot-starter-data-redis</artifactId>

- </dependency>

- <!-- fastjson依赖 -->

- <dependency>

- <groupId>com.alibaba</groupId>

- <artifactId>fastjson</artifactId>

- <version>1.2.33</version>

- </dependency>

- <!-- jwt依赖 -->

- <dependency>

- <groupId>io.jsonwebtoken</groupId>

- <artifactId>jjwt</artifactId>

- <version>0.9.0</version>

- </dependency>

그런 다음 Redis를 사용하고 Redis 관련 구성을 추가해야 합니다.

첫 번째는 FastJson의 직렬 변환기입니다.

- package org.example.utils;

- import com.alibaba.fastjson.JSON;

- import com.alibaba.fastjson.parser.ParserConfig;

- import com.alibaba.fastjson.serializer.SerializerFeature;

- import com.fasterxml.jackson.databind.JavaType;

- import com.fasterxml.jackson.databind.type.TypeFactory;

- import org.springframework.data.redis.serializer.RedisSerializer;

- import org.springframework.data.redis.serializer.SerializationException;

-

- import java.nio.charset.Charset;

-

- /**

- * Redis使用fastjson序列化

- * @param <T>

- */

- public class FastJsonRedisSerializer<T> implements RedisSerializer<T> {

-

- public static final Charset DEFAULT_CHARSET = Charset.forName("UTF-8");

-

- private Class<T> clazz;

-

- static {

- ParserConfig.getGlobalInstance().setAutoTypeSupport(true);

- }

-

- public FastJsonRedisSerializer(Class<T> clazz){

- super();

- this.clazz=clazz;

- }

-

- @Override

- public byte[] serialize(T t) throws SerializationException {

- if (t == null){

- return new byte[0];

- }

- return JSON.toJSONString(t, SerializerFeature.WriteClassName).getBytes(DEFAULT_CHARSET);

- }

-

- @Override

- public T deserialize(byte[] bytes) throws SerializationException {

- if (bytes==null || bytes.length<=0){

- return null;

- }

- String str = new String(bytes,DEFAULT_CHARSET);

-

- return JSON.parseObject(str,clazz);

- }

-

- protected JavaType getJavaType(Class<?> clazz){

- return TypeFactory.defaultInstance().constructType(clazz);

- }

-

- }

RedisConfig를 생성하고 그 안에 직렬 변환기를 생성하여 문자 깨짐과 같은 문제를 해결합니다.

- package org.example.config;

- import org.example.utils.FastJsonRedisSerializer;

- import org.springframework.context.annotation.Bean;

- import org.springframework.context.annotation.Configuration;

- import org.springframework.data.redis.connection.RedisConnectionFactory;

- import org.springframework.data.redis.core.RedisTemplate;

- import org.springframework.data.redis.serializer.StringRedisSerializer;

-

- @Configuration

- public class RedisConfig {

- @Bean

- @SuppressWarnings(value = {"unchecked","rawtypes"})

- public RedisTemplate<Object,Object> redisTemplate(RedisConnectionFactory connectionFactory){

- RedisTemplate<Object,Object> template = new RedisTemplate<>();

- template.setConnectionFactory(connectionFactory);

-

- FastJsonRedisSerializer serializer = new FastJsonRedisSerializer(Object.class);

-

- //使用StringRedisSerializer来序列化和反序列化redus的key值

- template.setKeySerializer(new StringRedisSerializer());

- template.setValueSerializer(serializer);

-

- template.afterPropertiesSet();

- return template;

- }

- }

응답 클래스를 통일하는 것도 필요합니다

- package org.example.domain;

- import com.fasterxml.jackson.annotation.JsonInclude;

- @JsonInclude(JsonInclude.Include.NON_NULL)

- public class ResponseResult<T>{

- /**

- * 状态码

- */

- private Integer code;

- /**

- * 提示信息,如果有错误时,前端可以获取该字段进行提示

- */

- private String msg;

- /**

- * 查询到的结果数据

- */

- private T data;

-

- public ResponseResult(Integer code,String msg){

- this.code = code;

- this.msg = msg;

- }

-

- public ResponseResult(Integer code,T data){

- this.code = code;

- this.data = data;

- }

-

- public Integer getCode() {

- return code;

- }

-

- public void setCode(Integer code) {

- this.code = code;

- }

-

- public String getMsg() {

- return msg;

- }

-

- public void setMsg(String msg) {

- this.msg = msg;

- }

-

- public T getData() {

- return data;

- }

-

- public void setData(T data) {

- this.data = data;

- }

-

- public ResponseResult(Integer code,String msg,T data){

- this.code = code;

- this.msg = msg;

- this.data = data;

- }

- }

jwt를 생성하고 jwt를 구문 분석하려면 jwt 도구 클래스가 필요합니다.

- package org.example.utils;

-

- import io.jsonwebtoken.Claims;

- import io.jsonwebtoken.JwtBuilder;

- import io.jsonwebtoken.Jwts;

- import io.jsonwebtoken.SignatureAlgorithm;

-

- import javax.crypto.SecretKey;

- import javax.crypto.spec.SecretKeySpec;

- import java.util.Base64;

- import java.util.Date;

- import java.util.UUID;

-

- public class JwtUtil {

-

- //有效期为

- public static final Long JWT_TTL = 60*60*1000L; //一个小时

- //设置密钥明文

- public static final String JWT_KEY = "hzj";

-

- public static String getUUID(){

- String token = UUID.randomUUID().toString().replaceAll("-","");

- return token;

- }

-

- /**

- * 生成jwt

- * @param subject token中要存放的数据(json格式)

- * @return

- */

- public static String createJWT(String subject){

- JwtBuilder builder = getJwtBuilder(subject,null,getUUID()); //设置过期时间

- return builder.compact();

- }

-

- /**

- * 生成jwt

- * @param subject token中要存放的数据(json格式)

- * @param ttlMillis token超时时间

- * @return

- */

- public static String createJWT(String subject,Long ttlMillis){

- JwtBuilder builder = getJwtBuilder(subject,ttlMillis,getUUID()); //设置过期时间

- return builder.compact();

- }

-

- private static JwtBuilder getJwtBuilder(String subject,Long ttlMillis,String uuid){

- SignatureAlgorithm signatureAlgorithm = SignatureAlgorithm.HS256;

- SecretKey secretKey = generalkey();

- long nowMillis = System.currentTimeMillis();

- Date now = new Date(nowMillis);

- if(ttlMillis==null){

- ttlMillis=JwtUtil.JWT_TTL;

- }

- long expMillis = nowMillis + ttlMillis;

- Date expDate = new Date(expMillis);

- return Jwts.builder()

- .setId(uuid) //唯一的Id

- .setSubject(subject) //主题 可以是Json数据

- .setIssuer("hzj") //签发者

- .setIssuedAt(now) //签发时间

- .signWith(signatureAlgorithm,secretKey) //使用HS256对称加密算法签名,第二个参数为密钥

- .setExpiration(expDate);

- }

-

- /**

- * 创建token

- * @param id

- * @param subject

- * @param ttlMillis

- * @return

- */

- public static String createJWT(String id,String subject,Long ttlMillis){

- JwtBuilder builder = getJwtBuilder(subject,ttlMillis,id);//设置过期时间

- return builder.compact();

- }

-

- public static void main(String[] args) throws Exception{

- String token =

- "eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJleHAiOjE1OTg0MjU5MzIsInVzZX" +

- "JJZCI6MTExLCJ1c2VybmFtZSI6Ik1hcmtaUVAifQ.PTlOdRG7ROVJqPrA0q2ac7rKFzNNFR3lTMyP_8fIw9Q";

- Claims claims = parseJWT(token);

- System.out.println(claims);

- }

-

- /**

- * 生成加密后的密钥secretkey

- * @return

- */

- public static SecretKey generalkey(){

- byte[] encodeedkey = Base64.getDecoder().decode(JwtUtil.JWT_KEY);

- SecretKey key = new SecretKeySpec(encodeedkey,0,encodeedkey.length,"AES");

- return key;

- }

-

- /**

- * 解析

- * @param jwt

- * @return

- * @throws Exception

- */

- public static Claims parseJWT(String jwt) throws Exception{

- SecretKey secretKey = generalkey();

- return Jwts.parser()

- .setSigningKey(secretKey)

- .parseClaimsJws(jwt)

- .getBody();

- }

- }

redistemplate을 더 쉽게 호출할 수 있도록 하는 또 다른 Redis 도구 클래스 RedisCache를 정의합니다.

- package org.example.utils;

-

-

- import org.springframework.beans.factory.annotation.Autowired;

- import org.springframework.data.redis.core.BoundSetOperations;

- import org.springframework.data.redis.core.HashOperations;

- import org.springframework.data.redis.core.RedisTemplate;

- import org.springframework.data.redis.core.ValueOperations;

- import org.springframework.stereotype.Component;

-

- import java.util.*;

- import java.util.concurrent.TimeUnit;

-

- @SuppressWarnings(value = { "unchecked", "rawtypes" })

- @Component

- public class RedisCache

- {

- @Autowired

- public RedisTemplate redisTemplate;

-

- /**

- * 缓存基本的对象,Integer、String、实体类等

- *

- * @param key 缓存的键值

- * @param value 缓存的值

- */

- public <T> void setCacheObject(final String key, final T value)

- {

- redisTemplate.opsForValue().set(key, value);

- }

-

- /**

- * 缓存基本的对象,Integer、String、实体类等

- *

- * @param key 缓存的键值

- * @param value 缓存的值

- * @param timeout 时间

- * @param timeUnit 时间颗粒度

- */

- public <T> void setCacheObject(final String key, final T value, final Integer timeout, final TimeUnit timeUnit)

- {

- redisTemplate.opsForValue().set(key, value, timeout, timeUnit);

- }

-

- /**

- * 设置有效时间

- *

- * @param key Redis键

- * @param timeout 超时时间

- * @return true=设置成功;false=设置失败

- */

- public boolean expire(final String key, final long timeout)

- {

- return expire(key, timeout, TimeUnit.SECONDS);

- }

-

- /**

- * 设置有效时间

- *

- * @param key Redis键

- * @param timeout 超时时间

- * @param unit 时间单位

- * @return true=设置成功;false=设置失败

- */

- public boolean expire(final String key, final long timeout, final TimeUnit unit)

- {

- return redisTemplate.expire(key, timeout, unit);

- }

-

- /**

- * 获得缓存的基本对象。

- *

- * @param key 缓存键值

- * @return 缓存键值对应的数据

- */

- public <T> T getCacheObject(final String key)

- {

- ValueOperations<String, T> operation = redisTemplate.opsForValue();

- return operation.get(key);

- }

-

- /**

- * 删除单个对象

- *

- * @param key

- */

- public boolean deleteObject(final String key)

- {

- return redisTemplate.delete(key);

- }

-

- /**

- * 删除集合对象

- *

- * @param collection 多个对象

- * @return

- */

- public long deleteObject(final Collection collection)

- {

- return redisTemplate.delete(collection);

- }

-

- /**

- * 缓存List数据

- *

- * @param key 缓存的键值

- * @param dataList 待缓存的List数据

- * @return 缓存的对象

- */

- public <T> long setCacheList(final String key, final List<T> dataList)

- {

- Long count = redisTemplate.opsForList().rightPushAll(key, dataList);

- return count == null ? 0 : count;

- }

-

- /**

- * 获得缓存的list对象

- *

- * @param key 缓存的键值

- * @return 缓存键值对应的数据

- */

- public <T> List<T> getCacheList(final String key)

- {

- return redisTemplate.opsForList().range(key, 0, -1);

- }

-

- /**

- * 缓存Set

- *

- * @param key 缓存键值

- * @param dataSet 缓存的数据

- * @return 缓存数据的对象

- */

- public <T> BoundSetOperations<String, T> setCacheSet(final String key, final Set<T> dataSet)

- {

- BoundSetOperations<String, T> setOperation = redisTemplate.boundSetOps(key);

- Iterator<T> it = dataSet.iterator();

- while (it.hasNext())

- {

- setOperation.add(it.next());

- }

- return setOperation;

- }

-

- /**

- * 获得缓存的set

- *

- * @param key

- * @return

- */

- public <T> Set<T> getCacheSet(final String key)

- {

- return redisTemplate.opsForSet().members(key);

- }

-

- /**

- * 缓存Map

- *

- * @param key

- * @param dataMap

- */

- public <T> void setCacheMap(final String key, final Map<String, T> dataMap)

- {

- if (dataMap != null) {

- redisTemplate.opsForHash().putAll(key, dataMap);

- }

- }

-

- /**

- * 获得缓存的Map

- *

- * @param key

- * @return

- */

- public <T> Map<String, T> getCacheMap(final String key)

- {

- return redisTemplate.opsForHash().entries(key);

- }

-

- /**

- * 往Hash中存入数据

- *

- * @param key Redis键

- * @param hKey Hash键

- * @param value 值

- */

- public <T> void setCacheMapValue(final String key, final String hKey, final T value)

- {

- redisTemplate.opsForHash().put(key, hKey, value);

- }

-

- /**

- * 获取Hash中的数据

- *

- * @param key Redis键

- * @param hKey Hash键

- * @return Hash中的对象

- */

- public <T> T getCacheMapValue(final String key, final String hKey)

- {

- HashOperations<String, String, T> opsForHash = redisTemplate.opsForHash();

- return opsForHash.get(key, hKey);

- }

-

- /**

- * 删除Hash中的数据

- *

- * @param key

- * @param hkey

- */

- public void delCacheMapValue(final String key, final String hkey)

- {

- HashOperations hashOperations = redisTemplate.opsForHash();

- hashOperations.delete(key, hkey);

- }

-

- /**

- * 获取多个Hash中的数据

- *

- * @param key Redis键

- * @param hKeys Hash键集合

- * @return Hash对象集合

- */

- public <T> List<T> getMultiCacheMapValue(final String key, final Collection<Object> hKeys)

- {

- return redisTemplate.opsForHash().multiGet(key, hKeys);

- }

-

- /**

- * 获得缓存的基本对象列表

- *

- * @param pattern 字符串前缀

- * @return 对象列表

- */

- public Collection<String> keys(final String pattern)

- {

- return redisTemplate.keys(pattern);

- }

- }

-

응답에 데이터를 쓸 수도 있으므로 WebUtils 도구 클래스도 필요합니다.

- package org.example.utils;

-

- import javax.servlet.http.HttpServletResponse;

- import java.io.IOException;

-

- public class WebUtils {

- /**

- * 将字符串渲染到客户端

- *

- * @param response 渲染对象

- * @param string 待渲染的字符串

- * @return null

- */

- public static String renderString(HttpServletResponse response, String string) {

- try

- {

- response.setStatus(200);

- response.setContentType("application/json");

- response.setCharacterEncoding("utf-8");

- response.getWriter().print(string);

- }

- catch (IOException e)

- {

- e.printStackTrace();

- }

- return null;

- }

- }

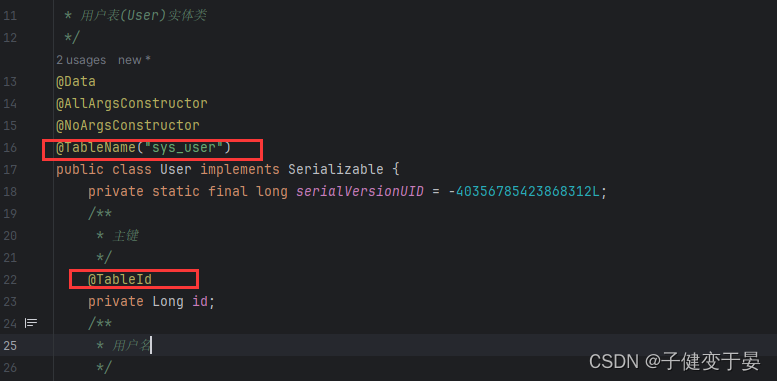

마지막으로 해당 사용자 엔터티 클래스를 작성합니다.

- package org.example.domain;

-

- import lombok.AllArgsConstructor;

- import lombok.Data;

- import lombok.NoArgsConstructor;

- import java.io.Serializable;

- import java.util.Date;

- /**

- * 用户表(User)实体类

- */

- @Data

- @AllArgsConstructor

- @NoArgsConstructor

- public class User implements Serializable {

- private static final long serialVersionUID = -40356785423868312L;

- /**

- * 主键

- */

- private Long id;

- /**

- * 用户名

- */

- private String userName;

- /**

- * 昵称

- */

- private String nickName;

- /**

- * 密码

- */

- private String password;

- /**

- * 账号状态(0正常 1停用)

- */

- private String status;

- /**

- * 邮箱

- */

- private String email;

- /**

- * 手机号

- */

- private String phonenumber;

- /**

- * 用户性别(0男,1女,2未知)

- */

- private String sex;

- /**

- * 头像

- */

- private String avatar;

- /**

- * 用户类型(0管理员,1普通用户)

- */

- private String userType;

- /**

- * 创建人的用户id

- */

- private Long createBy;

- /**

- * 创建时间

- */

- private Date createTime;

- /**

- * 更新人

- */

- private Long updateBy;

- /**

- * 更新时间

- */

- private Date updateTime;

- /**

- * 删除标志(0代表未删除,1代表已删除)

- */

- private Integer delFlag;

- }

-

위의 분석에 따르면 SpringSecuriry가 UserDetailsService를 사용할 수 있도록 UserDetailsService를 사용자 정의해야 합니다. 자체 UserDetailsService는 데이터베이스에서 사용자 이름과 비밀번호를 쿼리할 수 있습니다.

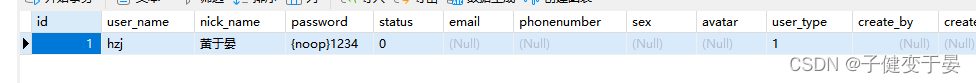

먼저 데이터베이스 테이블 sys_user를 생성합니다.

- CREATE TABLE `sys_user` (

- `id` bigint NOT NULL AUTO_INCREMENT COMMENT '主键',

- `user_name` varchar(64) NOT NULL DEFAULT 'NULL' COMMENT '用户名',

- `nick_name` varchar(64) NOT NULL DEFAULT 'NULL' COMMENT '呢称',

- `password` varchar(64) NOT NULL DEFAULT 'NULL' COMMENT '密码',

- `status` char(1) DEFAULT '0' COMMENT '账号状态(0正常1停用)',

- `email` varchar(64) DEFAULT NULL COMMENT '邮箱',

- `phonenumber` varchar(32) DEFAULT NULL COMMENT '手机号',

- `sex` char(1) DEFAULT NULL COMMENT '用户性别(0男,1女,2未知)',

- `avatar` varchar(128) DEFAULT NULL COMMENT '头像',

- `user_type` char(1) NOT NULL DEFAULT '1' COMMENT '用户类型(O管理员,1普通用户)',

- `create_by` bigint DEFAULT NULL COMMENT '创建人的用户id',

- `create_time` datetime DEFAULT NULL COMMENT '创建时间',

- `update_by` bigint DEFAULT NULL COMMENT '更新人',

- `update_time` datetime DEFAULT NULL COMMENT '更新时间',

- `del_flag` int DEFAULT '0' COMMENT '删除标志(O代表未删除,1代表已删除)',

- PRIMARY KEY (`id`)

- ) ENGINE=InnoDB AUTO_INCREMENT=3 DEFAULT CHARSET=utf8mb4 COLLATE=utf8mb4_0900_ai_ci COMMENT='用户表';

그런 다음 myBatisPlus 및 mysql 드라이버를 소개합니다.

- <dependency>

- <groupId>com.baomidou</groupId>

- <artifactId>mybatis-plus-boot-starter</artifactId>

- <version>3.4.3</version>

- </dependency>

- <dependency>

- <groupId>mysql</groupId>

- <artifactId>mysql-connector-java</artifactId>

- </dependency>

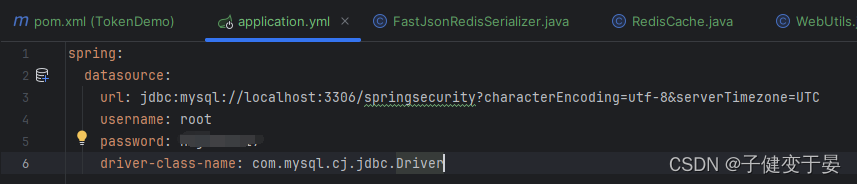

그런 다음 데이터베이스의 관련 정보를 구성합니다.

그런 다음 매퍼 인터페이스 UserMapper를 정의하고 mybatisplus를 사용하여 해당 주석을 추가합니다.

- package org.example.mapper;

-

- import com.baomidou.mybatisplus.core.mapper.BaseMapper;

- import org.example.domain.User;

-

- public interface UserMapper extends BaseMapper<User> {

- }

그런 다음 구성 요소 검색을 구성합니다.

그런 다음 구성 요소 검색을 구성합니다.

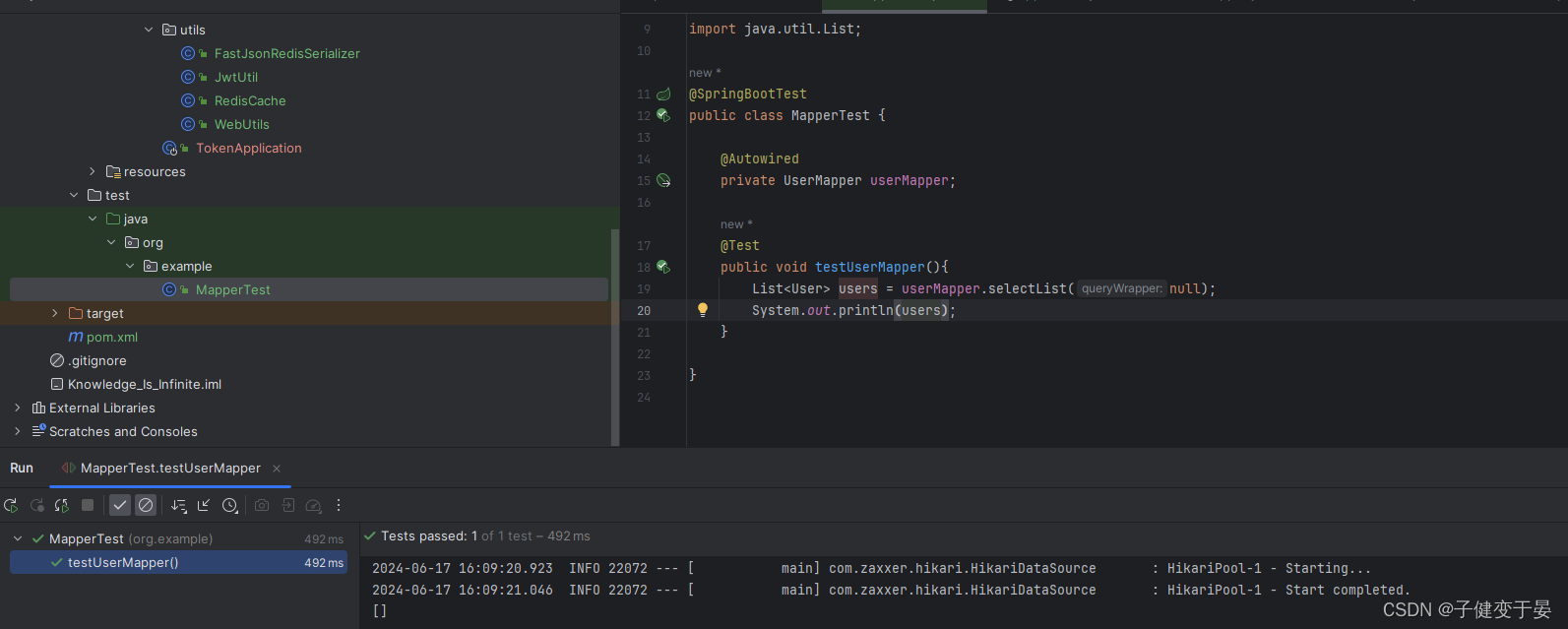

마지막으로 mp를 정상적으로 사용할 수 있는지 테스트해 보세요.

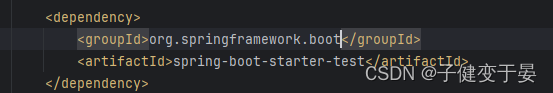

junit 소개

이렇게 하면 정상적으로 사용할 수 있습니다.

다음으로 핵심 코드를 구현해야 합니다.

먼저 UserDetailsService를 사용자 정의해 보겠습니다.

- package org.example.service.impl;

- import com.baomidou.mybatisplus.core.conditions.query.LambdaQueryWrapper;

- import org.example.domain.LoginUser;

- import org.example.domain.User;

- import org.example.mapper.UserMapper;

- import org.springframework.beans.factory.annotation.Autowired;

- import org.springframework.security.core.userdetails.UserDetails;

- import org.springframework.security.core.userdetails.UserDetailsService;

- import org.springframework.security.core.userdetails.UsernameNotFoundException;

- import org.springframework.stereotype.Service;

- import java.util.Objects;

- @Service

- public class UserDetailsServiceImpl implements UserDetailsService {

- @Autowired

- private UserMapper userMapper;

- @Override

- public UserDetails loadUserByUsername(String username) throws UsernameNotFoundException {

- //查询用户信息 [InMemoryUserDetailsManager是在内存中查找]

- LambdaQueryWrapper<User> wrapper = new LambdaQueryWrapper<>();

- wrapper.eq(User::getUserName,username);

- User user = userMapper.selectOne(wrapper);

- //如果查询不到数据就抛出异常,给出提示

- if(Objects.isNull(user)){

- throw new RuntimeException("用户名或密码错误!");

- }

-

- //TODO 查询权限信息

-

- //封装为UserDetails对象返回

- return new LoginUser(user);

- }

- }

여기서 사용자는 UserDetails로 캡슐화되어 반환됩니다.

- package org.example.domain;

- import lombok.AllArgsConstructor;

- import lombok.Data;

- import lombok.NoArgsConstructor;

- import org.springframework.security.core.GrantedAuthority;

- import org.springframework.security.core.userdetails.UserDetails;

- import java.util.Collection;

- @Data

- @AllArgsConstructor

- @NoArgsConstructor

- public class LoginUser implements UserDetails {

- private User user;

- @Override

- public Collection<? extends GrantedAuthority> getAuthorities() {

- return null;

- }

-

- @Override

- public String getPassword() {

- return user.getPassword();

- }

-

- @Override

- public String getUsername() {

- return user.getUserName();

- }

-

- @Override

- public boolean isAccountNonExpired() {

- return true;

- }

-

- @Override

- public boolean isAccountNonLocked() {

- return true;

- }

-

- @Override

- public boolean isCredentialsNonExpired() {

- return true;

- }

-

- @Override

- public boolean isEnabled() {

- return true;

- }

- }

마지막으로 여기에는 데이터베이스에서 데이터를 가져오기 위해 로그인 테스트를 수행해야 하며, 사용자의 비밀번호를 일반 텍스트로 전송하려면 테이블에 사용자 데이터를 써야 한다는 점이 있습니다. , 비밀번호 앞에 {noop}를 추가해야 합니다.

여기에 데이터베이스의 사용자 이름과 비밀번호를 입력하여 로그인할 수 있습니다.

여기에 데이터베이스의 사용자 이름과 비밀번호를 입력하여 로그인할 수 있습니다.

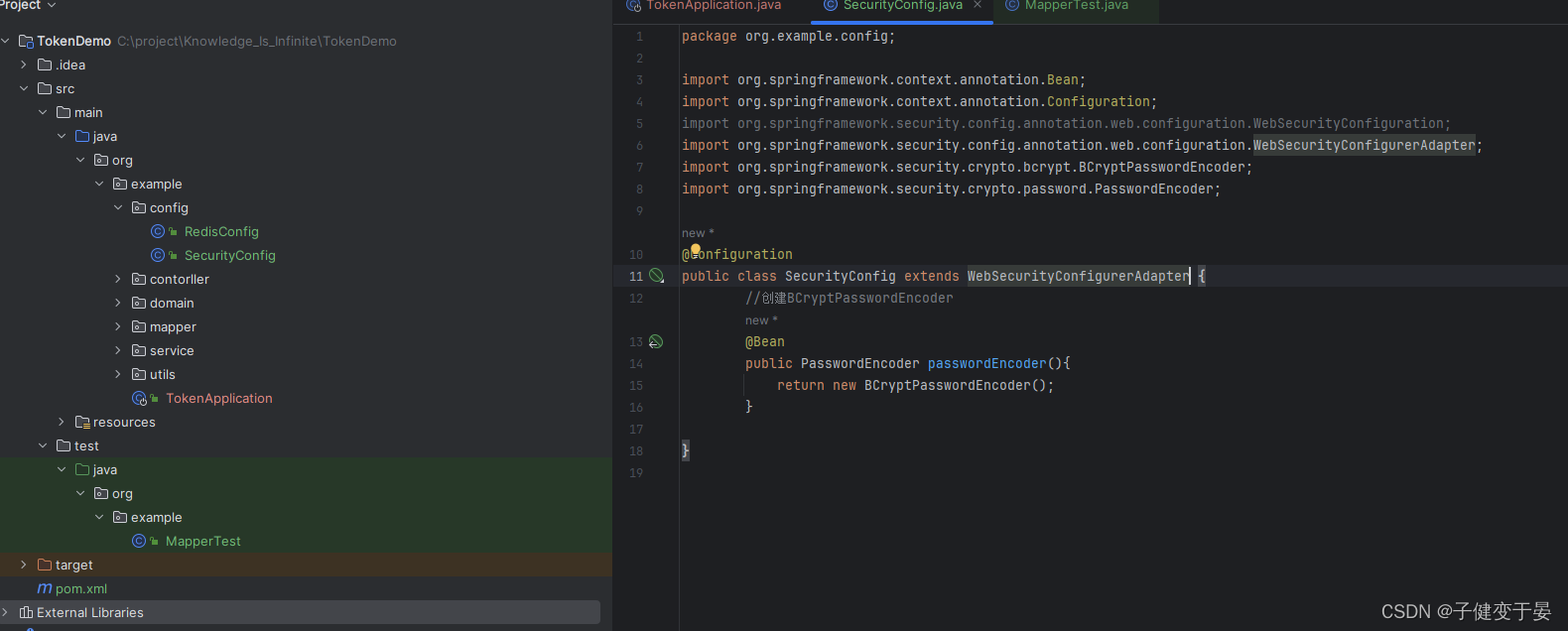

기본 PasswordEncoder에서는 데이터베이스의 비밀번호 형식이 {id}password가 되도록 요구하기 때문에 비밀번호 앞에 {noop}을 추가하는 이유에 대해 이야기해 보겠습니다. 이는 id를 기반으로 비밀번호의 암호화 방법을 결정하지만 일반적으로 우리는 이 방법을 채택하지 않으므로 PasswordEncoder를 교체해야 합니다.

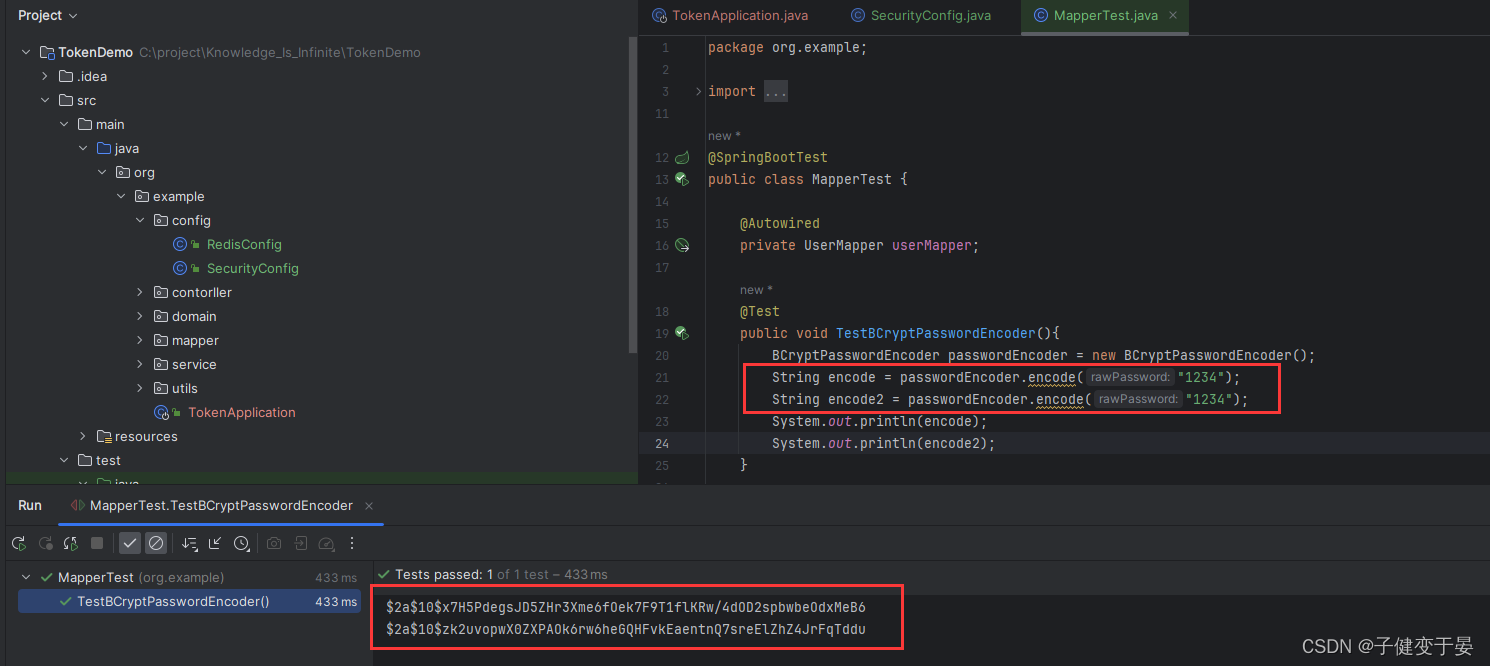

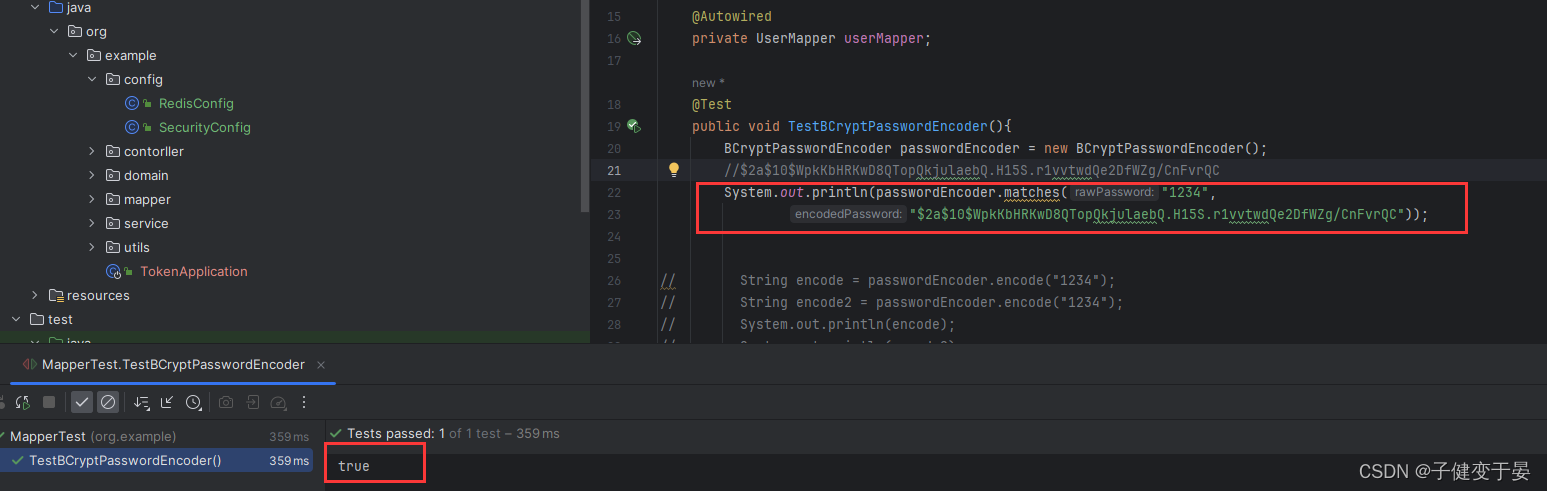

다음으로 우리는 그것을 테스트하고 볼 것입니다.

여기에 전달한 두 개의 원래 비밀번호는 동일하지만 다른 결과를 얻었습니다. 이는 실제로 솔팅 알고리즘과 관련이 있습니다. 나중에 사용자 정의 암호화에 대한 기사도 작성할 것입니다.

암호화된 비밀번호를 얻은 후, 암호화된 비밀번호를 데이터베이스에 저장한 다음 프런트 엔드에서 전달된 일반 텍스트 비밀번호를 데이터베이스의 암호화된 비밀번호로 확인하여 로그인할 수 있습니다.

이때 로그인을 위해 프로젝트를 시작했는데 더 이상 이전 비밀번호로 로그인할 수 없다는 사실을 발견했습니다. 데이터베이스는 원래 비밀번호가 아닌 등록 단계에서 데이터베이스에 저장된 암호화된 비밀번호를 저장해야 하기 때문입니다. 등록하지 않았으므로 비밀번호를 암호화하겠습니다) 비밀번호는 데이터베이스 자체에 기록됩니다.

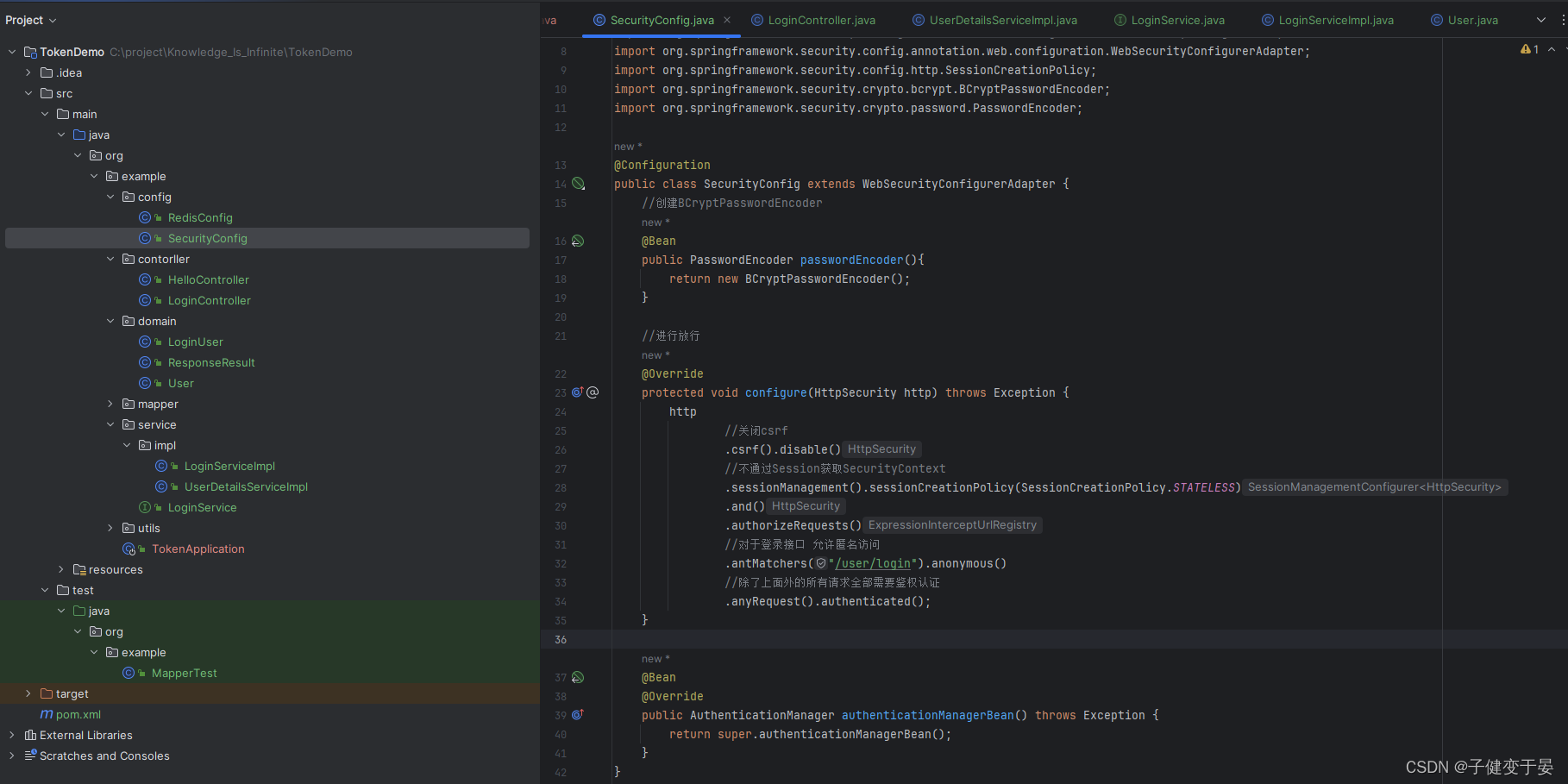

로그인 인터페이스를 구현한 후 SpringSecurity가 이를 허용하도록 해야 합니다. 허용되지 않으면 모순이 됩니다. 인터페이스에서는 AuthenticationManager의 authenticate 메소드를 통해 수행되므로 AuthenticationManager가 주입되도록 구성해야 합니다. SecurityConfig의 컨테이너에 추가합니다.

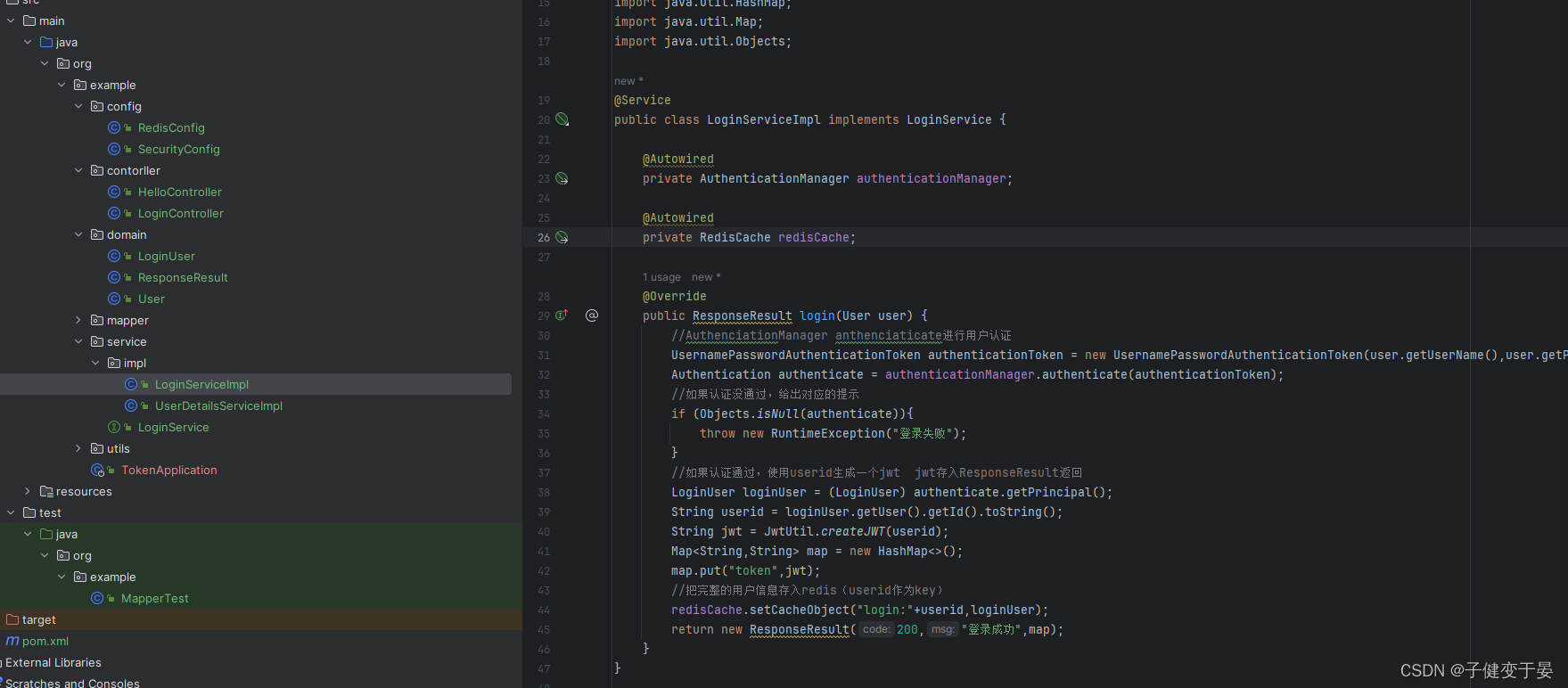

인증에 성공하면 사용자가 다음 요청 시 jwt를 통해 특정 사용자를 식별할 수 있도록 jwt를 생성하여 응답에 넣어야 하며 사용자 정보는 redis에 저장되어야 합니다. ID를 열쇠로 사용할 수 있습니다.

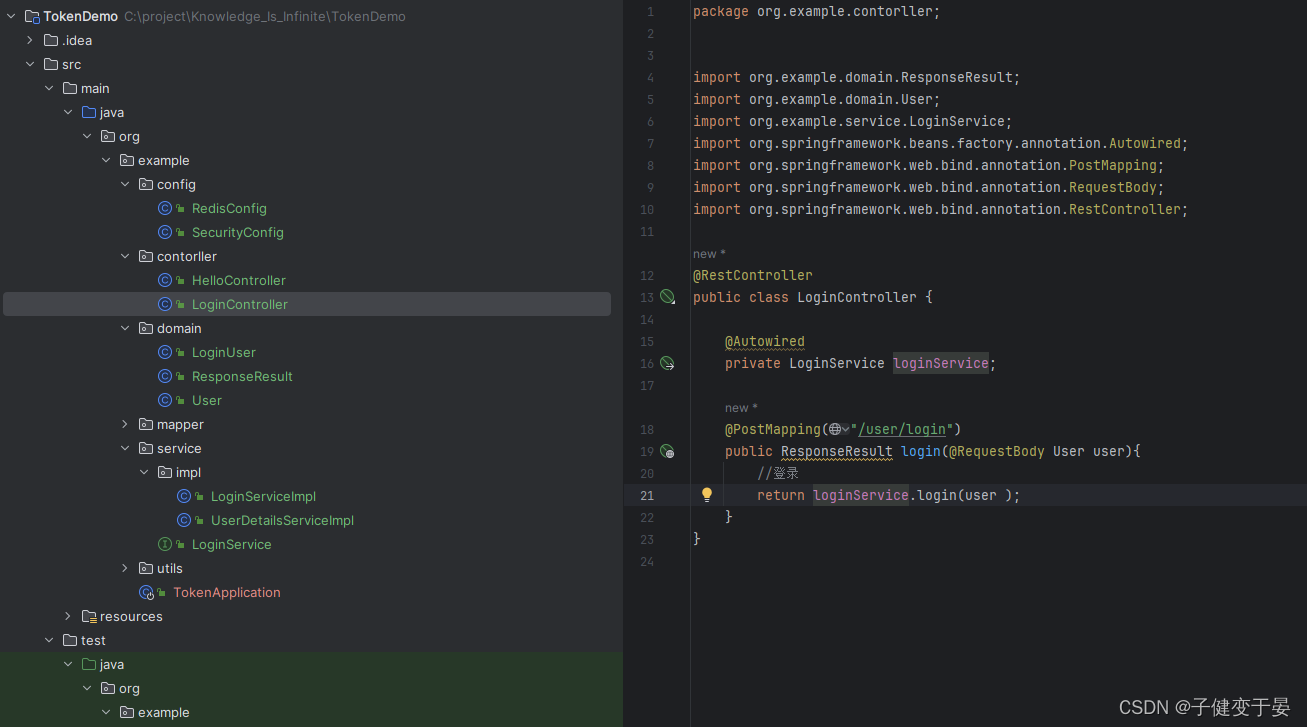

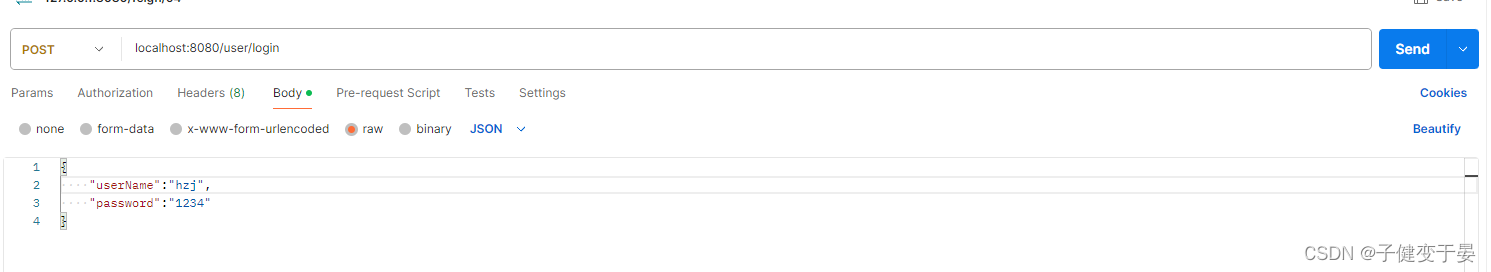

LoginController를 먼저 작성하세요.

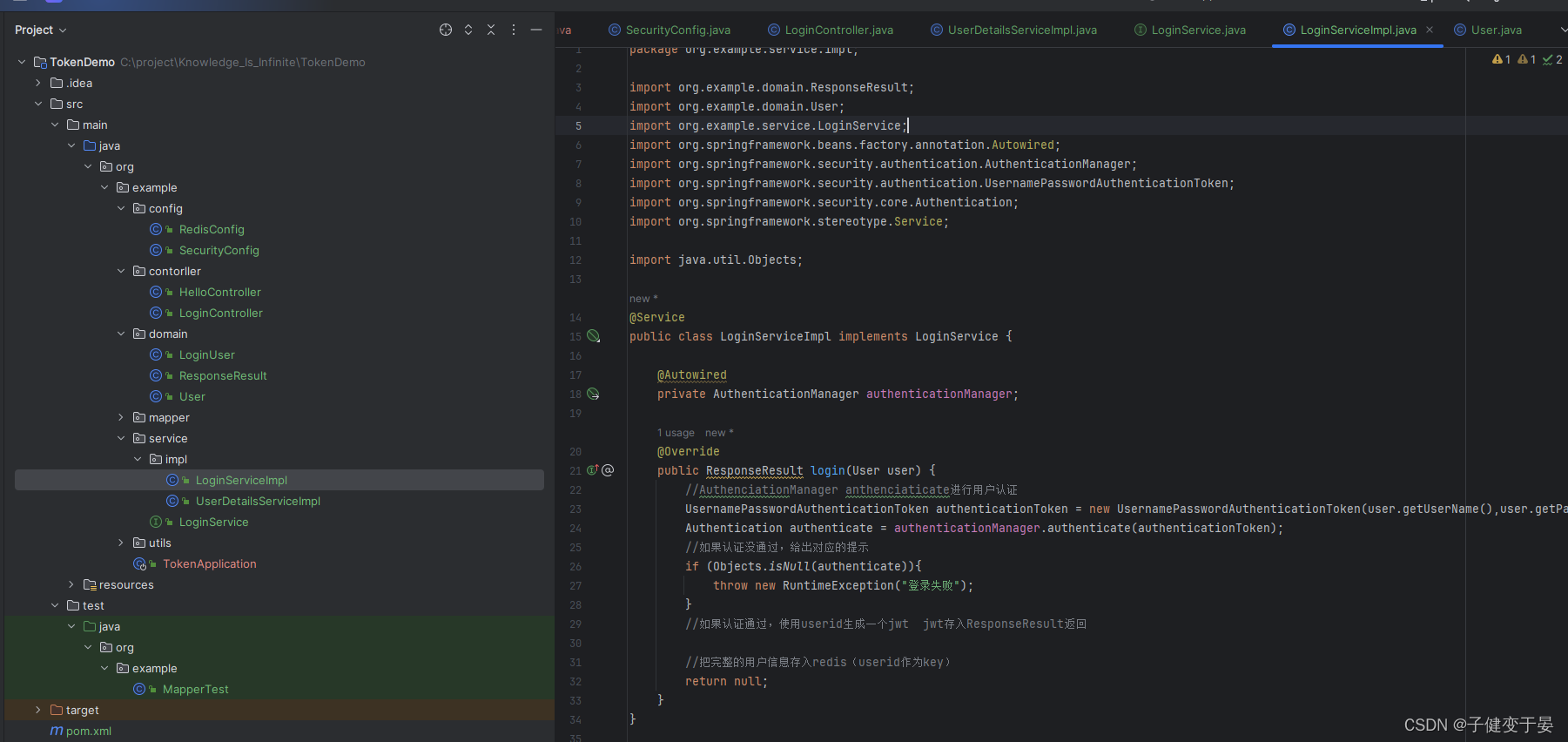

그런 다음 해당 서비스를 작성하십시오.

SecurityConfig에 AuthenticationManager를 삽입하고 로그인 인터페이스를 해제합니다.

SecurityConfig에 AuthenticationManager를 삽입하고 로그인 인터페이스를 해제합니다.

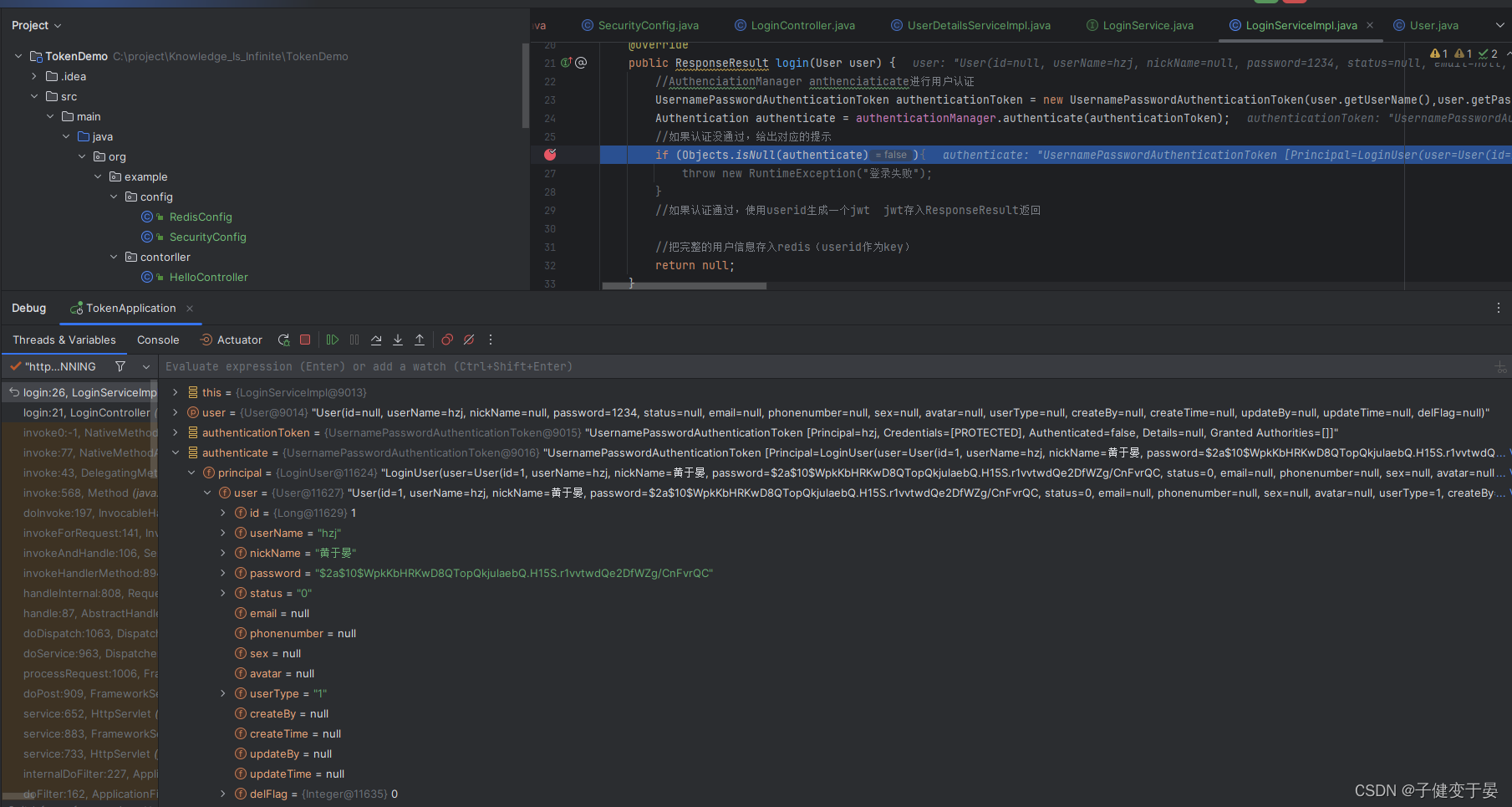

서비스의 비즈니스 로직에서는 인증에 실패하면 사용자 정의 예외가 반환되지만, 인증에 성공하면 해당 정보를 어떻게 얻습니까?

여기서 우리는 획득한 객체를 디버그하고 볼 수 있습니다.

해당 필수 정보는 교장에서 얻을 수 있습니다.

그런 다음 코드를 완성하세요.

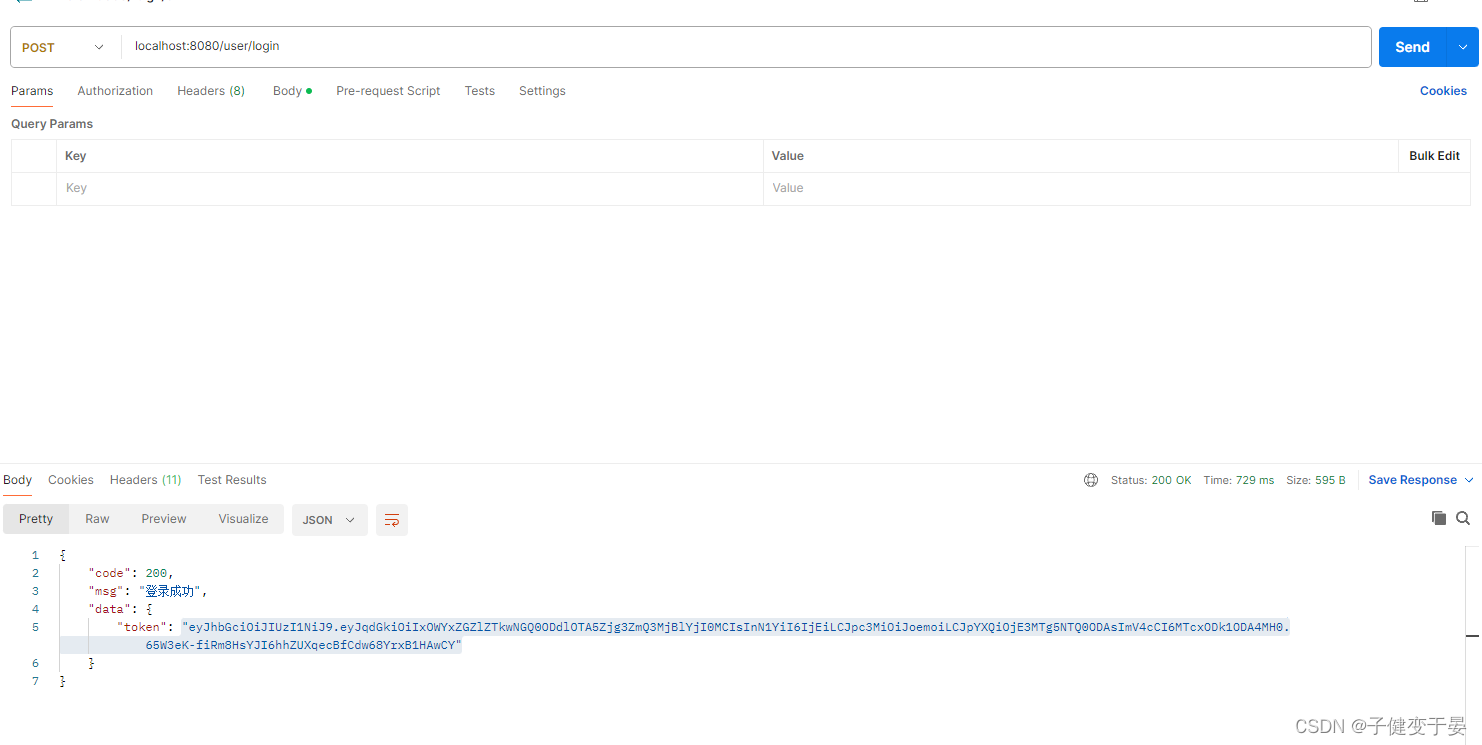

마지막으로 테스트해 보세요.

먼저 코드를 붙여넣겠습니다.

- @Component

- public class JwtAuthenticationTokenFilter extends OncePerRequestFilter {

-

- @Autowired

- private RedisCache redisCache;

-

- @Override

- protected void doFilterInternal(HttpServletRequest request, HttpServletResponse response, FilterChain filterChain) throws ServletException, IOException {

- //获取token

- String token = request.getHeader("token");

- if (!StringUtils.hasText(token)) {

- //放行

- filterChain.doFilter(request, response); //这里放行是因为还有后续的过滤器会给出对应的异常

- return; //token为空 不执行后续流程

- }

- //解析token

- String userid;

- try {

- Claims claims = JwtUtil.parseJWT(token);

- userid = claims.getSubject();

- } catch (Exception e) {

- e.printStackTrace();

- throw new RuntimeException("token非法!");

- }

- //从redis中获取用户信息

- String redisKey = "login:" + userid;

- LoginUser loginUser = redisCache.getCacheObject(redisKey);

- if (Objects.isNull(loginUser)){

- throw new RuntimeException("用户未登录!");

- }

- //将信息存入SecurityContextHolder(因为过滤器链后面的filter都是从中获取认证信息进行对应放行)

- //TODO 获取权限信息封装到Authentication中

- UsernamePasswordAuthenticationToken authenticationToken =

- new UsernamePasswordAuthenticationToken(loginUser,null,null);

- SecurityContextHolder.getContext().setAuthentication(authenticationToken);

-

- //放行

- filterChain.doFilter(request,response); //此时的放行是携带认证的,不同于上方token为空的放行

- }

- }

우선 여기서 토큰을 얻으려면 요청 헤더에서 해당 토큰을 가져온 후 비어 있는지 확인하고 비어 있으면 후속 프로세스를 거치지 않고 직접 릴리스합니다. 토큰을 구문 분석하고, 내부에서 userid를 가져온 다음 redis에서 해당 사용자 정보를 얻은 후 마지막으로 SecurityContextHolder에 저장합니다. 왜냐하면 후속 필터는 일일 인증 정보를 가져와서 마지막으로 수행해야 하기 때문입니다. 분석 작업.

주의가 필요한 또 다른 점은 SecurityContextHolder.getContext().setAuthentication()이 인증 개체를 전달해야 한다는 것입니다. 개체를 빌드할 때 세 번째 매개 변수가 인증 여부를 결정하는 핵심이기 때문입니다.

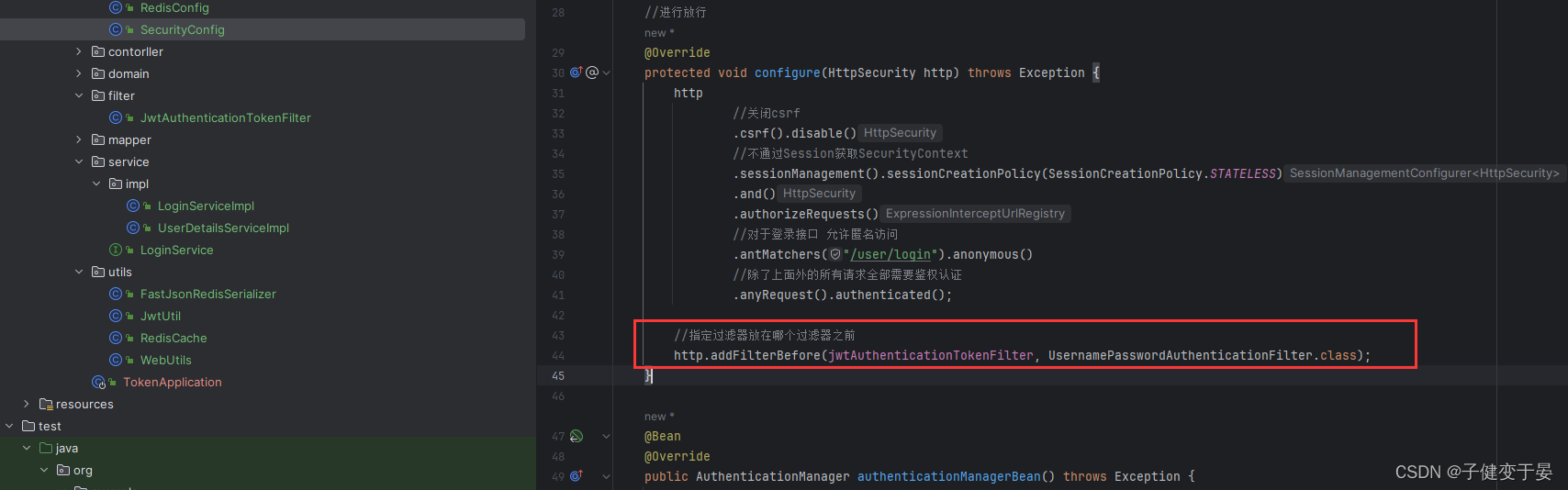

다음으로 이 필터를 구성해야 합니다.

그런 다음 사용자/로그인 인터페이스에 액세스하면 토큰이 포함된 응답 본문이 반환됩니다. hello 인터페이스에 다시 액세스하면 403이 됩니다. 토큰을 전달하지 않으므로 위 코드에 해당합니다. 토큰이 없으면 응답 본문이 해제되고 반환은 후속 프로세스를 실행하지 않습니다. (여기서 해제하는 것은 나중에 처리하기 위해 특별히 예외를 발생시키는 다른 필터가 있기 때문이며 반환은 응답을 통과하지 못하도록 하기 위한 것입니다. 프로세스)

이때 사용자/로그인으로 생성된 토큰을 hello 인터페이스의 요청 헤더에 넣으면 정상적으로 접근할 수 있다.

그러면 필터 세트의 목적이 달성되었습니다(토큰 획득, 토큰 구문 분석 및 SecurityContextHolder에 저장).

이 시점에서는 로그아웃하기가 더 쉽습니다. 나중에 액세스하기 위해 토큰을 가져올 때 Redis의 해당 사용자 정보는 현재 사용자 정의 필터에서 얻을 수 있습니다. 얻을 수 없다는 것은 로그인되어 있지 않다는 뜻입니다.

/user/logout 인터페이스에 액세스하기 위해 이 토큰을 가지고 있습니다.

그런 다음 로그아웃 기능이 구현됩니다.

이번 글은 스테이션B 3차 업데이트를 통해 알게된 내용입니다! ! !