2024-07-12

한어Русский языкEnglishFrançaisIndonesianSanskrit日本語DeutschPortuguêsΕλληνικάespañolItalianoSuomalainenLatina

Mit der Popularität von Konzepten wie MPC und Privacy Computing haben viele Regierungsbehörden und Finanzunternehmen begonnen, die Teilnahme an Multi-Party-Computing-Szenarien in Betracht zu ziehen, um den Anwendungswert von Daten zu erweitern.

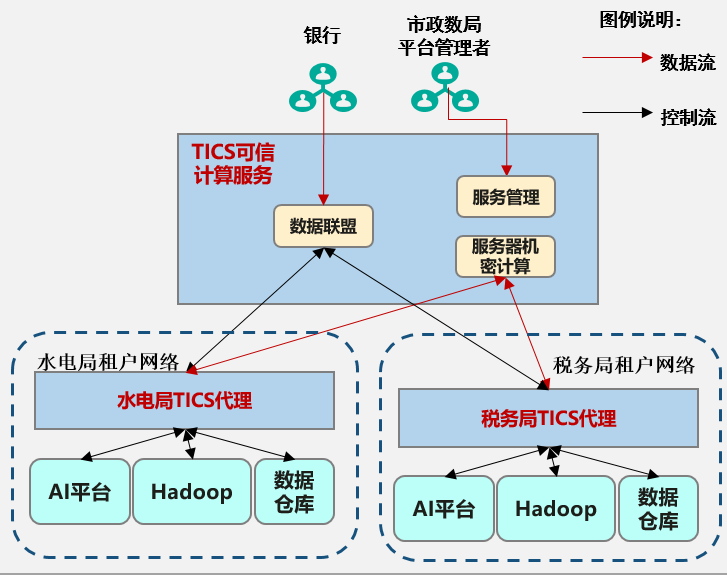

Am Beispiel des folgenden Szenarios möchte die Bank möglicherweise Daten vom Wasser- und Elektrizitätsamt und vom Steueramt einholen, um die Kreditwürdigkeit jedes Unternehmens umfassend zu berechnen.

Durch TEE, MPC und andere Strategien kann verhindert werden, dass Zwischendaten während des Berechnungsprozesses verloren gehen.

Die Berechnungsergebnisse werden jedoch schließlich an den Jobinitiator zurückgegeben. Wenn der Initiator beispielsweise versucht, [Unternehmens-ID, Wasserverbrauch + Stromverbrauch] abzufragen, kann die Datenschutz-Computing-Plattform nur sicherstellen, dass der Stromverbrauch und der Wasserverbrauch nicht verloren gehen separat, kann aber nicht garantieren, dass der Wasserverbrauch und der Mehrwert des Stromverbrauchs nicht durchsickern, schließlich wird dieser Mehrwert als Berechnungsergebnis dargestellt.

Daher kann das Problem, „ob durch die Berechnungsergebnisse sensible Daten verloren gehen“, nicht durch Strategien wie TEE und MPC gelöst werden.

Die Privacy-Computing-Plattform schränkt die Verwendung sensibler Daten zwangsweise ein, indem sie komplexe Datenschutzrichtlinien festlegt und einige SQL-Szenarien spezifiziert.

Beispielsweise wird das ID-Feld direkt abgelehnt, sensible Datenfelder werden im Klartext angezeigt usw.

Diese Art von Algorithmus kann die Aggregationsergebnisse sensibler Daten vor der Ableitung schützen, ist jedoch auf die Aggregationsergebnisse sensibler Daten beschränkt. Wenn der Jobinitiator über die Anwendung des Algorithmus hinausgehende Anforderungen hat, muss er sich auf andere, eher manuelle Methoden verlassen um es zu verhindern.

Aufgrund komplexer Geschäftsszenarien können jedoch normale Logikoperationen blockiert werden, wenn die Regeln zu restriktiv sind. Wenn die Einschränkungen zu schwach sind, kann es zu einem böswilligen Zugriff auf sensible Daten kommen und diese verloren gehen.

Daher sollte bei Mehrparteien-SQL-Berechnungen jeder Datenanbieter und Jobinitiator dazu in der Lage seinKonsens erreichen, bestätigen Sie, dass die Datennutzung durch den Betrieb normal und angemessen ist.

Die Verwendung des Genehmigungsmechanismus erfordert jedoch die Lösung der folgenden Schwierigkeiten:

1. So analysieren Sie die von jedem Teilnehmer benötigten Schlüsselinformationen aus einer gemeinsamen SQL-Anweisung mehrerer Parteien, sodass bei der Bestätigung der Datennutzung durch die Teilnehmer die geschäftsrelevanten Informationen des Initiators nicht offengelegt werden.

2. So verhindern Sie, dass der Initiator bestimmte SQL-Anweisungen erstellt, um Felder abzurufen, die nicht sichtbar sein sollten.

Der vertrauenswürdige intelligente Computerdienst Huawei Tics hat die Genehmigungsfunktion in föderierten SQL-Jobs unterstützt und die oben genannten Probleme gelöst.

Beim Versuch, einen SQL-Mehrparteienauftrag zu initiieren, kann der Datenanbieter diesen genehmigen, um zu bestätigen, ob diese Datennutzung zulässig ist.

Die spezifischen Schritte sind wie folgt:

Abbildung 1Zur Genehmigung einreichen

Wenn TICS zu diesem Zeitpunkt die SQL-Anweisung des Analyseauftrags ausführt, unterliegt sie nicht mehr den Syntaxbeschränkungen der Datenschutzregeln. Zu diesem Zeitpunkt muss der Anbieter den Zweck des Felds bestätigen, bevor die SQL-Anweisung fortfahren kann ausgeführt werden. Wenn die SQL während der Genehmigung oder nach der Genehmigung geändert und gespeichert wird, müssen Sie sie erneut zur Genehmigung einreichen.

Nachdem die Übermittlung abgeschlossen ist, können Sie den Genehmiger und den Genehmigungsfortschritt unten auf der Seite anzeigen.

Figur 2Genehmigungsfortschritt

Bild 3Genehmigungsmanagement

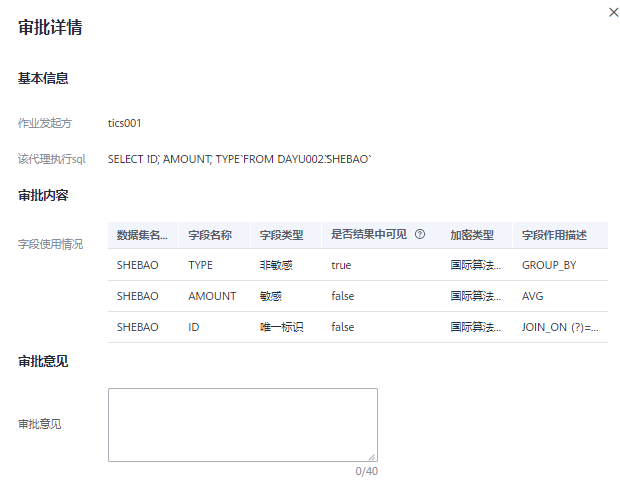

Sie können den Genehmigungsbericht auf der Detailseite sehen. Der Berichtsinhalt umfasst den Jobinitiator, die SQL-Anweisung, die auf dem Proxy-Connector ausgeführt wird, die Beschreibung der Rolle jedes Felds und ob es in den Ergebnissen sichtbar ist (d. h , im Klartext angezeigt) usw.

Figur 4Einzelheiten

Abbildung 5Auftrag ausführen