le mie informazioni di contatto

Posta[email protected]

2024-07-12

한어Русский языкEnglishFrançaisIndonesianSanskrit日本語DeutschPortuguêsΕλληνικάespañolItalianoSuomalainenLatina

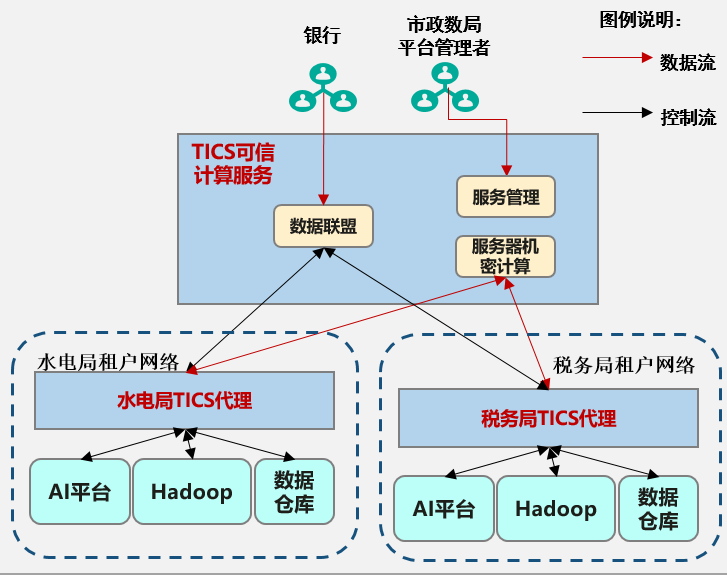

Con la popolarità di concetti come MPC e privacy computing, molte agenzie governative e società finanziarie hanno iniziato a prendere in considerazione la partecipazione a scenari informatici multi-party per espandere il valore applicativo dei dati.

Prendendo come esempio il seguente scenario, la banca potrebbe voler ottenere dati dall'Ufficio per l'acqua e l'elettricità e dall'Ufficio delle imposte per calcolare in modo completo il punteggio di credito di ciascuna azienda.

Attraverso TEE, MPC e altre strategie, è possibile impedire la fuga di dati intermedi durante il processo di calcolo.

Tuttavia, i risultati del calcolo verranno eventualmente restituiti al promotore del lavoro. Ad esempio, quando il promotore tenta di eseguire la query [ID azienda, consumo di acqua + consumo di elettricità], la piattaforma di privacy computing può solo garantire che solo il consumo di elettricità e il consumo di acqua siano corretti. non viene disperso e non può garantire che il consumo di acqua e il consumo di elettricità non vengano dispersi. Il valore aggiunto del consumo di elettricità non viene disperso, dopotutto questo valore aggiunto viene presentato come risultato del calcolo.

Pertanto, il problema "se i risultati del calcolo trapeleranno dati sensibili" non può essere risolto con strategie come TEE e MPC.

La piattaforma di privacy computing limita forzatamente l’uso dei dati sensibili impostando complesse politiche sulla privacy e specificando alcuni scenari SQL.

Ad esempio, il campo ID viene rifiutato direttamente, i campi dati sensibili vengono esposti in testo semplice, ecc.

Questo tipo di algoritmo può proteggere i risultati dell'aggregazione dei dati sensibili dalla deduzione, ma è limitato ai risultati dell'aggregazione dei dati sensibili. Se l'iniziatore del lavoro ha esigenze che vanno oltre l'applicazione dell'algoritmo, deve fare affidamento su altri metodi più manuali per la prevenzione.

Tuttavia, a causa di scenari aziendali complessi, se le regole sono troppo restrittive, le normali operazioni logiche potrebbero essere bloccate; se le restrizioni sono troppo deboli, i dati sensibili potrebbero essere accessibili in modo dannoso e andare perduti;

Pertanto, nei calcoli SQL multipartitici, ogni fornitore di dati e iniziatore del lavoro dovrebbe essere in grado di farloraggiungere il consenso, confermare che l'utilizzo dei dati da parte dell'operazione è normale e ragionevole.

Tuttavia, l’utilizzo del meccanismo di approvazione richiede la risoluzione delle seguenti difficoltà:

1. Come analizzare le informazioni chiave richieste da ciascun partecipante da un'istruzione SQL congiunta tra più parti in modo che le informazioni sensibili aziendali del promotore non vengano esposte quando i partecipanti confermano il proprio utilizzo dei dati.

2. Come impedire all'iniziatore di costruire SQL specifici per ottenere campi che non dovrebbero essere visibili.

Il servizio di elaborazione intelligente affidabile di Huawei Tics ha supportato la funzione di approvazione nei lavori SQL federati e ha risolto i problemi di cui sopra.

Quando si tenta di avviare un processo SQL multiparte, il fornitore di dati può approvarlo per confermare se questo utilizzo dei dati è consentito.

I passaggi specifici sono i seguenti:

Figura 1Invia per l'approvazione

In questo momento, quando TICS esegue l'istruzione SQL del lavoro di analisi, non sarà più soggetto alle restrizioni di sintassi delle regole sulla privacy. A questo punto, il provider deve confermare lo scopo del campo prima che l'istruzione SQL possa continuare essere eseguito. Se l'SQL viene modificato e salvato durante l'approvazione o dopo il superamento dell'approvazione, è necessario inviarlo nuovamente per l'approvazione.

Una volta completato l'invio, è possibile visualizzare l'approvazione e lo stato di avanzamento dell'approvazione nella parte inferiore della pagina.

figura 2Avanzamento dell'approvazione

immagine 3Gestione delle approvazioni

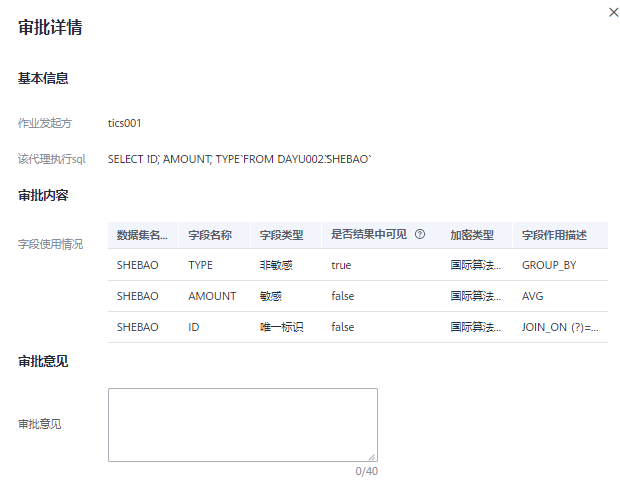

È possibile visualizzare il report di approvazione nella pagina dei dettagli. Il contenuto del report include l'iniziatore del lavoro, l'istruzione SQL che verrà eseguita sul connettore proxy, la descrizione del ruolo di ciascun campo, se è visibile nei risultati (ovvero). , visualizzato in chiaro), ecc.

Figura 4Dettagli

Figura 5Esegui il lavoro