Mi informacion de contacto

Correo[email protected]

2024-07-12

한어Русский языкEnglishFrançaisIndonesianSanskrit日本語DeutschPortuguêsΕλληνικάespañolItalianoSuomalainenLatina

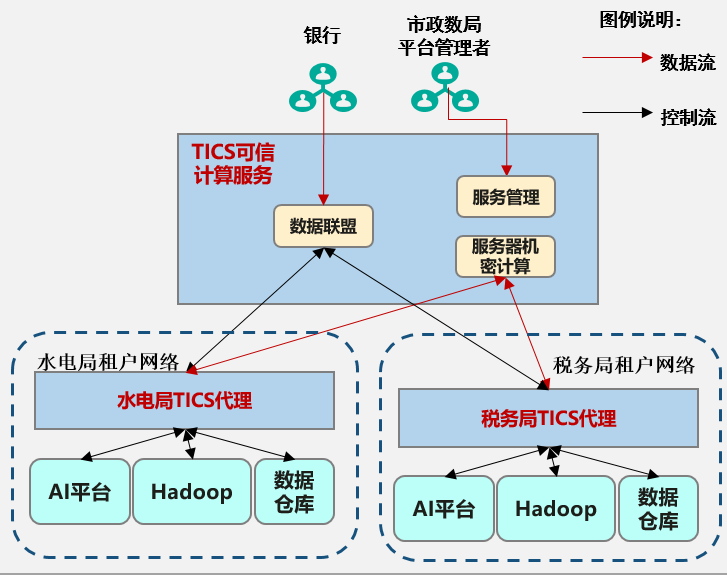

Con la popularidad de conceptos como MPC y computación de privacidad, muchas agencias gubernamentales y compañías financieras han comenzado a considerar participar en escenarios de computación multipartita para expandir el valor de la aplicación de los datos.

Tomando el siguiente escenario como ejemplo, es posible que el banco desee obtener datos de la Oficina de Agua y Electricidad y de la Oficina de Impuestos para calcular de manera integral la puntuación crediticia de cada empresa.

Mediante TEE, MPC y otras estrategias, se puede evitar que se filtren datos intermedios durante el proceso de cálculo.

Sin embargo, los resultados del cálculo eventualmente se devolverán al iniciador del trabajo. Por ejemplo, cuando el iniciador intenta consultar [identificación de la empresa, consumo de agua + consumo de electricidad], la plataforma informática de privacidad solo puede garantizar que el consumo de electricidad y el consumo de agua sean solo. no se filtra y no puede garantizar que el consumo de agua y el consumo de electricidad no se filtren. El valor agregado del consumo de electricidad no se filtra; después de todo, este valor agregado se presenta como el resultado del cálculo.

Por lo tanto, el problema de "si los resultados del cálculo filtrarán datos confidenciales" no puede resolverse mediante estrategias como TEE y MPC.

La plataforma informática de privacidad restringe por la fuerza el uso de datos confidenciales estableciendo políticas de privacidad complejas y especificando algunos escenarios SQL.

Por ejemplo, el campo ID se rechaza directamente, los campos de datos confidenciales se exponen en texto sin formato, etc.

Este tipo de algoritmo puede proteger los resultados de agregación de datos confidenciales para que no se infieran, pero se limita a los resultados de agregación de datos confidenciales. Si el iniciador del trabajo tiene necesidades más allá de la aplicación del algoritmo, debe confiar en otros métodos más manuales. para la prevención.

Sin embargo, debido a escenarios comerciales complejos, si las reglas son demasiado restrictivas, las operaciones lógicas normales pueden bloquearse; si las restricciones son demasiado débiles, se puede acceder de manera maliciosa a datos confidenciales y perderlos;

Por lo tanto, en los cálculos SQL de varias partes, cada proveedor de datos e iniciador del trabajo debería poderllegar a un consenso, confirme que el uso de datos por parte de la operación es normal y razonable.

Sin embargo, utilizar el mecanismo de aprobación requiere resolver las siguientes dificultades:

1. Cómo analizar la información clave requerida por cada participante de una declaración SQL conjunta de varias partes para que la información comercial confidencial del iniciador no quede expuesta cuando los participantes confirmen su propio uso de datos.

2. Cómo evitar que el iniciador construya SQL específico para obtener campos que no deberían ser visibles.

El confiable servicio de computación inteligente tics de Huawei admitió la función de aprobación en trabajos de SQL federados y resolvió los problemas anteriores.

Al intentar iniciar un trabajo SQL multipartito, el proveedor de datos puede aprobarlo para confirmar si este uso de datos está permitido.

Los pasos específicos son los siguientes:

Figura 1Someter para aprobacion

En este momento, cuando TICS ejecute la declaración SQL del trabajo de análisis, ya no estará sujeto a las restricciones de sintaxis de las reglas de privacidad. En este momento, el proveedor debe confirmar el propósito del campo antes de que la declaración SQL pueda continuar. ser ejecutado. Si el SQL se modifica y guarda durante la aprobación o después de aprobarla, deberá volver a enviarlo para su aprobación.

Una vez completado el envío, puede ver el aprobador y el progreso de la aprobación en la parte inferior de la página.

Figura 2Progreso de aprobación

imagen 3Gestión de aprobaciones

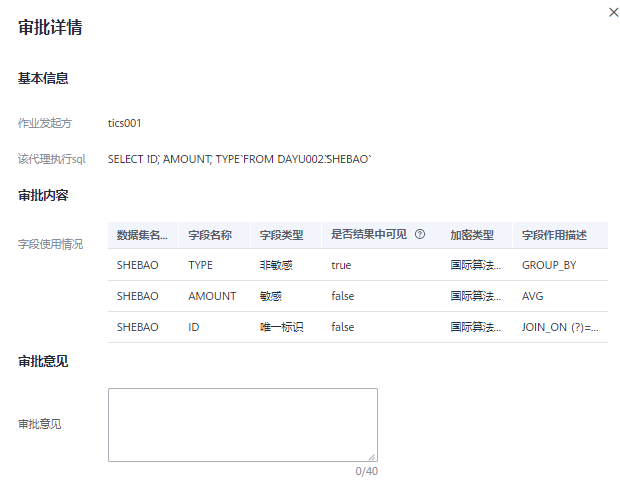

Puede ver el informe de aprobación en la página de detalles. El contenido del informe incluye el iniciador del trabajo, la declaración SQL que se ejecutará en el conector de proxy, la descripción de la función de cada campo y si es visible en los resultados (es decir). , mostrado en texto claro), etc.

Figura 4Detalles

Figura 5Ejecutar trabajo