2024-07-12

한어Русский языкEnglishFrançaisIndonesianSanskrit日本語DeutschPortuguêsΕλληνικάespañolItalianoSuomalainenLatina

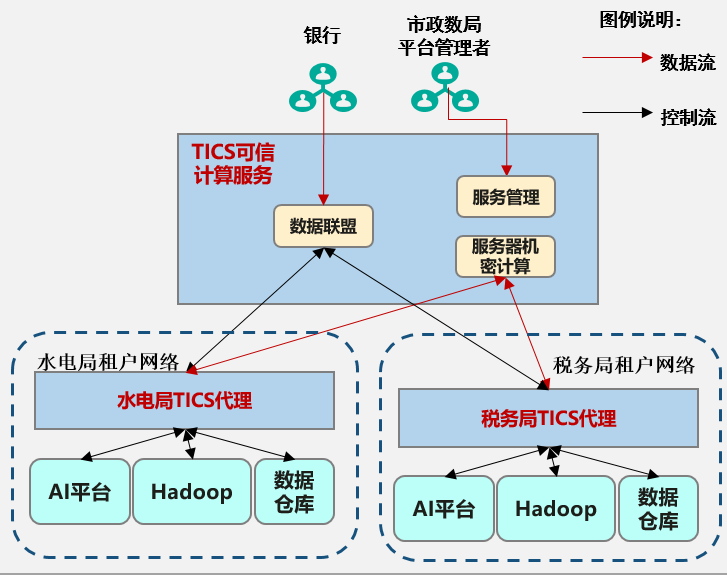

Avec la popularité de concepts tels que MPC et l'informatique confidentielle, de nombreuses agences gouvernementales et sociétés financières ont commencé à envisager de participer à des scénarios informatiques multipartites pour accroître la valeur applicative des données.

En prenant le scénario suivant comme exemple, la banque souhaitera peut-être obtenir des données du Bureau de l'eau et de l'électricité et du Bureau des impôts pour calculer de manière exhaustive la cote de crédit de chaque entreprise.

Grâce à TEE, MPC et d'autres stratégies, il est possible d'empêcher la fuite de données intermédiaires pendant le processus de calcul.

Cependant, les résultats du calcul seront finalement renvoyés à l'initiateur du travail.Par exemple, lorsque l'initiateur tente d'interroger [identifiant d'entreprise, consommation d'eau + consommation d'électricité], la plate-forme informatique de confidentialité ne peut que garantir qu'il n'y a pas de fuite de consommation d'électricité et d'eau. séparément, mais ne peut pas garantir que la consommation d'eau et la valeur ajoutée de la consommation d'électricité ne soient pas divulguées, après tout, cette valeur ajoutée est présentée comme résultat du calcul.

Par conséquent, le problème de « si les résultats des calculs entraîneront des fuites de données sensibles » ne peut pas être résolu par des stratégies telles que TEE et MPC.

La plate-forme informatique de confidentialité restreint de force l'utilisation de données sensibles en définissant des politiques de confidentialité complexes et en spécifiant quelques scénarios SQL.

Par exemple, le champ ID est directement rejeté, les champs de données sensibles sont exposés en texte brut, etc.

Ce type d'algorithme peut protéger les résultats d'agrégation de données sensibles contre toute déduction, mais il est limité aux résultats d'agrégation de données sensibles. Si l'initiateur du travail a des besoins au-delà de l'application de l'algorithme, il doit s'appuyer sur d'autres méthodes plus manuelles. pour l'empêcher.

Cependant, en raison de scénarios commerciaux complexes, si les règles sont trop restrictives, les opérations logiques normales peuvent être bloquées ; si les restrictions sont trop faibles, des données sensibles peuvent être consultées de manière malveillante et perdues.

Par conséquent, dans les calculs SQL multipartites, chaque fournisseur de données et initiateur de tâche doit être en mesure deparvenir à un consensus, confirmez que l’utilisation des données par l’opération est normale et raisonnable.

Cependant, le recours au mécanisme d’approbation nécessite de résoudre les difficultés suivantes :

1. Comment analyser les informations clés requises par chaque participant à partir d'une instruction SQL commune multipartite, de sorte que lorsque les participants confirment leur utilisation des données, les informations commerciales sensibles de l'initiateur ne soient pas exposées.

2. Comment empêcher l'initiateur de construire du SQL spécifique pour obtenir des champs qui ne devraient pas être visibles.

Le service informatique intelligent de confiance de Huawei tics a pris en charge la fonction d'approbation dans les tâches SQL fédérées et a résolu les problèmes ci-dessus.

Lorsque vous tentez de lancer une tâche SQL multipartite, le fournisseur de données peut l'approuver pour confirmer si cette utilisation des données est autorisée.

Les étapes spécifiques sont les suivantes :

Figure 1Soumettre pour approbation

À ce stade, lorsque TICS exécute l'instruction SQL du travail d'analyse, elle ne sera plus soumise aux restrictions de syntaxe des règles de confidentialité. À ce stade, le fournisseur doit confirmer l'objectif du champ avant que l'instruction SQL puisse continuer. être exécuté. Si le code SQL est modifié et enregistré pendant l'approbation ou après l'approbation, vous devez le soumettre à nouveau pour approbation.

Une fois la soumission terminée, vous pouvez voir l'approbateur et la progression de l'approbation au bas de la page.

Figure 2Progression de l'approbation

image 3Gestion des approbations

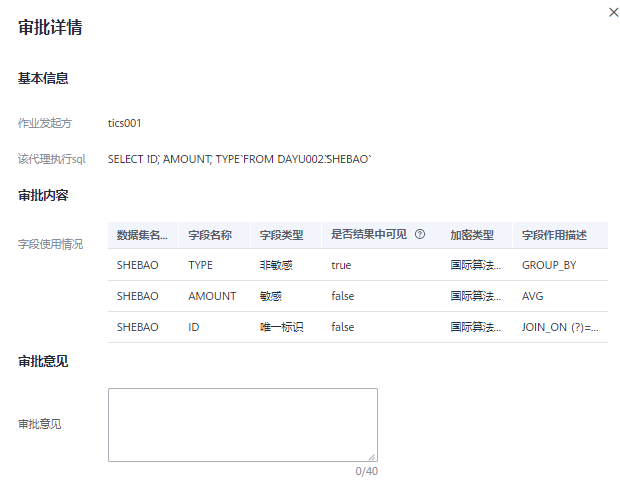

Vous pouvez voir le rapport d'approbation sur la page de détails. Le contenu du rapport inclut l'initiateur du travail, l'instruction SQL qui sera exécutée sur le connecteur proxy, la description du rôle de chaque champ, s'il est visible dans les résultats (c'est-à-dire , affiché en texte clair), etc.

Figure 4Détails

Figure 5Exécuter le travail