minhas informações de contato

Correspondência[email protected]

2024-07-12

한어Русский языкEnglishFrançaisIndonesianSanskrit日本語DeutschPortuguêsΕλληνικάespañolItalianoSuomalainenLatina

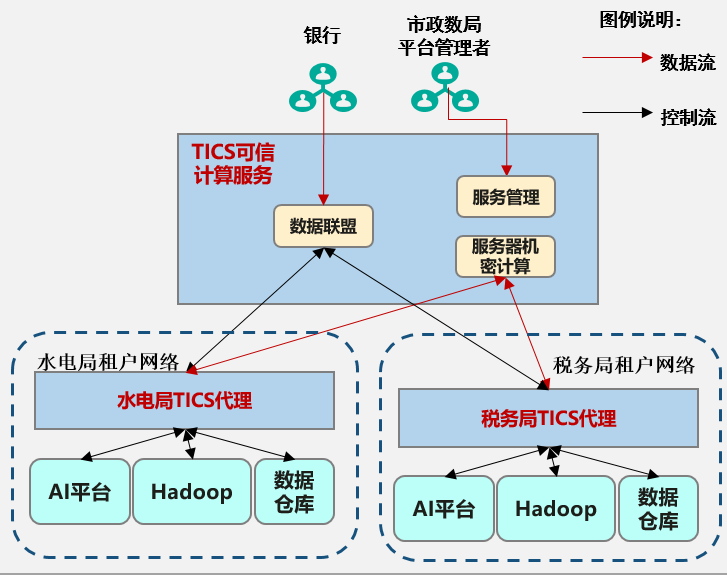

Com a popularidade de conceitos como MPC e computação de privacidade, muitas agências governamentais e empresas financeiras começaram a considerar a participação em cenários de computação multipartidária para expandir o valor da aplicação dos dados.

Tomando o seguinte cenário como exemplo, o banco pode querer obter dados dos Serviços de Águas e Electricidade e dos Serviços de Impostos para calcular de forma abrangente a pontuação de crédito de cada empresa.

Através de TEE, MPC e outras estratégias, é possível evitar o vazamento de dados intermediários durante o processo de cálculo.

No entanto, os resultados do cálculo serão eventualmente devolvidos ao iniciador do trabalho. Por exemplo, quando o iniciador tenta consultar [id da empresa, consumo de água + consumo de eletricidade], a plataforma de computação de privacidade só pode garantir que apenas o consumo de eletricidade e o consumo de água sejam. não vazou, e não pode garantir que o consumo de água e o consumo de energia elétrica não vazem. O valor agregado do consumo de energia elétrica não vazou, afinal esse valor agregado é apresentado como resultado do cálculo.

Portanto, o problema de “se os resultados dos cálculos vazarão dados sensíveis” não pode ser resolvido por estratégias como TEE e MPC.

A plataforma de computação de privacidade restringe à força o uso de dados confidenciais, definindo políticas de privacidade complexas e especificando alguns cenários SQL.

Por exemplo, o campo ID é rejeitado diretamente, os campos de dados confidenciais são expostos em texto simples, etc.

Esse tipo de algoritmo pode proteger os resultados da agregação de dados confidenciais de serem inferidos, mas é limitado aos resultados da agregação de dados confidenciais. Se o iniciador do trabalho tiver necessidades além da aplicação do algoritmo, ele precisará contar com outros métodos mais manuais. para prevenção.

No entanto, devido a cenários de negócios complexos, se as regras forem muito restritivas, as operações lógicas normais poderão ser bloqueadas; se as restrições forem muito fracas, os dados confidenciais poderão ser acessados e perdidos de forma mal-intencionada;

Portanto, em cálculos SQL multipartidários, cada provedor de dados e iniciador de trabalho deve ser capaz dechegar a um consenso, confirme se o uso de dados pela operação é normal e razoável.

No entanto, a utilização do mecanismo de aprovação exige a resolução das seguintes dificuldades:

1. Como analisar as principais informações exigidas por cada participante a partir de uma instrução SQL conjunta multipartidária, para que as informações confidenciais de negócios do iniciador não sejam expostas quando os participantes confirmarem seu próprio uso de dados.

2. Como evitar que o iniciador construa SQL específico para obter campos que não deveriam estar visíveis.

O serviço de computação inteligente confiável da Huawei apoiou a função de aprovação em trabalhos SQL federados e resolveu os problemas acima.

Ao tentar iniciar um trabalho SQL multipartidário, o provedor de dados pode aprová-lo para confirmar se esse uso de dados é permitido.

As etapas específicas são as seguintes:

figura 1Enviar para aprovação

Neste momento, quando o TICS executa a instrução SQL do trabalho de análise, ele não estará mais sujeito às restrições de sintaxe das regras de privacidade. Neste momento, o provedor deve confirmar a finalidade do campo antes que a instrução SQL possa continuar. ser executado. Se o SQL for modificado e salvo durante a aprovação ou após a aprovação, será necessário reenviá-lo para aprovação.

Após a conclusão do envio, você poderá visualizar o aprovador e o progresso da aprovação na parte inferior da página.

Figura 2Progresso da aprovação

imagem 3Gerenciamento de aprovação

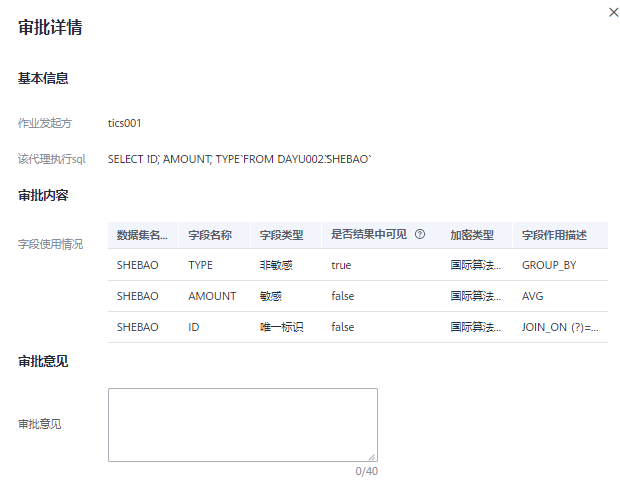

Você pode ver o relatório de aprovação na página de detalhes. O conteúdo do relatório inclui o iniciador do trabalho, a instrução SQL que será executada no conector proxy, a descrição da função de cada campo, se está visível nos resultados (isto é). , exibido em texto não criptografado), etc.

Figura 4Detalhes

Figura 5Executar trabalho