2024-07-12

한어Русский языкEnglishFrançaisIndonesianSanskrit日本語DeutschPortuguêsΕλληνικάespañolItalianoSuomalainenLatina

traduction de l'adresse nationale

Mode de routage direct DR

mode tunnel

Le planificateur est le plus important de tout le cluster LVS. En mode NAT, la charge reçoit la requête, transfère le trafic selon l'algorithme d'équilibrage de charge et envoie la réponse au client.

Mode DR : Le planificateur est toujours chargé de recevoir les requêtes et de les transmettre à RS selon l'algorithme d'équilibrage de charge. La réponse est directement envoyée au client par RS.

Le routage direct est un二层转发模式 .Ce qui est transmis par la deuxième couche est数据帧 .selon源mac地址和目的mac地址avant.

L'IP source et l'IP de destination du paquet de données ne seront pas modifiées et le paquet de données sera transmis en fonction de l'adresse MAC.

En mode DR, LVS conserve également une adresse IP virtuelle et toutes les requêtes sont envoyées à ce VIP. Puisqu'elle est transmise via la deuxième couche, lorsque la requête du client atteint le planning, un RS est sélectionné en fonction de l'algorithme d'équilibrage de charge et du. Le serveur VIP est modifié. Le mac de destination devient l'adresse mac de RS. Après que RS ait traité la requête, il peut directement envoyer la réponse au client en fonction de l'adresse mac source du client dans le message sans passer par le planificateur.

Conflits d'adresses VIP, le planificateur et RS sont tous deux sur le même segment de réseau et la communication ARP est désordonnée. Parce que l'ensemble du réseau local diffuse, tous les appareils le reçoivent.

Comment bloquer la réponse de bouclage de lo afin que seule l'adresse IP physique du serveur réponde.

arp_ignore=1------#Seule l'adresse IP physique du système serveur répondra à la requête, elle ne répondra pas à la requête ARP.

2. Lorsque le message est renvoyé, l'adresse VIP est toujours là. Comment le client peut-il recevoir la réponse ?

arp_announce=2—#Le système n'utilise pas l'adresse source du paquet IP pour répondre à la demande, mais envoie directement l'adresse IP de l'interface physique.

1、调度器的ip地址和RS的ip要在同一网段,数据先进行二层转发。

2、RS是一个公网地址,互联网可以直接访问RS的地址(不用)。

3、DR模式是走内核转发,内核来判断数据包的地址,根据RS的地址把数据包重新封装,修改mac地址。

4、调度器的地址只可以做为集群访问的入口,不能作为网关。

5、所有的RS上的lo(本地回环地址)都要配置vip地址。

nignx1 : RS1 192.168.168.10+vip

nginx2 : RS2 192.168.168.20+vip

VIP : 192.168.168.100

test1 : planificateur VIP

test2 : client

sur le planificateur

vim /etc/sysctl.conf

net.ipv4.ip_forward=0

#关闭数据包转发功能

net.ipv4.conf.all.send_redirects=0

#禁止系统发送icmp重定向的消息。回环地址不接受ping得消息。只针对真实得ip地址。

net.ipv4.conf.default.send_redirects=0

#禁止默认网络接口发送icmp重定向的消息。

net.ipv4.conf.ens33.send_redirects=0

#针对ens33设备,禁止发送icmp重定向消息。

-A ajoute un serveur virtuel VIP

-D supprimer l'adresse du serveur virtuel

-s spécifie l'algorithme de planification d'équilibrage de charge

-un ajout d'un vrai serveur

-d supprime le vrai serveur

-t spécifie l'adresse VIP et le port

-r spécifie l'adresse et le port de rip

-m utilise le mode nat

-g Utiliser le mode DR

-i Utiliser le mode tunnel

-w définit le poids

-p 60 : La connexion est maintenue pendant 60 pour définir le temps de rétention

-l : vue en liste

-n : affichage numérique

-m spécifie le mode comme mode nat

Définissez l'adresse IP sur 192.168.168.100 et ajoutez-la à l'interface de bouclage en tant qu'adresse VIP de lvs. Transmis à RS via le mode de routage

Il permet à VIP d'identifier le véritable serveur de RS.

route add -host 192.168.233.100 dev lo:0

vim /etc/sysctl.conf

net.ipv4.conf.lo.arp_ignore = 1

#设置回环接口忽略来自任何接口的ARP请求net.ipv4.conf.lo.arp_announce =2

设置回环地址仅仅公告本地的ip地址,但是不响应ARP请求net.ipv4.conf.all.arp_ignore = 1

#设置所有接口忽略来自任何接口的ARP请求net.ipv4.conf.all.arp_announce =2

#设置所有接口仅仅公告本地的ip地址,但是不响应ARP请求。

3. Dans le système Linux,net.ipv4.conf.all.arp_ignore Est un paramètre du noyau qui contrôle la manière dont une interface réseau gère les requêtes ARP (Address Resolution Protocol) entrantes. Ce paramètre est spécialement configuré dans les serveurs et les périphériques réseau pour réduire les risques de sécurité causés par l'usurpation d'identité ARP ou d'autres attaques réseau.

Lors du réglage net.ipv4.conf.all.arp_ignore = 1 , cela signifie que le système ne répondra qu'aux requêtes ARP dont l'adresse IP de destination est une adresse sur l'interface de réception locale. En d'autres termes, si l'adresse IP de destination d'une requête ARP ne correspond pas à l'adresse IP de l'interface recevant la requête, le système ignorera la requête ARP. Ce paramètre est particulièrement utile pour améliorer la résistance du système aux attaques d'usurpation d'identité ARP.

Spécifiquement,arp_ignore Les paramètres peuvent avoir plusieurs valeurs, chacune représentant un comportement différent :

0(Par défaut) : Répondez à toute requête ARP sur n'importe quelle interface réseau tant que l'adresse IP de destination demandée correspond à une adresse IP sur cette machine.1 : Répondez uniquement aux requêtes ARP dont l’adresse IP cible est l’adresse IP de l’interface de réception. Cela permet d'éviter que l'interface ne soit utilisée comme proxy pour d'autres machines.2: Uniquement si l'adresse IP de destination de la requête ARP est l'adresse IP de l'interface de réception et que cette interface est principale (c'est-à-dire si l'interface est configurée avec plusieurs adresses IP, seules les requêtes ARP correspondant à l'adresse IP principale recevront une réponse. ).4. Dans le système Linux,net.ipv4.conf.all.arp_announce Est un paramètre du noyau qui contrôle la politique de sélection d'adresse IP utilisée par une interface réseau lors de l'envoi de requêtes ou de réponses ARP (Address Resolution Protocol). Ce paramètre est particulièrement utile pour empêcher l'usurpation d'identité ARP et les conflits d'adresses réseau, car il permet au système de choisir plus soigneusement l'adresse IP source utilisée pour le trafic ARP.

Lors du réglage net.ipv4.conf.all.arp_announce = 2 Cela signifie que le système utilisera uniquement l'adresse IP principale de l'interface sur le même sous-réseau que l'adresse IP de destination de la requête (si elle est disponible) lors de l'envoi d'une requête ou d'une réponse ARP. S'il n'existe pas d'interface de ce type, aucune requête ou réponse ARP n'est envoyée. Ce paramètre peut contribuer à réduire les problèmes de réseau causés par l'usurpation d'identité ARP, car il limite les interfaces et les adresses IP pouvant envoyer du trafic ARP.

arp_announce Les paramètres peuvent avoir les valeurs suivantes :

0 (Par défaut) : sélectionnez n'importe quelle adresse IP sur n'importe quelle interface pour la requête ou la réponse ARP. Cela peut entraîner des problèmes de sécurité, car un attaquant pourrait tromper le système en lui faisant utiliser une adresse IP qui ne devrait pas être utilisée pour les communications ARP.1 : essayez d'éviter d'utiliser l'adresse IP sur l'interface non requérante comme adresse IP source de la requête ARP. Cependant, s'il n'y a pas d'autre option, l'adresse IP sur l'interface sans sollicitation peut toujours être utilisée.2 : utilisez uniquement l'adresse IP principale de l'interface sur le même sous-réseau que l'adresse IP de destination demandée (si elle est disponible). Il s’agit du paramètre le plus restrictif et permet d’éviter l’usurpation d’identité ARP.| NAT | DR | TONNEAU | |

|---|---|---|---|

| avantage | Configuration simple, traduction d'adresse | Meilleure performance | Le WAN peut réaliser un transfert de paquets de données sur de plus longues distances |

| défaut | Goulot d’étranglement des performances | Les segments inter-réseaux ne sont pas pris en charge | Canal dédié, vous devez ouvrir un VPN (coûtant de l'argent) |

| Exigences RS | Illimité | Les réponses ARP pour les interfaces non physiques doivent être mises au repos | Pour prendre en charge le mode tunnel |

| quantité de RS | 10-20 | 100 unités | 100 unités |

ipvsadm -E -t 192.168.233.100:80 -s wrr

ipvsadm -e -t 192.168.233.100:80 -r 192.168.233.61:80 -w 3

Le mode de travail et le processus de travail de LVS :

LVS dispose de trois modes d'équilibrage de charge, à savoir VS/NAT (mode nat), VS/DR (mode de routage) et VS/TUN (mode tunnel).

1. Mode NAT (VS-NAT)

Principe : Premièrement, lorsque l'équilibreur de charge reçoit le paquet de requête du client, il décide à quel serveur réel (RS) backend envoyer la requête en fonction de l'algorithme de planification.

L'équilibreur de charge modifie ensuite l'adresse IP cible et le port du paquet de requête envoyé par le client vers l'adresse IP (RIP) du serveur réel back-end.

Une fois que le serveur réel a répondu à la demande, il vérifie la route par défaut et envoie le paquet de données de réponse à l'équilibreur de charge. Après avoir reçu le paquet de réponse, l'équilibreur de charge.

Remplacez l'adresse source du paquet par une adresse virtuelle (VIP) et renvoyez-la au client.

Avantages : les serveurs du cluster peuvent utiliser n'importe quel système d'exploitation prenant en charge TCP/IP, à condition que l'équilibreur de charge dispose d'une adresse IP légale.

Inconvénients : évolutivité limitée. Lorsque les nœuds de serveur grandissent trop, puisque toutes les requêtes et réponses doivent passer par l'équilibreur de charge.

Par conséquent, l’équilibreur de charge deviendra le goulot d’étranglement de l’ensemble du système.

2. Mode de routage direct (VS-DR)

Principe : Premièrement, lorsque l'équilibreur de charge reçoit le paquet de requête du client, il décide à quel serveur réel (RS) backend envoyer la requête en fonction de l'algorithme de planification.

L'équilibreur de charge modifie ensuite l'adresse MAC de destination du paquet de requête envoyé par le client en l'adresse MAC (R-MAC) du serveur réel backend.

Une fois que le serveur réel a répondu à la demande, il vérifie la route par défaut et envoie le paquet de réponse directement au client sans passer par l'équilibreur de charge.

Avantages : L'équilibreur de charge est uniquement responsable de la distribution des paquets de requêtes aux serveurs de nœuds back-end, tandis que RS envoie les paquets de réponse directement aux utilisateurs.

Par conséquent, la grande quantité de flux de données via l'équilibreur de charge est réduite. L'équilibreur de charge ne constitue plus le goulot d'étranglement du système et peut gérer une énorme quantité de requêtes.

Inconvénients : l'équilibreur de charge et le véritable serveur RS doivent avoir une carte réseau connectée au même segment de réseau physique et doivent être dans le même environnement LAN.

3. Mode tunnel IP (VS-TUN)

Principe : Premièrement, lorsque l'équilibreur de charge reçoit le paquet de requête du client, il décide à quel serveur réel (RS) backend envoyer la requête en fonction de l'algorithme de planification.

Ensuite, l'équilibreur de charge encapsule le message de requête envoyé par le client avec une couche de tunnel IP (T-IP) et le transmet au serveur réel (RS).

Une fois que le serveur réel a répondu à la demande, il vérifie la route par défaut et envoie le paquet de réponse directement au client sans passer par l'équilibreur de charge.

Avantages : L'équilibreur de charge est uniquement responsable de la distribution des paquets de requêtes aux serveurs de nœuds back-end, tandis que RS envoie les paquets de réponse directement aux utilisateurs.

Par conséquent, la grande quantité de flux de données via l'équilibreur de charge est réduite. L'équilibreur de charge ne constitue plus le goulot d'étranglement du système et peut gérer une énorme quantité de requêtes.

Inconvénients : les nœuds RS en mode tunnel nécessitent une adresse IP légale, et cette méthode nécessite que tous les serveurs prennent en charge le "IP Tunneling".

L'architecture haute disponibilité du cluster lvs est uniquement destinée à la haute disponibilité du planificateur.

Basé sur vrrp, les planificateurs principaux et de sauvegarde sont implémentés.

Architecture HA hautement disponible.

Planificateur principal, planificateur de sauvegarde (plusieurs unités)

Lorsque le planificateur principal fonctionne normalement, la sauvegarde est complètement redondante (veille). Il ne participe pas au fonctionnement du cluster. Ce n'est qu'en cas de panne du planificateur principal que le serveur de secours prendra en charge le travail du planificateur principal. Lorsque le planificateur principal reprend ses fonctions, le planificateur principal continue de servir d'entrée au cluster et le planificateur de secours continue d'être dans un état redondant (en fonction de la priorité).

Keepaliva implémente une solution de haute disponibilité basée sur le protocole vrrp.

1. Adresse de multidiffusion :

224.0.0.18 communique en fonction de l'adresse de multidiffusion et envoie des messages entre les appareils principal et secondaire. Déterminez si l’autre partie est en vie.

2. Déterminez les emplacements principal et secondaire en fonction de la priorité.

3. Basculement : si la machine principale raccroche, la machine de sauvegarde continuera à fonctionner. Lorsque la machine principale sera restaurée, la machine de sauvegarde continuera d'attendre.

4. La commutation entre primaire et secondaire est la commutation d'adresse VIP.

Keepalive apparaît spécifiquement pour LVS, mais il n'est pas exclusif à LVS.

LVS est un proxy IP de l'état du noyau de transfert à quatre couches + proxy de la couche de port quatre

Le proxy nginx à quatre couches peut également être un proxy à sept couches

lvs (mode DR)+nginx+tomcat

LVS implémente le transfert de couche 4 + nginx implémente le transfert de couche 7 (dynamique)

L'accès à l'adresse VIP de LVS peut réaliser la séparation du dynamique et du statique.

Implémentation du mode DR :

nignx1 : RS1 192.168.168.10

nginx2 : RS2 192.168.168.20

VIP : 192.168.168.100

test1 : Planificateur 192.168.168.50

test2 : client 192.168.168.60

test1:planificateur

modprobe ip_vs démarre le noyau

miam -y installer ipvsadm* installer l'outil de gestion LVS

[root@test5 ~]# cd /etc/sysconfig/network-scripts/

[root@test5 scripts réseau]# vim ifcfg-ens33:0

DEVICE=ens33:0 ##Ajouter une carte réseau virtuelle

ONBOOT=oui

IPADDR=192.168.168.100

MASQUE DE RÉSEAU=255.255.255.0

siup ens33:0

siconfig

vim /etc/sysctl.conf

net.ipv4.ip_forward=0

#关闭数据包转发功能

net.ipv4.conf.all.send_redirects=0

#禁止系统发送icmp重定向的消息。###lo回环接口不接收icmp消息。只针对真实的ip地址。

net.ipv4.conf.default.send_redirects=0

#禁止网络接口发送icmp重定向的消息。

net.ipv4.conf.ens33.send_redirects=0

#针对ens33设备,禁止发送icmp重定向消息。

sysctl -p

net.ipv4.ip_forward = 0

net.ipv4.conf.all.send_redirects = 0

net.ipv4.conf.default.send_redirects = 0

net.ipv4.conf.ens33.send_redirects = 0

Le planificateur permet le transfert

ipvsadm -A -t 192.168.168.100:80 -s rr

[root@test5 opt]# ipvsadm -a -t 192.168.168.100:80 -r 192.168.168.10:80 -g

[root@test5 opt]# ipvsadm -a -t 192.168.168.100:80 -r 192.168.168.20:80 -g

[root@test5 opt]# ipvsadm-save > /etc/sysconfig/ipvsadm

[root@test5 opt]# ipvsadm -ln

IP Virtual Server version 1.2.1 (size=4096)

Prot LocalAddress:Port Scheduler Flags

-> RemoteAddress:Port Forward Weight ActiveConn InActConn

TCP 192.168.168.100:80 rr

-> 192.168.168.10:80 Route 1 0 0

-> 192.168.168.20:80 Route 1 0 0

Configurer une interface de bouclage virtuelle

服务器1:

vim /usr/local/nginx/html/index.html

this is nginx1

systemctl restart nginx

服务器2:

vim /usr/local/nginx/html/index.html

this is nginx2

systemctl restart nginx

同时开启:

DEVICE=lo:0

IPADDR=192.168.168.100

NETMASK=255.255.255.255

ONBOOT=yes

cd /etc/sysconfig/network-scripts/

vim /etc/sysctl.conf

route ajouter -hôte 192.168.168.100 dev lo:0

Définissez l'adresse IP sur 192.168.168.100 pour être ajoutée uniquement à l'interface de bouclage en tant qu'adresse VIP de LVS. Le transfert vers RS via le mode de routage permet à VIP d'identifier le serveur réel.

vim /etc/sysctl.conf

net.ipv4.conf.lo.arp_ignore = 1

#Définissez l'interface de bouclage pour ignorer les requêtes ARP de n'importe quelle interface

net.ipv4.conf.lo.arp_announce = 2

#Définissez l'adresse de bouclage pour annoncer uniquement l'adresse IP locale, mais pas répondre aux requêtes ARP

net.ipv4.conf.all.arp_ignore = 1

##Définissez toutes les interfaces pour ignorer les requêtes ARP de n'importe quelle interface

net.ipv4.conf.all.arp_announce = 2

##Définissez toutes les interfaces pour qu'elles annoncent uniquement les adresses IP locales, mais ne répondent pas aux requêtes ARP.

sysctl -p

boucle 192.168.168.100

Implémentation du mode DR :

nignx1 : RS1 192.168.168.10

nginx2 : RS2 192.168.168.20

VIP : 192.168.168.100

test1 : Planificateur 192.168.168.50

test2 : client 192.168.168.60

test1:planificateur

modprobe ip_vs démarre le noyau

miam -y installer ipvsadm* installer l'outil de gestion LVS

[root@test5 ~]# cd /etc/sysconfig/network-scripts/

[root@test5 scripts réseau]# vim ifcfg-ens33:0

DEVICE=ens33:0 ##Ajouter une carte réseau virtuelle

ONBOOT=oui

IPADDR=192.168.168.100

MASQUE DE RÉSEAU=255.255.255.0

siup ens33:0

siconfig

vim /etc/sysctl.conf

net.ipv4.ip_forward=0

#关闭数据包转发功能

net.ipv4.conf.all.send_redirects=0

#禁止系统发送icmp重定向的消息。###lo回环接口不接收icmp消息。只针对真实的ip地址。

net.ipv4.conf.default.send_redirects=0

#禁止网络接口发送icmp重定向的消息。

net.ipv4.conf.ens33.send_redirects=0

#针对ens33设备,禁止发送icmp重定向消息。

sysctl -p

net.ipv4.ip_forward = 0

net.ipv4.conf.all.send_redirects = 0

net.ipv4.conf.default.send_redirects = 0

net.ipv4.conf.ens33.send_redirects = 0

Le planificateur permet le transfert

ipvsadm -A -t 192.168.168.100:80 -s rr

[root@test5 opt]# ipvsadm -a -t 192.168.168.100:80 -r 192.168.168.10:80 -g

[root@test5 opt]# ipvsadm -a -t 192.168.168.100:80 -r 192.168.168.20:80 -g

[root@test5 opt]# ipvsadm-save > /etc/sysconfig/ipvsadm

[root@test5 opt]# ipvsadm -ln

IP Virtual Server version 1.2.1 (size=4096)

Prot LocalAddress:Port Scheduler Flags

-> RemoteAddress:Port Forward Weight ActiveConn InActConn

TCP 192.168.168.100:80 rr

-> 192.168.168.10:80 Route 1 0 0

-> 192.168.168.20:80 Route 1 0 0

Configurer une interface de bouclage virtuelle

服务器1:

vim /usr/local/nginx/html/index.html

this is nginx1

systemctl restart nginx

服务器2:

vim /usr/local/nginx/html/index.html

this is nginx2

systemctl restart nginx

同时开启:

DEVICE=lo:0

IPADDR=192.168.168.100

NETMASK=255.255.255.255

ONBOOT=yes

cd /etc/sysconfig/network-scripts/

vim /etc/sysctl.conf

route ajouter -hôte 192.168.168.100 dev lo:0

Définissez l'adresse IP sur 192.168.168.100 pour être ajoutée uniquement à l'interface de bouclage en tant qu'adresse VIP de LVS. Le transfert vers RS via le mode de routage permet à VIP d'identifier le serveur réel.

vim /etc/sysctl.conf

net.ipv4.conf.lo.arp_ignore = 1

#Définissez l'interface de bouclage pour ignorer les requêtes ARP de n'importe quelle interface

net.ipv4.conf.lo.arp_announce = 2

#Définissez l'adresse de bouclage pour annoncer uniquement l'adresse IP locale, mais pas répondre aux requêtes ARP

net.ipv4.conf.all.arp_ignore = 1

##Définissez toutes les interfaces pour ignorer les requêtes ARP de n'importe quelle interface

net.ipv4.conf.all.arp_announce = 2

##Définissez toutes les interfaces pour qu'elles annoncent uniquement les adresses IP locales, mais ne répondent pas aux requêtes ARP.

sysctl -p

boucle 192.168.168.100

nginx1 et nginx2 configurent le proxy de couche 7 à envoyer à Tomcat

vim /usr/local/nginx/conf/nginx.conf

#keepalive_timeout 0;

keepalive_timeout 65;

upstream tomcat {

server 192.168.168.40:8080 weight=2;

server 192.168.168.90:8080 weight=1;

}

#gzip on;

server {

listen 80;

server_name localhost;

#charset koi8-r;

#access_log logs/host.access.log main;

location ~ .*.jsp$ {

proxy_pass http://tomcat;

proxy_set_header HOST $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

}

vim /usr/local/tomcat/conf/server.xml

<Host name="localhost" appBase="webapps" unpackWARs="true" autoDeploy="true" xmlValidation="false" xmlNamespaceAware="false">

<Context docBase="/usr/local/tomcat/webapps/test" path="" reloadable="true" />

mkdir -p /usr/local/tomcat/webapps/test

cd /usr/local/tomcat/webapps/test

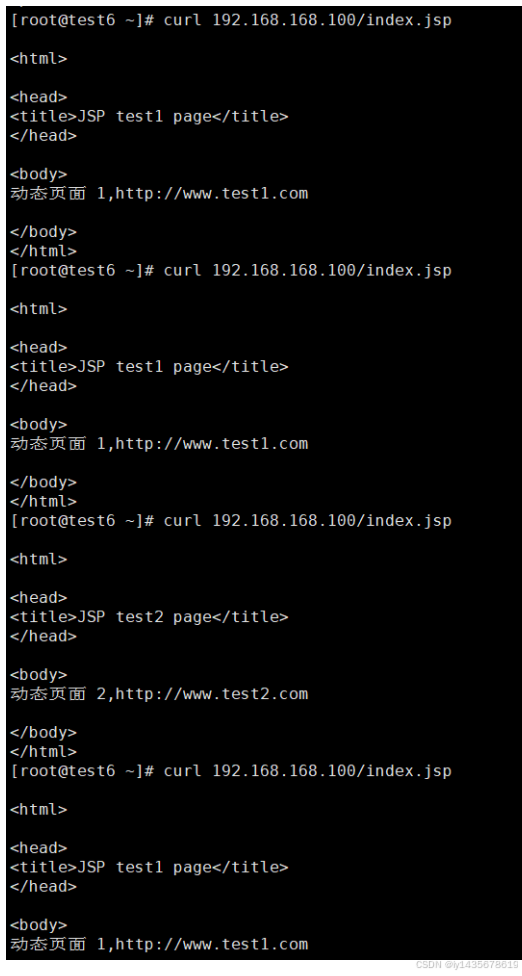

vim index.jsp

<%@ page language="java" import="java.util.*" pageEncoding="UTF-8"%>

<html>

<head>

<title>JSP test1 page</title>

</head>

<body>

<% out.println("动态页面 1,http://www.test1.com");%>

</body>

</html>

cd /usr/local/tomcat/bin/

./arrêt.sh

./startup.sh

netstat -antp | grep 8080

vim /usr/local/tomcat/conf/server.xml

<Host name="localhost" appBase="webapps" unpackWARs="true" autoDeploy="true" xmlValidation="false" xmlNamespaceAware="false">

<Context docBase="/usr/local/tomcat/webapps/test" path="" reloadable="true" />

mkdir -p /usr/local/tomcat/webapps/test

cd /usr/local/tomcat/webapps/test

vim index.jsp

<%@ page language="java" import="java.util.*" pageEncoding="UTF-8"%>

<html>

<head>

<title>JSP test2 page</title>

</head>

<body>

<% out.println("动态页面 2,http://www.test2.com");%>

</body>

</html>

cd /usr/local/tomcat/bin/

./arrêt.sh

./startup.sh

netstat -antp | grep 8080

Le transfert de couche 2 modifie uniquement l'en-tête Mac.

Le transfert de la couche liaison de données ne modifiera pas l'en-tête IP, uniquement l'en-tête Mac, et transmettra le paquet de données au serveur RS principal puisque l'adresse IP cible du paquet de données reçu par RS est toujours VIP, afin de garantir que RS. peut le traiter correctement ce paquet et au lieu de le laisser tomber, VIP doit être configuré sur la carte réseau de bouclage du RS (lo). De cette façon, RS pensera que ce VIP est sa propre IP et pourra gérer cette demande. -----Il est égal à votre propre demande d'adresse, puis envoyé à tous les hôtes via la diffusion arp. Atteignez le client via un hôte virtuel protégé.

Prévenir le désordre de la table ARP : Si VIP est défini sur la carte réseau de sortie de RS, RS répondra à la demande ARP du client, ce qui peut provoquer une confusion dans la table ARP du client ou de la passerelle, affectant ainsi le fonctionnement normal de l'ensemble du système d'équilibrage de charge.En configurant VIP sur l'interface lo, vous pouvez empêcher RS de répondre aux requêtes ARP, maintenant ainsi la stabilité de l'environnement réseau.

La configuration de lo (adresse de bouclage locale) en tant qu'adresse VIP (Virtual IP, virtual IP) sur le serveur RS (Real Server) est principalement basée sur les exigences spécifiques et le mécanisme de mise en œuvre de la technologie d'équilibrage de charge (telle que le mode LVS-DR). Voici une analyse détaillée des rôles :

En résumé, la fonction principale de la configuration de lo comme adresse VIP sur le serveur RS est de garantir que le RS peut recevoir et traiter les paquets IP avec l'adresse de destination VIP, tout en évitant toute confusion dans les requêtes et réponses ARP, et en améliorant la sécurité et la stabilité. du système. De plus, cette configuration permet de simplifier le processus de configuration et de gestion.

L'interface de bouclage est une interface réseau spéciale utilisée comme interface réseau virtuelle dans la pile de protocoles réseau de l'ordinateur. L'objectif principal de l'interface de bouclage est de permettre au système de communiquer en réseau avec lui-même sans passer par une interface réseau physique. Cette méthode de communication est appelée Loopback ou Circular

Une interface réseau est un périphérique ou un logiciel dans un système informatique connecté à un réseau informatique. Elle fournit une interface de communication entre l'ordinateur et le réseau et agit comme un pont entre l'ordinateur et le réseau. Voici la définition spécifique et les informations associées de l'interface réseau :

Il existe différents types d'interfaces réseau, et chaque type d'interface réseau a ses propres caractéristiques et scénarios applicables :

En résumé, l'interface réseau est un élément clé de la communication entre l'ordinateur et le réseau. Elle réalise la transmission de données et la communication entre l'ordinateur et le réseau via une connexion physique ou des signaux sans fil. Différents types d'interfaces réseau conviennent à différents scénarios et applications, fournissant un support important pour la communication entre les ordinateurs et les réseaux.

Comment résoudre le problème du cerveau divisé de Keepalive ?

Il existe différents types d'interfaces réseau, et chaque type d'interface réseau a ses propres caractéristiques et scénarios applicables :

En résumé, l'interface réseau est un élément clé de la communication entre l'ordinateur et le réseau. Elle réalise la transmission de données et la communication entre l'ordinateur et le réseau via une connexion physique ou des signaux sans fil. Différents types d'interfaces réseau conviennent à différents scénarios et applications, fournissant un support important pour la communication entre les ordinateurs et les réseaux.

Comment résoudre le problème du cerveau divisé de Keepalive ?