моя контактная информация

Почтамезофия@protonmail.com

2024-07-12

한어Русский языкEnglishFrançaisIndonesianSanskrit日本語DeutschPortuguêsΕλληνικάespañolItalianoSuomalainenLatina

трансляция nat-адресов

Режим прямого маршрута DR

туннельный режим

Планировщик является самым важным во всем кластере LVS. В режиме NAT нагрузка получает запрос, перенаправляет трафик в соответствии с алгоритмом балансировки нагрузки и отправляет ответ клиенту.

Режим DR: планировщик по-прежнему отвечает за прием запросов и их пересылку на RS в соответствии с алгоритмом балансировки нагрузки. Ответ напрямую отправляется клиенту через RS.

Прямая маршрутизация – это二层转发模式 .То, что пересылается вторым слоем,数据帧 .в соответствии с源mac地址和目的mac地址вперед.

IP-адрес источника и IP-адрес назначения пакета данных не будут изменены, а пакет данных будет пересылаться на основе MAC-адреса.

В режиме DR LVS также поддерживает виртуальный IP-адрес, и все запросы отправляются на этот VIP. Поскольку он пересылается через второй уровень, когда запрос клиента достигает расписания, RS выбирается в соответствии с алгоритмом балансировки нагрузки и параметром. VIP-сервер модифицируется. Mac-адрес назначения становится MAC-адресом RS. После того, как RS обработает запрос, он может напрямую отправить ответ клиенту в соответствии с исходным MAC-адресом клиента в сообщении, минуя планировщик.

Конфликты VIP-адресов, планировщик и RS находятся в одном сегменте сети, а связь ARP нарушена. Поскольку передача ведется по всей локальной сети, все устройства ее принимают.

Как заблокировать ответ lo на обратную связь, чтобы отвечал только физический IP-адрес сервера.

arp_ignore=1------#На запрос будет отвечать только физический IP-адрес серверной системы, lo не будет отвечать на запрос ARP.

2. Когда сообщение возвращается, VIP-адрес все еще существует. Как клиент может получить ответ?

arp_announce=2 — #Система не использует адрес источника IP-пакета для ответа на запрос, а напрямую отправляет IP-адрес физического интерфейса.

1、调度器的ip地址和RS的ip要在同一网段,数据先进行二层转发。

2、RS是一个公网地址,互联网可以直接访问RS的地址(不用)。

3、DR模式是走内核转发,内核来判断数据包的地址,根据RS的地址把数据包重新封装,修改mac地址。

4、调度器的地址只可以做为集群访问的入口,不能作为网关。

5、所有的RS上的lo(本地回环地址)都要配置vip地址。

nignx1:RS1 192.168.168.10+vip

nginx2: RS2 192.168.168.20+vip

VIP-адрес: 192.168.168.100

test1: планировщик VIP

тест2: клиент

в планировщике

vim /etc/sysctl.conf

net.ipv4.ip_forward=0

#关闭数据包转发功能

net.ipv4.conf.all.send_redirects=0

#禁止系统发送icmp重定向的消息。回环地址不接受ping得消息。只针对真实得ip地址。

net.ipv4.conf.default.send_redirects=0

#禁止默认网络接口发送icmp重定向的消息。

net.ipv4.conf.ens33.send_redirects=0

#针对ens33设备,禁止发送icmp重定向消息。

-A добавляет виртуальный сервер vip

-D удалить адрес виртуального сервера

-s указывает алгоритм планирования балансировки нагрузки

- добавить реальный сервер

-d удалить реальный сервер

-t указывает VIP-адрес и порт

-r указывает адрес и порт рипа

-m использует режим nat

-g Использовать режим DR

-i Использовать туннельный режим

-w устанавливает вес

-p 60: соединение поддерживается в течение 60, чтобы установить время хранения.

-l: просмотр списка

-n: цифровой дисплей

-m указывает режим как режим nat

Установите IP-адрес 192.168.168.100 и добавьте его в интерфейс обратной связи в качестве VIP для lvs. Перенаправлено в RS через режим маршрутизации

Это позволяет VIP идентифицировать настоящий сервер RS.

route add -host 192.168.233.100 dev lo:0

vim /etc/sysctl.conf

net.ipv4.conf.lo.arp_ignore = 1

#设置回环接口忽略来自任何接口的ARP请求net.ipv4.conf.lo.arp_announce =2

设置回环地址仅仅公告本地的ip地址,但是不响应ARP请求net.ipv4.conf.all.arp_ignore = 1

#设置所有接口忽略来自任何接口的ARP请求net.ipv4.conf.all.arp_announce =2

#设置所有接口仅仅公告本地的ip地址,但是不响应ARP请求。

3. В системе Linuxnet.ipv4.conf.all.arp_ignore Это параметр ядра, который управляет тем, как сетевой интерфейс обрабатывает входящие запросы ARP (протокол разрешения адресов). Этот параметр специально настраивается на серверах и сетевых устройствах для снижения рисков безопасности, вызванных подменой ARP или другими сетевыми атаками.

При настройке net.ipv4.conf.all.arp_ignore = 1 , это означает, что система будет отвечать только на запросы ARP, IP-адрес назначения которых является адресом на локальном интерфейсе приема. Другими словами, если IP-адрес назначения запроса ARP не совпадает с IP-адресом на интерфейсе, получающем запрос, система проигнорирует запрос ARP. Этот параметр особенно полезен для повышения устойчивости системы к атакам подмены ARP.

Конкретно,arp_ignore Параметры могут иметь несколько значений, каждое из которых представляет различное поведение:

0(По умолчанию): ответ на любой запрос ARP на любом сетевом интерфейсе, если запрошенный IP-адрес назначения соответствует IP-адресу на этом компьютере.1 : отвечать только на запросы ARP, целевой IP-адрес которых совпадает с IP-адресом принимающего интерфейса. Это помогает предотвратить использование интерфейса в качестве прокси для других компьютеров.2: только если IP-адрес назначения запроса ARP является IP-адресом принимающего интерфейса, и этот интерфейс является основным (т. е. если интерфейс настроен с несколькими IP-адресами, будут отвечать только запросы ARP, соответствующие основному IP-адресу). ).4. В системе Linuxnet.ipv4.conf.all.arp_announce Это параметр ядра, который управляет политикой выбора IP-адреса, используемой сетевым интерфейсом при отправке запросов или ответов ARP (протокол разрешения адресов). Этот параметр особенно полезен для предотвращения подмены ARP и конфликтов сетевых адресов, поскольку он позволяет системе более тщательно выбирать исходный IP-адрес, используемый для трафика ARP.

При настройке net.ipv4.conf.all.arp_announce = 2 Это означает, что система будет использовать только основной IP-адрес интерфейса в той же подсети, что и IP-адрес назначения запроса (если он доступен) при отправке запроса или ответа ARP. Если такого интерфейса нет, запрос или ответ ARP не отправляется. Этот параметр может помочь уменьшить проблемы в сети, вызванные подменой ARP, поскольку он ограничивает интерфейсы и IP-адреса, которые могут отправлять трафик ARP.

arp_announce Параметры могут иметь следующие значения:

0 (По умолчанию): выберите любой IP-адрес на любом интерфейсе для запроса или ответа ARP. Это может вызвать проблемы с безопасностью, поскольку злоумышленник может обманом заставить систему использовать IP-адрес, который не следует использовать для связи ARP.1 : Старайтесь избегать использования IP-адреса незапрашивающего интерфейса в качестве исходного IP-адреса запроса ARP. Однако, если нет другого варианта, IP-адрес на незапрашивающем интерфейсе все равно может использоваться.2 : используйте только основной IP-адрес интерфейса в той же подсети, что и запрошенный IP-адрес назначения (если он доступен). Это наиболее строгий параметр, который помогает предотвратить подмену ARP.| НАТ | ДР | ТУН | |

|---|---|---|---|

| преимущество | Простая настройка, трансляция адресов | лучшее представление | WAN может осуществлять пересылку пакетов данных на большие расстояния. |

| недостаток | Узкое место в производительности | Межсетевые сегменты не поддерживаются. | Выделенный канал, нужно открыть VPN (стоит денег) |

| Требования РС | Безлимитный | Ответы ARP для нефизических интерфейсов должны быть приостановлены. | Для поддержки туннельного режима |

| Количество RS | 10-20 | 100 единиц | 100 единиц |

ipvsadm -E -t 192.168.233.100:80 -s wrr

ipvsadm -e -t 192.168.233.100:80 -r 192.168.233.61:80 -w 3

Режим работы и рабочий процесс LVS:

LVS имеет три режима балансировки нагрузки, а именно VS/NAT (режим nat), VS/DR (режим маршрутизации) и VS/TUN (туннельный режим).

1. Режим NAT (VS-NAT)

Принцип: во-первых, когда балансировщик нагрузки получает пакет запроса клиента, он определяет, на какой серверный реальный сервер (RS) отправить запрос, на основе алгоритма планирования.

Затем балансировщик нагрузки меняет целевой IP-адрес и порт пакета запроса, отправленного клиентом, на IP-адрес (RIP) внутреннего реального сервера.

После того, как реальный сервер отвечает на запрос, он проверяет маршрут по умолчанию и отправляет пакет данных ответа балансировщику нагрузки. После получения пакета ответа балансировщик нагрузки.

Измените исходный адрес пакета на виртуальный адрес (VIP) и отправьте его обратно клиенту.

Преимущества: Серверы в кластере могут использовать любую операционную систему, поддерживающую TCP/IP, при условии, что балансировщик нагрузки имеет законный IP-адрес.

Недостатки: Ограниченная масштабируемость. Когда серверные узлы слишком сильно разрастаются, поскольку все запросы и ответы должны проходить через балансировщик нагрузки.

Поэтому балансировщик нагрузки станет узким местом всей системы.

2. Режим прямой маршрутизации (VS-DR)

Принцип: во-первых, когда балансировщик нагрузки получает пакет запроса клиента, он определяет, на какой серверный реальный сервер (RS) отправить запрос, на основе алгоритма планирования.

Затем балансировщик нагрузки меняет целевой MAC-адрес пакета запроса, отправленного клиентом, на MAC-адрес внутреннего реального сервера (R-MAC).

После того как реальный сервер отвечает на запрос, он проверяет маршрут по умолчанию и отправляет ответный пакет непосредственно клиенту, минуя балансировщик нагрузки.

Преимущества: балансировщик нагрузки отвечает только за распространение пакетов запросов на серверы внутренних узлов, в то время как RS отправляет пакеты ответов непосредственно пользователям.

Таким образом, снижается большой объем потока данных через балансировщик нагрузки. Балансировщик нагрузки больше не является узким местом системы и может обрабатывать огромное количество запросов.

Недостатки: И балансировщик нагрузки, и реальный сервер RS должны иметь сетевую карту, подключенную к одному и тому же физическому сегменту сети, и должны находиться в одной среде локальной сети.

3. Режим IP-туннеля (VS-TUN)

Принцип: во-первых, когда балансировщик нагрузки получает пакет запроса клиента, он определяет, на какой серверный реальный сервер (RS) отправить запрос, на основе алгоритма планирования.

Затем балансировщик нагрузки инкапсулирует сообщение запроса, отправленное клиентом, с помощью уровня IP-туннеля (T-IP) и пересылает его на реальный сервер (RS).

После того как реальный сервер отвечает на запрос, он проверяет маршрут по умолчанию и отправляет ответный пакет непосредственно клиенту, минуя балансировщик нагрузки.

Преимущества: балансировщик нагрузки отвечает только за распространение пакетов запросов на серверы внутренних узлов, в то время как RS отправляет пакеты ответов непосредственно пользователям.

Таким образом, снижается большой объем потока данных через балансировщик нагрузки. Балансировщик нагрузки больше не является узким местом системы и может обрабатывать огромное количество запросов.

Недостатки: узлам RS в туннельном режиме требуется легальный IP-адрес, а для этого метода требуется, чтобы все серверы поддерживали «IP-туннелирование».

Архитектура высокой доступности в кластере lvs предназначена только для обеспечения высокой доступности планировщика.

На базе vrrp реализованы основной и резервный планировщики.

Высокодоступная архитектура высокой доступности.

Основной планировщик, резервный планировщик (несколько устройств)

Когда основной планировщик работает нормально, резервный полностью находится в резервном состоянии (режим ожидания). Он не участвует в работе кластера. Только при выходе из строя основного планировщика работу основного планировщика возьмет на себя резервный. Когда основной планировщик возобновляет работу, основной планировщик продолжает служить входом в кластер, а резервный планировщик продолжает находиться в резервном состоянии (в зависимости от приоритета).

Keepaliva реализует решение высокой доступности на основе протокола vrrp.

1. Адрес многоадресной рассылки:

224.0.0.18 осуществляет связь на основе многоадресного адреса и отправляет сообщения между основным и дополнительным устройствами. Определите, жив ли другой участник.

2. Определите основное и дополнительное расположение в зависимости от приоритета.

3. Аварийное переключение: если основная машина зависает, резервная машина продолжит работу. Когда главная машина восстановится, резервная машина продолжит ждать.

4. Переключение между первичным и вторичным — это переключение VIP-адреса.

Keepalive появляется специально для LVS, но не является эксклюзивным для LVS.

LVS — это четырехуровневый прокси-сервер состояния ядра IP + порт четвертого уровня.

Четырехуровневый прокси nginx также может быть семиуровневым прокси

lvs (режим DR)+nginx+tomcat

LVS реализует пересылку уровня 4 + nginx реализует пересылку уровня 7 (динамический)

Доступ к VIP-адресу LVS позволяет реализовать разделение динамического и статического.

Реализация режима DR:

nignx1:RS1 192.168.168.10

nginx2: RS2 192.168.168.20

VIP-адрес: 192.168.168.100

test1: Планировщик 192.168.168.50

test2: клиент 192.168.168.60

test1: планировщик

modprobe ip_vs запускает ядро

yum -y install ipvsadm* установить инструмент управления lvs

[root@test5 ~]# cd /etc/sysconfig/network-scripts/

[root@test5 сетевые-скрипты]# vim ifcfg-ens33:0

DEVICE=ens33:0 ##Добавить виртуальную сетевую карту

ВКЛЮЧЕНО=да

IPADDR=192.168.168.100

МАСКА СЕТИ=255.255.255.0

если вверх ens33:0

ifconfig

vim /etc/sysctl.conf

net.ipv4.ip_forward=0

#关闭数据包转发功能

net.ipv4.conf.all.send_redirects=0

#禁止系统发送icmp重定向的消息。###lo回环接口不接收icmp消息。只针对真实的ip地址。

net.ipv4.conf.default.send_redirects=0

#禁止网络接口发送icmp重定向的消息。

net.ipv4.conf.ens33.send_redirects=0

#针对ens33设备,禁止发送icmp重定向消息。

sysctl -p

net.ipv4.ip_forward = 0

net.ipv4.conf.all.send_redirects = 0

net.ipv4.conf.default.send_redirects = 0

net.ipv4.conf.ens33.send_redirects = 0

Планировщик включает пересылку

ipvsadm -A -t 192.168.168.100:80 -s rr

[root@test5 opt]# ipvsadm -a -t 192.168.168.100:80 -r 192.168.168.10:80 -g

[root@test5 opt]# ipvsadm -a -t 192.168.168.100:80 -r 192.168.168.20:80 -g

[root@test5 opt]# ipvsadm-save > /etc/sysconfig/ipvsadm

[root@test5 opt]# ipvsadm -ln

IP Virtual Server version 1.2.1 (size=4096)

Prot LocalAddress:Port Scheduler Flags

-> RemoteAddress:Port Forward Weight ActiveConn InActConn

TCP 192.168.168.100:80 rr

-> 192.168.168.10:80 Route 1 0 0

-> 192.168.168.20:80 Route 1 0 0

Настройка виртуального интерфейса обратной связи

服务器1:

vim /usr/local/nginx/html/index.html

this is nginx1

systemctl restart nginx

服务器2:

vim /usr/local/nginx/html/index.html

this is nginx2

systemctl restart nginx

同时开启:

DEVICE=lo:0

IPADDR=192.168.168.100

NETMASK=255.255.255.255

ONBOOT=yes

cd /etc/sysconfig/network-scripts/

vim /etc/sysctl.conf

route add -host 192.168.168.100 dev lo:0

Установите IP-адрес 192.168.168.100, чтобы его можно было добавлять только к интерфейсу обратной связи в качестве VIP-адреса LVS. Пересылка на RS через режим маршрутизации позволяет VIP идентифицировать реальный сервер.

vim /etc/sysctl.conf

net.ipv4.conf.lo.arp_ignore = 1

#Настройте интерфейс обратной связи, чтобы он игнорировал запросы ARP от любого интерфейса

net.ipv4.conf.lo.arp_announce = 2

#Установите адрес обратной связи, чтобы он объявлял только локальный IP-адрес, но не отвечал на запросы ARP

net.ipv4.conf.all.arp_ignore = 1

##Настройте все интерфейсы так, чтобы они игнорировали запросы ARP от любого интерфейса

net.ipv4.conf.all.arp_announce = 2

##Настройте все интерфейсы так, чтобы они объявляли только локальные IP-адреса, но не отвечали на запросы ARP.

sysctl-p

завиток 192.168.168.100

Реализация режима DR:

nignx1:RS1 192.168.168.10

nginx2: RS2 192.168.168.20

VIP-адрес: 192.168.168.100

test1: Планировщик 192.168.168.50

test2: клиент 192.168.168.60

test1: планировщик

modprobe ip_vs запускает ядро

yum -y install ipvsadm* установить инструмент управления lvs

[root@test5 ~]# cd /etc/sysconfig/network-scripts/

[root@test5 сетевые-скрипты]# vim ifcfg-ens33:0

DEVICE=ens33:0 ##Добавить виртуальную сетевую карту

ВКЛЮЧЕНО=да

IPADDR=192.168.168.100

МАСКА СЕТИ=255.255.255.0

если вверх ens33:0

ifconfig

vim /etc/sysctl.conf

net.ipv4.ip_forward=0

#关闭数据包转发功能

net.ipv4.conf.all.send_redirects=0

#禁止系统发送icmp重定向的消息。###lo回环接口不接收icmp消息。只针对真实的ip地址。

net.ipv4.conf.default.send_redirects=0

#禁止网络接口发送icmp重定向的消息。

net.ipv4.conf.ens33.send_redirects=0

#针对ens33设备,禁止发送icmp重定向消息。

sysctl -p

net.ipv4.ip_forward = 0

net.ipv4.conf.all.send_redirects = 0

net.ipv4.conf.default.send_redirects = 0

net.ipv4.conf.ens33.send_redirects = 0

Планировщик включает пересылку

ipvsadm -A -t 192.168.168.100:80 -s rr

[root@test5 opt]# ipvsadm -a -t 192.168.168.100:80 -r 192.168.168.10:80 -g

[root@test5 opt]# ipvsadm -a -t 192.168.168.100:80 -r 192.168.168.20:80 -g

[root@test5 opt]# ipvsadm-save > /etc/sysconfig/ipvsadm

[root@test5 opt]# ipvsadm -ln

IP Virtual Server version 1.2.1 (size=4096)

Prot LocalAddress:Port Scheduler Flags

-> RemoteAddress:Port Forward Weight ActiveConn InActConn

TCP 192.168.168.100:80 rr

-> 192.168.168.10:80 Route 1 0 0

-> 192.168.168.20:80 Route 1 0 0

Настройка виртуального интерфейса обратной связи

服务器1:

vim /usr/local/nginx/html/index.html

this is nginx1

systemctl restart nginx

服务器2:

vim /usr/local/nginx/html/index.html

this is nginx2

systemctl restart nginx

同时开启:

DEVICE=lo:0

IPADDR=192.168.168.100

NETMASK=255.255.255.255

ONBOOT=yes

cd /etc/sysconfig/network-scripts/

vim /etc/sysctl.conf

route add -host 192.168.168.100 dev lo:0

Установите IP-адрес 192.168.168.100, чтобы его можно было добавлять только к интерфейсу обратной связи в качестве VIP-адреса LVS. Пересылка на RS через режим маршрутизации позволяет VIP идентифицировать реальный сервер.

vim /etc/sysctl.conf

net.ipv4.conf.lo.arp_ignore = 1

#Настройте интерфейс обратной связи, чтобы он игнорировал запросы ARP от любого интерфейса

net.ipv4.conf.lo.arp_announce = 2

#Установите адрес обратной связи, чтобы он объявлял только локальный IP-адрес, но не отвечал на запросы ARP

net.ipv4.conf.all.arp_ignore = 1

##Настройте все интерфейсы так, чтобы они игнорировали запросы ARP от любого интерфейса

net.ipv4.conf.all.arp_announce = 2

##Настройте все интерфейсы так, чтобы они объявляли только локальные IP-адреса, но не отвечали на запросы ARP.

sysctl-p

завиток 192.168.168.100

nginx1 и nginx2 настраивают прокси-сервер уровня 7 для отправки в tomcat

vim /usr/local/nginx/conf/nginx.conf

#keepalive_timeout 0;

keepalive_timeout 65;

upstream tomcat {

server 192.168.168.40:8080 weight=2;

server 192.168.168.90:8080 weight=1;

}

#gzip on;

server {

listen 80;

server_name localhost;

#charset koi8-r;

#access_log logs/host.access.log main;

location ~ .*.jsp$ {

proxy_pass http://tomcat;

proxy_set_header HOST $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

}

vim /usr/local/tomcat/conf/server.xml

<Host name="localhost" appBase="webapps" unpackWARs="true" autoDeploy="true" xmlValidation="false" xmlNamespaceAware="false">

<Context docBase="/usr/local/tomcat/webapps/test" path="" reloadable="true" />

mkdir -p /usr/local/tomcat/webapps/test

cd /usr/local/tomcat/webapps/test

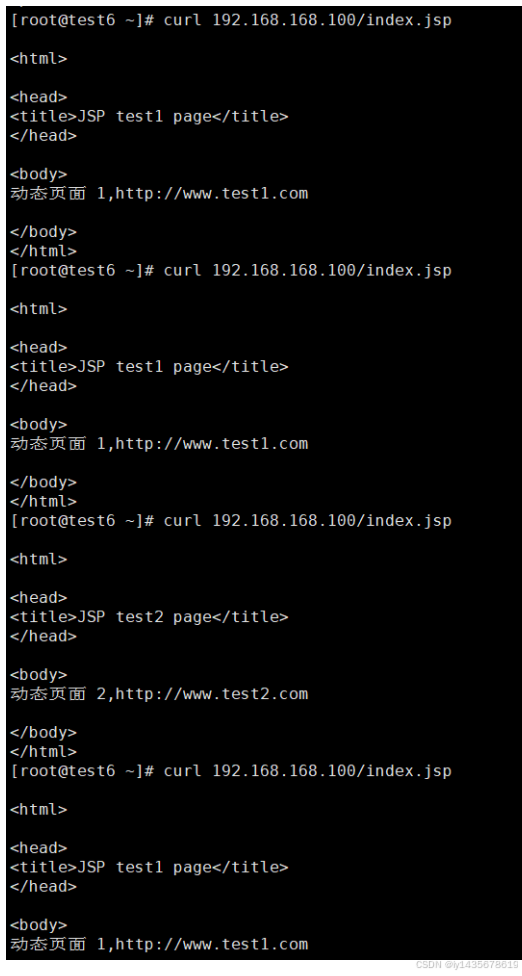

vim индекс.jsp

<%@ page language="java" import="java.util.*" pageEncoding="UTF-8"%>

<html>

<head>

<title>JSP test1 page</title>

</head>

<body>

<% out.println("动态页面 1,http://www.test1.com");%>

</body>

</html>

cd /usr/local/tomcat/bin/

./shutdown.sh

./startup.sh

netstat -antp | grep 8080

vim /usr/local/tomcat/conf/server.xml

<Host name="localhost" appBase="webapps" unpackWARs="true" autoDeploy="true" xmlValidation="false" xmlNamespaceAware="false">

<Context docBase="/usr/local/tomcat/webapps/test" path="" reloadable="true" />

mkdir -p /usr/local/tomcat/webapps/test

cd /usr/local/tomcat/webapps/test

vim индекс.jsp

<%@ page language="java" import="java.util.*" pageEncoding="UTF-8"%>

<html>

<head>

<title>JSP test2 page</title>

</head>

<body>

<% out.println("动态页面 2,http://www.test2.com");%>

</body>

</html>

cd /usr/local/tomcat/bin/

./shutdown.sh

./startup.sh

netstat -antp | grep 8080

Переадресация уровня 2 изменяет только заголовок Mac.

Пересылка на уровне канала передачи данных не меняет заголовок ip, а только заголовок mac и пересылает пакет данных на внутренний сервер RS, поскольку целевой IP-адрес пакета данных, полученного RS, по-прежнему является VIP, чтобы гарантировать, что RS. может правильно обработать этот пакет, и вместо его отбрасывания VIP должен быть настроен на сетевой карте обратной связи RS (lo). Таким образом, RS будет думать, что этот VIP является его собственным IP-адресом, и сможет обработать этот запрос. -----Он равен запросу вашего собственного адреса, а затем отправляется всем хостам через широковещательную рассылку arp. Свяжитесь с клиентом через экранированный виртуальный хост.

Предотвращение беспорядка в таблице ARP : Если на выходной сетевой карте RS установлен VIP, RS будет отвечать на запрос ARP клиента, что может вызвать путаницу в таблице ARP клиента или шлюза, тем самым влияя на нормальную работу всей системы балансировки нагрузки.Настроив VIP на интерфейсе lo, вы можете запретить RS отвечать на запросы ARP, тем самым поддерживая стабильность сетевой среды.

Настройка lo (локального адреса обратной связи) в качестве VIP-адреса (виртуального IP) на сервере RS (реальный сервер) в основном основана на конкретных требованиях и механизме реализации технологии балансировки нагрузки (например, режима LVS-DR). Ниже приводится подробный анализ ролей:

Подводя итог, основная функция настройки lo в качестве VIP-адреса на сервере RS состоит в том, чтобы гарантировать, что RS может получать и обрабатывать IP-пакеты с адресом назначения VIP, избегая при этом путаницы в запросах и ответах ARP, а также улучшая безопасность и стабильность системы. Кроме того, эта конфигурация помогает упростить процесс настройки и управления.

Loopback Interface — это специальный сетевой интерфейс, который используется в качестве виртуального сетевого интерфейса в стеке сетевых протоколов компьютера. Основная цель интерфейса обратной связи — позволить системе обмениваться данными по сети без использования какого-либо физического сетевого интерфейса. Этот метод связи называется Loopback или Circular.

Сетевой интерфейс — это устройство или программное обеспечение в компьютерной системе, которое подключено к компьютерной сети. Оно обеспечивает интерфейс связи между компьютером и сетью и действует как мост между компьютером и сетью. Ниже приводится конкретное определение и соответствующая информация о сетевом интерфейсе:

Существуют различные типы сетевых интерфейсов, и каждый тип сетевого интерфейса имеет свои характеристики и применимые сценарии:

Подводя итог, сетевой интерфейс является ключевым компонентом для связи между компьютером и сетью. Он реализует передачу данных и связь между компьютером и сетью посредством физического соединения или беспроводных сигналов. Различные типы сетевых интерфейсов подходят для разных сценариев и приложений, обеспечивая важную поддержку связи между компьютерами и сетями.

Как решить проблему разделения мозга при сохранении активности?

Существуют различные типы сетевых интерфейсов, и каждый тип сетевого интерфейса имеет свои характеристики и применимые сценарии:

Подводя итог, сетевой интерфейс является ключевым компонентом для связи между компьютером и сетью. Он реализует передачу данных и связь между компьютером и сетью посредством физического соединения или беспроводных сигналов. Различные типы сетевых интерфейсов подходят для разных сценариев и приложений, обеспечивая важную поддержку связи между компьютерами и сетями.

Как решить проблему разделения мозга при сохранении активности?