Mi informacion de contacto

Correo[email protected]

2024-07-12

한어Русский языкEnglishFrançaisIndonesianSanskrit日本語DeutschPortuguêsΕλληνικάespañolItalianoSuomalainenLatina

traducción de dirección nat

Modo de enrutamiento directo DR

modo túnel tun

El planificador es el más importante en todo el clúster LVS. En el modo NAT, la carga recibe la solicitud, reenvía el tráfico de acuerdo con el algoritmo de equilibrio de carga y envía la respuesta al cliente.

Modo DR: el programador sigue siendo responsable de recibir solicitudes y reenviarlas a RS de acuerdo con el algoritmo de equilibrio de carga. RS envía la respuesta directamente al cliente.

El enrutamiento directo es un二层转发模式 .Lo que es reenviado por la segunda capa es数据帧 .de acuerdo a源mac地址和目的mac地址adelante.

La IP de origen y la IP de destino del paquete de datos no se modificarán y el paquete de datos se reenviará según la dirección mac.

En el modo DR, LVS también mantiene una dirección IP virtual y todas las solicitudes se envían a este VIP. Dado que se reenvía a través de la segunda capa, cuando la solicitud del cliente alcanza la programación, se selecciona un RS de acuerdo con el algoritmo de equilibrio de carga y el. Se modifica el servidor VIP. La mac de destino se convierte en la dirección mac de RS. Después de que RS procesa la solicitud, puede enviar la respuesta directamente al cliente de acuerdo con la dirección mac de origen del cliente en el mensaje sin pasar por el programador.

Hay conflictos de direcciones VIP, el planificador y RS están en el mismo segmento de red y la comunicación ARP está desordenada. Debido a que toda la LAN transmite, todos los dispositivos la reciben.

Cómo bloquear la respuesta loopback de lo para que solo responda la dirección IP física del servidor.

arp_ignore=1------#Solo la dirección IP física del sistema del servidor responderá a la solicitud, lo no responderá a la solicitud ARP.

2. Cuando se devuelve el mensaje, la dirección VIP todavía está ahí. ¿Cómo puede el cliente recibir la respuesta?

arp_announce=2—#El sistema no utiliza la dirección de origen del paquete IP para responder a la solicitud, sino que envía directamente la dirección IP de la interfaz física.

1、调度器的ip地址和RS的ip要在同一网段,数据先进行二层转发。

2、RS是一个公网地址,互联网可以直接访问RS的地址(不用)。

3、DR模式是走内核转发,内核来判断数据包的地址,根据RS的地址把数据包重新封装,修改mac地址。

4、调度器的地址只可以做为集群访问的入口,不能作为网关。

5、所有的RS上的lo(本地回环地址)都要配置vip地址。

nignx1: RS1 192.168.168.10+vip

nginx2: RS2 192.168.168.20+vip

VIP: 192.168.168.100

prueba1: programador vip

prueba2: cliente

en el programador

vim /etc/sysctl.conf

net.ipv4.ip_forward=0

#关闭数据包转发功能

net.ipv4.conf.all.send_redirects=0

#禁止系统发送icmp重定向的消息。回环地址不接受ping得消息。只针对真实得ip地址。

net.ipv4.conf.default.send_redirects=0

#禁止默认网络接口发送icmp重定向的消息。

net.ipv4.conf.ens33.send_redirects=0

#针对ens33设备,禁止发送icmp重定向消息。

-A agrega servidor virtual vip

-D eliminar la dirección del servidor virtual

-s especifica el algoritmo de programación de equilibrio de carga

-agregar servidor real

-d eliminar el servidor real

-t especifica la dirección VIP y el puerto

-r especifica la dirección y el puerto de rip

-m usa el modo nat

-g Usar modo DR

-i Usar modo túnel

-w establece el peso

-p 60: La conexión se mantiene durante 60 para establecer el tiempo de retención.

-l: vista de lista

-n: pantalla digital

-m especifica el modo como modo nat

Configure la dirección IP en 192.168.168.100 y agréguela a la interfaz loopback como VIP de lvs. Reenviado a RS a través del modo de enrutamiento

Permite a VIP identificar el servidor real de RS.

route add -host 192.168.233.100 dev lo:0

vim /etc/sysctl.conf

net.ipv4.conf.lo.arp_ignore = 1

#设置回环接口忽略来自任何接口的ARP请求net.ipv4.conf.lo.arp_announce =2

设置回环地址仅仅公告本地的ip地址,但是不响应ARP请求net.ipv4.conf.all.arp_ignore = 1

#设置所有接口忽略来自任何接口的ARP请求net.ipv4.conf.all.arp_announce =2

#设置所有接口仅仅公告本地的ip地址,但是不响应ARP请求。

3. En el sistema Linux,net.ipv4.conf.all.arp_ignore Es un parámetro del kernel que controla cómo una interfaz de red maneja las solicitudes ARP (Protocolo de resolución de direcciones) entrantes. Este parámetro está especialmente configurado en servidores y dispositivos de red para reducir los riesgos de seguridad causados por la suplantación de ARP u otros ataques a la red.

Al configurar net.ipv4.conf.all.arp_ignore = 1 , esto significa que el sistema solo responderá solicitudes ARP cuya dirección IP de destino sea una dirección en la interfaz de recepción local. En otras palabras, si la dirección IP de destino de una solicitud ARP no coincide con la dirección IP en la interfaz que recibe la solicitud, el sistema ignorará la solicitud ARP. Esta configuración es particularmente útil para mejorar la resistencia del sistema a los ataques de suplantación de identidad ARP.

Específicamente,arp_ignore Los parámetros pueden tener varios valores, cada uno de los cuales representa un comportamiento diferente:

0(Predeterminado): responda a cualquier solicitud ARP en cualquier interfaz de red siempre que la dirección IP de destino solicitada coincida con una dirección IP en esta máquina.1 : Responda únicamente a solicitudes ARP cuya dirección IP de destino sea la dirección IP de la interfaz de recepción. Esto ayuda a evitar que la interfaz se utilice como proxy para otras máquinas.2: Solo si la dirección IP de destino de la solicitud ARP es la dirección IP de la interfaz receptora y esa interfaz es principal (es decir, si la interfaz está configurada con múltiples direcciones IP, solo se responderán las solicitudes ARP que coincidan con la dirección IP principal). ).4. En el sistema Linux,net.ipv4.conf.all.arp_announce Es un parámetro del kernel que controla la política de selección de direcciones IP utilizada por una interfaz de red al enviar solicitudes o respuestas ARP (Protocolo de resolución de direcciones). Este parámetro es particularmente útil para prevenir la suplantación de ARP y los conflictos de direcciones de red, ya que permite al sistema elegir con más cuidado la dirección IP de origen utilizada para el tráfico ARP.

Al configurar net.ipv4.conf.all.arp_announce = 2 Esto significa que el sistema solo utilizará la dirección IP principal de la interfaz en la misma subred que la dirección IP de destino de la solicitud (si hay una disponible) al enviar una solicitud o respuesta ARP. Si no existe dicha interfaz, no se envía ninguna solicitud o respuesta ARP. Esta configuración puede ayudar a reducir los problemas de red causados por la suplantación de ARP porque limita las interfaces y direcciones IP que pueden enviar tráfico ARP.

arp_announce Los parámetros pueden tener los siguientes valores:

0 (Predeterminado): seleccione cualquier dirección IP en cualquier interfaz para solicitud o respuesta ARP. Esto puede causar problemas de seguridad, ya que un atacante puede engañar al sistema para que use una dirección IP que no debería usarse para comunicaciones ARP.1 : Intente evitar el uso de la dirección IP en la interfaz que no realiza la solicitud como dirección IP de origen de la solicitud ARP. Sin embargo, si no hay otra opción, aún se puede utilizar la dirección IP en la interfaz que no solicita.2 : utilice únicamente la dirección IP principal de la interfaz en la misma subred que la dirección IP de destino solicitada (si hay una disponible). Esta es la configuración más restrictiva y ayuda a prevenir la suplantación de ARP.| NAT | DR | TONEL | |

|---|---|---|---|

| ventaja | Configuración sencilla, traducción de direcciones. | Mejor presentación | La WAN puede realizar el reenvío de paquetes de datos a mayor distancia |

| defecto | Cuello de botella en el rendimiento | No se admiten segmentos entre redes | Canal dedicado, necesitas abrir una VPN (cuesta dinero) |

| Requisitos RS | Ilimitado | Las respuestas ARP para interfaces no físicas deben desactivarse | Para admitir el modo túnel |

| Cantidad RS | 10-20 | 100 unidades | 100 unidades |

ipvsadm -E -t 192.168.233.100:80 -s wrr

ipvsadm -e -t 192.168.233.100:80 -r 192.168.233.61:80 -w 3

El modo de trabajo y el proceso de trabajo de LVS:

LVS tiene tres modos de equilibrio de carga, a saber, VS/NAT (modo nat), VS/DR (modo de enrutamiento) y VS/TUN (modo túnel).

1. Modo NAT (VS-NAT)

Principio: Primero, cuando el equilibrador de carga recibe el paquete de solicitud del cliente, decide a qué servidor real (RS) backend enviar la solicitud según el algoritmo de programación.

Luego, el equilibrador de carga cambia la dirección IP de destino y el puerto del paquete de solicitud enviado por el cliente a la dirección IP (RIP) del servidor real back-end.

Después de que el servidor real responde a la solicitud, verifica la ruta predeterminada y envía el paquete de datos de respuesta al balanceador de carga. Después de recibir el paquete de respuesta, el balanceador de carga.

Cambie la dirección de origen del paquete a una dirección virtual (VIP) y envíelo de regreso al cliente.

Ventajas: Los servidores del clúster pueden utilizar cualquier sistema operativo que admita TCP/IP, siempre que el equilibrador de carga tenga una dirección IP legal.

Desventajas: Escalabilidad limitada Cuando los nodos del servidor crecen demasiado, ya que todas las solicitudes y respuestas deben pasar por el equilibrador de carga.

Por lo tanto, el equilibrador de carga se convertirá en el cuello de botella de todo el sistema.

2. Modo de enrutamiento directo (VS-DR)

Principio: Primero, cuando el equilibrador de carga recibe el paquete de solicitud del cliente, decide a qué servidor real (RS) backend enviar la solicitud según el algoritmo de programación.

Luego, el equilibrador de carga cambia la dirección MAC de destino del paquete de solicitud enviado por el cliente a la dirección MAC (R-MAC) del servidor real backend.

Después de que el servidor real responde a la solicitud, verifica la ruta predeterminada y envía el paquete de respuesta directamente al cliente sin pasar por el equilibrador de carga.

Ventajas: el equilibrador de carga solo es responsable de distribuir los paquetes de solicitud a los servidores del nodo back-end, mientras que RS envía paquetes de respuesta directamente a los usuarios.

Por lo tanto, se reduce la gran cantidad de flujo de datos a través del equilibrador de carga. El equilibrador de carga ya no es el cuello de botella del sistema y puede manejar una gran cantidad de solicitudes.

Desventajas: tanto el equilibrador de carga como el servidor real RS deben tener una tarjeta de red conectada al mismo segmento de red física y deben estar en el mismo entorno LAN.

3. Modo túnel IP (VS-TUN)

Principio: Primero, cuando el equilibrador de carga recibe el paquete de solicitud del cliente, decide a qué servidor real (RS) backend enviar la solicitud según el algoritmo de programación.

Luego, el equilibrador de carga encapsula el mensaje de solicitud enviado por el cliente con una capa de túnel IP (T-IP) y lo reenvía al servidor real (RS).

Después de que el servidor real responde a la solicitud, verifica la ruta predeterminada y envía el paquete de respuesta directamente al cliente sin pasar por el equilibrador de carga.

Ventajas: el equilibrador de carga solo es responsable de distribuir los paquetes de solicitud a los servidores del nodo back-end, mientras que RS envía paquetes de respuesta directamente a los usuarios.

Por lo tanto, se reduce la gran cantidad de flujo de datos a través del equilibrador de carga. El equilibrador de carga ya no es el cuello de botella del sistema y puede manejar una gran cantidad de solicitudes.

Desventajas: los nodos RS en modo túnel requieren una IP legal y este método requiere que todos los servidores admitan "Túnel IP".

La arquitectura de alta disponibilidad en el clúster lvs es solo para la alta disponibilidad del programador.

Basado en vrrp, se implementan los programadores principal y de respaldo.

Arquitectura HA de alta disponibilidad.

Programador principal, programador de respaldo (varias unidades)

Cuando el programador principal funciona normalmente, la copia de seguridad está completamente en estado redundante (en espera). No participa en la operación del clúster. Solo cuando falla el programador principal, el modo de espera asumirá el trabajo del programador principal. Cuando el programador principal reanuda su funcionalidad, continúa sirviendo como entrada al clúster y el programador en espera continúa en un estado redundante (según la prioridad).

Keepaliva implementa una solución de alta disponibilidad basada en el protocolo vrrp.

1. Dirección de multidifusión:

224.0.0.18 se comunica según la dirección de multidifusión y envía mensajes entre los dispositivos primario y secundario. Determine si la otra parte está viva.

2. Determine las ubicaciones primarias y secundarias según la prioridad.

3. Conmutación por error: si la máquina principal cuelga, la máquina de respaldo continuará funcionando. Cuando la máquina maestra se recupere, la máquina de respaldo continuará esperando.

4. El cambio entre primario y secundario es el cambio de dirección VIP.

Keepalive aparece específicamente para LVS, pero no es exclusivo de LVS.

LVS es un proxy de capa cuatro de puerto IP + estado del kernel de reenvío de cuatro capas

El proxy de cuatro capas de nginx también puede ser un proxy de siete capas

lvs (modo DR)+nginx+tomcat

LVS implementa el reenvío de capa 4 + nginx implementa el reenvío de capa 7 (dinámico)

Acceder a la dirección VIP de LVS puede realizar la separación de lo dinámico y lo estático.

Implementación del modo DR:

nignx1: RS1 192.168.168.10

nginx2: RS2 192.168.168.20

VIP: 192.168.168.100

prueba1: Programador 192.168.168.50

prueba2: cliente 192.168.168.60

prueba1: programador

modprobe ip_vs inicia el kernel

yum -y instalar ipvsadm* instalar la herramienta de administración lvs

[root@test5 ~]# cd /etc/sysconfig/scripts-de-red/

[root@test5 scripts de red]# vim ifcfg-ens33:0

DEVICE=ens33:0 ##Agregar tarjeta de red virtual

ONBOOT=sí

Dirección IP=192.168.168.100

MÁSCARA DE RED=255.255.255.0

si subo ens33:0

configuración if

vim /etc/sysctl.conf

net.ipv4.ip_forward=0

#关闭数据包转发功能

net.ipv4.conf.all.send_redirects=0

#禁止系统发送icmp重定向的消息。###lo回环接口不接收icmp消息。只针对真实的ip地址。

net.ipv4.conf.default.send_redirects=0

#禁止网络接口发送icmp重定向的消息。

net.ipv4.conf.ens33.send_redirects=0

#针对ens33设备,禁止发送icmp重定向消息。

sysctl -p

net.ipv4.ip_forward = 0

net.ipv4.conf.all.send_redirects = 0

net.ipv4.conf.default.send_redirects = 0

net.ipv4.conf.ens33.send_redirects = 0

El planificador permite el reenvío

ipvsadm -A -t 192.168.168.100:80 -s rr

[root@test5 opt]# ipvsadm -a -t 192.168.168.100:80 -r 192.168.168.10:80 -g

[root@test5 opt]# ipvsadm -a -t 192.168.168.100:80 -r 192.168.168.20:80 -g

[root@test5 opt]# ipvsadm-save > /etc/sysconfig/ipvsadm

[root@test5 opt]# ipvsadm -ln

IP Virtual Server version 1.2.1 (size=4096)

Prot LocalAddress:Port Scheduler Flags

-> RemoteAddress:Port Forward Weight ActiveConn InActConn

TCP 192.168.168.100:80 rr

-> 192.168.168.10:80 Route 1 0 0

-> 192.168.168.20:80 Route 1 0 0

Configurar una interfaz de loopback virtual

服务器1:

vim /usr/local/nginx/html/index.html

this is nginx1

systemctl restart nginx

服务器2:

vim /usr/local/nginx/html/index.html

this is nginx2

systemctl restart nginx

同时开启:

DEVICE=lo:0

IPADDR=192.168.168.100

NETMASK=255.255.255.255

ONBOOT=yes

cd /etc/sysconfig/scripts-de-red/

vim /etc/sysctl.conf

ruta agregar -host 192.168.168.100 dev lo:0

Configure la dirección IP en 192.168.168.100 para agregarla solo a la interfaz loopback como VIP de LVS. El reenvío a RS a través del modo de enrutamiento permite a VIP identificar el servidor real.

vim /etc/sysctl.conf

net.ipv4.conf.lo.arp_ignore = 1

#Configure la interfaz de bucle invertido para ignorar las solicitudes ARP desde cualquier interfaz

net.ipv4.conf.lo.arp_announce = 2

#Configure la dirección de bucle invertido para que solo anuncie la dirección IP local, pero no responda a las solicitudes ARP

net.ipv4.conf.all.arp_ignore = 1

## Configure todas las interfaces para ignorar las solicitudes ARP desde cualquier interfaz

net.ipv4.conf.all.arp_announce = 2

## Configure todas las interfaces para que solo anuncien direcciones IP locales, pero no respondan a solicitudes ARP.

sistema -p

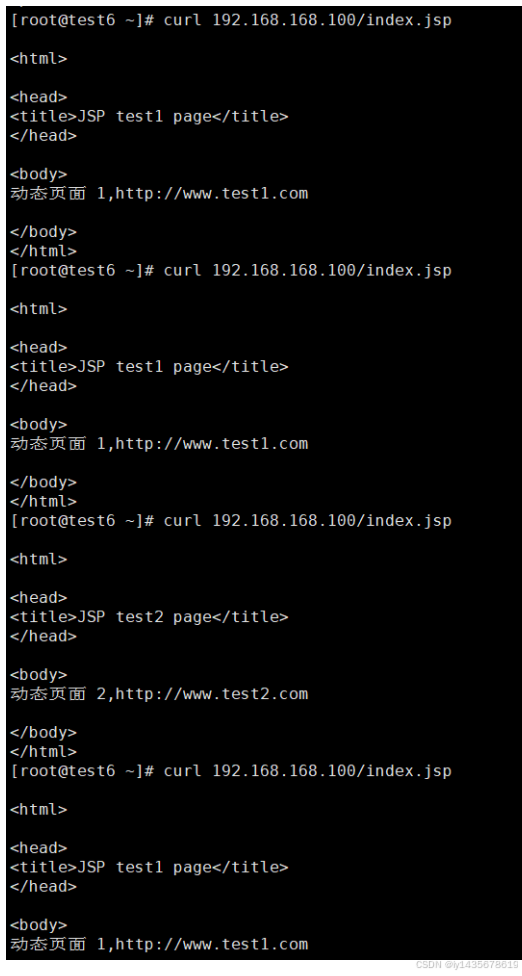

rizo 192.168.168.100

Implementación del modo DR:

nignx1: RS1 192.168.168.10

nginx2: RS2 192.168.168.20

VIP: 192.168.168.100

prueba1: Programador 192.168.168.50

prueba2: cliente 192.168.168.60

prueba1: programador

modprobe ip_vs inicia el kernel

yum -y instalar ipvsadm* instalar la herramienta de administración lvs

[root@test5 ~]# cd /etc/sysconfig/scripts-de-red/

[root@test5 scripts de red]# vim ifcfg-ens33:0

DEVICE=ens33:0 ##Agregar tarjeta de red virtual

ONBOOT=sí

Dirección IP=192.168.168.100

MÁSCARA DE RED=255.255.255.0

si subo ens33:0

configuración if

vim /etc/sysctl.conf

net.ipv4.ip_forward=0

#关闭数据包转发功能

net.ipv4.conf.all.send_redirects=0

#禁止系统发送icmp重定向的消息。###lo回环接口不接收icmp消息。只针对真实的ip地址。

net.ipv4.conf.default.send_redirects=0

#禁止网络接口发送icmp重定向的消息。

net.ipv4.conf.ens33.send_redirects=0

#针对ens33设备,禁止发送icmp重定向消息。

sysctl -p

net.ipv4.ip_forward = 0

net.ipv4.conf.all.send_redirects = 0

net.ipv4.conf.default.send_redirects = 0

net.ipv4.conf.ens33.send_redirects = 0

El planificador permite el reenvío

ipvsadm -A -t 192.168.168.100:80 -s rr

[root@test5 opt]# ipvsadm -a -t 192.168.168.100:80 -r 192.168.168.10:80 -g

[root@test5 opt]# ipvsadm -a -t 192.168.168.100:80 -r 192.168.168.20:80 -g

[root@test5 opt]# ipvsadm-save > /etc/sysconfig/ipvsadm

[root@test5 opt]# ipvsadm -ln

IP Virtual Server version 1.2.1 (size=4096)

Prot LocalAddress:Port Scheduler Flags

-> RemoteAddress:Port Forward Weight ActiveConn InActConn

TCP 192.168.168.100:80 rr

-> 192.168.168.10:80 Route 1 0 0

-> 192.168.168.20:80 Route 1 0 0

Configurar una interfaz de loopback virtual

服务器1:

vim /usr/local/nginx/html/index.html

this is nginx1

systemctl restart nginx

服务器2:

vim /usr/local/nginx/html/index.html

this is nginx2

systemctl restart nginx

同时开启:

DEVICE=lo:0

IPADDR=192.168.168.100

NETMASK=255.255.255.255

ONBOOT=yes

cd /etc/sysconfig/scripts-de-red/

vim /etc/sysctl.conf

ruta agregar -host 192.168.168.100 dev lo:0

Configure la dirección IP en 192.168.168.100 para agregarla solo a la interfaz loopback como VIP de LVS. El reenvío a RS a través del modo de enrutamiento permite a VIP identificar el servidor real.

vim /etc/sysctl.conf

net.ipv4.conf.lo.arp_ignore = 1

#Configure la interfaz de bucle invertido para ignorar las solicitudes ARP desde cualquier interfaz

net.ipv4.conf.lo.arp_announce = 2

#Configure la dirección de bucle invertido para que solo anuncie la dirección IP local, pero no responda a las solicitudes ARP

net.ipv4.conf.all.arp_ignore = 1

## Configure todas las interfaces para ignorar las solicitudes ARP desde cualquier interfaz

net.ipv4.conf.all.arp_announce = 2

## Configure todas las interfaces para que solo anuncien direcciones IP locales, pero no respondan a solicitudes ARP.

sistema -p

rizo 192.168.168.100

nginx1 y nginx2 configuran el proxy de capa 7 para enviar a Tomcat

vim /usr/local/nginx/conf/nginx.conf

#keepalive_timeout 0;

keepalive_timeout 65;

upstream tomcat {

server 192.168.168.40:8080 weight=2;

server 192.168.168.90:8080 weight=1;

}

#gzip on;

server {

listen 80;

server_name localhost;

#charset koi8-r;

#access_log logs/host.access.log main;

location ~ .*.jsp$ {

proxy_pass http://tomcat;

proxy_set_header HOST $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

}

vim /usr/local/tomcat/conf/server.xml

<Host name="localhost" appBase="webapps" unpackWARs="true" autoDeploy="true" xmlValidation="false" xmlNamespaceAware="false">

<Context docBase="/usr/local/tomcat/webapps/test" path="" reloadable="true" />

mkdir -p /usr/local/tomcat/webapps/prueba

Ejecute /usr/local/tomcat/webapps/prueba

índice vim.jsp

<%@ page language="java" import="java.util.*" pageEncoding="UTF-8"%>

<html>

<head>

<title>JSP test1 page</title>

</head>

<body>

<% out.println("动态页面 1,http://www.test1.com");%>

</body>

</html>

Ejecute /usr/local/tomcat/bin/

./apagado.sh

./inicio.sh

netstat -antp | grep 8080

vim /usr/local/tomcat/conf/server.xml

<Host name="localhost" appBase="webapps" unpackWARs="true" autoDeploy="true" xmlValidation="false" xmlNamespaceAware="false">

<Context docBase="/usr/local/tomcat/webapps/test" path="" reloadable="true" />

mkdir -p /usr/local/tomcat/webapps/prueba

Ejecute /usr/local/tomcat/webapps/prueba

índice vim.jsp

<%@ page language="java" import="java.util.*" pageEncoding="UTF-8"%>

<html>

<head>

<title>JSP test2 page</title>

</head>

<body>

<% out.println("动态页面 2,http://www.test2.com");%>

</body>

</html>

Ejecute /usr/local/tomcat/bin/

./apagado.sh

./inicio.sh

netstat -antp | grep 8080

El reenvío de capa 2 solo cambia el encabezado de mac.

El reenvío de la capa de enlace de datos no cambiará el encabezado de IP, solo el encabezado de MAC, y reenviará el paquete de datos al servidor RS de fondo. Dado que la IP de destino del paquete de datos recibido por RS sigue siendo VIP, para garantizar que RS. puede procesarlo correctamente Este paquete y en lugar de descartarlo, se debe configurar VIP en la tarjeta de red loopback del RS (lo). De esta forma, RS pensará que este VIP es su propia IP y podrá manejar esta solicitud. ----- Es igual a su propia solicitud de dirección y luego se envía a todos los hosts a través de transmisión arp. Llegue al cliente a través de un host virtual blindado.

Prevenir el desorden de la tabla ARP : Si VIP está configurado en la tarjeta de red de salida de RS, RS responderá a la solicitud ARP del cliente, lo que puede causar confusión en la tabla ARP del cliente o puerta de enlace, afectando así el funcionamiento normal de todo el sistema de equilibrio de carga.Al configurar VIP en la interfaz lo, puede evitar que RS responda a las solicitudes ARP, manteniendo así la estabilidad del entorno de red.

La configuración de lo (dirección de bucle invertido local) como una dirección VIP (IP virtual, IP virtual) en el servidor RS (Servidor real) se basa principalmente en los requisitos específicos y el mecanismo de implementación de la tecnología de equilibrio de carga (como el modo LVS-DR). El siguiente es un análisis detallado de roles:

En resumen, la función principal de configurar lo como dirección VIP en el servidor RS es garantizar que el RS pueda recibir y procesar paquetes IP con la dirección VIP de destino, evitando al mismo tiempo confusión en las solicitudes y respuestas ARP y mejorando la seguridad y estabilidad. del sistema. Además, esta configuración ayuda a simplificar el proceso de configuración y gestión.

La interfaz Loopback es una interfaz de red especial que se utiliza como interfaz de red virtual en la pila de protocolos de red de la computadora. El objetivo principal de la interfaz loopback es permitir que el sistema se comunique en red consigo mismo sin pasar por ninguna interfaz de red física. Este método de comunicación se llama Loopback o Circular.

Una interfaz de red es un dispositivo o software en un sistema informático que está conectado a una red informática. Proporciona una interfaz de comunicación entre la computadora y la red y actúa como un puente entre la computadora y la red. La siguiente es la definición específica y la información relacionada de la interfaz de red:

Existen varios tipos de interfaces de red y cada tipo de interfaz de red tiene sus propias características y escenarios aplicables:

En resumen, la interfaz de red es un componente clave para la comunicación entre la computadora y la red. Realiza la transmisión de datos y la comunicación entre la computadora y la red a través de una conexión física o señales inalámbricas. Los diferentes tipos de interfaces de red son adecuados para diferentes escenarios y aplicaciones, y brindan un soporte importante para la comunicación entre computadoras y redes.

¿Cómo resolver el problema del cerebro dividido de keepalive?

Existen varios tipos de interfaces de red y cada tipo de interfaz de red tiene sus propias características y escenarios aplicables:

En resumen, la interfaz de red es un componente clave para la comunicación entre la computadora y la red. Realiza la transmisión de datos y la comunicación entre la computadora y la red a través de una conexión física o señales inalámbricas. Los diferentes tipos de interfaces de red son adecuados para diferentes escenarios y aplicaciones, y brindan un soporte importante para la comunicación entre computadoras y redes.

¿Cómo resolver el problema del cerebro dividido de keepalive?