le mie informazioni di contatto

Posta[email protected]

2024-07-12

한어Русский языкEnglishFrançaisIndonesianSanskrit日本語DeutschPortuguêsΕλληνικάespañolItalianoSuomalainenLatina

traduzione dell'indirizzo nat

Modalità di routing diretto DR

modalità tunnel

Lo scheduler è il più importante nell'intero cluster LVS. In modalità NAT, il carico riceve la richiesta, inoltra il traffico secondo l'algoritmo di bilanciamento del carico e invia la risposta al client.

Modalità DR: lo scheduler è ancora responsabile della ricezione delle richieste e dell'inoltro a RS secondo l'algoritmo di bilanciamento del carico. La risposta viene inviata direttamente al client da RS.

Il routing diretto è a二层转发模式 .Ciò che viene inoltrato dal secondo livello è数据帧 .secondo源mac地址和目的mac地址inoltrare.

L'IP di origine e l'IP di destinazione del pacchetto dati non verranno modificati e il pacchetto dati verrà inoltrato in base all'indirizzo mac.

In modalità DR, LVS mantiene anche un indirizzo IP virtuale e tutte le richieste vengono inviate a questo VIP Poiché viene inoltrato attraverso il secondo livello, quando la richiesta del client raggiunge la pianificazione, viene selezionata una RS in base all'algoritmo di bilanciamento del carico e al. Il server VIP viene modificato. Il mac di destinazione diventa l'indirizzo mac di RS Dopo che RS ha elaborato la richiesta, può inviare direttamente la risposta al client in base all'indirizzo mac di origine del client nel messaggio senza passare attraverso lo scheduler.

Conflitti di indirizzi VIP, lo scheduler e RS si trovano entrambi sullo stesso segmento di rete e la comunicazione ARP è disturbata. Poiché l'intera LAN trasmette, tutti i dispositivi la ricevono.

Come bloccare la risposta di loopback di lo in modo che risponda solo l'indirizzo IP fisico del server.

arp_ignore=1------#Solo l'indirizzo IP fisico del sistema server risponderà alla richiesta, lo non risponderà alla richiesta ARP.

2. Quando il messaggio viene restituito, l'indirizzo VIP è ancora presente. Come può il client ricevere la risposta?

arp_announce=2—#Il sistema non utilizza l'indirizzo di origine del pacchetto IP per rispondere alla richiesta, ma invia direttamente l'indirizzo IP dell'interfaccia fisica.

1、调度器的ip地址和RS的ip要在同一网段,数据先进行二层转发。

2、RS是一个公网地址,互联网可以直接访问RS的地址(不用)。

3、DR模式是走内核转发,内核来判断数据包的地址,根据RS的地址把数据包重新封装,修改mac地址。

4、调度器的地址只可以做为集群访问的入口,不能作为网关。

5、所有的RS上的lo(本地回环地址)都要配置vip地址。

nignx1: RS1 192.168.168.10+vip

nginx2: RS2 192.168.168.20+vip

Numero Numero Numero VIP: 192.168.168.100

test1: programmatore vip

prova2: cliente

sullo schedulatore

vim /etc/sysctl.conf

net.ipv4.ip_forward=0

#关闭数据包转发功能

net.ipv4.conf.all.send_redirects=0

#禁止系统发送icmp重定向的消息。回环地址不接受ping得消息。只针对真实得ip地址。

net.ipv4.conf.default.send_redirects=0

#禁止默认网络接口发送icmp重定向的消息。

net.ipv4.conf.ens33.send_redirects=0

#针对ens33设备,禁止发送icmp重定向消息。

-A aggiunge il server virtuale VIP

-D elimina l'indirizzo del server virtuale

-s specifica l'algoritmo di pianificazione del bilanciamento del carico

-a aggiungere un server reale

-d elimina il server reale

-t specifica l'indirizzo VIP e la porta

-r specifica l'indirizzo e la porta di rip

-m utilizza la modalità nat

-g Usa la modalità DR

-i Usa la modalità tunnel

-w imposta il peso

-p 60: la connessione viene mantenuta per 60 per impostare il tempo di conservazione

-l: visualizzazione elenco

-n: display digitale

-m specifica la modalità come modalità nat

Imposta l'indirizzo IP su 192.168.168.100 e aggiungilo all'interfaccia di loopback come VIP di lvs. Inoltrato a RS tramite modalità routing

Permette a VIP di identificare il vero server di RS.

route add -host 192.168.233.100 dev lo:0

vim /etc/sysctl.conf

net.ipv4.conf.lo.arp_ignore = 1

#设置回环接口忽略来自任何接口的ARP请求net.ipv4.conf.lo.arp_announce =2

设置回环地址仅仅公告本地的ip地址,但是不响应ARP请求net.ipv4.conf.all.arp_ignore = 1

#设置所有接口忽略来自任何接口的ARP请求net.ipv4.conf.all.arp_announce =2

#设置所有接口仅仅公告本地的ip地址,但是不响应ARP请求。

3. Nel sistema Linux,net.ipv4.conf.all.arp_ignore È un parametro del kernel che controlla il modo in cui un'interfaccia di rete gestisce le richieste ARP (Address Risoluzione Protocol) in entrata. Questo parametro è configurato appositamente nei server e nei dispositivi di rete per ridurre i rischi per la sicurezza causati dallo spoofing ARP o da altri attacchi di rete.

Durante l'impostazione net.ipv4.conf.all.arp_ignore = 1 , ciò significa che il sistema risponderà solo alle richieste ARP il cui indirizzo IP di destinazione è un indirizzo sull'interfaccia di ricezione locale. In altre parole, se l'indirizzo IP di destinazione di una richiesta ARP non corrisponde all'indirizzo IP sull'interfaccia che riceve la richiesta, il sistema ignorerà la richiesta ARP. Questa impostazione è particolarmente utile per migliorare la resistenza del sistema agli attacchi di spoofing ARP.

Nello specifico,arp_ignore I parametri possono avere più valori, ciascuno dei quali rappresenta un comportamento diverso:

0(impostazione predefinita): rispondere a qualsiasi richiesta ARP su qualsiasi interfaccia di rete purché l'indirizzo IP di destinazione richiesto corrisponda a un indirizzo IP su questa macchina.1 : Risponde solo alle richieste ARP il cui indirizzo IP di destinazione è l'indirizzo IP dell'interfaccia ricevente. Ciò aiuta a impedire che l'interfaccia venga utilizzata come proxy per altre macchine.2: solo se l'indirizzo IP di destinazione della richiesta ARP è l'indirizzo IP dell'interfaccia ricevente e tale interfaccia è primaria (ovvero, se l'interfaccia è configurata con più indirizzi IP, verrà data risposta solo alle richieste ARP che corrispondono all'indirizzo IP primario ).4. Nel sistema Linux,net.ipv4.conf.all.arp_announce È un parametro del kernel che controlla la politica di selezione dell'indirizzo IP utilizzata da un'interfaccia di rete durante l'invio di richieste o risposte ARP (Address Risoluzione Protocol). Questo parametro è particolarmente utile per prevenire lo spoofing ARP e i conflitti di indirizzi di rete, poiché consente al sistema di scegliere con maggiore attenzione l'indirizzo IP di origine utilizzato per il traffico ARP.

Durante l'impostazione net.ipv4.conf.all.arp_announce = 2 Ciò significa che il sistema utilizzerà solo l'indirizzo IP primario dell'interfaccia sulla stessa sottorete dell'indirizzo IP di destinazione della richiesta (se disponibile) quando invia una richiesta o una risposta ARP. Se non esiste tale interfaccia, non viene inviata alcuna richiesta o risposta ARP. Questa impostazione può contribuire a ridurre i problemi di rete causati dallo spoofing ARP perché limita le interfacce e gli indirizzi IP che possono inviare traffico ARP.

arp_announce I parametri possono assumere i seguenti valori:

0 (Predefinito): selezionare qualsiasi indirizzo IP su qualsiasi interfaccia per la richiesta o risposta ARP. Ciò potrebbe causare problemi di sicurezza, poiché un utente malintenzionato potrebbe essere in grado di indurre il sistema a utilizzare un indirizzo IP che non dovrebbe essere utilizzato per le comunicazioni ARP.1 : cercare di evitare di utilizzare l'indirizzo IP sull'interfaccia non richiedente come indirizzo IP di origine della richiesta ARP. Tuttavia, se non sono disponibili altre opzioni, è comunque possibile utilizzare l'indirizzo IP sull'interfaccia di non sollecitazione.2 : utilizzare solo l'indirizzo IP primario dell'interfaccia sulla stessa sottorete dell'indirizzo IP di destinazione richiesto (se disponibile). Questa è l'impostazione più restrittiva e aiuta a prevenire lo spoofing ARP.| Natività | DOTT.SSA | TONO | |

|---|---|---|---|

| vantaggio | Configurazione semplice, traduzione degli indirizzi | la prestazione migliore | La WAN può realizzare l'inoltro di pacchetti di dati a lunga distanza |

| discordanza | Collo di bottiglia delle prestazioni | I segmenti su più reti non sono supportati | Canale dedicato, è necessario aprire una VPN (costo denaro) |

| Requisiti RS | Illimitato | Le risposte ARP per le interfacce non fisiche devono essere disattivate | Per supportare la modalità tunnel |

| Quantità RS | 10-20 | 100 unità | 100 unità |

ipvsadm -E -t 192.168.233.100:80 -s scrittura

Il comando ipvsadm -e -t 192.168.233.100:80 -r 192.168.233.61:80 -w 3

La modalità di lavoro e il processo di lavoro di LVS:

LVS ha tre modalità di bilanciamento del carico, vale a dire VS/NAT (modalità nat), VS/DR (modalità routing) e VS/TUN (modalità tunnel).

1. Modalità NAT (VS-NAT)

Principio: in primo luogo, quando il sistema di bilanciamento del carico riceve il pacchetto di richiesta del cliente, decide a quale backend real server (RS) inviare la richiesta in base all'algoritmo di pianificazione.

Il sistema di bilanciamento del carico modifica quindi l'indirizzo IP di destinazione e la porta del pacchetto di richiesta inviato dal client nell'indirizzo IP (RIP) del real server back-end.

Dopo che il real server ha risposto alla richiesta, controlla il percorso predefinito e invia il pacchetto di dati di risposta al bilanciatore del carico. Dopo aver ricevuto il pacchetto di risposta, il bilanciatore del carico

Modificare l'indirizzo di origine del pacchetto in un indirizzo virtuale (VIP) e inviarlo al client.

Vantaggi: i server nel cluster possono utilizzare qualsiasi sistema operativo che supporti TCP/IP, purché il sistema di bilanciamento del carico disponga di un indirizzo IP legale.

Svantaggi: scalabilità limitata quando i nodi del server crescono troppo, poiché tutte le richieste e le risposte devono passare attraverso il bilanciatore del carico,

Pertanto il bilanciamento del carico diventerà il collo di bottiglia dell’intero sistema.

2. Modalità di instradamento diretto (VS-DR)

Principio: in primo luogo, quando il sistema di bilanciamento del carico riceve il pacchetto di richiesta del cliente, decide a quale backend real server (RS) inviare la richiesta in base all'algoritmo di pianificazione.

Il bilanciatore del carico modifica quindi l'indirizzo MAC di destinazione del pacchetto di richiesta inviato dal client nell'indirizzo MAC (R-MAC) del real server backend.

Dopo che il real server ha risposto alla richiesta, controlla il percorso predefinito e invia il pacchetto di risposta direttamente al client senza passare attraverso il bilanciatore del carico.

Vantaggi: il bilanciatore del carico è responsabile solo della distribuzione dei pacchetti di richiesta ai server del nodo back-end, mentre RS invia i pacchetti di risposta direttamente agli utenti.

Pertanto, la grande quantità di flusso di dati attraverso il sistema di bilanciamento del carico viene ridotta. Il sistema di bilanciamento del carico non è più il collo di bottiglia del sistema e può gestire un'enorme quantità di richieste.

Svantaggi: sia il bilanciatore di carico che il real server RS devono avere una scheda di rete connessa allo stesso segmento di rete fisica e devono trovarsi nello stesso ambiente LAN.

3. Modalità tunnel IP (VS-TUN)

Principio: in primo luogo, quando il sistema di bilanciamento del carico riceve il pacchetto di richiesta del cliente, decide a quale backend real server (RS) inviare la richiesta in base all'algoritmo di pianificazione.

Quindi il bilanciamento del carico incapsula il messaggio di richiesta inviato dal client con uno strato di tunnel IP (T-IP) e lo inoltra al real server (RS).

Dopo che il real server ha risposto alla richiesta, controlla il percorso predefinito e invia il pacchetto di risposta direttamente al client senza passare attraverso il bilanciatore del carico.

Vantaggi: il bilanciatore del carico è responsabile solo della distribuzione dei pacchetti di richiesta ai server del nodo back-end, mentre RS invia i pacchetti di risposta direttamente agli utenti.

Pertanto, la grande quantità di flusso di dati attraverso il sistema di bilanciamento del carico viene ridotta. Il sistema di bilanciamento del carico non è più il collo di bottiglia del sistema e può gestire un'enorme quantità di richieste.

Svantaggi: i nodi RS in modalità tunnel richiedono un IP legale e questo metodo richiede che tutti i server supportino il "Tunneling IP".

L'architettura ad alta disponibilità nel cluster lvs è solo per l'alta disponibilità dello scheduler.

Sulla base di vrrp, vengono implementati gli scheduler principale e di backup.

Architettura HA a disponibilità elevata.

Pianificatore principale, pianificatore di backup (unità multiple)

Quando lo scheduler principale funziona normalmente, il backup è completamente in uno stato ridondante (standby). Non partecipa al funzionamento del cluster Solo quando lo scheduler principale fallisce, lo standby assumerà il lavoro dello scheduler principale. Quando lo scheduler primario riprende la funzionalità, lo scheduler primario continua a fungere da ingresso al cluster e lo standby continua a essere in uno stato ridondante (a seconda della priorità).

Keepaliva implementa una soluzione ad alta disponibilità basata sul protocollo vrrp.

1. Indirizzo multicast:

224.0.0.18 comunica in base all'indirizzo multicast e invia messaggi tra i dispositivi primari e secondari. Determina se l'altra parte è viva.

2. Determinare le ubicazioni primarie e secondarie in base alla priorità.

3. Failover, se la macchina primaria riattacca, la macchina di backup continuerà a funzionare. Quando la macchina master si ripristina, la macchina di backup continuerà ad attendere.

4. Il passaggio da primario a secondario corrisponde al passaggio dell'indirizzo VIP.

Keepalive appare specificatamente per LVS, ma non è esclusivo di LVS.

LVS è un IP dello stato del kernel di inoltro a quattro livelli + proxy del livello quattro della porta

Il proxy a quattro livelli nginx può anche essere un proxy a sette livelli

lvs (modalità DR)+nginx+tomcat

LVS implementa l'inoltro di livello 4 + nginx implementa l'inoltro di livello 7 (dinamico)

L'accesso all'indirizzo VIP di LVS può realizzare la separazione tra dinamico e statico.

Implementazione della modalità DR:

nignx1:RS1 192.168.168.10

Indirizzo IP: RS2 192.168.168.20

Numero Numero Numero VIP: 192.168.168.100

test1: Pianificazione 192.168.168.50

test2: cliente 192.168.168.60

test1:programmatore

modprobe ip_vs avvia il kernel

yum -y installa ipvsadm* installa lo strumento di gestione lvs

[root@test5 ~]# cd /etc/sysconfig/network-scripts/

[root@test5 script di rete]# vim ifcfg-ens33:0

DEVICE=ens33:0 ##Aggiungi scheda di rete virtuale

ONBOOT=sì

Indirizzo IP=192.168.168.100

MASCHERA DI RETE=255.255.255.0

se su ens33:0

seconfig

vim /etc/sysctl.conf

net.ipv4.ip_forward=0

#关闭数据包转发功能

net.ipv4.conf.all.send_redirects=0

#禁止系统发送icmp重定向的消息。###lo回环接口不接收icmp消息。只针对真实的ip地址。

net.ipv4.conf.default.send_redirects=0

#禁止网络接口发送icmp重定向的消息。

net.ipv4.conf.ens33.send_redirects=0

#针对ens33设备,禁止发送icmp重定向消息。

sysctl -p

net.ipv4.ip_forward = 0

net.ipv4.conf.all.send_redirects = 0

net.ipv4.conf.default.send_redirects = 0

net.ipv4.conf.ens33.send_redirects = 0

Lo scheduler abilita l'inoltro

ipvsadm -A -t 192.168.168.100:80 -s rr

[root@test5 opt]# ipvsadm -a -t 192.168.168.100:80 -r 192.168.168.10:80 -g

[root@test5 opt]# ipvsadm -a -t 192.168.168.100:80 -r 192.168.168.20:80 -g

[root@test5 opt]# ipvsadm-save > /etc/sysconfig/ipvsadm

[root@test5 opt]# ipvsadm -ln

IP Virtual Server version 1.2.1 (size=4096)

Prot LocalAddress:Port Scheduler Flags

-> RemoteAddress:Port Forward Weight ActiveConn InActConn

TCP 192.168.168.100:80 rr

-> 192.168.168.10:80 Route 1 0 0

-> 192.168.168.20:80 Route 1 0 0

Configura un'interfaccia di loopback virtuale

服务器1:

vim /usr/local/nginx/html/index.html

this is nginx1

systemctl restart nginx

服务器2:

vim /usr/local/nginx/html/index.html

this is nginx2

systemctl restart nginx

同时开启:

DEVICE=lo:0

IPADDR=192.168.168.100

NETMASK=255.255.255.255

ONBOOT=yes

cd /etc/sysconfig/script-di-rete/

vim /etc/sysctl.conf

aggiungi percorso -host 192.168.168.100 dev lo:0

Imposta l'indirizzo IP su 192.168.168.100 per essere aggiunto solo all'interfaccia di loopback come VIP di LVS. L'inoltro a RS tramite la modalità routing consente a VIP di identificare il server reale.

vim /etc/sysctl.conf

net.ipv4.conf.lo.arp_ignore = 1

#Imposta l'interfaccia di loopback per ignorare le richieste ARP da qualsiasi interfaccia

net.ipv4.conf.lo.arp_announce = 2

#Imposta l'indirizzo di loopback per annunciare solo l'indirizzo IP locale, ma non rispondere alle richieste ARP

net.ipv4.conf.all.arp_ignore = 1

##Imposta tutte le interfacce per ignorare le richieste ARP da qualsiasi interfaccia

net.ipv4.conf.all.arp_announce = 2

##Imposta tutte le interfacce per pubblicizzare solo gli indirizzi IP locali, ma non per rispondere alle richieste ARP.

comando di sistema -p

arricciare 192.168.168.100

Implementazione della modalità DR:

nignx1:RS1 192.168.168.10

Indirizzo IP: RS2 192.168.168.20

Numero Numero Numero VIP: 192.168.168.100

test1: Pianificazione 192.168.168.50

test2: cliente 192.168.168.60

test1:programmatore

modprobe ip_vs avvia il kernel

yum -y installa ipvsadm* installa lo strumento di gestione lvs

[root@test5 ~]# cd /etc/sysconfig/network-scripts/

[root@test5 script di rete]# vim ifcfg-ens33:0

DEVICE=ens33:0 ##Aggiungi scheda di rete virtuale

ONBOOT=sì

Indirizzo IP=192.168.168.100

MASCHERA DI RETE=255.255.255.0

se su ens33:0

seconfig

vim /etc/sysctl.conf

net.ipv4.ip_forward=0

#关闭数据包转发功能

net.ipv4.conf.all.send_redirects=0

#禁止系统发送icmp重定向的消息。###lo回环接口不接收icmp消息。只针对真实的ip地址。

net.ipv4.conf.default.send_redirects=0

#禁止网络接口发送icmp重定向的消息。

net.ipv4.conf.ens33.send_redirects=0

#针对ens33设备,禁止发送icmp重定向消息。

sysctl -p

net.ipv4.ip_forward = 0

net.ipv4.conf.all.send_redirects = 0

net.ipv4.conf.default.send_redirects = 0

net.ipv4.conf.ens33.send_redirects = 0

Lo scheduler abilita l'inoltro

ipvsadm -A -t 192.168.168.100:80 -s rr

[root@test5 opt]# ipvsadm -a -t 192.168.168.100:80 -r 192.168.168.10:80 -g

[root@test5 opt]# ipvsadm -a -t 192.168.168.100:80 -r 192.168.168.20:80 -g

[root@test5 opt]# ipvsadm-save > /etc/sysconfig/ipvsadm

[root@test5 opt]# ipvsadm -ln

IP Virtual Server version 1.2.1 (size=4096)

Prot LocalAddress:Port Scheduler Flags

-> RemoteAddress:Port Forward Weight ActiveConn InActConn

TCP 192.168.168.100:80 rr

-> 192.168.168.10:80 Route 1 0 0

-> 192.168.168.20:80 Route 1 0 0

Configura un'interfaccia di loopback virtuale

服务器1:

vim /usr/local/nginx/html/index.html

this is nginx1

systemctl restart nginx

服务器2:

vim /usr/local/nginx/html/index.html

this is nginx2

systemctl restart nginx

同时开启:

DEVICE=lo:0

IPADDR=192.168.168.100

NETMASK=255.255.255.255

ONBOOT=yes

cd /etc/sysconfig/script-di-rete/

vim /etc/sysctl.conf

aggiungi percorso -host 192.168.168.100 dev lo:0

Imposta l'indirizzo IP su 192.168.168.100 per essere aggiunto solo all'interfaccia di loopback come VIP di LVS. L'inoltro a RS tramite la modalità routing consente a VIP di identificare il server reale.

vim /etc/sysctl.conf

net.ipv4.conf.lo.arp_ignore = 1

#Imposta l'interfaccia di loopback per ignorare le richieste ARP da qualsiasi interfaccia

net.ipv4.conf.lo.arp_announce = 2

#Imposta l'indirizzo di loopback per annunciare solo l'indirizzo IP locale, ma non rispondere alle richieste ARP

net.ipv4.conf.all.arp_ignore = 1

##Imposta tutte le interfacce per ignorare le richieste ARP da qualsiasi interfaccia

net.ipv4.conf.all.arp_announce = 2

##Imposta tutte le interfacce per pubblicizzare solo gli indirizzi IP locali, ma non per rispondere alle richieste ARP.

comando di sistema -p

arricciare 192.168.168.100

nginx1 e nginx2 configurano il proxy di livello 7 per l'invio a Tomcat

vim /usr/local/nginx/conf/nginx.conf

#keepalive_timeout 0;

keepalive_timeout 65;

upstream tomcat {

server 192.168.168.40:8080 weight=2;

server 192.168.168.90:8080 weight=1;

}

#gzip on;

server {

listen 80;

server_name localhost;

#charset koi8-r;

#access_log logs/host.access.log main;

location ~ .*.jsp$ {

proxy_pass http://tomcat;

proxy_set_header HOST $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

}

vim /usr/local/tomcat/conf/server.xml

<Host name="localhost" appBase="webapps" unpackWARs="true" autoDeploy="true" xmlValidation="false" xmlNamespaceAware="false">

<Context docBase="/usr/local/tomcat/webapps/test" path="" reloadable="true" />

mkdir -p /usr/local/tomcat/webapps/test

cd /usr/local/tomcat/webapps/test

indice vim.jsp

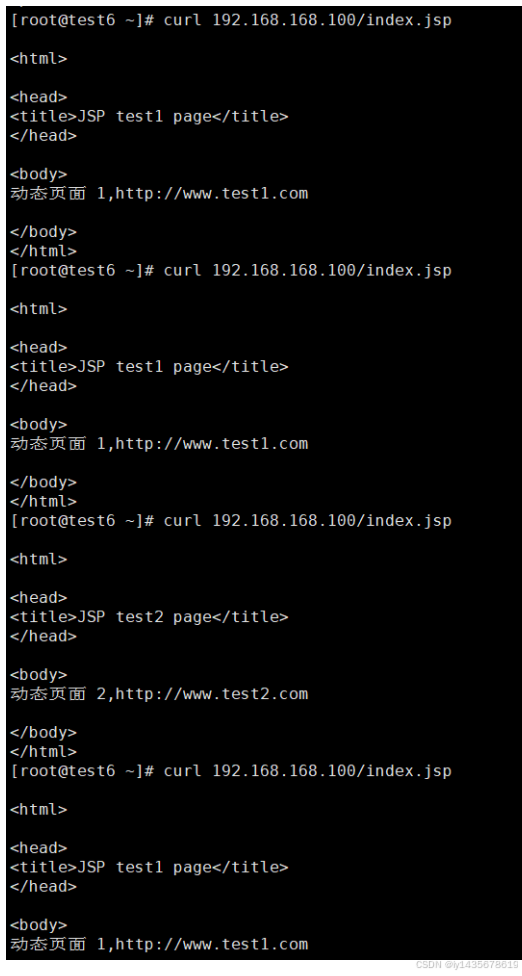

<%@ page language="java" import="java.util.*" pageEncoding="UTF-8"%>

<html>

<head>

<title>JSP test1 page</title>

</head>

<body>

<% out.println("动态页面 1,http://www.test1.com");%>

</body>

</html>

cd /usr/local/tomcat/bin/

./arresto.sh

./avvio.sh

digitare digitare netstat -antp | grep 8080

vim /usr/local/tomcat/conf/server.xml

<Host name="localhost" appBase="webapps" unpackWARs="true" autoDeploy="true" xmlValidation="false" xmlNamespaceAware="false">

<Context docBase="/usr/local/tomcat/webapps/test" path="" reloadable="true" />

mkdir -p /usr/local/tomcat/webapps/test

cd /usr/local/tomcat/webapps/test

indice vim.jsp

<%@ page language="java" import="java.util.*" pageEncoding="UTF-8"%>

<html>

<head>

<title>JSP test2 page</title>

</head>

<body>

<% out.println("动态页面 2,http://www.test2.com");%>

</body>

</html>

cd /usr/local/tomcat/bin/

./arresto.sh

./avvio.sh

digitare digitare netstat -antp | grep 8080

L'inoltro di livello 2 modifica solo l'intestazione del mac.

L'inoltro del livello di collegamento dati non modificherà l'intestazione IP, solo l'intestazione mac, e inoltrerà il pacchetto dati al server RS back-end poiché l'IP di destinazione del pacchetto dati ricevuto da RS è ancora VIP, al fine di garantire che RS può elaborare correttamente questo pacchetto e invece di rilasciarlo, VIP deve essere configurato sulla scheda di rete loopback di RS (lo). In questo modo RS penserà che questo VIP sia il proprio IP e potrà gestire questa richiesta. -----È uguale alla richiesta del tuo indirizzo e quindi inviato a tutti gli host tramite trasmissione arp. Raggiungi il client tramite un host virtuale schermato.

Prevenire il disordine della tabella ARP : Se VIP è impostato sulla scheda di rete in uscita di RS, RS risponderà alla richiesta ARP del client, il che potrebbe causare confusione nella tabella ARP del client o del gateway, influenzando così il normale funzionamento dell'intero sistema di bilanciamento del carico.Configurando VIP sull'interfaccia lo, è possibile impedire a RS di rispondere alle richieste ARP, mantenendo così la stabilità dell'ambiente di rete.

La configurazione di lo (indirizzo di loopback locale) come indirizzo VIP (IP virtuale, IP virtuale) sul server RS (Real Server) si basa principalmente sui requisiti specifici e sul meccanismo di implementazione della tecnologia di bilanciamento del carico (come la modalità LVS-DR). Quella che segue è un'analisi dettagliata del ruolo:

In sintesi, la funzione principale della configurazione di lo come indirizzo VIP sul server RS è garantire che RS possa ricevere ed elaborare pacchetti IP con l'indirizzo di destinazione VIP, evitando confusione nelle richieste e risposte ARP e migliorando la sicurezza e la stabilità. del sistema. Inoltre, questa configurazione aiuta a semplificare il processo di configurazione e gestione.

L'interfaccia loopback è un'interfaccia di rete speciale utilizzata come interfaccia di rete virtuale nello stack di protocolli di rete del computer. Lo scopo principale dell'interfaccia di loopback è consentire al sistema di comunicare in rete con se stesso senza passare attraverso alcuna interfaccia di rete fisica. Questo metodo di comunicazione è chiamato Loopback o Circolare

Un'interfaccia di rete è un dispositivo o software in un sistema informatico connesso a una rete di computer. Fornisce un'interfaccia di comunicazione tra il computer e la rete e funge da ponte tra il computer e la rete. Di seguito è riportata la definizione specifica e le informazioni correlate dell'interfaccia di rete:

Esistono vari tipi di interfacce di rete e ogni tipo di interfaccia di rete ha le proprie caratteristiche e scenari applicabili:

Per riassumere, l'interfaccia di rete è un componente chiave per la comunicazione tra il computer e la rete. Realizza la trasmissione e la comunicazione dei dati tra il computer e la rete tramite connessione fisica o segnali wireless. Diversi tipi di interfacce di rete sono adatti a diversi scenari e applicazioni, fornendo un importante supporto per la comunicazione tra computer e reti.

Come risolvere il problema del cervello diviso del keepalive?

Esistono vari tipi di interfacce di rete e ogni tipo di interfaccia di rete ha le proprie caratteristiche e scenari applicabili:

Per riassumere, l'interfaccia di rete è un componente chiave per la comunicazione tra il computer e la rete. Realizza la trasmissione e la comunicazione dei dati tra il computer e la rete tramite connessione fisica o segnali wireless. Diversi tipi di interfacce di rete sono adatti a diversi scenari e applicazioni, fornendo un importante supporto per la comunicazione tra computer e reti.

Come risolvere il problema del cervello diviso del keepalive?