minhas informações de contato

Correspondência[email protected]

2024-07-12

한어Русский языкEnglishFrançaisIndonesianSanskrit日本語DeutschPortuguêsΕλληνικάespañolItalianoSuomalainenLatina

tradução de endereço nat

Modo de rota direta DR

modo túnel tun

O agendador é o mais importante em todo o cluster LVS. No modo NAT, a carga recebe a solicitação, encaminha o tráfego de acordo com o algoritmo de balanceamento de carga e envia a resposta ao cliente.

Modo DR: O escalonador ainda é responsável por receber solicitações e encaminhá-las para o RS de acordo com o algoritmo de balanceamento de carga. A resposta é enviada diretamente ao cliente pelo RS.

O roteamento direto é um二层转发模式 .O que é encaminhado pela segunda camada é数据帧 .de acordo com源mac地址和目的mac地址avançar.

O IP de origem e o IP de destino do pacote de dados não serão modificados e o pacote de dados será encaminhado com base no endereço MAC.

No modo DR, o LVS também mantém um endereço IP virtual, e todas as solicitações são enviadas para este VIP. Como é encaminhado pela segunda camada, quando a solicitação do cliente atinge o agendamento, um RS é selecionado de acordo com o algoritmo de balanceamento de carga e o algoritmo. O servidor VIP é modificado. O MAC de destino torna-se o endereço MAC do RS. Depois que o RS processa a solicitação, ele pode enviar a resposta diretamente ao cliente de acordo com o endereço MAC de origem do cliente na mensagem, sem passar pelo agendador.

Conflitos de endereço VIP, o agendador e o RS estão no mesmo segmento de rede e a comunicação ARP está desordenada. Como toda a LAN transmite, todos os dispositivos a recebem.

Como bloquear a resposta de loopback de lo para que apenas o endereço IP físico do servidor responda.

arp_ignore=1------#Somente o endereço IP físico do sistema do servidor responderá à solicitação, lo não responderá à solicitação ARP.

2. Quando a mensagem é retornada, o endereço VIP ainda está lá. Como o cliente pode receber a resposta?

arp_announce=2—#O sistema não usa o endereço de origem do pacote IP para responder à solicitação, mas envia diretamente o endereço IP da interface física.

1、调度器的ip地址和RS的ip要在同一网段,数据先进行二层转发。

2、RS是一个公网地址,互联网可以直接访问RS的地址(不用)。

3、DR模式是走内核转发,内核来判断数据包的地址,根据RS的地址把数据包重新封装,修改mac地址。

4、调度器的地址只可以做为集群访问的入口,不能作为网关。

5、所有的RS上的lo(本地回环地址)都要配置vip地址。

nignx1:RS1 192.168.168.10+vip

nginx2: RS2 192.168.168.20+vip

VIP: 192.168.168.100

test1: agendador vip

teste2: cliente

no agendador

vim /etc/sysctl.conf

net.ipv4.ip_forward=0

#关闭数据包转发功能

net.ipv4.conf.all.send_redirects=0

#禁止系统发送icmp重定向的消息。回环地址不接受ping得消息。只针对真实得ip地址。

net.ipv4.conf.default.send_redirects=0

#禁止默认网络接口发送icmp重定向的消息。

net.ipv4.conf.ens33.send_redirects=0

#针对ens33设备,禁止发送icmp重定向消息。

-A adiciona servidor virtual vip

-D excluir endereço do servidor virtual

-s especifica o algoritmo de agendamento de balanceamento de carga

-a adicionar servidor real

-d excluir servidor real

-t especifica o endereço VIP e a porta

-r especifica o endereço e a porta do rip

-m usa o modo nat

-g Use o modo DR

-i Use o modo túnel

-w define o peso

-p 60: A conexão é mantida por 60 para definir o tempo de retenção

-l: visualização de lista

-n: display digital

-m especifica o modo como modo nat

Defina o endereço IP como 192.168.168.100 e adicione-o à interface de loopback como VIP de lvs. Encaminhado para RS via modo de roteamento

Permite que o VIP identifique o servidor real do RS.

route add -host 192.168.233.100 dev lo:0

vim /etc/sysctl.conf

net.ipv4.conf.lo.arp_ignore = 1

#设置回环接口忽略来自任何接口的ARP请求net.ipv4.conf.lo.arp_announce =2

设置回环地址仅仅公告本地的ip地址,但是不响应ARP请求net.ipv4.conf.all.arp_ignore = 1

#设置所有接口忽略来自任何接口的ARP请求net.ipv4.conf.all.arp_announce =2

#设置所有接口仅仅公告本地的ip地址,但是不响应ARP请求。

3. No sistema Linux,net.ipv4.conf.all.arp_ignore É um parâmetro do kernel que controla como uma interface de rede lida com solicitações ARP (Protocolo de Resolução de Endereço) recebidas. Este parâmetro é configurado especialmente em servidores e dispositivos de rede para reduzir riscos de segurança causados por falsificação de ARP ou outros ataques de rede.

Ao definir net.ipv4.conf.all.arp_ignore = 1 , isso significa que o sistema responderá apenas às solicitações ARP cujo endereço IP de destino seja um endereço na interface de recepção local. Em outras palavras, se o endereço IP de destino de uma solicitação ARP não corresponder ao endereço IP na interface que recebe a solicitação, o sistema ignorará a solicitação ARP. Esta configuração é particularmente útil para aumentar a resistência do sistema a ataques de falsificação de ARP.

Especificamente,arp_ignore Os parâmetros podem ter vários valores, cada um representando um comportamento diferente:

0(Padrão): Responde a qualquer solicitação ARP em qualquer interface de rede, desde que o endereço IP de destino solicitado corresponda a um endereço IP nesta máquina.1 : responda apenas a solicitações ARP cujo endereço IP de destino seja o endereço IP da interface receptora. Isso ajuda a evitar que a interface seja usada como proxy para outras máquinas.2: somente se o endereço IP de destino da solicitação ARP for o endereço IP da interface receptora e essa interface for primária (ou seja, se a interface estiver configurada com vários endereços IP, apenas as solicitações ARP correspondentes ao endereço IP primário serão respondidas. ).4. No sistema Linux,net.ipv4.conf.all.arp_announce É um parâmetro do kernel que controla a política de seleção de endereço IP usada por uma interface de rede ao enviar solicitações ou respostas ARP (Address Resolution Protocol). Este parâmetro é particularmente útil para evitar falsificação de ARP e conflitos de endereço de rede, pois permite que o sistema escolha o endereço IP de origem usado para o tráfego ARP com mais cuidado.

Ao definir net.ipv4.conf.all.arp_announce = 2 Isso significa que o sistema usará apenas o endereço IP primário da interface na mesma sub-rede que o endereço IP de destino da solicitação (se houver algum disponível) ao enviar uma solicitação ou resposta ARP. Se não existir tal interface, nenhuma solicitação ou resposta ARP será enviada. Essa configuração pode ajudar a reduzir problemas de rede causados pela falsificação de ARP porque limita as interfaces e os endereços IP que podem enviar tráfego ARP.

arp_announce Os parâmetros podem ter os seguintes valores:

0 (Padrão): Selecione qualquer endereço IP em qualquer interface para solicitação ou resposta ARP. Isso pode causar problemas de segurança, pois um invasor pode enganar o sistema para que ele use um endereço IP que não deveria ser usado para comunicações ARP.1 : tente evitar usar o endereço IP na interface sem solicitação como o endereço IP de origem da solicitação ARP. No entanto, se não houver outra opção, o endereço IP na interface sem solicitação ainda poderá ser usado.2 : use apenas o endereço IP primário da interface na mesma sub-rede que o endereço IP de destino solicitado (se houver algum disponível). Esta é a configuração mais restritiva e ajuda a evitar falsificação de ARP.| NAT | DR | TUN | |

|---|---|---|---|

| vantagem | Configuração simples, tradução de endereços | melhor performance | WAN pode realizar encaminhamento de pacotes de dados de longa distância |

| deficiência | Gargalo de desempenho | Segmentos entre redes não são compatíveis | Canal dedicado, você precisa abrir uma VPN (custa dinheiro) |

| Requisitos RS | Ilimitado | As respostas ARP para interfaces não físicas devem ser desativadas | Para oferecer suporte ao modo túnel |

| Quantidade RS | 10-20 | 100 unidades | 100 unidades |

ipvsadm -E -t 192.168.233.100:80 -s wrr

ipvsadm -e -t 192.168.233.100:80 -r 192.168.233.61:80 -w 3

O modo de trabalho e processo de trabalho do LVS:

O LVS possui três modos de balanceamento de carga, nomeadamente VS/NAT (modo nat), VS/DR (modo de roteamento) e VS/TUN (modo túnel).

1. Modo NAT (VS-NAT)

Princípio: Primeiro, quando o balanceador de carga recebe o pacote de solicitação do cliente, ele determina para qual servidor real backend (RS) enviar a solicitação com base no algoritmo de agendamento.

O balanceador de carga então altera o endereço IP de destino e a porta do pacote de solicitação enviado pelo cliente para o endereço IP (RIP) do servidor real back-end.

Depois que o servidor real responde à solicitação, ele verifica a rota padrão e envia o pacote de dados de resposta ao balanceador de carga. Após receber o pacote de resposta, o balanceador de carga.

Altere o endereço de origem do pacote para um endereço virtual (VIP) e envie-o de volta ao cliente.

Vantagens: Os servidores no cluster podem usar qualquer sistema operacional que suporte TCP/IP, desde que o balanceador de carga tenha um endereço IP legal.

Desvantagens: Escalabilidade limitada Quando os nós do servidor crescem muito, já que todas as solicitações e respostas precisam passar pelo balanceador de carga.

Portanto, o balanceador de carga se tornará o gargalo de todo o sistema.

2. Modo de roteamento direto (VS-DR)

Princípio: Primeiro, quando o balanceador de carga recebe o pacote de solicitação do cliente, ele determina para qual servidor real backend (RS) enviar a solicitação com base no algoritmo de agendamento.

O balanceador de carga então altera o endereço MAC de destino do pacote de solicitação enviado pelo cliente para o endereço MAC (R-MAC) do servidor backend real.

Depois que o servidor real responde à solicitação, ele verifica a rota padrão e envia o pacote de resposta diretamente ao cliente, sem passar pelo balanceador de carga.

Vantagens: O balanceador de carga é responsável apenas por distribuir pacotes de solicitação para servidores de nós back-end, enquanto o RS envia pacotes de resposta diretamente aos usuários.

Portanto, a grande quantidade de fluxo de dados através do balanceador de carga é reduzida. O balanceador de carga não é mais o gargalo do sistema e pode lidar com uma grande quantidade de solicitações.

Desvantagens: Tanto o balanceador de carga quanto o servidor real RS precisam ter uma placa de rede conectada ao mesmo segmento de rede física e devem estar no mesmo ambiente LAN.

3. Modo túnel IP (VS-TUN)

Princípio: Primeiro, quando o balanceador de carga recebe o pacote de solicitação do cliente, ele determina para qual servidor real backend (RS) enviar a solicitação com base no algoritmo de agendamento.

Em seguida, o balanceador de carga encapsula a mensagem de solicitação enviada pelo cliente com uma camada de túnel IP (T-IP) e a encaminha para o servidor real (RS).

Depois que o servidor real responde à solicitação, ele verifica a rota padrão e envia o pacote de resposta diretamente ao cliente, sem passar pelo balanceador de carga.

Vantagens: O balanceador de carga é responsável apenas por distribuir pacotes de solicitação para servidores de nós back-end, enquanto o RS envia pacotes de resposta diretamente aos usuários.

Portanto, a grande quantidade de fluxo de dados através do balanceador de carga é reduzida. O balanceador de carga não é mais o gargalo do sistema e pode lidar com uma grande quantidade de solicitações.

Desvantagens: Os nós RS no modo túnel requerem IP legal e este método requer que todos os servidores suportem "Túnel IP".

A arquitetura de alta disponibilidade no cluster lvs serve apenas para a alta disponibilidade do agendador.

Com base no vrrp, os agendadores principal e de backup são implementados.

Arquitetura HA altamente disponível.

Agendador principal, agendador de backup (várias unidades)

Quando o agendador principal está funcionando normalmente, o backup fica completamente em estado redundante (standby). Ele não participa da operação do cluster. Somente quando o agendador principal falhar, o standby assumirá o trabalho do agendador principal. Quando o agendador primário retoma a funcionalidade, o agendador primário continua a servir como entrada para o cluster e o agendador de backup continua em um estado redundante (dependendo da prioridade).

Keepaliva implementa uma solução de alta disponibilidade baseada no protocolo vrrp.

1. Endereço multicast:

224.0.0.18 comunica-se com base no endereço multicast e envia mensagens entre os dispositivos primário e secundário. Determine se a outra parte está viva.

2. Determine os locais primários e secundários com base na prioridade.

3. Failover, se a máquina primária desligar, a máquina de backup continuará funcionando. Quando a máquina mestre se recuperar, a máquina de backup continuará aguardando.

4. A alternância entre primário e secundário é a alternância do endereço VIP.

Keepalive aparece especificamente para LVS, mas não é exclusivo do LVS.

LVS é um proxy de estado de kernel de encaminhamento de quatro camadas IP + proxy de camada quatro de porta

O proxy nginx de quatro camadas também pode ser um proxy de sete camadas

lvs (modo DR)+nginx+tomcat

LVS implementa encaminhamento de camada 4 + nginx implementa encaminhamento de camada 7 (dinâmico)

Acessar o endereço VIP do LVS pode realizar a separação entre dinâmico e estático.

Implementação do modo DR:

nignx1:RS1 192.168.168.10

nginx2: RS2 192.168.168.20

VIP: 192.168.168.100

test1: Agendador 192.168.168.50

teste2: cliente 192.168.168.60

test1: agendador

modprobe ip_vs inicia o kernel

yum -y instalar ipvsadm* instalar ferramenta de gerenciamento lvs

[root@test5 ~]# cd /etc/sysconfig/network-scripts/

[root@test5 scripts de rede]# vim ifcfg-ens33:0

DEVICE=ens33:0 ##Adicionar placa de rede virtual

ONBOOT=sim

IPADDR=192.168.168.100

MÁSCARA DE REDE=255.255.255.0

ifup ens33:0

se configurar

vim /etc/sysctl.conf

net.ipv4.ip_forward=0

#关闭数据包转发功能

net.ipv4.conf.all.send_redirects=0

#禁止系统发送icmp重定向的消息。###lo回环接口不接收icmp消息。只针对真实的ip地址。

net.ipv4.conf.default.send_redirects=0

#禁止网络接口发送icmp重定向的消息。

net.ipv4.conf.ens33.send_redirects=0

#针对ens33设备,禁止发送icmp重定向消息。

sysctl -p

net.ipv4.ip_forward = 0

net.ipv4.conf.all.send_redirects = 0

net.ipv4.conf.default.send_redirects = 0

net.ipv4.conf.ens33.send_redirects = 0

O agendador permite o encaminhamento

ipvsadm -A -t 192.168.168.100:80 -s rr

[root@test5 opt]# ipvsadm -a -t 192.168.168.100:80 -r 192.168.168.10:80 -g

[root@test5 opt]# ipvsadm -a -t 192.168.168.100:80 -r 192.168.168.20:80 -g

[root@test5 opt]# ipvsadm-save > /etc/sysconfig/ipvsadm

[root@test5 opt]# ipvsadm -ln

IP Virtual Server version 1.2.1 (size=4096)

Prot LocalAddress:Port Scheduler Flags

-> RemoteAddress:Port Forward Weight ActiveConn InActConn

TCP 192.168.168.100:80 rr

-> 192.168.168.10:80 Route 1 0 0

-> 192.168.168.20:80 Route 1 0 0

Configure uma interface de loopback virtual

服务器1:

vim /usr/local/nginx/html/index.html

this is nginx1

systemctl restart nginx

服务器2:

vim /usr/local/nginx/html/index.html

this is nginx2

systemctl restart nginx

同时开启:

DEVICE=lo:0

IPADDR=192.168.168.100

NETMASK=255.255.255.255

ONBOOT=yes

cd /etc/sysconfig/network-scripts/

vim /etc/sysctl.conf

rota adicionar -host 192.168.168.100 dev lo:0

Defina o endereço IP como 192.168.168.100 para ser adicionado apenas à interface de loopback como VIP do LVS. O encaminhamento para RS através do modo de roteamento permite que o VIP identifique o servidor real.

vim /etc/sysctl.conf

net.ipv4.conf.lo.arp_ignore = 1

#Configura a interface de loopback para ignorar solicitações ARP de qualquer interface

net.ipv4.conf.lo.arp_announce = 2

#Defina o endereço de loopback para anunciar apenas o endereço IP local, mas não responder às solicitações ARP

net.ipv4.conf.all.arp_ignore = 1

##Configura todas as interfaces para ignorar solicitações ARP de qualquer interface

net.ipv4.conf.all.arp_announce = 2

##Configure todas as interfaces para anunciar apenas endereços IP locais, mas não responder a solicitações ARP.

sysctl -p

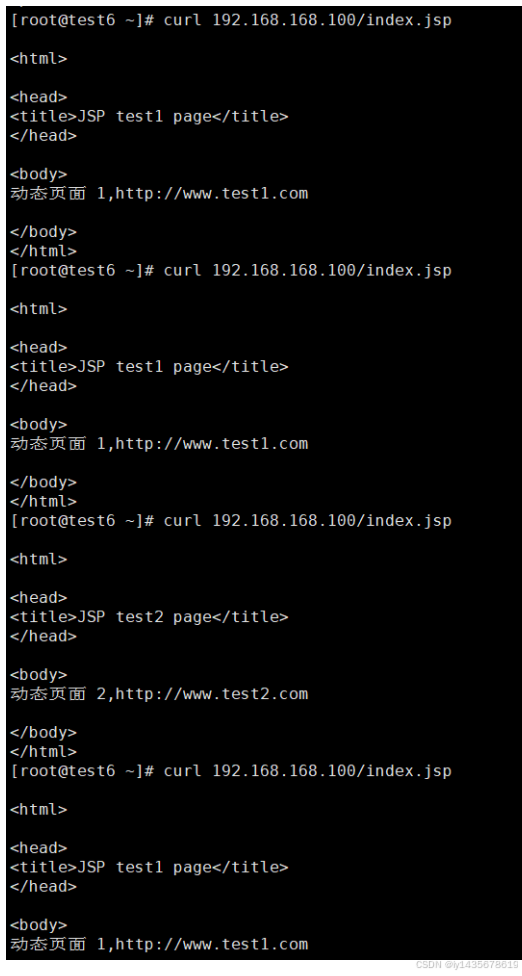

enrolar 192.168.168.100

Implementação do modo DR:

nignx1:RS1 192.168.168.10

nginx2: RS2 192.168.168.20

VIP: 192.168.168.100

test1: Agendador 192.168.168.50

teste2: cliente 192.168.168.60

test1: agendador

modprobe ip_vs inicia o kernel

yum -y instalar ipvsadm* instalar ferramenta de gerenciamento lvs

[root@test5 ~]# cd /etc/sysconfig/network-scripts/

[root@test5 scripts de rede]# vim ifcfg-ens33:0

DEVICE=ens33:0 ##Adicionar placa de rede virtual

ONBOOT=sim

IPADDR=192.168.168.100

MÁSCARA DE REDE=255.255.255.0

ifup ens33:0

se configurar

vim /etc/sysctl.conf

net.ipv4.ip_forward=0

#关闭数据包转发功能

net.ipv4.conf.all.send_redirects=0

#禁止系统发送icmp重定向的消息。###lo回环接口不接收icmp消息。只针对真实的ip地址。

net.ipv4.conf.default.send_redirects=0

#禁止网络接口发送icmp重定向的消息。

net.ipv4.conf.ens33.send_redirects=0

#针对ens33设备,禁止发送icmp重定向消息。

sysctl -p

net.ipv4.ip_forward = 0

net.ipv4.conf.all.send_redirects = 0

net.ipv4.conf.default.send_redirects = 0

net.ipv4.conf.ens33.send_redirects = 0

O agendador permite o encaminhamento

ipvsadm -A -t 192.168.168.100:80 -s rr

[root@test5 opt]# ipvsadm -a -t 192.168.168.100:80 -r 192.168.168.10:80 -g

[root@test5 opt]# ipvsadm -a -t 192.168.168.100:80 -r 192.168.168.20:80 -g

[root@test5 opt]# ipvsadm-save > /etc/sysconfig/ipvsadm

[root@test5 opt]# ipvsadm -ln

IP Virtual Server version 1.2.1 (size=4096)

Prot LocalAddress:Port Scheduler Flags

-> RemoteAddress:Port Forward Weight ActiveConn InActConn

TCP 192.168.168.100:80 rr

-> 192.168.168.10:80 Route 1 0 0

-> 192.168.168.20:80 Route 1 0 0

Configure uma interface de loopback virtual

服务器1:

vim /usr/local/nginx/html/index.html

this is nginx1

systemctl restart nginx

服务器2:

vim /usr/local/nginx/html/index.html

this is nginx2

systemctl restart nginx

同时开启:

DEVICE=lo:0

IPADDR=192.168.168.100

NETMASK=255.255.255.255

ONBOOT=yes

cd /etc/sysconfig/network-scripts/

vim /etc/sysctl.conf

rota adicionar -host 192.168.168.100 dev lo:0

Defina o endereço IP como 192.168.168.100 para ser adicionado apenas à interface de loopback como VIP do LVS. O encaminhamento para RS através do modo de roteamento permite que o VIP identifique o servidor real.

vim /etc/sysctl.conf

net.ipv4.conf.lo.arp_ignore = 1

#Configura a interface de loopback para ignorar solicitações ARP de qualquer interface

net.ipv4.conf.lo.arp_announce = 2

#Defina o endereço de loopback para anunciar apenas o endereço IP local, mas não responder às solicitações ARP

net.ipv4.conf.all.arp_ignore = 1

##Configura todas as interfaces para ignorar solicitações ARP de qualquer interface

net.ipv4.conf.all.arp_announce = 2

##Configure todas as interfaces para anunciar apenas endereços IP locais, mas não responder a solicitações ARP.

sysctl -p

enrolar 192.168.168.100

nginx1 e nginx2 configuram proxy da camada 7 para enviar ao Tomcat

vim /usr/local/nginx/conf/nginx.conf

#keepalive_timeout 0;

keepalive_timeout 65;

upstream tomcat {

server 192.168.168.40:8080 weight=2;

server 192.168.168.90:8080 weight=1;

}

#gzip on;

server {

listen 80;

server_name localhost;

#charset koi8-r;

#access_log logs/host.access.log main;

location ~ .*.jsp$ {

proxy_pass http://tomcat;

proxy_set_header HOST $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

}

vim /usr/local/tomcat/conf/server.xml

<Host name="localhost" appBase="webapps" unpackWARs="true" autoDeploy="true" xmlValidation="false" xmlNamespaceAware="false">

<Context docBase="/usr/local/tomcat/webapps/test" path="" reloadable="true" />

mkdir -p /usr/local/tomcat/webapps/testee

cd /usr/local/tomcat/webapps/testee

vim index.jsp

<%@ page language="java" import="java.util.*" pageEncoding="UTF-8"%>

<html>

<head>

<title>JSP test1 page</title>

</head>

<body>

<% out.println("动态页面 1,http://www.test1.com");%>

</body>

</html>

cd /usr/local/tomcat/bin/

./desligamento.sh

./início.sh

netstat -antp | grep 8080

vim /usr/local/tomcat/conf/server.xml

<Host name="localhost" appBase="webapps" unpackWARs="true" autoDeploy="true" xmlValidation="false" xmlNamespaceAware="false">

<Context docBase="/usr/local/tomcat/webapps/test" path="" reloadable="true" />

mkdir -p /usr/local/tomcat/webapps/testee

cd /usr/local/tomcat/webapps/testee

vim index.jsp

<%@ page language="java" import="java.util.*" pageEncoding="UTF-8"%>

<html>

<head>

<title>JSP test2 page</title>

</head>

<body>

<% out.println("动态页面 2,http://www.test2.com");%>

</body>

</html>

cd /usr/local/tomcat/bin/

./desligamento.sh

./início.sh

netstat -antp | grep 8080

O encaminhamento da camada 2 altera apenas o cabeçalho mac.

O encaminhamento da camada de enlace de dados não alterará o cabeçalho IP, apenas o cabeçalho MAC, e encaminhará o pacote de dados para o servidor RS back-end, uma vez que o IP alvo do pacote de dados recebido pelo RS ainda é VIP, a fim de garantir que o RS. pode processá-lo corretamente Este pacote e em vez de descartá-lo, o VIP deve ser configurado na placa de rede de loopback do RS (lo). Desta forma, o RS pensará que este VIP é o seu próprio IP e poderá tratar esta solicitação. -----É igual à sua própria solicitação de endereço e, em seguida, enviada a todos os hosts por meio de transmissão arp. Alcance o cliente por meio de um host virtual protegido.

Prevenir desordem na tabela ARP : Se VIP estiver configurado na placa de rede de saída do RS, o RS responderá à solicitação ARP do cliente, o que pode causar confusão na tabela ARP do cliente ou gateway, afetando assim a operação normal de todo o sistema de balanceamento de carga.Ao configurar o VIP na interface lo, você pode evitar que o RS responda às solicitações ARP, mantendo assim a estabilidade do ambiente de rede.

A configuração de lo (endereço de loopback local) como um endereço VIP (IP virtual) no servidor RS (servidor real) é baseada principalmente nos requisitos específicos e no mecanismo de implementação da tecnologia de balanceamento de carga (como o modo LVS-DR). A seguir está uma análise detalhada da função:

Resumindo, a principal função de configurar lo como o endereço VIP no servidor RS é garantir que o RS possa receber e processar pacotes IP com o endereço de destino VIP, evitando confusão nas solicitações e respostas ARP e melhorando a segurança e estabilidade do sistema. Além disso, esta configuração ajuda a simplificar o processo de configuração e gerenciamento.

Loopback Interface é uma interface de rede especial usada como interface de rede virtual na pilha de protocolos de rede do computador. O principal objetivo da interface de loopback é permitir que o sistema se comunique em rede consigo mesmo sem passar por nenhuma interface de rede física. Este método de comunicação é denominado Loopback ou Circular

Uma interface de rede é um dispositivo ou software em um sistema de computador conectado a uma rede de computadores. Ela fornece uma interface de comunicação entre o computador e a rede e atua como uma ponte entre o computador e a rede. A seguir está a definição específica e informações relacionadas da interface de rede:

Existem vários tipos de interfaces de rede, e cada tipo de interface de rede tem suas próprias características e cenários aplicáveis:

Resumindo, a interface de rede é um componente chave para a comunicação entre o computador e a rede. Ela realiza a transmissão de dados e a comunicação entre o computador e a rede por meio de conexão física ou sinais sem fio. Diferentes tipos de interfaces de rede são adequados para diferentes cenários e aplicações, fornecendo importante suporte para comunicação entre computadores e redes.

Como resolver o problema do cérebro dividido do keepalive?

Existem vários tipos de interfaces de rede, e cada tipo de interface de rede tem suas próprias características e cenários aplicáveis:

Resumindo, a interface de rede é um componente chave para a comunicação entre o computador e a rede. Ela realiza a transmissão de dados e a comunicação entre o computador e a rede por meio de conexão física ou sinais sem fio. Diferentes tipos de interfaces de rede são adequados para diferentes cenários e aplicações, fornecendo importante suporte para comunicação entre computadores e redes.

Como resolver o problema do cérebro dividido do keepalive?