2024-07-12

한어Русский языкEnglishFrançaisIndonesianSanskrit日本語DeutschPortuguêsΕλληνικάespañolItalianoSuomalainenLatina

nat-osoitteen käännös

DR suora reittitila

tunnelitila

Ajastin on tärkein koko LVS-klusterissa NAT-tilassa kuorma vastaanottaa pyynnön, välittää liikenteen kuormituksen tasapainotusalgoritmin mukaisesti ja lähettää vastauksen asiakkaalle.

DR-tila: Ajastin on edelleen vastuussa pyyntöjen vastaanottamisesta ja välittämisestä RS:lle kuormituksen tasapainotusalgoritmin mukaisesti. RS lähettää vastauksen suoraan asiakkaalle.

Suora reititys on a二层转发模式 .Mitä toinen kerros välittää on数据帧 .mukaan源mac地址和目的mac地址eteenpäin.

Datapaketin lähde-IP- ja kohde-IP-osoitetta ei muuteta, ja datapaketti välitetään edelleen mac-osoitteen perusteella.

DR-tilassa LVS ylläpitää myös virtuaalista IP-osoitetta ja kaikki pyynnöt lähetetään tälle VIP:lle. Koska se välitetään toisen kerroksen kautta, asiakkaan pyyntö saavuttaa aikataulun, RS valitaan kuormituksen tasapainotusalgoritmin ja VIP-palvelinta muutetaan RS:n mac-osoitteeksi Kun RS on käsitellyt pyynnön, se voi lähettää vastauksen suoraan asiakkaalle viestissä olevan asiakkaan Mac-osoitteen mukaan.

VIP-osoiteristiriidat, ajastin ja RS ovat molemmat samassa verkkosegmentissä ja ARP-viestintä on häiriintynyt. Koska koko LAN lähettää, kaikki laitteet vastaanottavat sen.

Kuinka estää lo-palautusvastaus niin, että vain palvelimen fyysinen IP-osoite vastaa.

arp_ignore=1------#Vain palvelinjärjestelmän fyysinen IP-osoite vastaa pyyntöön, lo ei vastaa ARP-pyyntöön.

2. Kun viesti palautetaan, VIP-osoite on edelleen olemassa. Miten asiakas voi vastaanottaa vastauksen?

arp_announce=2—#Järjestelmä ei käytä IP-paketin lähdeosoitetta vastatakseen pyyntöön, vaan lähettää suoraan fyysisen liitännän IP-osoitteen.

1、调度器的ip地址和RS的ip要在同一网段,数据先进行二层转发。

2、RS是一个公网地址,互联网可以直接访问RS的地址(不用)。

3、DR模式是走内核转发,内核来判断数据包的地址,根据RS的地址把数据包重新封装,修改mac地址。

4、调度器的地址只可以做为集群访问的入口,不能作为网关。

5、所有的RS上的lo(本地回环地址)都要配置vip地址。

nignx1: RS1 192.168.168.10+vip

nginx2: RS2 192.168.168.20+vip

VIP: 192.168.168.100

testi1: ajastin vip

testi2: asiakas

ajastimessa

vim /etc/sysctl.conf

net.ipv4.ip_forward=0

#关闭数据包转发功能

net.ipv4.conf.all.send_redirects=0

#禁止系统发送icmp重定向的消息。回环地址不接受ping得消息。只针对真实得ip地址。

net.ipv4.conf.default.send_redirects=0

#禁止默认网络接口发送icmp重定向的消息。

net.ipv4.conf.ens33.send_redirects=0

#针对ens33设备,禁止发送icmp重定向消息。

-A lisää virtuaalipalvelimen vip

-D poista virtuaalipalvelimen osoite

-s määrittää kuormituksen tasapainotuksen ajoitusalgoritmin

-lisää oikea palvelin

-d poista oikea palvelin

-t määrittää VIP-osoitteen ja portin

-r määrittää rip-osoitteen ja portin

-m käyttää nat-tilaa

-g Käytä DR-tilaa

-i Käytä tunnelitilaa

-w asettaa painon

-p 60: Yhteyttä ylläpidetään 60 säilytysajan asettamiseksi

-l: luettelonäkymä

-n: digitaalinen näyttö

-m määrittää tilan nat-tilaksi

Aseta IP-osoitteeksi 192.168.168.100 ja lisää se loopback-liittymään lvs:n VIP-osoitteeksi. Välitetty RS:lle reititystilan kautta

Sen avulla VIP voi tunnistaa RS:n todellisen palvelimen.

route add -host 192.168.233.100 dev lo:0

vim /etc/sysctl.conf

net.ipv4.conf.lo.arp_ignore = 1

#设置回环接口忽略来自任何接口的ARP请求net.ipv4.conf.lo.arp_announce =2

设置回环地址仅仅公告本地的ip地址,但是不响应ARP请求net.ipv4.conf.all.arp_ignore = 1

#设置所有接口忽略来自任何接口的ARP请求net.ipv4.conf.all.arp_announce =2

#设置所有接口仅仅公告本地的ip地址,但是不响应ARP请求。

3. Linux-järjestelmässänet.ipv4.conf.all.arp_ignore On ytimen parametri, joka ohjaa kuinka verkkoliitäntä käsittelee saapuvia ARP (Address Resolution Protocol) -pyyntöjä. Tämä parametri on määritetty erityisesti palvelimissa ja verkkolaitteissa vähentämään ARP-huijauksen tai muiden verkkohyökkäysten aiheuttamia turvallisuusriskejä.

Asetettaessa net.ipv4.conf.all.arp_ignore = 1 Tämä tarkoittaa, että järjestelmä vastaa vain ARP-pyyntöihin, joiden IP-kohdeosoite on paikallisen vastaanottorajapinnan osoite. Toisin sanoen, jos ARP-pyynnön kohde-IP-osoite ei vastaa pyynnön vastaanottavan liitännän IP-osoitetta, järjestelmä jättää ARP-pyynnön huomioimatta. Tämä asetus on erityisen hyödyllinen parantamaan järjestelmän vastustuskykyä ARP-huijaushyökkäyksiä vastaan.

Erityisesti,arp_ignore Parametreilla voi olla useita arvoja, joista jokainen edustaa erilaista käyttäytymistä:

0(Oletus): Vastaa kaikkiin ARP-pyyntöihin missä tahansa verkkoliitännässä, kunhan pyydetty kohde-IP-osoite vastaa tämän laitteen IP-osoitetta.1 : Vastaa vain ARP-pyyntöihin, joiden IP-kohdeosoite on vastaanottavan liitännän IP-osoite. Tämä auttaa estämään rajapinnan käyttämisen muiden koneiden välityspalvelimena.2: Vain jos ARP-pyynnön kohde-IP-osoite on vastaanottavan liitännän IP-osoite ja tämä liitäntä on ensisijainen (eli jos liitäntään on määritetty useita IP-osoitteita, vain ensisijaista IP-osoitetta vastaaviin ARP-pyyntöihin vastataan ).4. Linux-järjestelmässänet.ipv4.conf.all.arp_announce On ytimen parametri, joka ohjaa IP-osoitteen valintakäytäntöä, jota verkkoliitäntä käyttää lähettäessään ARP (Address Resolution Protocol) -pyyntöjä tai vastauksia. Tämä parametri on erityisen hyödyllinen ARP-huijausten ja verkko-osoiteristiriitojen estämisessä, koska sen avulla järjestelmä voi valita ARP-liikenteeseen käytettävän IP-lähdeosoitteen huolellisemmin.

Asetettaessa net.ipv4.conf.all.arp_announce = 2 Tämä tarkoittaa, että järjestelmä käyttää ARP-pyyntöä tai vastausta lähettäessään vain samassa aliverkossa olevan rajapinnan ensisijaista IP-osoitetta kuin pyynnön kohde-IP-osoite (jos sellainen on saatavilla). Jos tällaista käyttöliittymää ei ole, ARP-pyyntöä tai vastausta ei lähetetä. Tämä asetus voi auttaa vähentämään ARP-huijauksen aiheuttamia verkkoongelmia, koska se rajoittaa rajapintoja ja IP-osoitteita, jotka voivat lähettää ARP-liikennettä.

arp_announce Parametreilla voi olla seuraavat arvot:

0 (Oletus): Valitse mikä tahansa IP-osoite missä tahansa liitännässä ARP-pyyntöä tai vastausta varten. Tämä voi aiheuttaa tietoturvaongelmia, koska hyökkääjä saattaa pystyä huijaamaan järjestelmän käyttämään IP-osoitetta, jota ei pitäisi käyttää ARP-viestintään.1 : Yritä välttää IP-osoitteen käyttämistä ei-pyynnössä olevassa rajapinnassa ARP-pyynnön lähde-IP-osoitteena. Jos muuta vaihtoehtoa ei kuitenkaan ole, ei-palvelevassa rajapinnassa olevaa IP-osoitetta voidaan silti käyttää.2 : Käytä vain rajapinnan ensisijaista IP-osoitetta samassa aliverkossa kuin pyydetty kohde-IP-osoite (jos sellainen on saatavilla). Tämä on kaikkein rajoittavin asetus ja auttaa estämään ARP-huijauksen.| NAT | DR | TUN | |

|---|---|---|---|

| etu | Yksinkertainen konfigurointi, osoitteen käännös | paras suoritus | WAN voi toteuttaa pidemmän matkan datapakettien välittämisen |

| puute | Suorituskyvyn pullonkaula | Verkostojen välisiä segmenttejä ei tueta | Oma kanava, sinun on avattava VPN (maksaa rahaa) |

| RS vaatimukset | Rajoittamaton | Ei-fyysisten liitäntöjen ARP-vastaukset on pysäytettävä | Tukea tunnelitilaa |

| RS määrä | 10-20 | 100 yksikköä | 100 yksikköä |

ipvsadm -E -t 192.168.233.100:80 -s wrr

ipvsadm -e -t 192.168.233.100:80 -r 192.168.233.61:80 -w 3

LVS:n työtapa ja työprosessi:

LVS:ssä on kolme kuormituksen tasapainotustilaa, nimittäin VS/NAT (nat-tila), VS/DR (reititystila) ja VS/TUN (tunnelitila).

1. NAT-tila (VS-NAT)

Periaate: Ensinnäkin, kun kuormantasaaja vastaanottaa asiakkaan pyyntöpaketin, se määrittää aikataulutusalgoritmin perusteella mille taustapalvelimelle (RS) pyyntö lähetetään.

Kuormantasaaja muuttaa sitten asiakkaan lähettämän pyyntöpaketin kohde-IP-osoitteen ja portin oikean taustapalvelimen IP-osoitteeksi (RIP).

Kun todellinen palvelin on vastannut pyyntöön, se tarkistaa oletusreitin ja lähettää vastausdatapaketin kuormituksen tasapainottajalle vastaanotettuaan vastauspaketin

Muuta paketin lähdeosoite virtuaaliosoitteeksi (VIP) ja lähetä se takaisin asiakkaalle.

Edut: Klusterin palvelimet voivat käyttää mitä tahansa TCP/IP-protokollaa tukevaa käyttöjärjestelmää, kunhan kuormituksen tasapainottimella on laillinen IP-osoite.

Haitat: Rajoitettu skaalautuvuus, kun palvelinsolmut kasvavat liikaa, koska kaikkien pyyntöjen ja vastausten on mentävä kuormituksen tasapainottimen kautta.

Siksi kuormituksen tasapainottimesta tulee koko järjestelmän pullonkaula.

2. Suora reititystila (VS-DR)

Periaate: Ensinnäkin, kun kuormantasaaja vastaanottaa asiakkaan pyyntöpaketin, se määrittää aikataulutusalgoritmin perusteella mille taustapalvelimelle (RS) pyyntö lähetetään.

Kuormantasaaja muuttaa sitten asiakkaan lähettämän pyyntöpaketin kohde-MAC-osoitteen oikean taustapalvelimen MAC-osoitteeksi (R-MAC).

Kun todellinen palvelin on vastannut pyyntöön, se tarkistaa oletusreitin ja lähettää vastauspaketin suoraan asiakkaalle ilman kuormituksen tasapainotinta.

Edut: Kuormantasaaja vastaa vain pyyntöpakettien jakamisesta taustasolmupalvelimille, kun taas RS lähettää vastauspaketit suoraan käyttäjille.

Näin ollen kuormituksen tasapainottimen läpi kulkeva suuri tietovirta vähenee.

Haitat: Sekä kuormituksen tasapainottimessa että todellisessa palvelimessa RS on oltava verkkokortti kytkettynä samaan fyysiseen verkkosegmenttiin ja niiden on oltava samassa LAN-ympäristössä.

3. IP-tunnelitila (VS-TUN)

Periaate: Ensinnäkin, kun kuormantasaaja vastaanottaa asiakkaan pyyntöpaketin, se määrittää aikataulutusalgoritmin perusteella mille taustapalvelimelle (RS) pyyntö lähetetään.

Sitten kuormituksen tasapainotin kapseloi asiakkaan lähettämän pyyntösanoman IP-tunnelikerroksen (T-IP) kanssa ja välittää sen todelliselle palvelimelle (RS).

Kun todellinen palvelin on vastannut pyyntöön, se tarkistaa oletusreitin ja lähettää vastauspaketin suoraan asiakkaalle ilman kuormituksen tasapainotinta.

Edut: Kuormantasaaja vastaa vain pyyntöpakettien jakamisesta taustasolmupalvelimille, kun taas RS lähettää vastauspaketit suoraan käyttäjille.

Näin ollen kuormituksen tasapainottimen läpi kulkeva suuri tietovirta vähenee.

Haitat: RS-solmut tunnelitilassa vaativat laillisen IP-osoitteen, ja tämä menetelmä edellyttää, että kaikki palvelimet tukevat "IP-tunnelointia".

Korkean käytettävyyden arkkitehtuuri lvs-klusterissa on tarkoitettu vain ajoittimen korkealle käytettävyydelle.

Vrp:n perusteella pää- ja vara-ajastimet toteutetaan.

Erittäin saatavilla oleva HA-arkkitehtuuri.

Pääajastin, varaajastin (useita yksiköitä)

Kun pääajastin toimii normaalisti, varmuuskopio on täysin redundantissa tilassa (valmiustilassa). Se ei osallistu klusterin toimintaan Valmiustila siirtyy pääajastimen toimintaan. Kun ensisijainen ajoittaja jatkaa toimintaansa, ensisijainen ajoittaja toimii edelleen klusterin sisäänkäynninä ja vara-ajastin on edelleen redundantissa tilassa (prioriteettista riippuen).

Keepaliva toteuttaa korkean käytettävyyden ratkaisua, joka perustuu vrrp-protokollaan.

1. Multicast-osoite:

224.0.0.18 kommunikoi monilähetysosoitteen perusteella ja lähettää viestejä ensisijaisen ja toissijaisen laitteen välillä. Selvitä, onko toinen osapuoli elossa.

2. Määritä ensisijaiset ja toissijaiset sijainnit prioriteetin perusteella.

3. Failover, jos ensisijainen kone katkaisee puhelun, varakone jatkaa toimintaansa Kun pääkone palautuu, varakone jatkaa odottamista.

4. Vaihto ensisijaisen ja toissijaisen välillä on VIP-osoitteen vaihto.

Keepalive ilmestyy erityisesti LVS:lle, mutta se ei ole yksinomaan LVS:lle.

LVS on nelikerroksinen edelleenlähetysytimen tila IP + porttikerroksen neljä välityspalvelinta

nginx nelikerroksinen välityspalvelin voi olla myös seitsemän kerroksen välityspalvelin

lvs (DR-tila)+nginx+tomcat

LVS toteuttaa kerroksen 4 edelleenlähetyksen + nginx toteuttaa kerroksen 7 edelleenlähetyksen (dynaaminen)

LVS:n VIP-osoitteen käyttö voi toteuttaa dynaamisen ja staattisen eron.

DR-tilan toteutus:

nignx1: RS1 192.168.168.10

nginx2: RS2 192.168.168.20

VIP: 192.168.168.100

testi1: Aikataulu 192.168.168.50

testi2: asiakas 192.168.168.60

testi1:scheduler

modprobe ip_vs käynnistää ytimen

yum -y install ipvsadm* asenna lvs-hallintatyökalu

[root@test5 ~]# cd /etc/sysconfig/network-scripts/

[root@test5 network-scripts]# vim ifcfg-ens33:0

DEVICE=ens33:0 ##Lisää virtuaalinen verkkokortti

ONBOOT=kyllä

IPADDR=192.168.168.100

NETMASK = 255.255.255.0

ifup ens33:0

ifconfig

vim /etc/sysctl.conf

net.ipv4.ip_forward=0

#关闭数据包转发功能

net.ipv4.conf.all.send_redirects=0

#禁止系统发送icmp重定向的消息。###lo回环接口不接收icmp消息。只针对真实的ip地址。

net.ipv4.conf.default.send_redirects=0

#禁止网络接口发送icmp重定向的消息。

net.ipv4.conf.ens33.send_redirects=0

#针对ens33设备,禁止发送icmp重定向消息。

sysctl -p

net.ipv4.ip_forward = 0

net.ipv4.conf.all.send_redirects = 0

net.ipv4.conf.default.send_redirects = 0

net.ipv4.conf.ens33.send_redirects = 0

Ajastin mahdollistaa edelleenlähetyksen

ipvsadm -A -t 192.168.168.100:80 -s rr

[root@test5 opt]# ipvsadm -a -t 192.168.168.100:80 -r 192.168.168.10:80 -g

[root@test5 opt]# ipvsadm -a -t 192.168.168.100:80 -r 192.168.168.20:80 -g

[root@test5 opt]# ipvsadm-save > /etc/sysconfig/ipvsadm

[root@test5 opt]# ipvsadm -ln

IP Virtual Server version 1.2.1 (size=4096)

Prot LocalAddress:Port Scheduler Flags

-> RemoteAddress:Port Forward Weight ActiveConn InActConn

TCP 192.168.168.100:80 rr

-> 192.168.168.10:80 Route 1 0 0

-> 192.168.168.20:80 Route 1 0 0

Määritä virtuaalinen loopback-käyttöliittymä

服务器1:

vim /usr/local/nginx/html/index.html

this is nginx1

systemctl restart nginx

服务器2:

vim /usr/local/nginx/html/index.html

this is nginx2

systemctl restart nginx

同时开启:

DEVICE=lo:0

IPADDR=192.168.168.100

NETMASK=255.255.255.255

ONBOOT=yes

cd /etc/sysconfig/network-scripts/

vim /etc/sysctl.conf

reitti add -host 192.168.168.100 dev lo:0

Aseta IP-osoitteeksi 192.168.168.100, jotta se lisätään vain silmukkaliittymään LVS:n VIP-osoitteena. Edelleenlähetys RS:lle reititystilan kautta antaa VIPille mahdollisuuden tunnistaa todellinen palvelin.

vim /etc/sysctl.conf

net.ipv4.conf.lo.arp_ignore = 1

#Aseta silmukan käyttöliittymä ohittamaan ARP-pyynnöt mistä tahansa käyttöliittymästä

net.ipv4.conf.lo.arp_announce = 2

#Aseta takaisinkytkentäosoite ilmoittamaan vain paikallinen IP-osoite, mutta älä vastaa ARP-pyyntöihin

net.ipv4.conf.all.arp_ignore = 1

##Aseta kaikki liitännät ohittamaan ARP-pyynnöt mistä tahansa käyttöliittymästä

net.ipv4.conf.all.arp_announce = 2

##Aseta kaikki liitännät mainostamaan vain paikallisia IP-osoitteita, mutta älä vastaa ARP-pyyntöihin.

sysctl -p

kihara 192.168.168.100

DR-tilan toteutus:

nignx1: RS1 192.168.168.10

nginx2: RS2 192.168.168.20

VIP: 192.168.168.100

testi1: Aikataulu 192.168.168.50

testi2: asiakas 192.168.168.60

testi1:scheduler

modprobe ip_vs käynnistää ytimen

yum -y install ipvsadm* asenna lvs-hallintatyökalu

[root@test5 ~]# cd /etc/sysconfig/network-scripts/

[root@test5 network-scripts]# vim ifcfg-ens33:0

DEVICE=ens33:0 ##Lisää virtuaalinen verkkokortti

ONBOOT=kyllä

IPADDR=192.168.168.100

NETMASK = 255.255.255.0

ifup ens33:0

ifconfig

vim /etc/sysctl.conf

net.ipv4.ip_forward=0

#关闭数据包转发功能

net.ipv4.conf.all.send_redirects=0

#禁止系统发送icmp重定向的消息。###lo回环接口不接收icmp消息。只针对真实的ip地址。

net.ipv4.conf.default.send_redirects=0

#禁止网络接口发送icmp重定向的消息。

net.ipv4.conf.ens33.send_redirects=0

#针对ens33设备,禁止发送icmp重定向消息。

sysctl -p

net.ipv4.ip_forward = 0

net.ipv4.conf.all.send_redirects = 0

net.ipv4.conf.default.send_redirects = 0

net.ipv4.conf.ens33.send_redirects = 0

Ajastin mahdollistaa edelleenlähetyksen

ipvsadm -A -t 192.168.168.100:80 -s rr

[root@test5 opt]# ipvsadm -a -t 192.168.168.100:80 -r 192.168.168.10:80 -g

[root@test5 opt]# ipvsadm -a -t 192.168.168.100:80 -r 192.168.168.20:80 -g

[root@test5 opt]# ipvsadm-save > /etc/sysconfig/ipvsadm

[root@test5 opt]# ipvsadm -ln

IP Virtual Server version 1.2.1 (size=4096)

Prot LocalAddress:Port Scheduler Flags

-> RemoteAddress:Port Forward Weight ActiveConn InActConn

TCP 192.168.168.100:80 rr

-> 192.168.168.10:80 Route 1 0 0

-> 192.168.168.20:80 Route 1 0 0

Määritä virtuaalinen loopback-käyttöliittymä

服务器1:

vim /usr/local/nginx/html/index.html

this is nginx1

systemctl restart nginx

服务器2:

vim /usr/local/nginx/html/index.html

this is nginx2

systemctl restart nginx

同时开启:

DEVICE=lo:0

IPADDR=192.168.168.100

NETMASK=255.255.255.255

ONBOOT=yes

cd /etc/sysconfig/network-scripts/

vim /etc/sysctl.conf

reitti add -host 192.168.168.100 dev lo:0

Aseta IP-osoitteeksi 192.168.168.100, jotta se lisätään vain silmukkaliittymään LVS:n VIP-osoitteena. Edelleenlähetys RS:lle reititystilan kautta antaa VIPille mahdollisuuden tunnistaa todellinen palvelin.

vim /etc/sysctl.conf

net.ipv4.conf.lo.arp_ignore = 1

#Aseta silmukan käyttöliittymä ohittamaan ARP-pyynnöt mistä tahansa käyttöliittymästä

net.ipv4.conf.lo.arp_announce = 2

#Aseta takaisinkytkentäosoite ilmoittamaan vain paikallinen IP-osoite, mutta älä vastaa ARP-pyyntöihin

net.ipv4.conf.all.arp_ignore = 1

##Aseta kaikki liitännät ohittamaan ARP-pyynnöt mistä tahansa käyttöliittymästä

net.ipv4.conf.all.arp_announce = 2

##Aseta kaikki liitännät mainostamaan vain paikallisia IP-osoitteita, mutta älä vastaa ARP-pyyntöihin.

sysctl -p

kihara 192.168.168.100

nginx1 ja nginx2 määrittävät kerroksen 7 välityspalvelimen lähettämään tomcatille

vim /usr/local/nginx/conf/nginx.conf

#keepalive_timeout 0;

keepalive_timeout 65;

upstream tomcat {

server 192.168.168.40:8080 weight=2;

server 192.168.168.90:8080 weight=1;

}

#gzip on;

server {

listen 80;

server_name localhost;

#charset koi8-r;

#access_log logs/host.access.log main;

location ~ .*.jsp$ {

proxy_pass http://tomcat;

proxy_set_header HOST $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

}

vim /usr/local/tomcat/conf/server.xml

<Host name="localhost" appBase="webapps" unpackWARs="true" autoDeploy="true" xmlValidation="false" xmlNamespaceAware="false">

<Context docBase="/usr/local/tomcat/webapps/test" path="" reloadable="true" />

mkdir -p /usr/local/tomcat/webapps/test

cd /usr/local/tomcat/webapps/test

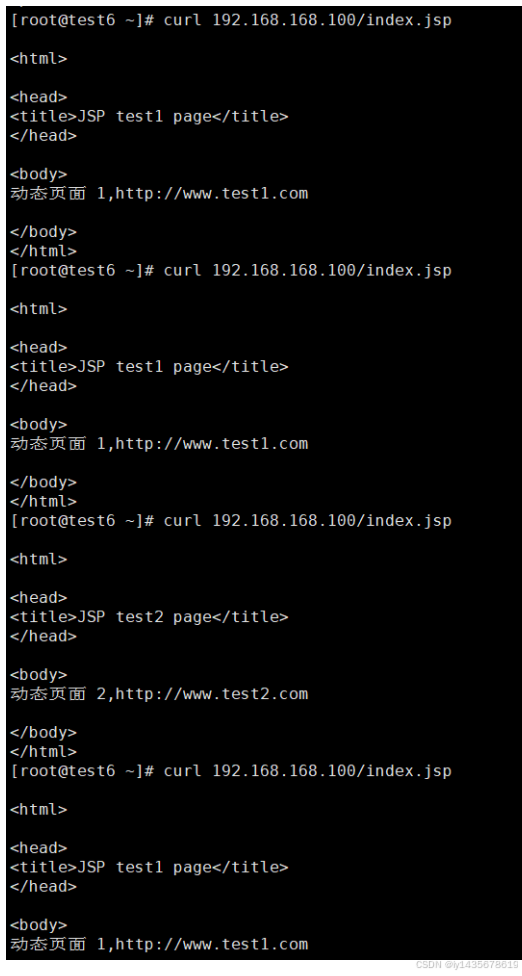

vim index.jsp

<%@ page language="java" import="java.util.*" pageEncoding="UTF-8"%>

<html>

<head>

<title>JSP test1 page</title>

</head>

<body>

<% out.println("动态页面 1,http://www.test1.com");%>

</body>

</html>

cd /usr/local/tomcat/bin/

./shutdown.sh

./startup.sh

netstat -antp | grep 8080

vim /usr/local/tomcat/conf/server.xml

<Host name="localhost" appBase="webapps" unpackWARs="true" autoDeploy="true" xmlValidation="false" xmlNamespaceAware="false">

<Context docBase="/usr/local/tomcat/webapps/test" path="" reloadable="true" />

mkdir -p /usr/local/tomcat/webapps/test

cd /usr/local/tomcat/webapps/test

vim index.jsp

<%@ page language="java" import="java.util.*" pageEncoding="UTF-8"%>

<html>

<head>

<title>JSP test2 page</title>

</head>

<body>

<% out.println("动态页面 2,http://www.test2.com");%>

</body>

</html>

cd /usr/local/tomcat/bin/

./shutdown.sh

./startup.sh

netstat -antp | grep 8080

Tason 2 edelleenlähetys muuttaa vain Mac-otsikon.

Tietolinkkikerroksen edelleenlähetys ei muuta IP-otsikkoa, vain mac-otsikkoa ja välittää datapaketin tausta-RS-palvelimelle Koska RS:n vastaanottaman datapaketin kohde-IP on edelleen VIP, jotta RS voidaan varmistaa osaa käsitellä sitä oikein Tämä paketti ja sen pudottamisen sijaan VIP on konfiguroitava RS:n loopback-verkkokortille (lo). Tällä tavalla RS ajattelee, että tämä VIP on sen oma IP-osoite ja pystyy käsittelemään tämän pyynnön. -----Se vastaa omaa osoitepyyntöäsi ja lähetetään sitten kaikille isännille arp-lähetyksen kautta. Tavoita asiakas suojatun virtuaalipalvelimen kautta.

Estä ARP-taulukon häiriö : Jos VIP on asetettu RS:n ulosmenoverkkokortille, RS vastaa asiakkaan ARP-pyyntöön, mikä voi aiheuttaa sekaannusta asiakkaan tai yhdyskäytävän ARP-taulukossa ja vaikuttaa siten koko kuormantasausjärjestelmän normaaliin toimintaan.Konfiguroimalla VIP lo-rajapinnassa voit estää RS:ää vastaamasta ARP-pyyntöihin ja ylläpitää näin verkkoympäristön vakautta.

Lo (local loopback address) -osoitteen määrittäminen VIP-osoitteeksi (Virtual IP) RS (Real Server) -palvelimella perustuu pääasiassa kuormantasaustekniikan erityisvaatimuksiin ja toteutusmekanismiin (kuten LVS-DR-tila). Seuraavassa on yksityiskohtainen roolianalyysi:

Yhteenvetona voidaan todeta, että lo konfiguroinnin VIP-osoitteeksi RS-palvelimella päätehtävä on varmistaa, että RS voi vastaanottaa ja käsitellä IP-paketteja, joiden kohdeosoite on VIP, samalla välttäen sekaannuksia ARP-pyynnöissä ja -vastauksissa sekä parantamalla turvallisuutta ja järjestelmän vakaus. Lisäksi tämä kokoonpano auttaa yksinkertaistamaan konfigurointi- ja hallintaprosessia.

Loopback Interface on erityinen verkkoliitäntä, jota käytetään virtuaalisena verkkoliittymänä tietokoneen verkkoprotokollapinossa. Loopback-rajapinnan päätarkoitus on antaa järjestelmän kommunikoida verkkoyhteydessä itsensä kanssa ilman minkään fyysisen verkkorajapinnan kautta. Tätä viestintämenetelmää kutsutaan silmukaksi tai kiertokirjeeksi

Verkkoliitäntä on tietokonejärjestelmässä oleva laite tai ohjelmisto, joka on kytketty tietokoneverkkoon. Se tarjoaa tiedonsiirtorajapinnan tietokoneen ja verkon välillä ja toimii siltana tietokoneen ja verkon välillä. Seuraavassa on verkkoliitännän tarkka määritelmä ja siihen liittyvät tiedot:

Verkkoliittymiä on erilaisia, ja jokaisella verkkorajapinnalla on omat ominaisuutensa ja soveltuvat skenaariot:

Yhteenvetona voidaan todeta, että verkkoliitäntä on avainkomponentti tietokoneen ja verkon välillä. Se toteuttaa tiedonsiirron ja tiedonsiirron tietokoneen ja verkon välillä fyysisen yhteyden tai langattomien signaalien kautta. Erityyppiset verkkoliitännät sopivat erilaisiin skenaarioihin ja sovelluksiin ja tarjoavat tärkeän tuen tietokoneiden ja verkkojen väliselle kommunikaatiolle.

Kuinka ratkaista hengissä säilymisen jakautuneiden aivojen ongelma?

Verkkoliittymiä on erilaisia, ja jokaisella verkkorajapinnalla on omat ominaisuutensa ja soveltuvat skenaariot:

Yhteenvetona voidaan todeta, että verkkoliitäntä on avainkomponentti tietokoneen ja verkon välillä. Se toteuttaa tiedonsiirron ja tiedonsiirron tietokoneen ja verkon välillä fyysisen yhteyden tai langattomien signaalien kautta. Erityyppiset verkkoliitännät sopivat erilaisiin skenaarioihin ja sovelluksiin ja tarjoavat tärkeän tuen tietokoneiden ja verkkojen väliselle kommunikaatiolle.

Kuinka ratkaista hengissä säilymisen jakautuneiden aivojen ongelma?