2024-07-12

한어Русский языкEnglishFrançaisIndonesianSanskrit日本語DeutschPortuguêsΕλληνικάespañolItalianoSuomalainenLatina

headerpwn ist ein Fuzz-Testtool für Serverantworten und HTTP-Header. Forscher können dieses Tool verwenden, um Netzwerkanomalien zu finden und zu analysieren, wie der Server auf verschiedene HTTP-Header reagiert.

Die aktuelle Version von headerpwn unterstützt die folgenden Funktionen:

1. Serversicherheit und Anomalieerkennung;

2. HTTP-Header-Erkennung;

3. Testen Sie, wie der Server auf verschiedene HTTP-Header reagiert.

4. Berichtsausgabe und Befehlszeilenanzeige;

5. Benutzerfreundlich und einfach zu bedienen;

Gehen

Da dieses Tool auf Basis der Go-Sprache entwickelt wurde, müssen wir zunächst die neueste Version der Go-Umgebung auf dem lokalen Gerät installieren und konfigurieren.

Als nächstes können Forscher direkt die folgenden Befehle verwenden, um headerpwn herunterzuladen und zu installieren:

go install github.com/devanshbatham/[email protected]

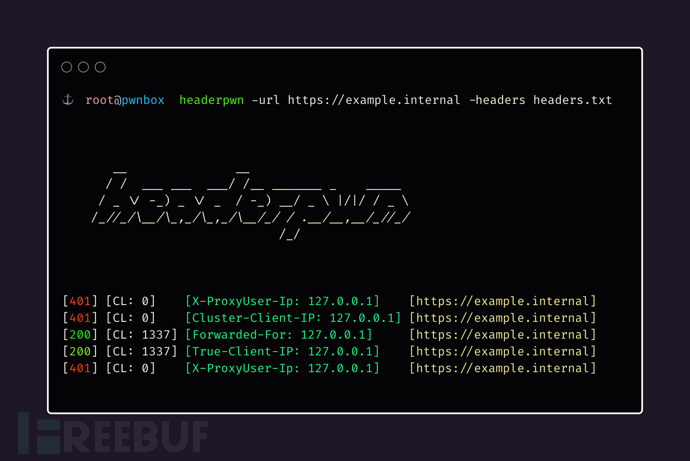

headerpwn kann Forschern dabei helfen, verschiedene Header auf der Ziel-URL zu testen und ihre Antwortinformationen zu analysieren. Das Tool wird wie folgt verwendet:

1. Verwenden Sie den Parameter -url, um headerpwn die zu testende Ziel-URL bereitzustellen.

2. Erstellen Sie eine Header-Listendatei mit der zu testenden Ziel-URL, wobei jeder Header in einer separaten Zeile steht. Verwenden Sie den Parameter -headers, um den Listendateipfad zu headerpwn anzugeben.

Anwendungsbeispiele sind wie folgt:

headerpwn -url https://example.com -headers my_headers.txt

Das Datenformat von my_headers.txt ist wie folgt:

Proxy-Authenticate: foobar Proxy-Authentication-Required: foobar Proxy-Authorization: foobar Proxy-Connection: foobar Proxy-Host: foobar Proxy-Http: foobar

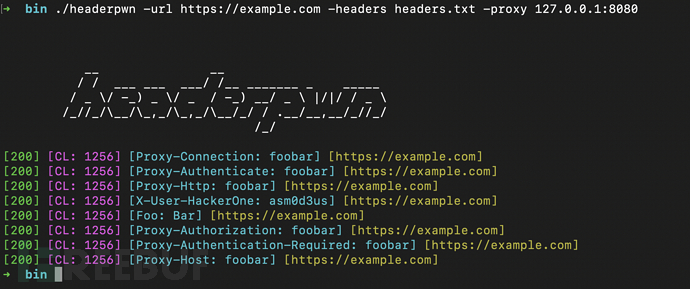

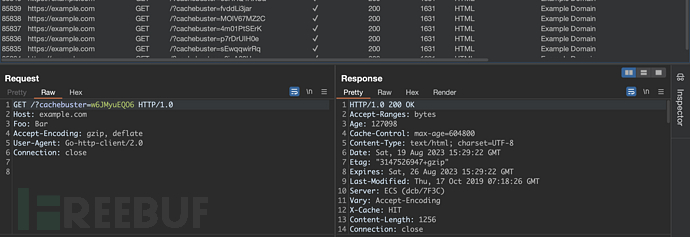

Wir können die folgenden Schritte ausführen, um Anfragen an Burp Suite weiterzuleiten:

1. Gehen Sie in der Burp Suite zur Registerkarte „Agent“.

2. Wählen Sie auf der Seite „Agent Listener“ den konfigurierten Listener 127.0.0.1:8080;

3. Klicken Sie auf die Schaltfläche „CA-Zertifikat importieren/exportieren“.

4. Klicken Sie im Zertifikatsfenster auf „Zertifikat exportieren“ und speichern Sie die Zertifikatsdatei (z. B. burp.der);

1. Installieren Sie das exportierte Zertifikat als vertrauenswürdiges Zertifikat auf Ihrem System. Was Sie genau tun, hängt von Ihrem Betriebssystem ab.

2. Unter Windows können Sie auf die CER-Datei doppelklicken und den Anweisungen folgen, um sie im Speicher „Vertrauenswürdige Stammzertifizierungsstellen“ zu installieren.

3. Unter macOS können Sie auf die CER-Datei doppelklicken und sie zur Anwendung „Keychain Access“ im Schlüsselbund „System“ hinzufügen;

4. Unter Linux müssen Sie das Zertifikat möglicherweise an einen vertrauenswürdigen Zertifikatspeicherort kopieren und das System so konfigurieren, dass es ihm vertraut.

Als nächstes führen Sie einfach den folgenden Befehl aus:

headerpwn -url https://example.com -headers my_headers.txt -proxy 127.0.0.1:8080

Die Entwicklung und Veröffentlichung dieses Projekts folgt demMITOpen-Source-Lizenzvereinbarung.

headerpwn:【GitHub-Portal】