2024-07-12

한어Русский языкEnglishFrançaisIndonesianSanskrit日本語DeutschPortuguêsΕλληνικάespañolItalianoSuomalainenLatina

headerpwn सर्वर प्रतिक्रियाणां HTTP शीर्षकाणां च कृते एकं फज् परीक्षणसाधनम् अस्ति शोधकर्तारः एतत् साधनं संजालविसंगतयः अन्वेष्टुं शक्नुवन्ति तथा च सर्वरः भिन्न-भिन्न HTTP-शीर्षकाणां प्रतिक्रियां कथं ददाति इति विश्लेषणं कर्तुं शक्नुवन्ति ।

headerpwn इत्यस्य वर्तमानसंस्करणं निम्नलिखितविशेषतां समर्थयति ।

1. सर्वरसुरक्षा विसंगतिपरिचयः च;

2. HTTP शीर्षकस्य अन्वेषणम्;

3. सर्वरः भिन्न-भिन्न HTTP Headers प्रति कथं प्रतिक्रियां ददाति इति परीक्षणं कुर्वन्तु;

4. रिपोर्ट् आउटपुट् तथा आदेशपङ्क्तिप्रदर्शनम्;

5. उपयोक्तृ-अनुकूलं तथा च संचालनाय सरलम्;

गच्छ

यतः एतत् साधनं Go भाषायाः आधारेण विकसितम् अस्ति, अतः अस्माभिः प्रथमं स्थानीययन्त्रे Go वातावरणस्य नवीनतमं संस्करणं संस्थाप्य विन्यस्तं कर्तव्यम् ।

तदनन्तरं, शोधकर्तारः headerpwn डाउनलोड् कर्तुं संस्थापयितुं च प्रत्यक्षतया निम्नलिखित-आदेशानां उपयोगं कर्तुं शक्नुवन्ति ।

go install github.com/devanshbatham/[email protected]

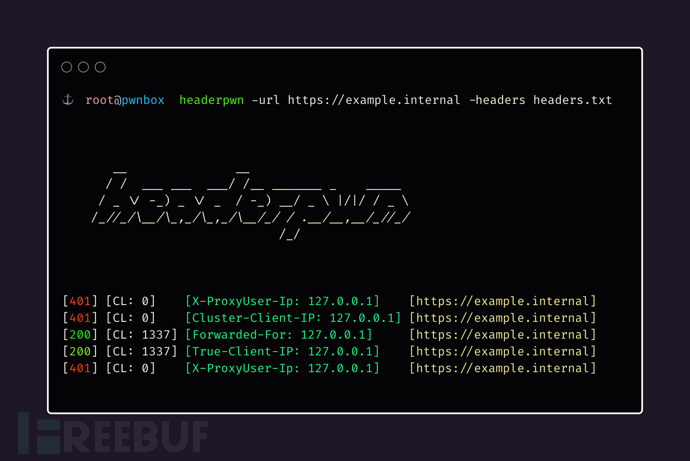

headerpwn शोधकर्तारः लक्ष्य URL इत्यत्र विविधशीर्षकाणां परीक्षणं कर्तुं तेषां प्रतिक्रियासूचनाः विश्लेषितुं च सहायं कर्तुं शक्नोति साधनस्य उपयोगः निम्नलिखितरूपेण भवति ।

1. परीक्षणीयं लक्ष्य URL सह headerpwn प्रदातुं -url पैरामीटर् उपयुज्यताम्;

2. परीक्षणीयं लक्ष्य URL युक्तं Header सूचीसञ्चिकां रचयन्तु, यत्र प्रत्येकं Header पृथक् पङ्क्तौ भवति headerpwn कृते सूचीसञ्चिकामार्गं निर्दिष्टुं -headers पैरामीटर् उपयुज्यताम्;

उपयोगस्य उदाहरणानि निम्नलिखितरूपेण सन्ति ।

headerpwn -url https://example.com -headers my_headers.txt

my_headers.txt इत्यस्य दत्तांशस्वरूपं निम्नलिखितम् अस्ति ।

Proxy-Authenticate: foobar Proxy-Authentication-Required: foobar Proxy-Authorization: foobar Proxy-Connection: foobar Proxy-Host: foobar Proxy-Http: foobar

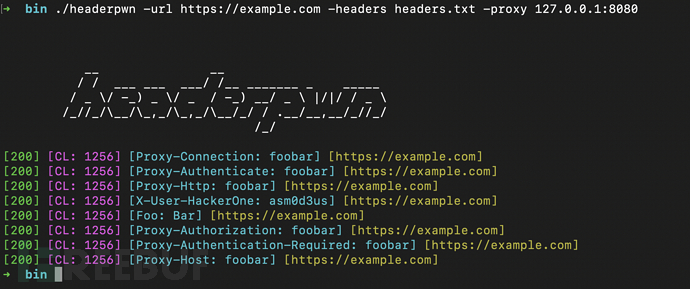

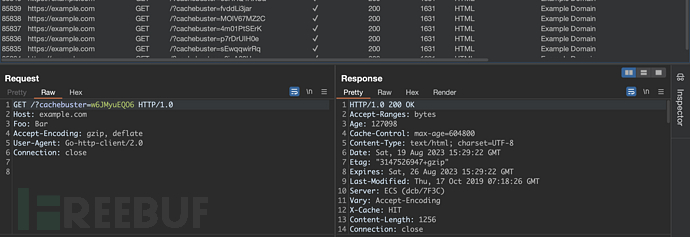

Burp Suite -इत्यत्र प्रॉक्सी-अनुरोधं कर्तुं वयं अधोलिखितानां पदानां अनुसरणं कर्तुं शक्नुमः:

1. Burp Suite इत्यस्मिन् “Agent” ट्याब् प्रति गच्छन्तु;

2. "Agent Listener" पृष्ठे विन्यस्तं श्रोतारं चिनोतु 127.0.0.1:8080;

3. "Import/Export CA Certificate" बटनं नुदन्तु;

4. प्रमाणपत्रविण्डो मध्ये "Export Certificate" इत्यत्र क्लिक् कृत्वा प्रमाणपत्रसञ्चिकां (उदाहरणार्थं, burp.der) रक्षन्तु;

1. निर्यातितं प्रमाणपत्रं विश्वसनीयप्रमाणपत्ररूपेण स्वस्य प्रणाल्यां संस्थापयन्तु। भवन्तः किं कुर्वन्ति इति सम्यक् भवतः प्रचालनतन्त्रस्य उपरि निर्भरं भवति;

2. विण्डोज इत्यत्र, भवान् .cer सञ्चिकां द्विवारं क्लिक् कृत्वा "Trusted Root Certification Authorities" भण्डारे संस्थापयितुं प्रॉम्प्ट् अनुसरणं कर्तुं शक्नोति;

3. macOS इत्यत्र, भवान् .cer सञ्चिकां द्विवारं क्लिक् कृत्वा "System" कीचेन् मध्ये "Keychain Access" अनुप्रयोगे योजयितुं शक्नोति;

4. Linux इत्यत्र, भवद्भिः प्रमाणपत्रं विश्वसनीयप्रमाणपत्रस्थाने प्रतिलिपिं कृत्वा तस्मिन् विश्वसितुम् प्रणालीं विन्यस्तुं आवश्यकं भवेत्;

तदनन्तरं केवलं निम्नलिखितम् आदेशं चालयन्तु ।

headerpwn -url https://example.com -headers my_headers.txt -proxy 127.0.0.1:8080

अस्याः परियोजनायाः विकासः विमोचनं च अस्य...MITमुक्तस्रोत अनुज्ञापत्रसम्झौता।

headerpwn इति:【गिटहब पोर्टल】