minhas informações de contato

Correspondência[email protected]

2024-07-12

한어Русский языкEnglishFrançaisIndonesianSanskrit日本語DeutschPortuguêsΕλληνικάespañolItalianoSuomalainenLatina

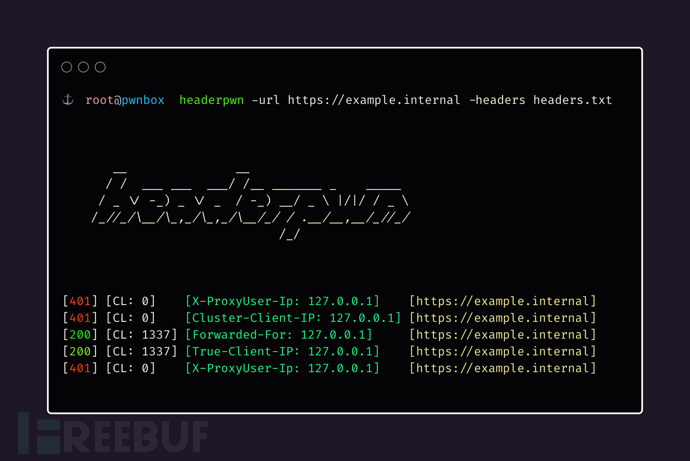

headerpwn é uma ferramenta de teste fuzz para respostas do servidor e cabeçalhos HTTP. Os pesquisadores podem usar esta ferramenta para encontrar anomalias de rede e analisar como o servidor responde a diferentes cabeçalhos HTTP.

A versão atual do headerpwn oferece suporte aos seguintes recursos:

1. Segurança do servidor e detecção de anomalias;

2. Detecção de cabeçalho HTTP;

3. Teste como o servidor responde a diferentes cabeçalhos HTTP;

4. Saída de relatório e exibição de linha de comando;

5. Fácil de usar e simples de operar;

Ir

Como esta ferramenta foi desenvolvida com base na linguagem Go, primeiro precisamos instalar e configurar a versão mais recente do ambiente Go no dispositivo local.

A seguir, os pesquisadores podem usar diretamente os seguintes comandos para baixar e instalar o headerpwn:

go install github.com/devanshbatham/[email protected]

headerpwn pode ajudar os pesquisadores a testar vários cabeçalhos no URL de destino e analisar suas informações de resposta. A ferramenta é usada da seguinte forma:

1. Use o parâmetro -url para fornecer ao headerpwn o URL de destino a ser testado;

2. Crie um arquivo de lista de cabeçalhos contendo a URL de destino a ser testada, com cada cabeçalho em uma linha separada. Use o parâmetro -headers para especificar o caminho do arquivo de lista para headerpwn;

Os exemplos de uso são os seguintes:

headerpwn -url https://example.com -headers my_headers.txt

O formato de dados de my_headers.txt é o seguinte:

Proxy-Authenticate: foobar Proxy-Authentication-Required: foobar Proxy-Authorization: foobar Proxy-Connection: foobar Proxy-Host: foobar Proxy-Http: foobar

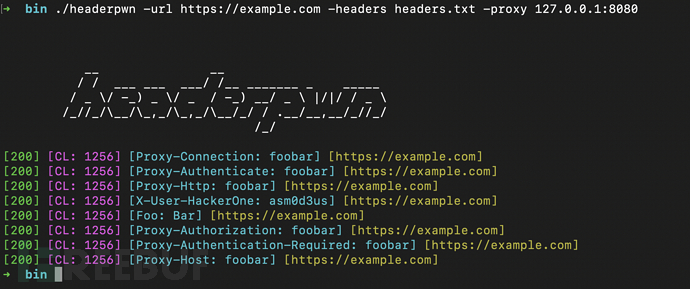

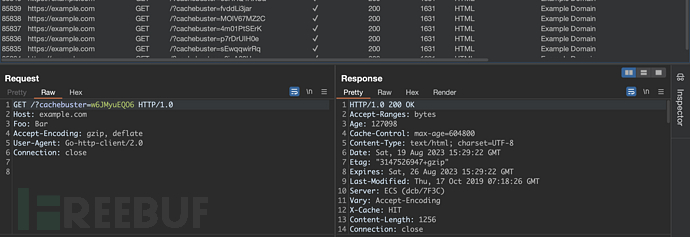

Podemos seguir as etapas abaixo para solicitações de proxy para o Burp Suite:

1. No Burp Suite, acesse a aba “Agente”;

2. Na página “Agent Listener”, selecione o listener configurado 127.0.0.1:8080;

3. Clique no botão “Importar/Exportar Certificado CA”;

4. Na janela do certificado, clique em “Exportar Certificado” e salve o arquivo do certificado (por exemplo, burp.der);

1. Instale o certificado exportado no seu sistema como um certificado confiável. Exatamente o que você faz depende do seu sistema operacional;

2. No Windows, você pode clicar duas vezes no arquivo .cer e seguir as instruções para instalá-lo no armazenamento "Autoridades de certificação raiz confiáveis";

3. No macOS, você pode clicar duas vezes no arquivo .cer e adicioná-lo ao aplicativo "Keychain Access" nas chaves "System";

4. No Linux, pode ser necessário copiar o certificado para um local de certificado confiável e configurar o sistema para confiar nele;

Em seguida, basta executar o seguinte comando:

headerpwn -url https://example.com -headers my_headers.txt -proxy 127.0.0.1:8080

O desenvolvimento e lançamento deste projeto segue oMITContrato de licença de código aberto.

cabeçalhopwn:【Portal GitHub】