Mi informacion de contacto

Correo[email protected]

2024-07-12

한어Русский языкEnglishFrançaisIndonesianSanskrit日本語DeutschPortuguêsΕλληνικάespañolItalianoSuomalainenLatina

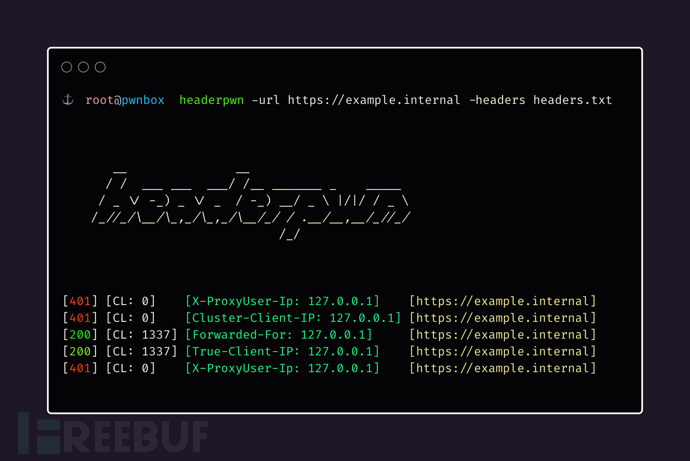

headerpwn es una herramienta de prueba difusa para las respuestas del servidor y los encabezados HTTP. Los investigadores pueden utilizar esta herramienta para encontrar anomalías en la red y analizar cómo responde el servidor a diferentes encabezados HTTP.

La versión actual de headerpwn admite las siguientes características:

1. Seguridad del servidor y detección de anomalías;

2. Detección de encabezado HTTP;

3. Pruebe cómo responde el servidor a diferentes encabezados HTTP;

4. Salida del informe y visualización de la línea de comando;

5. Fácil de usar y de operar;

Ir

Dado que esta herramienta está desarrollada en base al lenguaje Go, primero debemos instalar y configurar la última versión del entorno Go en el dispositivo local.

A continuación, los investigadores pueden utilizar directamente los siguientes comandos para descargar e instalar headerpwn:

go install github.com/devanshbatham/[email protected]

headerpwn puede ayudar a los investigadores a probar varios encabezados en la URL de destino y analizar la información de su respuesta. La herramienta se utiliza de la siguiente manera:

1. Utilice el parámetro -url para proporcionar a headerpwn la URL de destino que se va a probar;

2. Cree un archivo de lista de encabezados que contenga la URL de destino que se va a probar, con cada encabezado en una línea separada. Utilice el parámetro -headers para especificar la ruta del archivo de lista a headerpwn;

Los ejemplos de uso son los siguientes:

headerpwn -url https://example.com -headers my_headers.txt

El formato de datos de my_headers.txt es el siguiente:

Proxy-Authenticate: foobar Proxy-Authentication-Required: foobar Proxy-Authorization: foobar Proxy-Connection: foobar Proxy-Host: foobar Proxy-Http: foobar

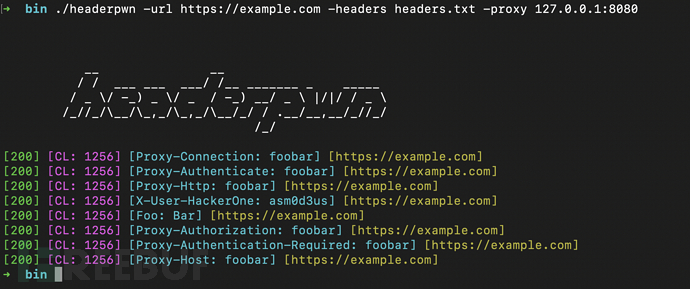

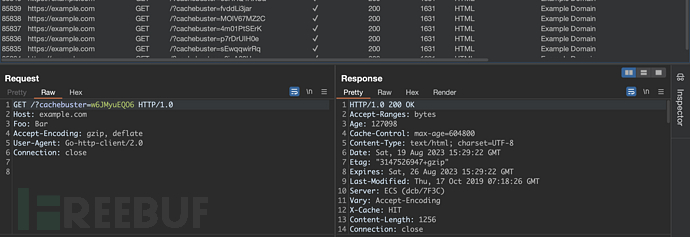

Podemos seguir los pasos a continuación para enviar solicitudes a Burp Suite:

1. En Burp Suite, vaya a la pestaña "Agente";

2. En la página "Agente de escucha", seleccione el oyente configurado 127.0.0.1:8080;

3. Haga clic en el botón "Importar/Exportar Certificado CA";

4. En la ventana del certificado, haga clic en "Exportar certificado" y guarde el archivo del certificado (por ejemplo, burp.der);

1. Instale el certificado exportado en su sistema como un certificado confiable. Exactamente lo que haga depende de su sistema operativo;

2. En Windows, puede hacer doble clic en el archivo .cer y seguir las instrucciones para instalarlo en la tienda "Autoridades de certificación raíz de confianza";

3. En macOS, puede hacer doble clic en el archivo .cer y agregarlo a la aplicación "Acceso al llavero" en el llavero "Sistema";

4. En Linux, es posible que necesite copiar el certificado en una ubicación de certificado confiable y configurar el sistema para que confíe en él;

A continuación, simplemente ejecute el siguiente comando:

headerpwn -url https://example.com -headers my_headers.txt -proxy 127.0.0.1:8080

El desarrollo y lanzamiento de este proyecto sigue elInstituto Tecnológico de Massachusetts (Instituto Tecnológico de Massachusetts (MIT))Acuerdo de licencia de código abierto.

encabezadopwn:【Portal GitHub】