моя контактная информация

Почтамезофия@protonmail.com

2024-07-12

한어Русский языкEnglishFrançaisIndonesianSanskrit日本語DeutschPortuguêsΕλληνικάespañolItalianoSuomalainenLatina

headerpwn — это инструмент нечеткого тестирования ответов сервера и заголовков HTTP. Исследователи могут использовать этот инструмент для поиска сетевых аномалий и анализа того, как сервер реагирует на различные заголовки HTTP.

Текущая версия headerpwn поддерживает следующие функции:

1. Безопасность сервера и обнаружение аномалий;

2. Обнаружение заголовка HTTP;

3. Проверьте, как сервер реагирует на различные заголовки HTTP;

4. Вывод отчета и отображение командной строки;

5. Удобен и прост в эксплуатации;

Идти

Поскольку этот инструмент разработан на основе языка Go, сначала нам необходимо установить и настроить последнюю версию среды Go на локальном устройстве.

Далее исследователи могут напрямую использовать следующие команды для загрузки и установки headerpwn:

go install github.com/devanshbatham/[email protected]

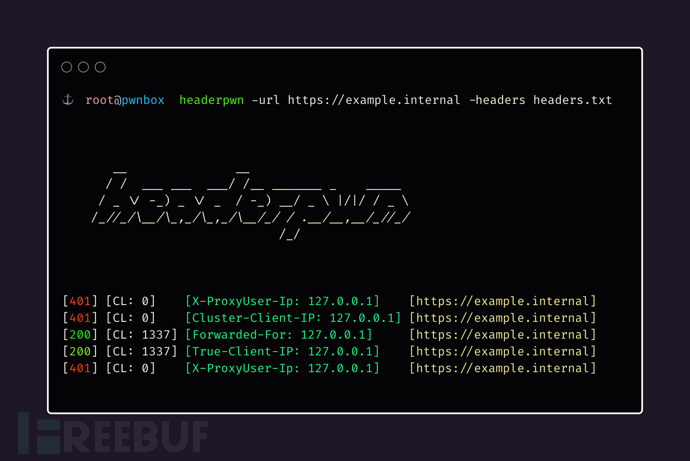

headerpwn может помочь исследователям протестировать различные заголовки целевого URL-адреса и проанализировать информацию об ответах. Инструмент используется следующим образом:

1. Используйте параметр -url, чтобы указать в headerpwn целевой URL-адрес для тестирования;

2. Создайте файл списка заголовков, содержащий целевой URL-адрес для тестирования, причем каждый заголовок будет находиться в отдельной строке. Используйте параметр -headers, чтобы указать путь к файлу списка к headerpwn;

Примеры использования следующие:

headerpwn -url https://example.com -headers my_headers.txt

Формат данных my_headers.txt следующий:

Proxy-Authenticate: foobar Proxy-Authentication-Required: foobar Proxy-Authorization: foobar Proxy-Connection: foobar Proxy-Host: foobar Proxy-Http: foobar

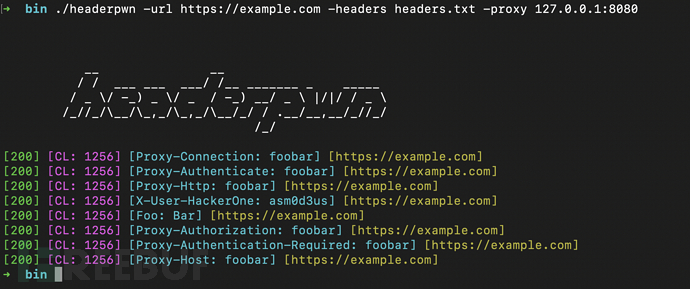

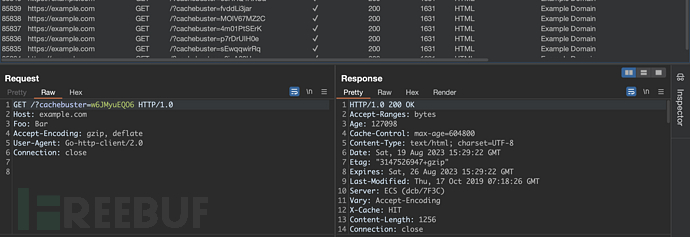

Мы можем выполнить следующие шаги, чтобы Burp Suite прокси-запросы:

1. В Burp Suite перейдите на вкладку «Агент»;

2. На странице «Прослушиватель агента» выберите настроенный прослушиватель 127.0.0.1:8080;

3. Нажмите кнопку «Импортировать/экспортировать сертификат CA»;

4. В окне сертификата нажмите «Экспорт сертификата» и сохраните файл сертификата (например, burp.der);

1. Установите экспортированный сертификат в свою систему как доверенный сертификат. То, что вы делаете, зависит от вашей операционной системы;

2. В Windows вы можете дважды щелкнуть файл .cer и следовать инструкциям, чтобы установить его в хранилище «Доверенные корневые центры сертификации»;

3. В macOS вы можете дважды щелкнуть файл .cer и добавить его в приложение «Доступ к связке ключей» в связке ключей «Система»;

4. В Linux вам может потребоваться скопировать сертификат в доверенное расположение сертификата и настроить систему так, чтобы он доверял ему;

Далее просто выполните следующую команду:

headerpwn -url https://example.com -headers my_headers.txt -proxy 127.0.0.1:8080

Разработка и выпуск этого проекта следуют заМассачусетский технологический институтЛицензионное соглашение с открытым исходным кодом.

заголовокpwn:【Портал GitHub】