le mie informazioni di contatto

Posta[email protected]

2024-07-12

한어Русский языкEnglishFrançaisIndonesianSanskrit日本語DeutschPortuguêsΕλληνικάespañolItalianoSuomalainenLatina

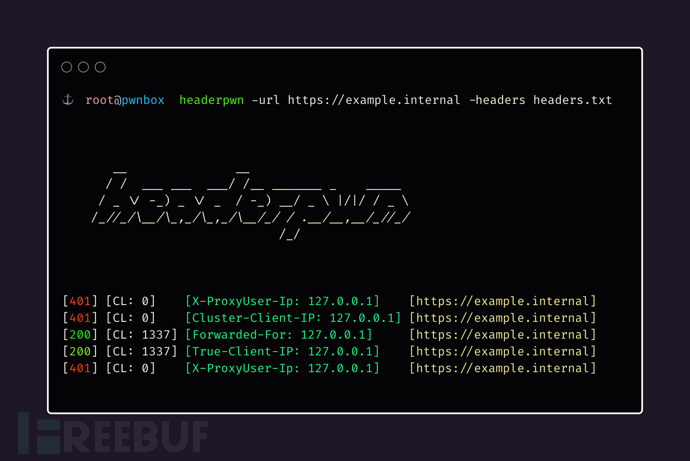

headerpwn è uno strumento di test fuzz per le risposte del server e le intestazioni HTTP. I ricercatori possono utilizzare questo strumento per trovare anomalie di rete e analizzare il modo in cui il server risponde a diverse intestazioni HTTP.

La versione corrente di headerpwn supporta le seguenti funzionalità:

1. Sicurezza del server e rilevamento di anomalie;

2. Rilevamento dell'intestazione HTTP;

3. Testare come il server risponde a diverse intestazioni HTTP;

4. Report di output e visualizzazione della riga di comando;

5. Facile da usare e semplice da usare;

Andare

Poiché questo strumento è sviluppato in base al linguaggio Go, dobbiamo prima installare e configurare l'ultima versione dell'ambiente Go sul dispositivo locale.

Successivamente, i ricercatori possono utilizzare direttamente i seguenti comandi per scaricare e installare headerpwn:

go install github.com/devanshbatham/[email protected]

headerpwn può aiutare i ricercatori a testare varie intestazioni sull'URL di destinazione e ad analizzare le informazioni sulla risposta. Lo strumento viene utilizzato come segue:

1. Utilizza il parametro -url per fornire headerpwn con l'URL di destinazione da testare;

2. Creare un file di elenco di intestazioni contenente l'URL di destinazione da testare, con ciascuna intestazione su una riga separata. Utilizzare il parametro -headers per specificare il percorso del file di elenco per headerpwn;

Gli esempi di utilizzo sono i seguenti:

headerpwn -url https://example.com -headers my_headers.txt

Il formato dei dati di my_headers.txt è il seguente:

Proxy-Authenticate: foobar Proxy-Authentication-Required: foobar Proxy-Authorization: foobar Proxy-Connection: foobar Proxy-Host: foobar Proxy-Http: foobar

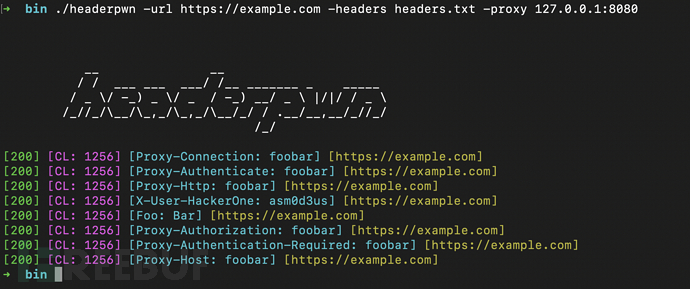

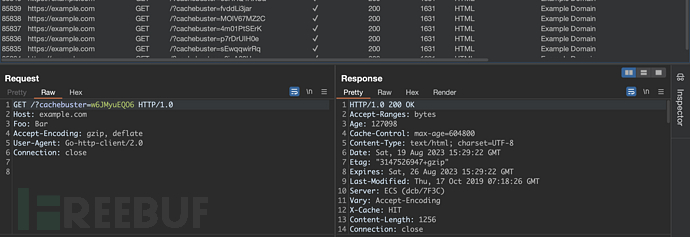

Possiamo seguire i passaggi seguenti per Burp Suite per le richieste proxy:

1. In Burp Suite, vai alla scheda “Agente”;

2. Nella pagina "Agent Listener", selezionare il listener configurato 127.0.0.1:8080;

3. Fare clic sul pulsante "Importa/Esporta certificato CA";

4. Nella finestra del certificato, fare clic su "Esporta certificato" e salvare il file del certificato (ad esempio, burp.der);

1. Installa il certificato esportato sul tuo sistema come certificato attendibile. Ciò che fai esattamente dipende dal tuo sistema operativo;

2. Su Windows è possibile fare doppio clic sul file .cer e seguire le istruzioni per installarlo nell'archivio "Autorità di certificazione fonti attendibili";

3. Su macOS, puoi fare doppio clic sul file .cer e aggiungerlo all'applicazione "Accesso Portachiavi" nel portachiavi "Sistema";

4. Su Linux, potrebbe essere necessario copiare il certificato in una posizione attendibile e configurare il sistema in modo che lo ritenga attendibile;

Successivamente, basta eseguire il seguente comando:

headerpwn -url https://example.com -headers my_headers.txt -proxy 127.0.0.1:8080

Lo sviluppo e il rilascio di questo progetto segue ildel mio corpoContratto di licenza open source.

intestazionepwn:【Portale GitHub】