informasi kontak saya

Surat[email protected]

2024-07-12

한어Русский языкEnglishFrançaisIndonesianSanskrit日本語DeutschPortuguêsΕλληνικάespañolItalianoSuomalainenLatina

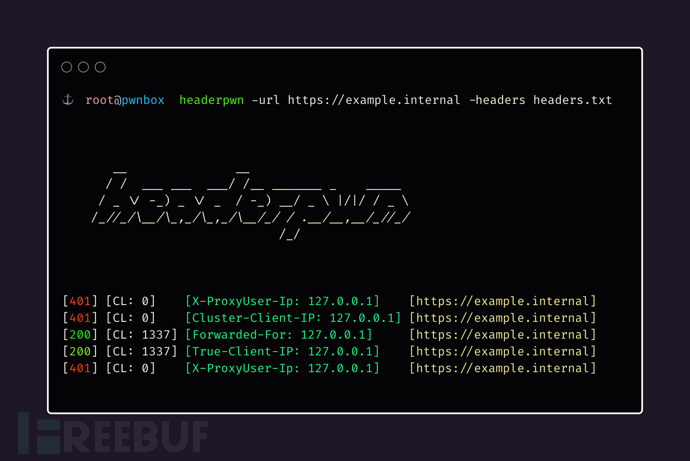

headerpwn adalah alat pengujian fuzz untuk respons server dan header HTTP. Peneliti dapat menggunakan alat ini untuk menemukan anomali jaringan dan menganalisis bagaimana server merespons header HTTP yang berbeda.

Versi headerpwn saat ini mendukung fitur-fitur berikut:

1. Keamanan server dan deteksi anomali;

2. Deteksi Header HTTP;

3. Uji bagaimana server merespons Header HTTP yang berbeda;

4. Laporan keluaran dan tampilan baris perintah;

5. Mudah digunakan dan mudah dioperasikan;

Pergi

Karena alat ini dikembangkan berdasarkan bahasa Go, pertama-tama kita perlu menginstal dan mengkonfigurasi lingkungan Go versi terbaru di perangkat lokal.

Selanjutnya peneliti dapat langsung menggunakan perintah berikut untuk mendownload dan menginstal headerpwn:

go install github.com/devanshbatham/[email protected]

headerpwn dapat membantu peneliti menguji berbagai header pada URL target dan menganalisis informasi responsnya.

1. Gunakan parameter -url untuk memberikan headerpwn dengan URL target yang akan diuji;

2. Buat file daftar Header berisi URL target yang akan diuji, dengan masing-masing Header pada baris terpisah. Gunakan parameter -headers untuk menentukan jalur file daftar ke headerpwn;

Contoh penggunaannya adalah sebagai berikut:

headerpwn -url https://example.com -headers my_headers.txt

Format data my_headers.txt adalah sebagai berikut:

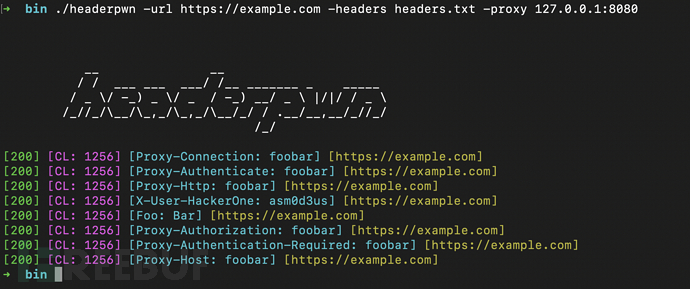

Proxy-Authenticate: foobar Proxy-Authentication-Required: foobar Proxy-Authorization: foobar Proxy-Connection: foobar Proxy-Host: foobar Proxy-Http: foobar

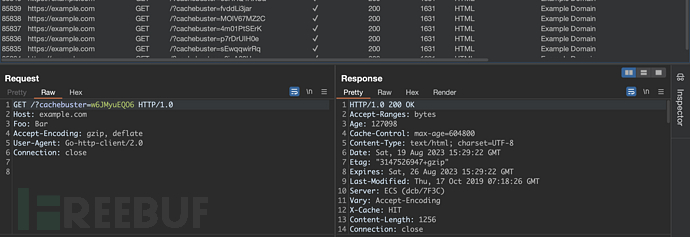

Kita dapat mengikuti langkah-langkah di bawah ini untuk mem-proxy permintaan ke Burp Suite:

1. Di Burp Suite, buka tab “Agen”;

2. Di halaman "Agent Listener", pilih pendengar yang dikonfigurasi 127.0.0.1:8080;

3. Klik tombol "Impor/Ekspor Sertifikat CA";

4. Di jendela sertifikat, klik "Ekspor Sertifikat" dan simpan file sertifikat (misalnya, burp.der);

1. Instal sertifikat yang diekspor pada sistem Anda sebagai sertifikat tepercaya. Apa yang Anda lakukan bergantung pada sistem operasi Anda;

2. Di Windows, Anda dapat mengklik dua kali file .cer dan ikuti petunjuk untuk menginstalnya di toko "Otoritas Sertifikasi Root Tepercaya";

3. Di macOS, Anda dapat mengklik dua kali file .cer dan menambahkannya ke aplikasi "Akses Gantungan Kunci" di gantungan kunci "Sistem";

4. Di Linux, Anda mungkin perlu menyalin sertifikat ke lokasi sertifikat tepercaya dan mengonfigurasi sistem agar memercayainya;

Selanjutnya, jalankan saja perintah berikut:

headerpwn -url https://example.com -headers my_headers.txt -proxy 127.0.0.1:8080

Pengembangan dan peluncuran proyek ini mengikutiUniversitas MassachusettsPerjanjian lisensi sumber terbuka.

headerpwn:【Portal GitHub】