내 연락처 정보

우편메소피아@프로톤메일.com

2024-07-12

한어Русский языкEnglishFrançaisIndonesianSanskrit日本語DeutschPortuguêsΕλληνικάespañolItalianoSuomalainenLatina

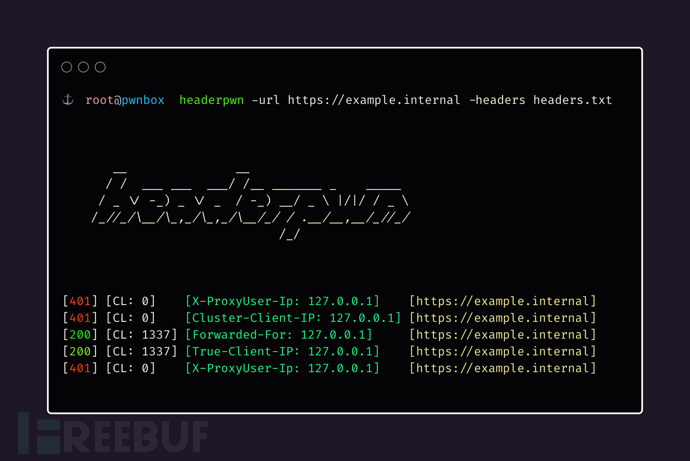

headerpwn은 서버 응답 및 HTTP 헤더에 대한 퍼지 테스트 도구입니다. 연구원은 이 도구를 사용하여 네트워크 이상을 찾고 서버가 다양한 HTTP 헤더에 응답하는 방식을 분석할 수 있습니다.

headerpwn의 현재 버전은 다음 기능을 지원합니다:

1. 서버 보안 및 이상 탐지

2. HTTP 헤더 감지;

3. 서버가 다양한 HTTP 헤더에 어떻게 응답하는지 테스트합니다.

4. 보고서 출력 및 명령줄 표시;

5. 사용자 친화적이고 조작이 간단합니다.

가다

이 도구는 Go 언어를 기반으로 개발되었으므로 먼저 로컬 장치에 최신 버전의 Go 환경을 설치하고 구성해야 합니다.

다음으로, 연구자는 다음 명령을 직접 사용하여 headerpwn을 다운로드하고 설치할 수 있습니다.

go install github.com/devanshbatham/[email protected]

headerpwn은 연구자가 대상 URL의 다양한 헤더를 테스트하고 응답 정보를 분석하는 데 도움이 될 수 있습니다. 이 도구는 다음과 같이 사용됩니다.

1. -url 매개변수를 사용하여 테스트할 대상 URL을 headerpwn에 제공합니다.

2. 테스트할 대상 URL이 포함된 헤더 목록 파일을 생성합니다. 각 헤더는 별도의 줄에 있어야 합니다. -headers 매개변수를 사용하여 headerpwn에 대한 목록 파일 경로를 지정합니다.

사용예는 다음과 같습니다.

headerpwn -url https://example.com -headers my_headers.txt

my_headers.txt의 데이터 형식은 다음과 같습니다.

Proxy-Authenticate: foobar Proxy-Authentication-Required: foobar Proxy-Authorization: foobar Proxy-Connection: foobar Proxy-Host: foobar Proxy-Http: foobar

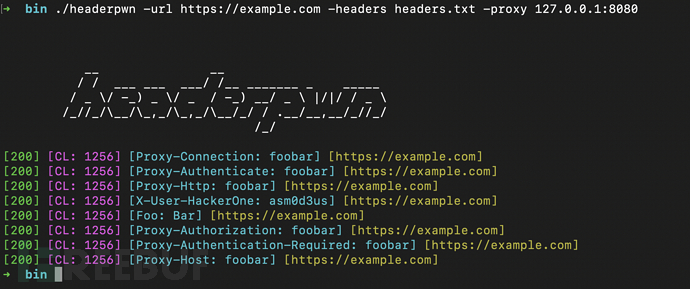

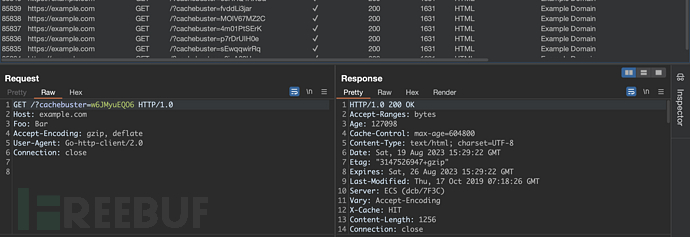

Burp Suite가 요청을 프록시하려면 아래 단계를 수행할 수 있습니다.

1. Burp Suite에서 "에이전트" 탭으로 이동합니다.

2. "에이전트 수신기" 페이지에서 구성된 수신기 127.0.0.1:8080을 선택합니다.

3. "CA 인증서 가져오기/내보내기" 버튼을 클릭합니다.

4. 인증서 창에서 "인증서 내보내기"를 클릭하고 인증서 파일(예: burp.der)을 저장합니다.

1. 내보낸 인증서를 시스템에 신뢰할 수 있는 인증서로 설치합니다. 정확히 수행하는 작업은 운영 체제에 따라 다릅니다.

2. Windows에서는 .cer 파일을 두 번 클릭하고 메시지에 따라 "신뢰할 수 있는 루트 인증 기관" 저장소에 설치할 수 있습니다.

3. macOS에서는 .cer 파일을 두 번 클릭하여 "시스템" 키체인의 "키체인 접근" 애플리케이션에 추가할 수 있습니다.

4. Linux에서는 인증서를 신뢰할 수 있는 인증서 위치에 복사하고 이를 신뢰하도록 시스템을 구성해야 할 수도 있습니다.

그런 다음 다음 명령을 실행하십시오.

headerpwn -url https://example.com -headers my_headers.txt -proxy 127.0.0.1:8080

이 프로젝트의 개발 및 출시는 다음을 따릅니다.매사추세츠 공과대학(매사추세츠 공과대학(MIT))오픈소스 라이센스 계약.

헤더pwn:【GitHub 포털】