2024-07-12

한어Русский языкEnglishFrançaisIndonesianSanskrit日本語DeutschPortuguêsΕλληνικάespañolItalianoSuomalainenLatina

headerpwn on fuzz-testaustyökalu palvelinvastauksille ja HTTP-otsikoille. Tutkijat voivat käyttää tätä työkalua verkkopoikkeamien etsimiseen ja palvelimen reagoinnin eri HTTP-otsikoihin.

Headerpwn:n nykyinen versio tukee seuraavia ominaisuuksia:

1. Palvelimen suojaus ja poikkeamien havaitseminen;

2. HTTP-otsikon tunnistus;

3. Testaa, kuinka palvelin reagoi erilaisiin HTTP-otsikoihin;

4. Raportin tuloste ja komentorivin näyttö;

5. Käyttäjäystävällinen ja helppokäyttöinen;

Mennä

Koska tämä työkalu on kehitetty Go-kieleen perustuen, meidän on ensin asennettava ja määritettävä Go-ympäristön uusin versio paikalliselle laitteelle.

Seuraavaksi tutkijat voivat käyttää suoraan seuraavia komentoja headerpwn:n lataamiseen ja asentamiseen:

go install github.com/devanshbatham/[email protected]

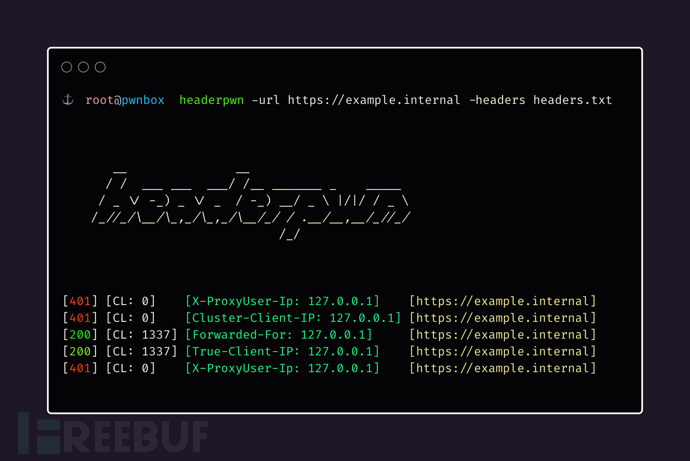

headerpwn voi auttaa tutkijoita testaamaan erilaisia otsikoita kohde-URL-osoitteessa ja analysoimaan vastaustietojaan. Työkalua käytetään seuraavasti:

1. Käytä -url-parametria antaaksesi headerpwn:lle testattavan URL-osoitteen;

2. Luo otsikkoluettelotiedosto, joka sisältää testattavan URL-osoitteen, ja jokainen otsikko on omalla rivillään. Määritä listatiedoston polku headerpwn:lle parametrilla -headers.

Käyttöesimerkkejä ovat seuraavat:

headerpwn -url https://example.com -headers my_headers.txt

My_headers.txt-tiedoston tietomuoto on seuraava:

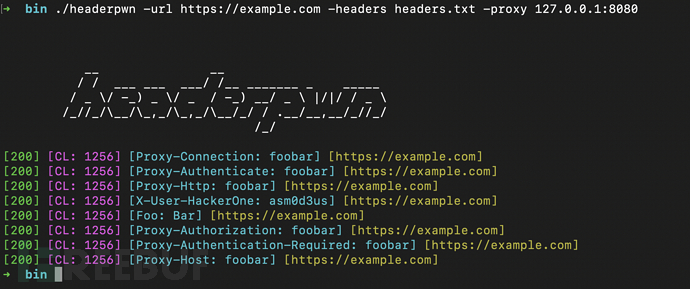

Proxy-Authenticate: foobar Proxy-Authentication-Required: foobar Proxy-Authorization: foobar Proxy-Connection: foobar Proxy-Host: foobar Proxy-Http: foobar

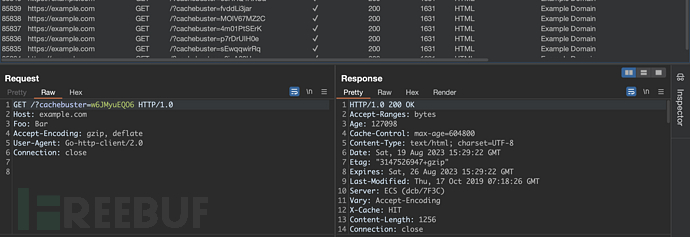

Voimme seurata Burp Suiten välityspyyntöjä seuraavien ohjeiden mukaisesti:

1. Siirry Burp Suitessa Agent-välilehdelle;

2. Valitse "Agent Listener" -sivulla määritetty kuuntelija 127.0.0.1:8080;

3. Napsauta "Import/Export CA Certificate" -painiketta;

4. Napsauta varmenneikkunassa "Export Certificate" ja tallenna varmennetiedosto (esimerkiksi burp.der);

1. Asenna viety varmenne järjestelmääsi luotettavana varmenteena. Se, mitä teet tarkalleen, riippuu käyttöjärjestelmästäsi.

2. Windowsissa voit kaksoisnapsauttaa .cer-tiedostoa ja asentaa sen "Trusted Root Certification Authorities" -säilöön ohjeiden mukaisesti.

3. MacOS:ssa voit kaksoisnapsauttaa .cer-tiedostoa ja lisätä sen "Avainnipun käyttö" -sovellukseen "System"-avainnipussa.

4. Linuxissa saatat joutua kopioimaan varmenteen luotettuun varmenteen sijaintiin ja määrittämään järjestelmän luottamaan siihen.

Suorita seuraavaksi vain seuraava komento:

headerpwn -url https://example.com -headers my_headers.txt -proxy 127.0.0.1:8080

Tämän projektin kehitys ja julkaisu seuraaMITAvoimen lähdekoodin lisenssisopimus.

headerpwn:【GitHub-portaali】