私の連絡先情報

郵便メール:

2024-07-12

한어Русский языкEnglishFrançaisIndonesianSanskrit日本語DeutschPortuguêsΕλληνικάespañolItalianoSuomalainenLatina

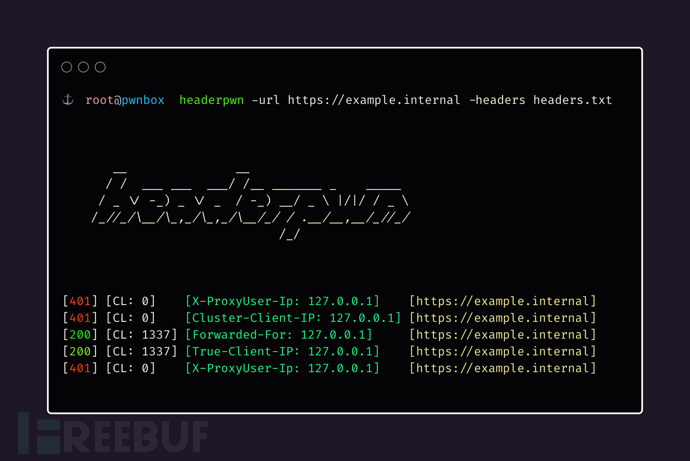

headerpwn は、サーバー応答と HTTP ヘッダーのファズ テスト ツールです。研究者は、このツールを使用してネットワークの異常を発見し、サーバーがさまざまな HTTP ヘッダーにどのように応答するかを分析できます。

headerpwn の現在のバージョンは、次の機能をサポートしています。

1. サーバーのセキュリティと異常検出。

2. HTTP ヘッダーの検出。

3. サーバーがさまざまな HTTP ヘッダーにどのように応答するかをテストします。

4. レポート出力とコマンドライン表示。

5. ユーザーフレンドリーで操作が簡単。

行く

このツールは Go 言語に基づいて開発されているため、最初に最新バージョンの Go 環境をローカル デバイスにインストールして構成する必要があります。

次に、研究者は次のコマンドを直接使用して headerpwn をダウンロードしてインストールできます。

go install github.com/devanshbatham/[email protected]

headerpwn は、研究者がターゲット URL のさまざまなヘッダーをテストし、その応答情報を分析するのに役立ちます。このツールは次のように使用されます。

1. -url パラメータを使用して、headerpwn にテスト対象のターゲット URL を指定します。

2. テスト対象のターゲット URL を含むヘッダー リスト ファイルを作成し、各ヘッダーを別の行に配置します。 -headers パラメーターを使用して、headerpwn へのリスト ファイルのパスを指定します。

使用例は以下のとおりです。

headerpwn -url https://example.com -headers my_headers.txt

my_headers.txt のデータ形式は次のとおりです。

Proxy-Authenticate: foobar Proxy-Authentication-Required: foobar Proxy-Authorization: foobar Proxy-Connection: foobar Proxy-Host: foobar Proxy-Http: foobar

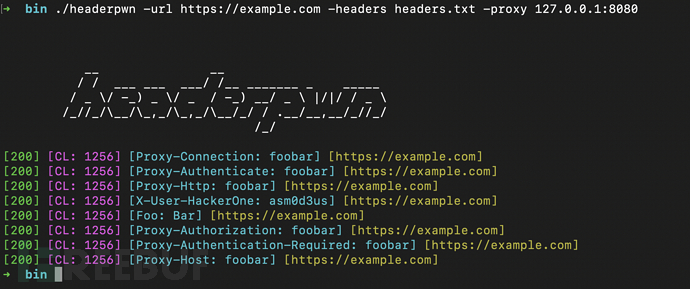

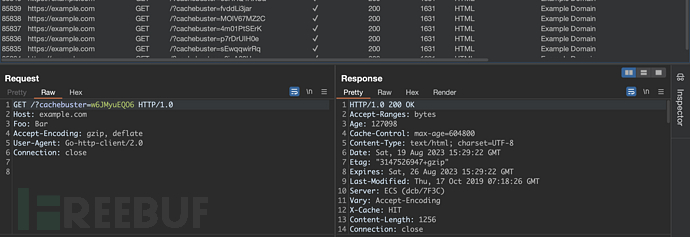

Burp Suite がリクエストをプロキシするには、以下の手順に従います。

1. Burp Suite で、「エージェント」タブに移動します。

2. [エージェント リスナー] ページで、設定済みのリスナー 127.0.0.1:8080 を選択します。

3. [CA 証明書のインポート/エクスポート] ボタンをクリックします。

4. 証明書ウィンドウで、[証明書のエクスポート] をクリックし、証明書ファイル (burp.der など) を保存します。

1. エクスポートした証明書を信頼できる証明書としてシステムにインストールします。正確に何を行うかは、オペレーティング システムによって異なります。

2. Windows では、.cer ファイルをダブルクリックし、プロンプトに従って「信頼されたルート証明機関」ストアにインストールします。

3. macOS では、.cer ファイルをダブルクリックして、「システム」キーチェーンの「キーチェーン アクセス」アプリケーションに追加できます。

4. Linux では、証明書を信頼できる証明書の場所にコピーし、それを信頼するようにシステムを構成する必要がある場合があります。

次に、次のコマンドを実行するだけです。

headerpwn -url https://example.com -headers my_headers.txt -proxy 127.0.0.1:8080

このプロジェクトの開発とリリースは次のとおりです。マサチューセッツ工科大学オープンソースのライセンス契約。

ヘッダーpwn:【GitHub ポータル】