2024-07-12

한어Русский языкEnglishFrançaisIndonesianSanskrit日本語DeutschPortuguêsΕλληνικάespañolItalianoSuomalainenLatina

headerpwn est un outil de test fuzz pour les réponses du serveur et les en-têtes HTTP. Les chercheurs peuvent utiliser cet outil pour détecter les anomalies du réseau et analyser la façon dont le serveur répond aux différents en-têtes HTTP.

La version actuelle de headerpwn prend en charge les fonctionnalités suivantes :

1. Sécurité du serveur et détection des anomalies ;

2. Détection d'en-tête HTTP ;

3. Testez la façon dont le serveur répond aux différents en-têtes HTTP ;

4. Sortie du rapport et affichage de la ligne de commande ;

5. Convivial et simple à utiliser ;

Aller

Cet outil étant développé sur la base du langage Go, nous devons d'abord installer et configurer la dernière version de l'environnement Go sur l'appareil local.

Ensuite, les chercheurs peuvent utiliser directement les commandes suivantes pour télécharger et installer headerpwn :

go install github.com/devanshbatham/[email protected]

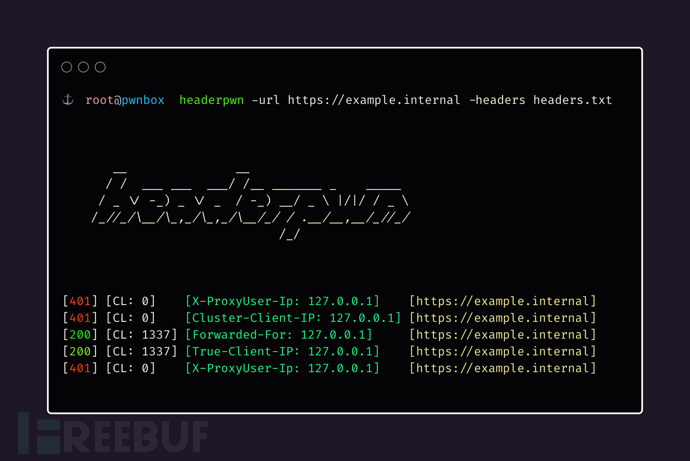

headerpwn peut aider les chercheurs à tester différents en-têtes sur l'URL cible et à analyser les informations de leur réponse. L'outil est utilisé comme suit :

1. Utilisez le paramètre -url pour fournir à headerpwn l'URL cible à tester ;

2. Créez un fichier de liste d'en-tête contenant l'URL cible à tester, avec chaque en-tête sur une ligne distincte. Utilisez le paramètre -headers pour spécifier le chemin du fichier de liste vers headerpwn ;

Les exemples d'utilisation sont les suivants :

headerpwn -url https://example.com -headers my_headers.txt

Le format de données de my_headers.txt est le suivant :

Proxy-Authenticate: foobar Proxy-Authentication-Required: foobar Proxy-Authorization: foobar Proxy-Connection: foobar Proxy-Host: foobar Proxy-Http: foobar

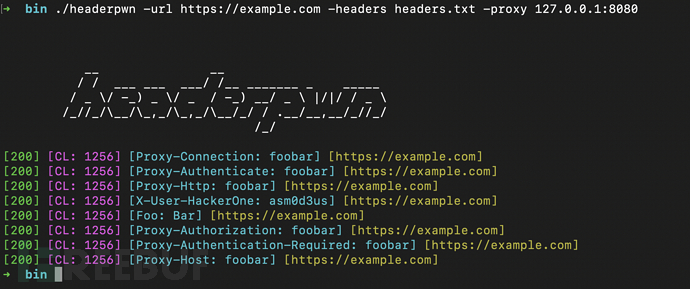

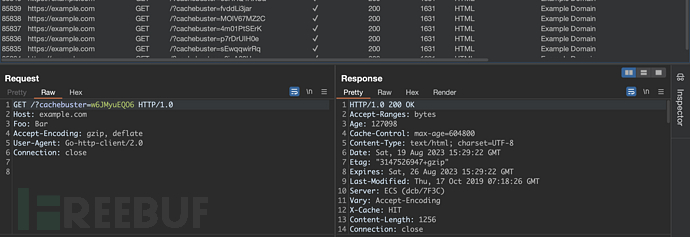

Nous pouvons suivre les étapes ci-dessous pour envoyer des demandes de proxy à Burp Suite :

1. Dans Burp Suite, allez dans l'onglet « Agent » ;

2. Dans la page « Agent Listener », sélectionnez l'écouteur configuré 127.0.0.1:8080 ;

3. Cliquez sur le bouton « Importer/Exporter un certificat CA » ;

4. Dans la fenêtre du certificat, cliquez sur « Exporter le certificat » et enregistrez le fichier du certificat (par exemple, burp.der) ;

1. Installez le certificat exporté sur votre système en tant que certificat de confiance. Exactement ce que vous faites dépend de votre système d'exploitation ;

2. Sous Windows, vous pouvez double-cliquer sur le fichier .cer et suivre les invites pour l'installer dans le magasin « Autorités de certification racine de confiance » ;

3. Sur macOS, vous pouvez double-cliquer sur le fichier .cer et l'ajouter à l'application « Keychain Access » dans le trousseau « Système » ;

4. Sous Linux, vous devrez peut-être copier le certificat vers un emplacement de certificat approuvé et configurer le système pour qu'il l'approuve ;

Ensuite, exécutez simplement la commande suivante :

headerpwn -url https://example.com -headers my_headers.txt -proxy 127.0.0.1:8080

Le développement et la sortie de ce projet suivent leMITContrat de licence open source.

en-têtepwn:【Portail GitHub】