τα στοιχεία επικοινωνίας μου

Ταχυδρομείο[email protected]

2024-07-12

한어Русский языкEnglishFrançaisIndonesianSanskrit日本語DeutschPortuguêsΕλληνικάespañolItalianoSuomalainenLatina

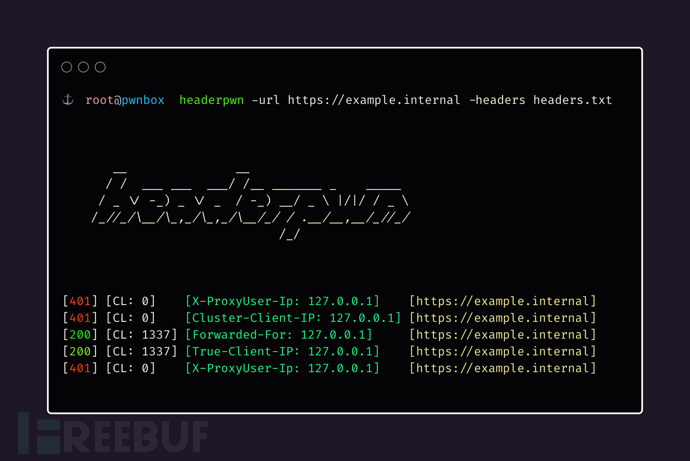

Το headerpwn είναι ένα εργαλείο δοκιμών fuzz για αποκρίσεις διακομιστή και κεφαλίδες HTTP Οι ερευνητές μπορούν να χρησιμοποιήσουν αυτό το εργαλείο για να βρουν ανωμαλίες δικτύου και να αναλύσουν τον τρόπο με τον οποίο ο διακομιστής ανταποκρίνεται σε διαφορετικές κεφαλίδες HTTP.

Η τρέχουσα έκδοση του headerpwn υποστηρίζει τις ακόλουθες δυνατότητες:

1. Ασφάλεια διακομιστή και ανίχνευση ανωμαλιών.

2. Ανίχνευση κεφαλίδας HTTP.

3. Ελέγξτε πώς αποκρίνεται ο διακομιστής σε διαφορετικές κεφαλίδες HTTP.

4. Έξοδος αναφοράς και εμφάνιση γραμμής εντολών.

5. Φιλικό προς το χρήστη και απλό στη λειτουργία.

Πηγαίνω

Εφόσον αυτό το εργαλείο έχει αναπτυχθεί με βάση τη γλώσσα Go, πρέπει πρώτα να εγκαταστήσουμε και να διαμορφώσουμε την πιο πρόσφατη έκδοση του περιβάλλοντος Go στην τοπική συσκευή.

Στη συνέχεια, οι ερευνητές μπορούν να χρησιμοποιήσουν απευθείας τις ακόλουθες εντολές για λήψη και εγκατάσταση του headerpwn:

go install github.com/devanshbatham/[email protected]

Το headerpwn μπορεί να βοηθήσει τους ερευνητές να δοκιμάσουν διάφορες κεφαλίδες στη διεύθυνση URL προορισμού και να αναλύσουν τις πληροφορίες απόκρισής τους ως εξής:

1. Χρησιμοποιήστε την παράμετρο -url για να δώσετε στο headerpwn τη διεύθυνση URL προορισμού που θα δοκιμαστεί.

2. Δημιουργήστε ένα αρχείο λίστας κεφαλίδων που περιέχει τη διεύθυνση URL προορισμού που θα δοκιμαστεί, με κάθε Κεφαλίδα σε ξεχωριστή γραμμή Χρησιμοποιήστε την παράμετρο -headers για να καθορίσετε τη διαδρομή του αρχείου λίστας προς το headerpwn.

Παραδείγματα χρήσης είναι τα εξής:

headerpwn -url https://example.com -headers my_headers.txt

Η μορφή δεδομένων του my_headers.txt είναι η εξής:

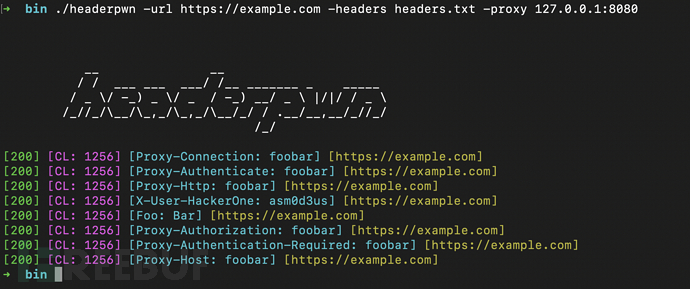

Proxy-Authenticate: foobar Proxy-Authentication-Required: foobar Proxy-Authorization: foobar Proxy-Connection: foobar Proxy-Host: foobar Proxy-Http: foobar

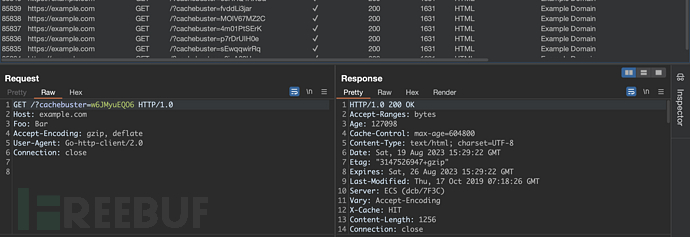

Μπορούμε να ακολουθήσουμε τα παρακάτω βήματα για αιτήματα διακομιστή μεσολάβησης στο Burp Suite:

1. Στο Burp Suite, μεταβείτε στην καρτέλα "Agent".

2. Στη σελίδα "Agent Listener", επιλέξτε το διαμορφωμένο ακροατή 127.0.0.1:8080;

3. Κάντε κλικ στο κουμπί "Εισαγωγή/Εξαγωγή πιστοποιητικού CA".

4. Στο παράθυρο πιστοποιητικού, κάντε κλικ στο "Εξαγωγή πιστοποιητικού" και αποθηκεύστε το αρχείο πιστοποιητικού (για παράδειγμα, burp.der).

1. Εγκαταστήστε το εξαγόμενο πιστοποιητικό στο σύστημά σας ως αξιόπιστο πιστοποιητικό. Το τι ακριβώς κάνετε εξαρτάται από το λειτουργικό σας σύστημα.

2. Στα Windows, μπορείτε να κάνετε διπλό κλικ στο αρχείο .cer και να ακολουθήσετε τις οδηγίες για να το εγκαταστήσετε στο χώρο αποθήκευσης "Trusted Root Certification Authorities".

3. Στο macOS, μπορείτε να κάνετε διπλό κλικ στο αρχείο .cer και να το προσθέσετε στην εφαρμογή "Keychain Access" στο "System" keychain.

4. Στο Linux, ίσως χρειαστεί να αντιγράψετε το πιστοποιητικό σε μια αξιόπιστη θέση πιστοποιητικού και να διαμορφώσετε το σύστημα ώστε να το εμπιστεύεται.

Στη συνέχεια, εκτελέστε απλώς την ακόλουθη εντολή:

headerpwn -url https://example.com -headers my_headers.txt -proxy 127.0.0.1:8080

Η ανάπτυξη και η κυκλοφορία αυτού του έργου ακολουθεί τοMITΣυμφωνία άδειας χρήσης ανοιχτού κώδικα.

headerpwn:【Πύλη GitHub】